Oracle Audit Trail

Einführung in den Audit Trail

In den zunehmend komplexen IT-Umgebungen von heute sind Datenbanksicherheit und Compliance wichtiger denn je. Oracle, ein führender Anbieter von Datenbankmanagementsystemen, bietet eine robuste Suite von Tools, um Benutzeraktivitäten innerhalb seiner Datenbanken zu überwachen, zu verfolgen und zu auditieren. Dieser Artikel untersucht einige dieser Tools, wobei der Schwerpunkt auf den Auditmechanismen von Oracle liegt und Drittanbieter-Lösungen betrachtet werden, die Ihr Auditsystem weiter verbessern können.

Was ist ein Audit Trail?

Ein Datenbankaudit umfasst das Sammeln nützlicher Informationen über Aktivitäten innerhalb einer Zieldatenbank durch deren Auditprotokolle. Durch Auditing lässt sich die Sicherheit verbessern, wertvolle Einblicke gewinnen und das Verwaltungserlebnis der Datenbank optimieren. Je fortschrittlicher das Auditsystem, desto detaillierter und präziser sind die erfassten Daten. Komplexität hat jedoch ihren Preis. In einigen Fällen reicht ein reguläres Datenbankaudit möglicherweise nicht aus, um eine solide Sicherheit zu gewährleisten. Beispielsweise verfügt die Oracle-Datenbank über ein fortschrittliches Auditsystem, dessen Komplexität den Betrieb jedoch erschweren kann. Die Audit-Trail-Technik vereinfacht die Datenextraktion und macht das Auditing besser handhabbar. Sie kann auf verschiedene Weise implementiert werden, einschließlich Echzeit-Auditing, bei dem Auditprotokolle in regelmäßigen Abständen abgefragt werden.

Oracle Audit Trail: Verbesserte Sicherheit

Der Oracle Audit Trail spielt eine entscheidende Rolle bei der Aufrechterhaltung der Datensicherheit und Einhaltung gesetzlicher Vorschriften. Er ermöglicht es Organisationen:

- Benutzeraktivitäten zu verfolgen: Auditprotokolle können nachverfolgen, wer was, wann und wo gemacht hat. Diese Transparenz ist entscheidend, um potenzielle Bedrohungen oder unautorisierte Aktionen zu identifizieren.

- Sicherheitsverletzungen zu erkennen: Durch Überprüfung der Auditprotokolle können Administratoren ungewöhnliche oder verdächtige Aktivitäten wie unautorisierte Zugriffe oder Versuche zur Rechteeskalation schnell erkennen.

- Die Einhaltung gesetzlicher Vorschriften sicherzustellen: Viele Branchen unterliegen strengen Datenschutzvorschriften wie der DSGVO, HIPAA und PCI DSS. Die Auditing-Funktionen von Oracle helfen Organisationen, diese regulatorischen Anforderungen zu erfüllen, indem Auditprotokolle aufgezeichnet und gespeichert werden, die die Compliance nachweisen.

- Datenmanipulation zu verhindern: Der Oracle Audit Trail protokolliert Aktionen wie Einfügungen, Löschungen und Aktualisierungen kritischer Daten und erleichtert so die Verhinderung und Identifizierung unautorisierter Änderungen.

Arten des Auditings in Oracle und deren Implementierung

Oracle bietet mehrere Auditing-Mechanismen, um Administratoren bei der Überwachung von Datenbankaktivitäten und der Einhaltung von Sicherheits- und regulatorischen Anforderungen zu unterstützen. Nachfolgend sind die wichtigsten Auditing-Typen aufgeführt, zusammen mit Schritten zu deren Aktivierung:

1. Standard-Auditing

Das Standard-Auditing ist die traditionelle Methode in Oracle, um spezifische Datenbankereignisse wie Anmeldungen, Objektzugriffe und Schemaänderungen zu verfolgen. Obwohl es einfach zu implementieren ist, bietet es möglicherweise nicht die Granularität, die für fortgeschrittene Sicherheits- oder Compliance-Anforderungen benötigt wird.

Aktivierung des Standard-Auditings:

Um das Standard-Auditing zu aktivieren, verwenden Sie den folgenden SQL-Befehl:

ALTER SYSTEM SET audit_trail = DB, EXTENDED SCOPE = SPFILE;

SHUTDOWN IMMEDIATE;

STARTUP;- Dieser Befehl konfiguriert Oracle so, dass Datenbankaktivitäten innerhalb der Datenbank selbst protokolliert werden.

- Die Option

EXTENDEDstellt sicher, dass sowohl SQL-Anweisungen als auch die in SQL-Abfragen verwendeten Bind-Variablen in den Auditprotokollen erfasst werden.

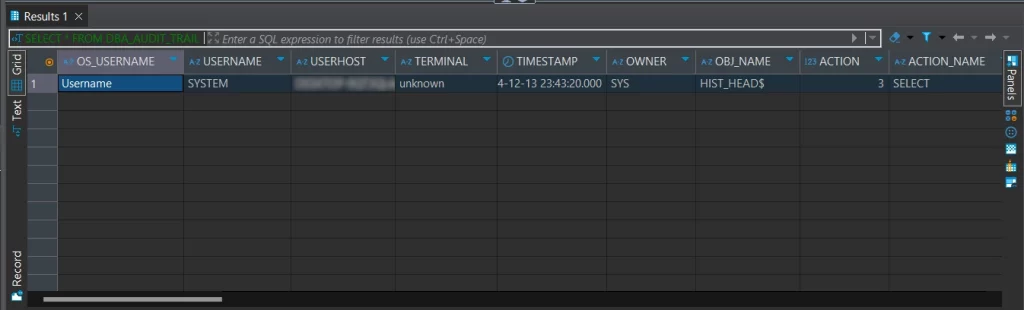

Nach der Ausführung von Abfragen über einen geeigneten Datenbankmanager (z. B. DBeaver) können Sie die DBA_AUDIT_TRAIL abfragen, um die Protokolle anzuzeigen.

2. Fein-Auditing (FGA)

Fein-Auditing (FGA) ermöglicht spezifischere und maßgeschneiderte Audits. Es ermöglicht Ihnen, den Zugriff auf bestimmte Daten anhand von Bedingungen zu überwachen (z. B. das Auditieren von Zugriffen auf sensible Informationen wie hochpreisige Transaktionen). FGA reduziert die Größe der Auditprotokolle, indem es sich auf risikoreiche Aktivitäten konzentriert und detailliertere und effizientere Audits bietet.

Aktivierung des Fein-Auditings:

Um FGA für eine bestimmte Tabelle zu aktivieren, z. B. das Auditieren des Zugriffs auf gut bezahlte Mitarbeiter, verwenden Sie den folgenden Code:

BEGIN

DBMS_FGA.add_policy(

object_schema => 'system',

object_name => 'EMPLOYEES',

policy_name => 'audit_emp_access',

audit_condition => 'SALARY > 100000',

audit_column => 'SALARY',

handler_schema => NULL,

handler_module => NULL,

enable => TRUE

);

END;- Dieser Befehl erstellt eine Richtlinie für die Tabelle

EMPLOYEES, die jeden Zugriff auditiert, bei dem dasGEHALT$100.000 überschreitet. - Die

audit_conditionfiltert, was für das Auditing qualifiziert ist, und stellt sicher, dass nur relevante Aktivitäten protokolliert werden.

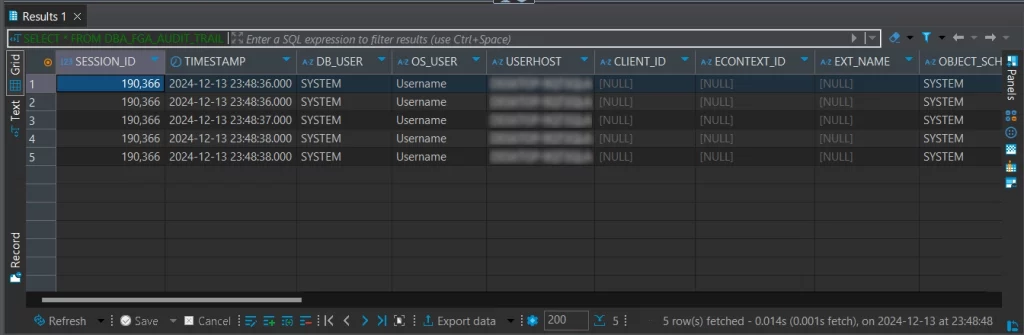

Nach der Ausführung von Aussagen, die diese Bedingung erfüllen, können Sie die Ergebnisse in der Tabelle DBA_FGA_AUDIT_TRAIL anzeigen.

3. Betriebssystem-Auditing (OS Auditing)

Während das datenbankseitige Auditing von Oracle eine Vielzahl von Aktivitäten erfasst, ermöglicht das OS-Auditing Administratoren, Aktivitäten auf Betriebssystemebene zu verfolgen, wie etwa Dateisystemzugriffe und Netzwerkverbindungen. Dies kann besonders nützlich sein, wenn Datenbank- und systemseitige Ereignisse für eine bessere Sicherheitsüberwachung korreliert werden.

Aktivierung des OS-Auditings:

Um das Auditing auf Betriebssystemebene zu aktivieren, setzen Sie den Parameter audit_trail auf OS:

ALTER SYSTEM SET audit_trail = OS SCOPE = SPFILE;

SHUTDOWN IMMEDIATE;

STARTUP;- Diese Konfiguration sendet Auditprotokolle an das Audit-Trail des Betriebssystems, das dann zusammen mit systemseitigen Protokollen überprüft werden kann (z. B. syslog unter Linux oder Windows-Ereignisprotokolle).

Diese Funktion ist besonders nützlich, wenn System- und datenbankseitige Auditinformationen für umfassende Sicherheitsprüfungen konsolidiert werden sollen.

Mit diesen Auditing-Methoden bietet Oracle eine flexible und robuste Möglichkeit, Benutzeraktivitäten zu überwachen, verdächtiges Verhalten zu verfolgen und die Einhaltung gesetzlicher Vorschriften sicherzustellen.

Verbesserung des Oracle-Auditings mit dem Echtzeit-Überwachungstool von DataSunrise

Während die integrierten Auditfunktionen von Oracle robust sind, benötigen einige Organisationen möglicherweise fortschrittlichere Funktionen wie Echtzeitüberwachung, Berichterstattung und Alarmierung. Drittanbieter-Tools wie DataSunrise bieten erweiterte Auditing-Lösungen für Oracle-Datenbanken. Diese Tools bieten Funktionen wie:

- Echtzeit-Auditing: Verfolgen und reagieren Sie auf verdächtige Aktivitäten, sobald sie auftreten.

- Zentralisierte Berichterstattung: Sammeln Sie Protokolle von mehreren Datenbanken in einer einzigen Oberfläche zur leichteren Analyse.

- Benachrichtigung: Richten Sie benutzerdefinierte Alarme für bestimmte Datenbankaktivitäten ein, wie unautorisierte Anmeldeversuche oder Schemaänderungen.

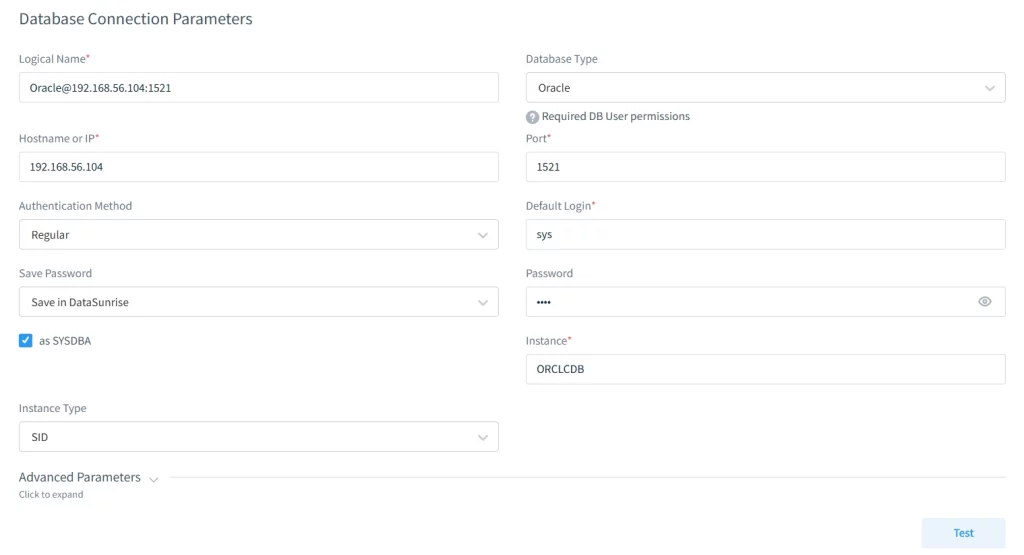

Die Auditing-Tools von DataSunrise erweitern die nativen Funktionen von Oracle und bieten mehr Flexibilität und Kontrolle für die Datenbanksicherheit. Sie können Ihre Oracle-Datenbankinstanz problemlos in DataSunrise integrieren:

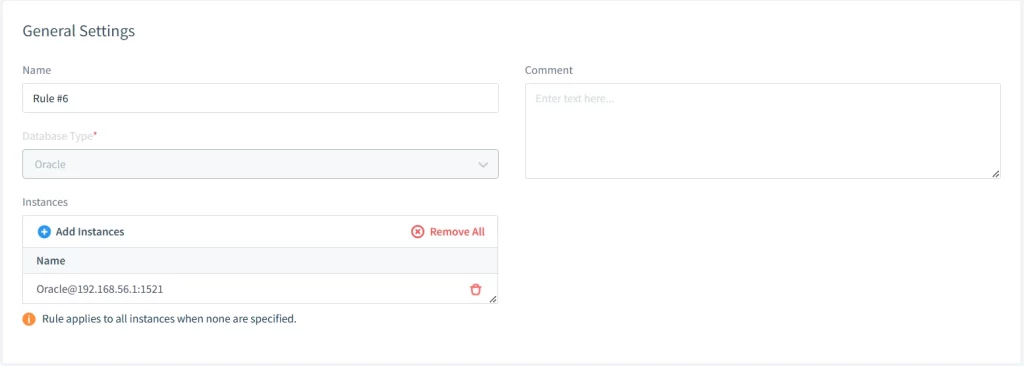

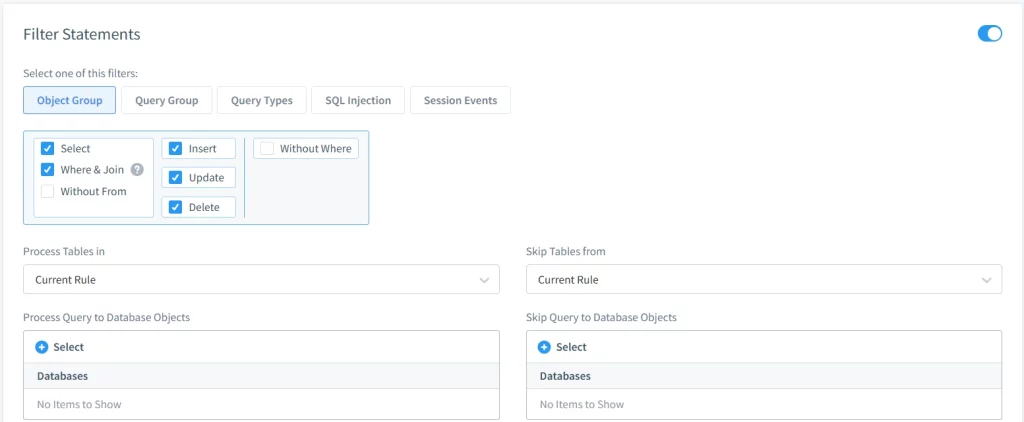

Sobald integriert, können Sie mit der leistungsstarken regelbasierten Audit-Trail-Funktion in DataSunrise für Oracle-Datenbanken interagieren. Dieses System fungiert als Datenbank-Proxy und filtert alle Abfragen und Sitzungen. Sie können beispielsweise die Protokollierung für jede system-Benutzeraktion in der EMPLOYEES-Datenbank sowie in Fein-Audits konfigurieren:

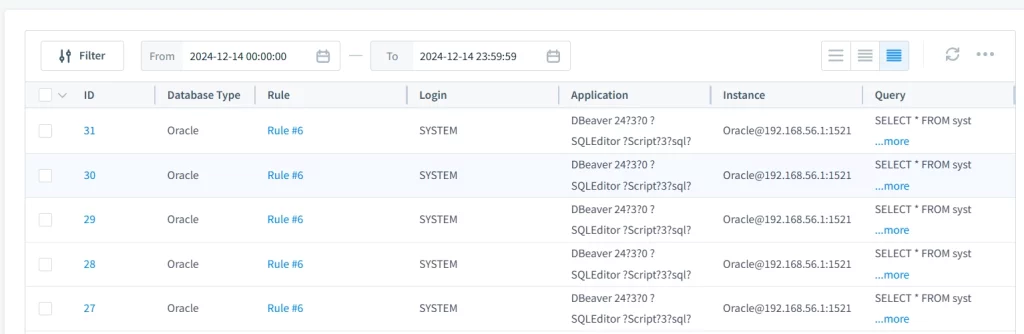

Sie können auch interaktive Ereignisse im Tab “Transaktionstrails” der Anwendung überprüfen:

DataSunrise kann die Sicherheit Ihrer Oracle-Datenbank mit Funktionen wie Sicherheitsregeln, Datenanalyse und mehr weiter verbessern. Wenn Sie an einer dieser Funktionen interessiert sind, buchen Sie eine Online-Demo.

Schlussfolgerung

Der Oracle Audit Trail ist ein wesentliches Instrument zur Verfolgung und Überwachung von Datenbankaktivitäten, um Sicherheit und Compliance zu gewährleisten. Durch das Angebot verschiedener Auditing-Optionen wie Standard, Fein-Auditing und Unified Auditing bietet Oracle Flexibilität für Unternehmen mit unterschiedlichen Sicherheits- und regulatorischen Anforderungen. Ob Sie die Einhaltung der DSGVO, HIPAA oder PCI DSS gewährleisten möchten, die Auditing-Funktionen von Oracle helfen, Ihre Datenbank zu schützen und die notwendigen Protokolle für Compliance-Berichte bereitzustellen.

Um Ihre Datenbanksicherheit weiter zu erhöhen, sollten Sie die Audit-Funktionen von Oracle mit Drittanbieter-Lösungen wie DataSunrise integrieren, die erweiterte Funktionen wie Echtzeitüberwachung und Benachrichtigung bieten.

Durch die Nutzung von Oracle Audit Trail und Drittanbieter-Tools können Organisationen Sicherheitsstandards erfüllen, schnell auf Bedrohungen reagieren und die vollständige Einhaltung gesetzlicher Vorschriften sicherstellen.