PBAC in SQL Server: Implementierung & Vorteile der Nutzung

Richtlinienbasierte Zugriffskontrolle (Policy-Based Access Control, PBAC) ist ein robustes Sicherheitsmodell, das Organisationen ermöglicht, feinkörnige Zugriffskontrolle basierend auf in SQL Server definierten Richtlinien durchzusetzen. PBAC hilft Administratoren, Zugriffssteuerungsrichtlinien zu erstellen und zu verwalten, um zu bestimmen, wer auf Daten zugreifen und Aktionen ausführen darf. Dieser Artikel untersucht das Konzept von PBAC und bietet eine schrittweise Anleitung zur Implementierung in SQL Server.

Details der Richtlinienbasierten Zugriffskontrolle

PBAC ist ein Zugriffskontrollmodell, das auf Richtlinien setzt, um den Zugang zu Daten und Ressourcen zu steuern. In SQL Server definieren Administratoren Richtlinien mit dem integrierten Feature „Policy-Based Management“. Richtlinien sind Regeln, die entscheiden, ob ein Benutzer oder eine Anwendung Daten zugreifen oder ändern darf.

PBAC bietet einen flexiblen und zentralisierten Ansatz zur Zugriffskontrolle. PBAC ermöglicht es Ihnen, Regeln zu erstellen, die für mehrere Objekte und Datenbanken gelten und damit die Verwaltung von Berechtigungen für jede einzelne Tabelle oder Ansicht zu vermeiden. Richtlinien basieren auf verschiedenen Faktoren, wie Benutzerrollen, Anwendungskontext oder Datensensitivität.

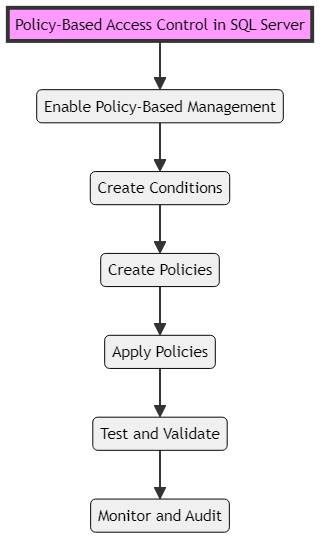

Reihenfolge der PBAC-Implementierung

Vorteile von PBAC in SQL Server

Die Implementierung von PBAC in SQL Server bietet mehrere Vorteile für Organisationen, die ihre Datensicherheit verbessern möchten. PBAC ermöglicht es Administratoren, detaillierte Regeln festzulegen, wer auf bestimmte Daten zugreifen und bestimmte Aktionen ausführen darf. Diese Kontrollstufe verhindert unbefugten Zugriff und stellt sicher, dass Benutzer nur auf die Daten zugreifen können, die sie zur Erfüllung ihrer Aufgaben benötigen.

PBAC vereinfacht das Management der Zugriffskontrolle, indem es ein zentrales Framework zur Definition und Verwaltung von Richtlinien bereitstellt. Statt Berechtigungen für einzelne Objekte zu verwalten, können Administratoren Richtlinien erstellen, die für mehrere Objekte und Datenbanken gelten. Dieser zentrale Ansatz reduziert den Verwaltungsaufwand und erleichtert die Aufrechterhaltung einer konsistenten Sicherheitslage.

PBAC fördert auch die Einhaltung von Sicherheitsvorschriften und Standards. Organisationen sollten Richtlinien erstellen, die den gesetzlichen und branchenspezifischen Standards entsprechen, um sicherzustellen, dass ihre Datenzugriffspraktiken den Vorschriften entsprechen. PBAC bietet eine prüfbare Spur von Zugriffsentscheidungen, was die Einhaltung bei Audits erleichtert.

Implementierung von PBAC in SQL Server

Um PBAC in SQL Server zu implementieren, folgen Sie diesen Schritten:

Schritt 1: Aktivieren der Richtlinienbasierten Verwaltung

Um PBAC zu verwenden, müssen Sie das Feature „Policy-Based Management“ in SQL Server aktivieren. Dieses Feature ist in den Editionen SQL Server Enterprise, Developer und Evaluation verfügbar. Sie können es durch Ausführen des folgenden Befehls aktivieren:

sp_configure 'show advanced options', 1; GO RECONFIGURE; GO sp_configure 'policy based management', 1; GO RECONFIGURE; GO

Schritt 2: Bedingungen erstellen

Bedingungen sind die Bausteine von Richtlinien in PBAC. Sie legen die Kriterien fest, die Richtlinien erfüllen müssen, um anwendbar zu sein. Bedingungen können auf verschiedenen Faktoren basieren, wie Benutzerrollen, Anwendungskontext oder Datensensitivität.

Um eine Bedingung zu erstellen, verwenden Sie die `CREATE CONDITION`-Anweisung. Beispielsweise, um eine Bedingung zu erstellen, die überprüft, ob der aktuelle Benutzer Mitglied der Rolle „SalesAdmin“ ist, können Sie den folgenden Code verwenden:

CREATE CONDITION SalesAdminCondition AS @UserRole = 'SalesAdmin';

Schritt 3: Richtlinien erstellen

Richtlinien sind die Kernkomponenten von PBAC. Sie definieren die Zugriffssteuerungsregeln, die bestimmen, wer auf spezifische Daten zugreifen und bestimmte Aktionen ausführen darf. Richtlinien haben eine oder mehrere Bedingungen und legen die zu ergreifenden Aktionen fest, wenn diese Bedingungen erfüllt sind. Um eine Richtlinie zu erstellen, verwenden Sie die `CREATE POLICY`-Anweisung. Beispielsweise, um eine Richtlinie zu erstellen, die Mitgliedern der Rolle „SalesAdmin“ das Auswählen von Daten aus der Tabelle „Sales“ erlaubt, können Sie den folgenden Code verwenden:

CREATE POLICY SalesAdminPolicy AS GRANT SELECT ON Sales TO SalesAdminCondition;

Schritt 4: Richtlinien anwenden

Nachdem Sie Bedingungen und Richtlinien erstellt haben, müssen Sie diese auf die entsprechenden Objekte in Ihrer Datenbank anwenden. Um eine Richtlinie anzuwenden, verwenden Sie das gespeicherte Verfahren `sp_syspolicy_add_object`. Um beispielsweise die Richtlinie „SalesAdminPolicy“ auf die Tabelle „Sales“ anzuwenden, können Sie den folgenden Code verwenden:

EXEC sp_syspolicy_add_object 'SalesAdminPolicy', 'AdventureWorks2019.Sales.SalesOrderHeader';

Schritt 5: Testen und Validieren

Nach dem Anwenden von Richtlinien ist es wichtig, zu testen und zu validieren, ob die Zugriffsregeln wie vorgesehen funktionieren. Testen Sie verschiedene Szenarien und Benutzerrollen, um sicherzustellen, dass Benutzer auf die Daten zugreifen können, für die sie berechtigt sind, und von den Daten ausgeschlossen werden, auf die sie keinen Zugriff haben sollten.

Sie können überprüfen, ob die Richtlinien korrekt durchgesetzt werden, indem Sie SQL-Abfragen ausführen. Beispielsweise, um zu testen, ob ein Benutzer mit der Rolle „SalesAdmin“ Daten aus der Tabelle „Sales“ auswählen kann, können Sie eine SELECT-Abfrage ausführen, während Sie diesen Benutzer imitieren.

Schritt 6: Überwachen und Prüfen

Überwachen und prüfen Sie regelmäßig Zugriffsentscheidungen, um unbefugte Zugriffsversuche oder Richtlinienverstöße zu erkennen. SQL Server bietet Audit-Funktionen, mit denen Sie Ereignisse zur Zugriffskontrolle verfolgen und protokollieren können.

Sie können SQL Server Audit so konfigurieren, dass es richtlinienbezogene Ereignisse, wie erfolgreiche und fehlgeschlagene Zugriffsversuche, erfasst. Durch die Analyse der Audit-Protokolle können Sie potenzielle Sicherheitsverletzungen identifizieren und geeignete Maßnahmen ergreifen.

Beispiel für PBAC in SQL Server

Betrachten wir ein Beispiel, um die Implementierung von PBAC in SQL Server zu veranschaulichen. Angenommen, Sie haben eine Datenbank, die sensible Kundeninformationen enthält. Sie möchten sicherstellen, dass nur autorisierte Benutzer aus der Abteilung „CustomerService“ auf die Kundendaten zugreifen und diese ändern können.

Erstellen Sie zunächst eine Bedingung, die überprüft, ob der aktuelle Benutzer zur Abteilung „CustomerService“ gehört:

CREATE CONDITION CustomerServiceCondition AS @Department = 'CustomerService';

Erstellen Sie anschließend eine Richtlinie, die Benutzern, die die „CustomerServiceCondition“ erfüllen, die SELECT-, INSERT-, UPDATE- und DELETE-Berechtigungen für die Tabelle „Customers“ gewährt:

CREATE POLICY CustomerServicePolicy AS GRANT SELECT, INSERT, UPDATE, DELETE ON Customers TO CustomerServiceCondition;

Wenden Sie die Richtlinie auf die Tabelle „Customers“ an:

EXEC sp_syspolicy_add_object 'CustomerServicePolicy', 'AdventureWorks2019.Sales.Customer';

Nun können nur Benutzer aus der Abteilung „CustomerService“ auf die Daten in der Tabelle „Customers“ zugreifen und diese ändern. Andere Benutzer werden basierend auf der definierten Richtlinie beschränkt.

Fazit

Die richtlinienbasierte Zugriffskontrolle ist ein starkes Sicherheitsmodell, das Organisationen hilft, detaillierte Zugriffskontrollen in SQL Server durchzusetzen. Durch die Definition von Richtlinien basierend auf Bedingungen und Aktionen können Administratoren zentral verwalten und den Zugriff auf sensible Daten steuern.

Um PBAC in SQL Server zu verwenden, müssen Sie zunächst die richtlinienbasierte Verwaltung aktivieren. Danach erstellen Sie Regeln und wenden sie auf Objekte an. Anschließend testen und überprüfen Sie die Zugriffsregeln, um sicherzustellen, dass sie korrekt funktionieren. Schließlich überwachen Sie die Zugriffsentscheidungen, um sicherzustellen, dass sie ordnungsgemäß durchgesetzt werden.

Indem Organisationen PBAC annehmen, können sie ihre Datensicherheitslage verbessern, das Management der Zugriffskontrolle vereinfachen und die Einhaltung von Sicherheitsvorschriften und Standards sicherstellen. PBAC bietet einen flexiblen und skalierbaren Ansatz zur Zugriffskontrolle und ist damit für Organisationen verschiedenster Größen und Branchen geeignet.

Denken Sie daran, regelmäßig Ihre PBAC-Richtlinien zu überprüfen und zu aktualisieren, um sich an die sich ändernden geschäftlichen Anforderungen und bewährten Sicherheitspraktiken anzupassen. Überwachen und prüfen Sie kontinuierlich Zugriffskontrollereignisse, um Sicherheitsverletzungen zu erkennen und darauf zu reagieren.

Mit PBAC können Sie sich der Sicherheit Ihrer SQL Server-Umgebung sicher sein, da Sie wissen, dass sensible Daten geschützt und nur autorisierten Benutzern zugänglich sind.