Penetrationstests: Ein vollständiger Überblick

Einführung

In der heutigen digitalen Welt werden Cyber-Bedrohungen immer ausgeklügelter. Diese Bedrohungen können Organisationen schaden, indem sie deren Daten und Systeme offenlegen. Um sich gegen diese Bedrohungen zu schützen, sind Penetrationstests wichtig.

Dies beinhaltet das Aufspüren von Schwachstellen in Netzwerken, Anwendungen und Systemen einer Organisation durch Nachahmung tatsächlicher Angriffe. Penetrationstests, auch bekannt als Pen-Tests oder White-Hat-Hacking.

Durch die proaktive Entdeckung und Behebung dieser Schwachstellen können Unternehmen ihre Abwehrkräfte stärken und sensible Daten vor böswilligen Akteuren schützen.

Was ist Penetrationstesten?

Penetrationstests sind ein systematischer Prozess zur Bewertung der Sicherheit der IT-Infrastruktur einer Organisation durch das sichere Ausnutzen von Schwachstellen. Dazu gehören autorisierte Fachleute, die als Penetrationstester oder ethische Hacker bezeichnet werden. Sie verwenden dieselben Techniken und Werkzeuge wie böswillige Angreifer, um die Sicherheitskontrollen einer Organisation zu testen. Ziel ist es, Schwachstellen zu finden, bevor Cyberkriminelle sie ausnutzen können. So können Organisationen sich auf die Behebung von Sicherheitslücken konzentrieren.

Stufen von Penetrationstests

Penetrationstests folgen typischerweise einem strukturierten Ansatz, um eine umfassende Bewertung der Sicherheitslage einer Organisation sicherzustellen. Die wichtigsten Stufen eines Penetrationstests umfassen:

- Planung und Aufklärung: In dieser Anfangsphase definieren wir den Umfang und die Ziele des Penetrationstests. Tester sammeln Informationen über Systeme, Netzwerke und Anwendungen, indem sie Techniken der Open-Source-Intelligence (OSINT) anwenden, wie Google-Dorking, Analyse von sozialen Medien und DNS-Aufzählung.

- Scannen: Tester identifizieren die Zielumgebung und nutzen verschiedene Scan-Techniken, um potenzielle Einstiegspunkte und Schwachstellen zu identifizieren. Diese Stufe umfasst Port-Scanning, Netzwerk-Mapping und Schwachstellenscans mit Werkzeugen wie Nmap, Nessus und Burp Suite.

- Zugriff erlangen: Penetrationstester versuchen, Schwachstellen auszunutzen, um ohne Erlaubnis auf Systeme zuzugreifen. Diese Stufe kann Techniken wie Passwort-Cracking, Social Engineering und die Ausnutzung bekannter Schwachstellen in Software oder Konfigurationen umfassen.

- Zugang aufrechterhalten: Nach erfolgreichem Zugriff zielen die Tester darauf ab, eine dauerhafte Präsenz in den kompromittierten Systemen aufrechtzuerhalten. Sie können Backdoors installieren, neue Benutzerkonten erstellen oder geheime Kommunikationskanäle einrichten, um die Handlungen eines Angreifers zu simulieren.

- Analyse und Berichterstattung: In der abschließenden Phase analysieren die Tester die Ergebnisse des Penetrationstests und erstellen einen detaillierten Bericht. Der Bericht enthält die entdeckten Schwachstellen, deren potenzielle Auswirkungen und Empfehlungen zur Behebung. Er dient als Fahrplan für die Organisation, um Sicherheitslücken zu priorisieren und zu beheben.

Methoden für Penetrationstests

Verschiedene Methoden können zur Durchführung von Penetrationstests verwendet werden, die sich jeweils auf unterschiedliche Aspekte der Sicherheit einer Organisation konzentrieren.

Externe Tests

Dabei wird die Sicherheit der externen Systeme eines Unternehmens wie Websites, E-Mail-Server und Firewalls bewertet. Es wird ein Cyberkrimineller simuliert, der unbefugten Zugriff erlangen will.

Ein Beispiel wäre der Versuch, eine Schwachstelle auf einer Website auszunutzen, die als Cross-Site-Scripting (XSS) bezeichnet wird. Der Tester erstellt einen schädlichen Code und fügt ihn in die Eingabefelder der Webseite ein. Wenn der Code ausgeführt wird, könnte der Hacker auf Benutzerdaten zugreifen oder unbefugte Aktionen durchführen.

Interne Tests

Interne Tests konzentrieren sich auf die Sicherheit des internen Netzwerks und der Systeme einer Organisation. Sie betrachten Bedrohungen von innerhalb der Organisation oder einem Angreifer, der bereits in das interne Netzwerk eingedrungen ist.

Zur Veranschaulichung kann man sich ein Szenario vorstellen, bei dem ein Penetrationstester durch Social Engineering Zugang zum Arbeitsplatz eines Mitarbeiters erhält. Einmal im Netzwerk versucht der Tester, Privilegien zu erhöhen, sich seitwärts im Netzwerk zu bewegen und auf sensible Daten zuzugreifen.

Dieser Test zeigt, wie gefährlich interne Bedrohungen sein können und betont die Notwendigkeit starker Zugriffskontrollen und Netzwerksegmentierung.

Wireless-Tests

Wireless-Tests bewerten die Sicherheit der drahtlosen Netzwerke einer Organisation, einschließlich Wi-Fi und Bluetooth. Es geht darum, den drahtlosen Datenverkehr abzufangen, Verschlüsselungsschlüssel zu knacken und unbefugten Zugriff auf das Netzwerk zu erlangen.

Zum Beispiel könnte ein Penetrationstester einen gefälschten Zugangspunkt in der Nähe des Unternehmens einrichten. Der Tester könnte Benutzer täuschen, sich mit dem gefälschten Netzwerk zu verbinden, um ihre Daten zu stehlen oder ihre Geräte mit Malware zu infizieren.

Social-Engineering-Tests

Social-Engineering-Tests beurteilen den menschlichen Aspekt der Sicherheit einer Organisation. Es geht darum, Einzelpersonen zu täuschen, vertrauliche Informationen preiszugeben oder Zugang zu sicheren Systemen zu gewähren. Ein typisches Beispiel für Social-Engineering ist Phishing.

In einem Phishing-Test sendet der Penetrationstester sorgfältig gestaltete E-Mails an Mitarbeiter, die wie authentische Kommunikation erscheinen. Ziel ist es, die Empfänger zu täuschen, damit sie ihre Anmeldedaten preisgeben oder auf schädliche Links klicken. Die Ergebnisse solcher Tests unterstreichen die Bedeutung von Schulungen zur Sicherheitsbewusstsein der Mitarbeiter.

Beispiele für Penetrationstests und vorbereitende Maßnahmen

Um ein praktischeres Verständnis für Penetrationstests zu vermitteln, betrachten wir einige Beispiele, die spezifische Vorbereitungsmaßnahmen erfordern.

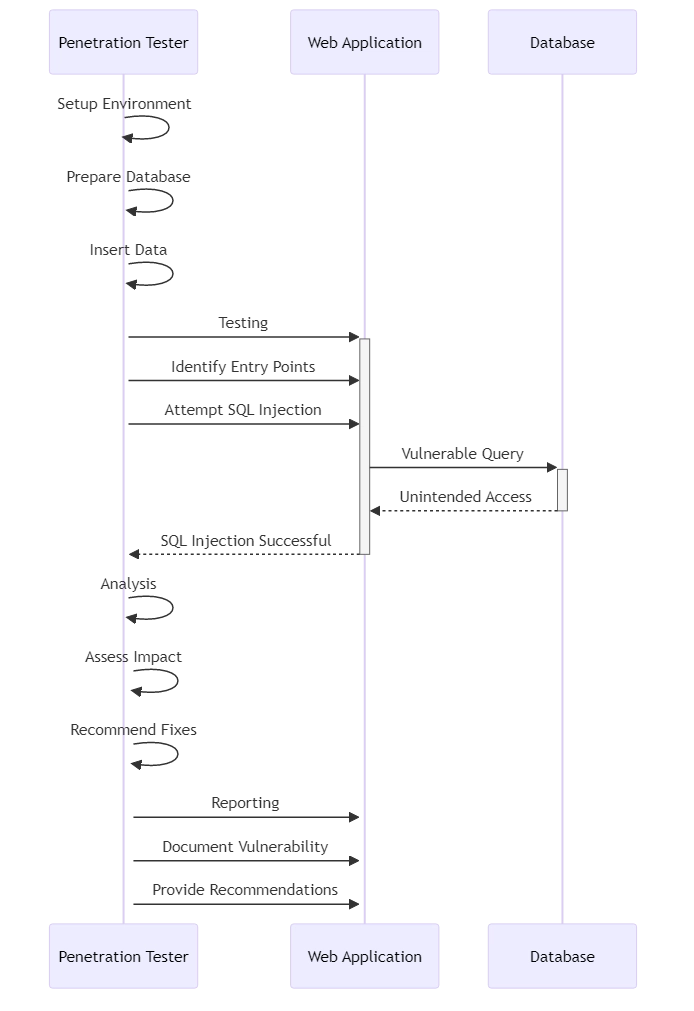

SQL-Injection-Schwachstelle

Angenommen, ein Penetrationstester bewertet eine Webanwendung, die eine MySQL-Datenbank verwendet. Um SQL-Injection-Schwachstellen zu überprüfen, muss der Tester einen lokalen Aufbau mit einer Datenbankstruktur erstellen, die dem Zielsystem ähnelt.

Vorbereitende Maßnahmen:

- Installieren Sie MySQL und erstellen Sie eine Datenbank namens “webapp”.

- Erstellen Sie eine Tabelle namens “users” mit den Spalten “id”, “username” und “password”.

- Fügen Sie Beispieldaten in die “users”-Tabelle der Datenbank ein.

Der Tester kann nun nach SQL-Injection-Schwachstellen in der Anmeldemaske oder Suchfunktion der Webanwendung suchen. Die Vorbereitungsmaßnahmen sind abgeschlossen, und der Tester kann versuchen, mögliche Schwachstellen auszunutzen. Der Tester kann bösartige SQL-Abfragen verwenden, um die Authentifizierung zu umgehen, auf sensible Daten zuzugreifen oder Datenbankeinträge zu ändern.

Wenn eine Website eine SQL-Injection-Schwachstelle aufweist, könnte jemand ohne die richtigen Anmeldedaten in das System eindringen. Der Tester könnte auch in der Lage sein, Benutzerdaten zu stehlen. Dies unterstreicht die Bedeutung ordnungsgemäßer Eingabevalidierung und parametrisierter Abfragen zur Vermeidung von SQL-Injection-Angriffen.

Netzwerksegmentierungstests

In diesem Beispiel möchte der Penetrationstester die Wirksamkeit der Netzwerksegmentierungskontrollen einer Organisation beurteilen. Das Ziel ist es zu prüfen, ob ein Angreifer von einem Netzwerkbereich zu einem anderen wechseln und auf eingeschränkte Ressourcen zugreifen kann.

Vorbereitende Maßnahmen:

- Erstellen Sie eine virtuelle Laborumgebung mit mehreren Netzwerksegmenten (z.B. DMZ, internes Netzwerk, Produktionsnetzwerk).

- Konfigurieren Sie Firewalls und Zugriffskontrollen (ACLs), um die Netzwerksegmentierungspolitik durchzusetzen.

- Platzieren Sie sensible Ressourcen, wie einen Datenbankserver, im Produktionsnetzwerksegment.

Der Penetrationstester beginnt damit, Zugang zu einem schlecht gesicherten Netzwerksegment, wie der DMZ, zu erlangen. Von dort aus versucht der Tester, das interne Netzwerk zu scannen und zu kartieren, um mögliche Wege zum Produktionsnetzwerk zu identifizieren. Der Tester versucht, auf den Datenbankserver im Produktionsnetzwerk zuzugreifen, indem er Schwachstellen in Netzwerkausrüstungen oder Servern ausnutzt.

Sollten die Netzwerksegmentierungskontrollen korrekt eingerichtet und konfiguriert sein, sollte es dem Tester nicht möglich sein, vom DMZ aus auf das Produktionsnetzwerk und den vertraulichen Datenbankserver zuzugreifen.

Wenn der Tester jedoch Schwachstellen entdeckt, kann er Empfehlungen geben, um die Netzwerksegmentierung zu stärken und seitliche Bewegungen zu verhindern.

Fazit

Penetrationstests sind ein wesentlicher Bestandteil der Cybersicherheitsstrategie einer Organisation. Durch die Simulation realer Angriffe helfen Penetrationstests dabei, Schwachstellen zu identifizieren, die Wirksamkeit von Sicherheitskontrollen zu bewerten und umsetzbare Empfehlungen zur Verbesserung zu geben.

Organisationen profitieren von regelmäßigen Penetrationstests, um Schwachstellen zu identifizieren und zu beheben, bevor sie potenziell ausgenutzt werden können. Dieser proaktive Ansatz verringert die Wahrscheinlichkeit von Datenverletzungen. Durch die Sicherung ihrer Systeme und Daten können Organisationen sensible Informationen besser schützen.

Penetrationstests sollten von erfahrenen Fachleuten durchgeführt werden, die ethische Richtlinien befolgen und über die neuesten Angriffsmethoden und Sicherheitspraktiken informiert sind.

Organisationen müssen ihre Sicherheitsvorkehrungen verbessern, um einen starken Schutz sicherzustellen. Dies kann durch Schwachstellenmanagement, Schulung der Mitarbeiter und Incident-Response-Planung erreicht werden. Maßgeblich zur Erhöhung der Sicherheit trägt auch die Durchführung von Penetrationstests bei.