Prüfpfade: Sicherstellung von Datensicherheit und Compliance

Einführung

Datenlecks entstehen oft durch unbeabsichtigte menschliche Fehler. Tatsächlich zeigen Studien, dass über zwei Drittel der Datenlecks durch nicht böswillige Handlungen von Insidern verursacht werden. Dies unterstreicht das Risiko einer versehentlichen Datenexposition und die dringende Notwendigkeit robuster Datenschutzstrategien. Die Implementierung umfassender Prüfpfade ist ein wesentlicher Bestandteil solcher Strategien und hilft Organisationen dabei, sensible Informationen effektiver zu überwachen und zu schützen.

Was ist ein Prüfpfad?

Ein Prüfpfad ist ein chronologischer Bericht über Systemaktivitäten. Er erfasst, wer auf die Datenbank zugegriffen hat, welche Aktionen ausgeführt wurden und wann diese Aktionen stattfanden. Diese detaillierten Protokolle dienen als leistungsstarkes Instrument zur:

- Erkennung von unbefugtem Zugriff

- Verfolgung von Datenänderungen

- Untersuchung von Sicherheitsvorfällen

- Sicherstellung der regulatorischen Compliance

Prüfpfade spielen eine entscheidende Rolle bei der Aufrechterhaltung der Integrität und Sicherheit Ihrer Datenbanksysteme.

Ansätze für Datenbank-Prüfpfade

Es gibt zwei Hauptansätze zur Implementierung von Prüfpfaden in Datenbanken:

Nativ-Tools

Viele Datenbankverwaltungssysteme (DBMS) bieten integrierte Audit-Funktionen. Diese nativen Tools bieten eine einfache Möglichkeit, grundlegende Audit-Funktionen zu aktivieren. Zum Beispiel bietet Oracle sein Audit-Trail-Feature, während Microsoft SQL Server SQL Server Audit umfasst.

Drittanbieter-Tools

Drittanbieter-Lösungen für Prüfpfade, wie DataSunrise, bieten fortschrittlichere Funktionen und zentrale Verwaltung. Diese Tools bieten häufig:

- Erweiterte Sicherheitskontrollen

- Plattformübergreifende Kompatibilität

- Anpassbare Berichtsfunktionen

- Echtzeit-Benachrichtigungsfunktionen

Beispiel: Prüfpfad mit pgAudit in PostgreSQL

Um das pgAudit-Protokoll anzuzeigen, können Sie den ‘cat’-Befehl wie folgt verwenden (weitere Details hier):

cat /var/log/postgresql/postgresql-16-main.log | more

Werfen wir einen kurzen Blick darauf, wie ein Prüfpfad mit der pgAudit-Erweiterung in PostgreSQL aussehen könnte:

2024-09-17 10:15:23 UTC,AUDIT,SESSION,1,1,READ,SELECT,TABLE,public.users,,,SELECT * FROM users WHERE id = 123;

Dieser Protokolleintrag zeigt:

- Zeitstempel

- Audittype

- Sitzungs- und Benutzer-IDs

- Operationstyp (READ)

- SQL-Anweisungstyp (SELECT)

- Objekttyp (TABLE)

- Schema- und Tabellenname

- Die tatsächlich ausgeführte SQL-Anweisung

Native Audit-Funktionen reichen oft nicht für fortschrittliche Funktionen aus. Während sie grundlegende Protokollierung bieten, fehlen ihnen typischerweise Datentaggings, integrierte Analysen und automatisierte Regelanwendungen. Die Umwandlung von Rohprotokolldateien wie dem oben gezeigten Beispiel in verwertbare Einblicke erfordert erheblichen zusätzlichen Aufwand und Verarbeitung.

Erstellen einer DataSunrise-Instanz für Prüfpfade

Angenommen, DataSunrise ist bereits installiert, hier ist, wie Sie eine Instanz erstellen und einen Prüfpfad anzeigen können:

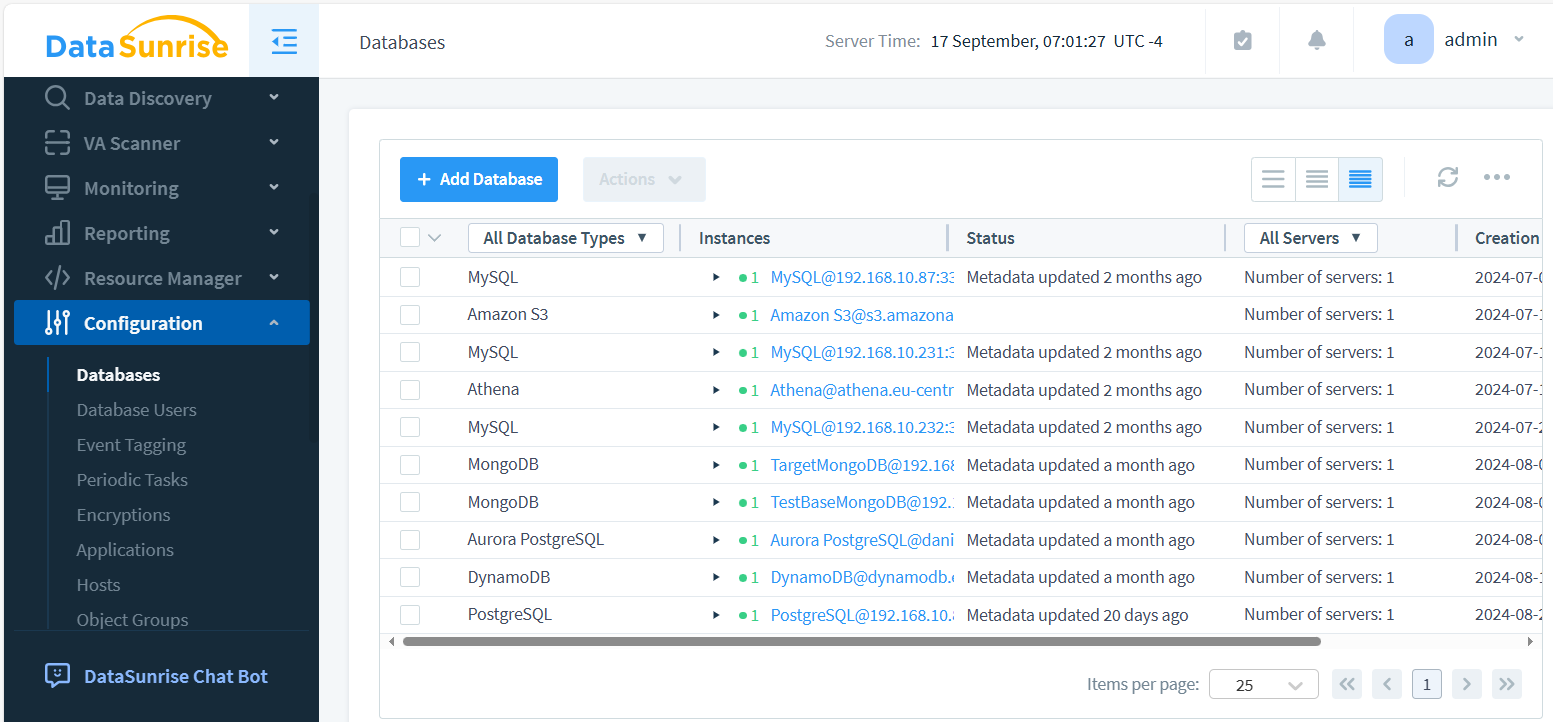

- Melden Sie sich bei der DataSunrise-Weboberfläche an

- Navigieren Sie zu “Instanzen” und klicken Sie auf “+ Neue Instanz hinzufügen”

- Konfigurieren Sie die Verbindungsdetails für Ihre Datenbank. DataSunrise konsolidiert alle Datenbankverbindungen an einem Ort.

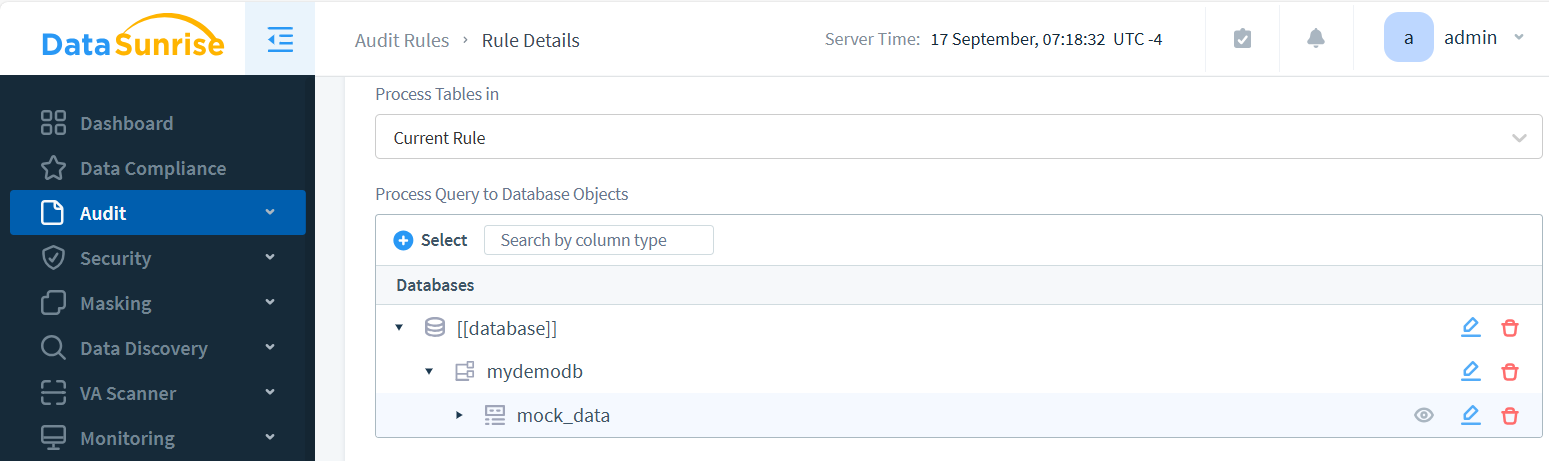

- Erstellen Sie eine Audit-Regel in “Audit – Regeln” und aktivieren Sie die Prüfung für die gewünschten Objekte.

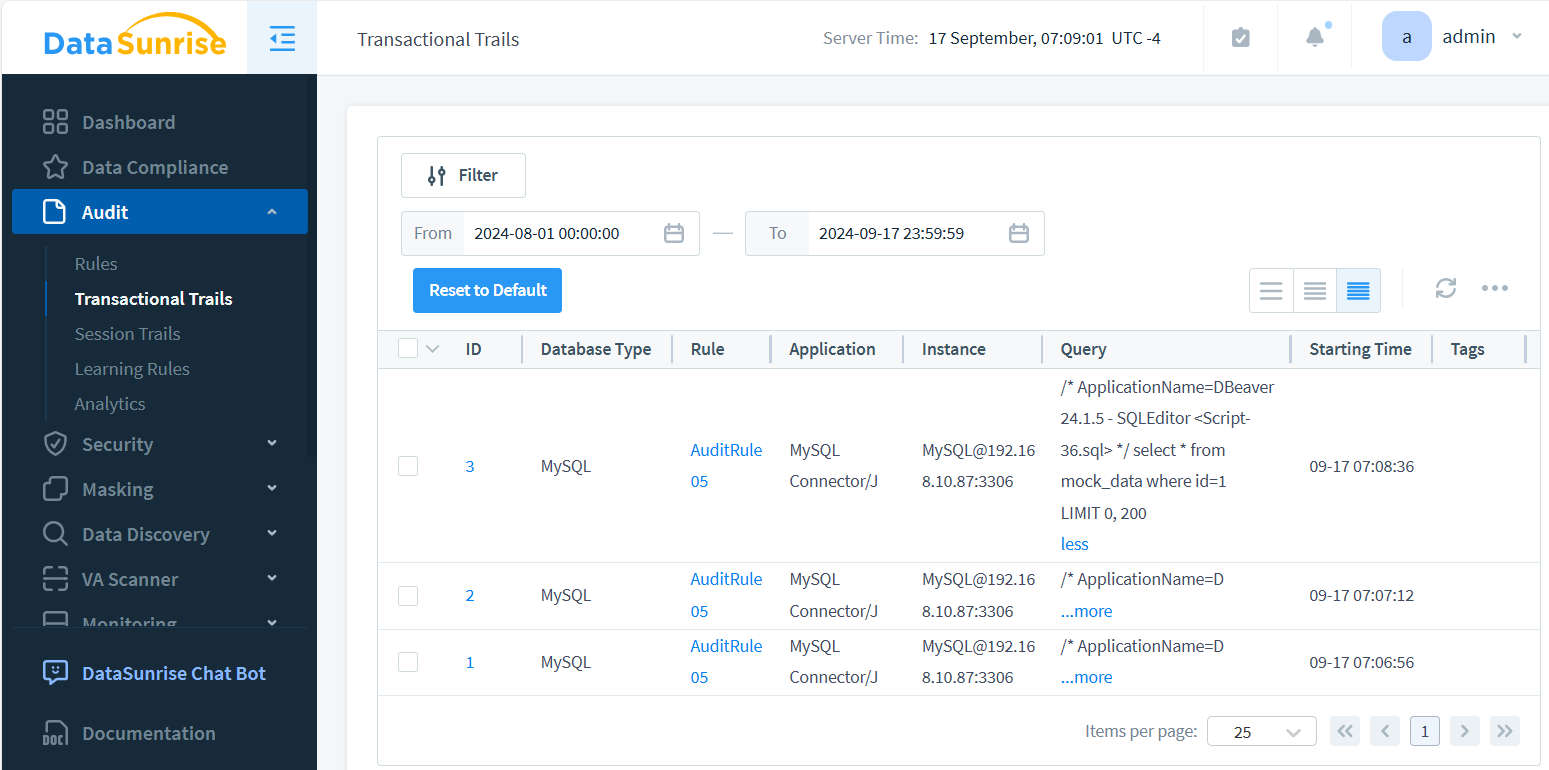

- Greifen Sie auf den Abschnitt “Audit – Transaktionspfade” zu, um die generierten Pfade zu betrachten und zu analysieren.

DataSunrise erleichtert die Einrichtung umfassender Audits über mehrere Datenbankplattformen hinweg. Das obige Bild zeigt wesentliche Komponenten des Prüfpfads: Instanzdetails, Zeitstempel und protokollierte Abfragen. Optional können auch Abfrageergebnisse erfasst werden. Jedes Ereignis im Prüfpfad ist interaktiv und ermöglicht es den Benutzern, detaillierte Datenbankabfrageergebnisse mit einem einfachen Klick aufzurufen.

Vorteile von DataSunrise für zentrale Audit-Kontrollen

DataSunrise bietet mehrere Vorteile für die Verwaltung von Prüfpfaden:

- Einheitliche Benutzeroberfläche: Steuern Sie Audit-Regeln für verschiedene Datenbanktypen über ein einziges Dashboard

- Anpassbare Richtlinien: Erstellen Sie maßgeschneiderte Audit-Richtlinien basierend auf Ihren spezifischen Sicherheitsanforderungen

- Echtzeit-Überwachung: Erkennen und benachrichtigen Sie bei verdächtigen Aktivitäten in Echtzeit

- Unterstützung für Compliance: Erfüllen Sie regulatorische Anforderungen mit vorkonfigurierten Compliance-Berichten

- Skalierbarkeit: Verwalten Sie Audit-Trails für große, komplexe Datenbankumgebungen mühelos

Die Bedeutung der Überwachung des Benutzerverhaltens

Die Verfolgung des Benutzerverhaltens ist entscheidend für die Aufrechterhaltung der Datensicherheit. Umfassende Prüfpfade dienen als wachsame Hüter und helfen Organisationen, eine Reihe von verdächtigen Aktivitäten zu identifizieren. Dazu gehören ungewöhnliche Zugriffsmuster, die vom normalen Benutzerverhalten abweichen, unbefugte Datenänderungen, die die Integrität gefährden könnten, Versuche, Privilegien über die zugewiesenen Rollen hinaus zu erweitern, und potenzielle Insider-Bedrohungen, die oft unbemerkt bleiben. Durch die sorgfältige Analyse dieser Muster können Organisationen Sicherheitsrisiken proaktiv angehen, gezielte Gegenmaßnahmen einführen und sensible Daten sowohl vor externen als auch internen Bedrohungen wirksam schützen.

Best Practices zur Implementierung von Prüfpfaden

Um die Effektivität Ihres Prüfpfadsystems zu maximieren, ist es wichtig, einen umfassenden Ansatz zu verfolgen. Beginnen Sie damit, klare Audit-Ziele zu definieren, die mit den Sicherheitszielen Ihrer Organisation übereinstimmen. Implementieren Sie das Prinzip des geringsten Privilegs, um potenzielle Risiken zu minimieren. Überprüfen und analysieren Sie regelmäßig Audit-Protokolle, um Anomalien und potenzielle Bedrohungen schnell zu erkennen. Etablieren Sie eine robuste Aufbewahrungsrichtlinie für Audit-Daten, um die Compliance und historische Analysen sicherzustellen. Schützen Sie die Integrität Ihrer Prüfpfade durch sichere Speichermechanismen. Führen Sie schließlich regelmäßige Audits des Auditsystems selbst durch, um dessen Zuverlässigkeit und Effektivität sicherzustellen. Durch die sorgfältige Einhaltung dieser Praktiken werden Sie Ihre allgemeine Datenbanksicherheitslage erheblich verbessern und eine widerstandsfähigere Verteidigung gegen potenzielle Bedrohungen schaffen.

Herausforderungen im Prüfpfad-Management

Obwohl Prüfpfade von unschätzbarem Wert sind, bringen sie auch Herausforderungen mit sich:

- Leistungsbeeinträchtigung: Umfangreiche Audits können die Datenbankleistung beeinträchtigen

- Speicheranforderungen: Audit-Logs können schnell anwachsen und erheblichen Speicherplatz erfordern

- Datenschutz: Prüfpfade können sensible Informationen enthalten und erfordern sorgfältige Handhabung

- Analysekomplexität: Große Mengen an Audit-Daten können bei der Analyse überwältigend sein

Tools wie DataSunrise helfen, diese Herausforderungen durch effizientes Protokollmanagement und fortschrittliche Analysemöglichkeiten zu bewältigen.

Die Zukunft der Prüfpfade

Da sich Bedrohungen für die Datensicherheit weiterentwickeln, müssen sich auch die Technologien der Prüfpfade weiterentwickeln. Zukünftige Trends umfassen:

- KI-gestützte Anomalieerkennung

- Blockchain-basierte, unveränderbare Audit-Logs

- Integration mit Bedrohungsaufklärungsplattformen

- Erweiterte Visualisierungs- und Berichterstellungswerkzeuge

Die Anpassung an diese Trends wird entscheidend sein, um eine robuste Datensicherheit aufrechtzuerhalten.

Fazit

Prüfpfade sind wesentliche Komponenten einer umfassenden Datenbank-Sicherheitsstrategie. Sie bieten Sichtbarkeit in Benutzeraktivitäten, helfen bei der Erkennung potenzieller Bedrohungen und gewährleisten die Einhaltung regulatorischer Anforderungen. Während native Datenbank-Tools grundlegende Audit-Funktionen bieten, bieten Drittanbieter-Lösungen wie DataSunrise erweiterte Funktionen für zentrale Verwaltung und verbesserte Sicherheitskontrollen.

Durch die Implementierung von Best Practices und die Nutzung leistungsstarker Audit-Tools können Organisationen ihre Fähigkeit zum Schutz sensibler Daten und zur Aufrechterhaltung der Integrität ihrer Datenbanksysteme erheblich verbessern.

DataSunrise bietet flexible und benutzerfreundliche Tools zur Datenbanksicherheit, einschließlich umfassender Datenaktivitätsüberwachung und Datenmaskierungsfunktionen. Besuchen Sie unsere Website für eine Online-Demo und erfahren Sie, wie wir Ihnen helfen können, Ihre Datenbanksicherheitslage zu stärken.