Qdrant-Datenbankaktivitätsverlauf

Einführung

Qdrant zeichnet sich als Vektor-Ähnlichkeitssuchmaschine aus, die Empfehlungssysteme und KI-gestützte Erkenntnisse unterstützt. Allerdings stellt die Aufrechterhaltung eines umfassenden Qdrant-Datenbankaktivitätsverlaufs erhebliche Herausforderungen dar, da es an integrierten Datenprüfungs- und Benutzermanagement-Funktionen mangelt. Obwohl die Leistung von Qdrant beeindruckend ist, reichen die nativen Fähigkeiten zur Verfolgung von Datenbankaktivitäten nicht aus, was es schwierig macht, Interaktionen zu überwachen und unbefugten Zugriff zu erkennen.

Der Datenverstoß bei Uber im Jahr 2016 zeigte, wie unzureichende Protokollierung der Datenbankaktivitäten die Sicherheit und die Reaktionsfähigkeit bei Vorfällen erheblich beeinträchtigen kann und verdeutlicht, warum robuste Verfolgungssysteme unerlässlich sind.

Um dies anzugehen, kann eine rollenbasierte Zugangskontrolle (RBAC) mithilfe von JWT-Tokens implementiert werden, sodass Administratoren sammlungsspezifische Berechtigungen verwalten können. Obwohl dieser Ansatz eine grundlegende Zugangskontrolle bietet, benötigen Organisationen dennoch zusätzliche Lösungen für eine umfassende Protokollierung der Aktivitäten. In diesem Leitfaden werden wir untersuchen, wie die Implementierung von JWT-basiertem RBAC die Qdrant-Sicherheit verbessern kann, und Strategien aufzeigen, um detaillierte Qdrant-Datenbankaktivitätsverläufe für weitere Datenprüfungen und Compliance-Zwecke aufrechtzuerhalten.

Einrichten von Qdrant mit JWT für rollenbasierte Zugangskontrolle

Schritt 1: Lokale Qdrant-Instanz einrichten

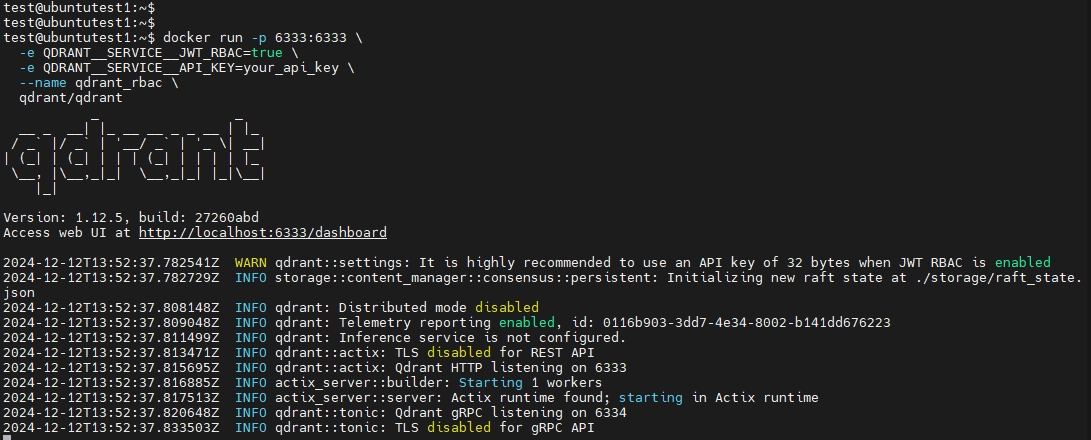

Stellen Sie zunächst sicher, dass Docker auf Ihrem System installiert ist. Führen Sie dann den folgenden Befehl aus, um eine Qdrant-Instanz mit aktivierter JWT-Authentifizierung zu starten:

Qdrant mit Docker ausführen:

docker run -p 6333:6333 \

-e QDRANT__SERVICE__JWT_RBAC=true \

-e QDRANT__SERVICE__API_KEY=your_api_key \

--name qdrant_rbac \

qdrant/qdrant

Dieser Befehl startet Qdrant auf localhost:6333 mit JWT-basierter RBAC. Ersetzen Sie your_api_key durch Ihren gewünschten API-Schlüssel.

Manuelle Konfiguration von Qdrant

Wenn Sie Docker nicht verwenden, können Sie JWT RBAC aktivieren, indem Sie die qdrant.yaml Konfigurationsdatei ändern:

jwt_rbac: true

api_key: "your_api_key"

Starten Sie Qdrant neu, um diese Änderungen anzuwenden.

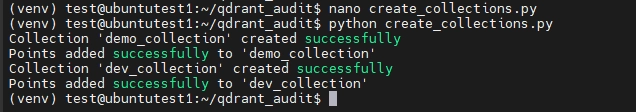

Schritt 2: Sammlungen erstellen

Verwenden Sie zu Testzwecken das folgende Skript, um Sammlungen mit Zugriffskontrollfähigkeiten zu erstellen:

create_collections.py

import requests

base_url = "http://localhost:6333"

headers = {"Authorization": "Bearer your_api_key"}

def create_collection(name):

r = requests.put(

f"{base_url}/collections/{name}",

json={"vectors": {"size": 4, "distance": "Dot"}},

headers=headers

)

print(f"Collection '{name}' {'created successfully' if r.status_code == 200 else f'error: {r.status_code}'}")

def add_points(name):

r = requests.put(

f"{base_url}/collections/{name}/points",

json={"points": [{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}}]},

headers=headers

)

print(f"Points {'added successfully' if r.status_code == 200 else f'error: {r.status_code}'} to '{name}'")

for name in ["demo_collection", "dev_collection"]:

create_collection(name)

add_points(name)

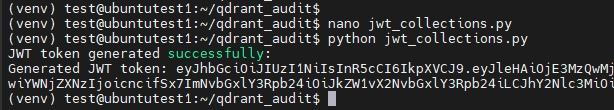

Schritt 3: JWT-Token mit Zugriffsebenen generieren

PyJWT installieren, um JWTs zu generieren:

Sie müssen PyJWT für Python installieren, um die JWTs zu generieren. Führen Sie den folgenden Befehl aus:

pip install pyjwt

JWT-Token definieren Zugriffsberechtigungen für Sammlungen. Verwenden Sie das folgende Skript, um JWT-Token mit benutzerdefinierten Zugriffsebenen zu generieren:

jwt_collections.py

import jwt

import datetime

api_key = "your_api_key"

payload = {

"exp": datetime.datetime.now(datetime.timezone.utc) + datetime.timedelta(hours=1),

"access": [

{"collection": "dev_collection", "access": "rw"},

{"collection": "demo_collection", "access": "r"}

]

}

token = jwt.encode(payload, api_key, algorithm="HS256")

print("JWT token generated successfully:")

print(token)

Dieses Skript generiert ein JWT-Token, das folgendermaßen gewährt:

- Lese- und Schreibzugriff auf

dev_collection. - Nur-Lesezugriff auf

demo_collection.

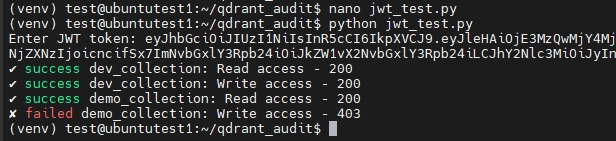

Schritt 4: Zugriffskontrollen testen

Verwenden Sie dieses Skript, um die generierten JWT-Token zu testen:

jwt_test.py

import requests

QDRANT_URL = 'http://localhost:6333'

JWT_TOKEN = input("Enter JWT Token: ")

headers = {'Authorization': f'Bearer {JWT_TOKEN}'}

def test_collection_access(collection_name):

response = requests.post(

f'{QDRANT_URL}/collections/{collection_name}/points/scroll',

json={"limit": 10, "with_payload": True, "with_vector": True},

headers=headers

)

print(f"{'✓ success' if response.status_code == 200 else '✗ failed'} {collection_name}: Read access - {response.status_code}")

return response

def test_add_points(collection_name):

points_data = {

"points": [

{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}},

{"id": 2, "vector": [0.4, 0.5, 0.8, 0.1], "payload": {"city": "Los Angeles"}}

]

}

response = requests.put(

f'{QDRANT_URL}/collections/{collection_name}/points',

json=points_data,

headers=headers

)

print(f"{'✓ success' if response.status_code == 200 else '✗ failed'} {collection_name}: Write access - {response.status_code}")

return response

collections = ['dev_collection', 'demo_collection']

for col in collections:

test_collection_access(col)

test_add_points(col)

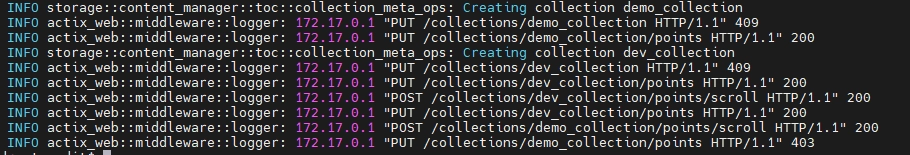

Beim Ausführen dieses Skripts:

- Wird versucht, Punkte aus

dev_collectionunddemo_collectionzu lesen. - Wird versucht, Punkte zu beiden Sammlungen hinzuzufügen.

Erwartete Ergebnisse:

dev_collection: Sowohl Lese- als auch Schreibvorgänge sind erfolgreich.demo_collection: Nur Lesevorgänge sind erfolgreich; Schreibvorgänge schlagen fehl.

Schritt 5: Systemprotokolle überprüfen

Um das Zugriffskontrollverhalten weiter zu validieren und die Systemaktivität zu überwachen, können Sie die Systemprotokolle von Qdrant überprüfen.

docker logs qdrant_rbac

Für weitere Informationen zu Zugriffskontrollen in Qdrant können Sie zur Sicherheitsseite in der offiziellen Dokumentation gehen.

Herausforderungen bei der Nachverfolgung des Qdrant-Datenbankaktivitätsverlaufs

Qdrant, obwohl es sich als Vektordatenbank für Ähnlichkeitssuche und maschinelles Lernen auszeichnet, verfügt nicht über robuste native Tools zur Verfolgung der Datenbankaktivitätshistorie. Diese Einschränkung stellt erhebliche Herausforderungen für Organisationen dar, die detaillierte Protokollierung für Compliance, Sicherheit oder operative Transparenz benötigen.

1. Begrenzte native Datenprüfungsfunktionalität

Qdrant bietet keine integrierte Datenprüfungsprotokollierung. Benutzer müssen sich auf grundlegende Systemprotokolle verlassen, die:

- Minimal im Detail: Protokolle fehlen an Granularität, was es schwierig macht, Abfragen, Änderungen oder Benutzerinteraktionen zu verfolgen.

- Ungeeignet für Prüfungen: Sie bieten wenig Einblick in Benutzeraktionen, unbefugten Zugriff oder verdächtiges Verhalten und erfüllen damit keine Compliance-Bedürfnisse.

2. Einschränkungen der JWT-Token-Zugangskontrolle

Zwar ermöglichen JWT-Token die rollenbasierte Zugangskontrolle (RBAC), sie genügen jedoch nicht als Prüfungslösung:

- Schwierig zu verwalten: Die Konfiguration und Pflege von Tokens für verschiedene Benutzer und Rollen ist zeitaufwändig und fehleranfällig.

- Keine Einblicke in Aktivitäten: Tokens schränken den Zugriff ein, protokollieren jedoch keine Aktionen, was Sichtbarkeitslücken hinterlässt.

- Skalierbarkeitsprobleme: Die Verwaltung des Zugriffs über viele Benutzer und Sammlungen hinweg kann schnell überwältigend werden.

3. Sicherheits- und Compliance-Risiken

Ohne detaillierte Aktivitätsverfolgung oder Sitzungsüberwachung stehen Unternehmen vor erheblichen Herausforderungen:

- Eingeschränkte Sichtbarkeit: Qdrant erfasst keine kritischen Maßnahmen wie Abfragen, Vektorergänzungen oder Sammlungsänderungen in einem zugänglichen Format.

- Compliance-Hürden: Es ist schwierig, Standards wie DSGVO, HIPAA oder SOC 2 ohne umfassende Prüfpfade zu erfüllen.

Kurz gesagt, die aktuellen Möglichkeiten von Qdrant sind unzureichend für eine robuste Aktivitätsverfolgung. Während JWT-Token einige Zugriffssteuerungsbedürfnisse abdecken, erfordert ihre Implementierung und Wartung Fachwissen und bietet einen begrenzten Umfang für Prüfungs- und Compliance-Zwecke.

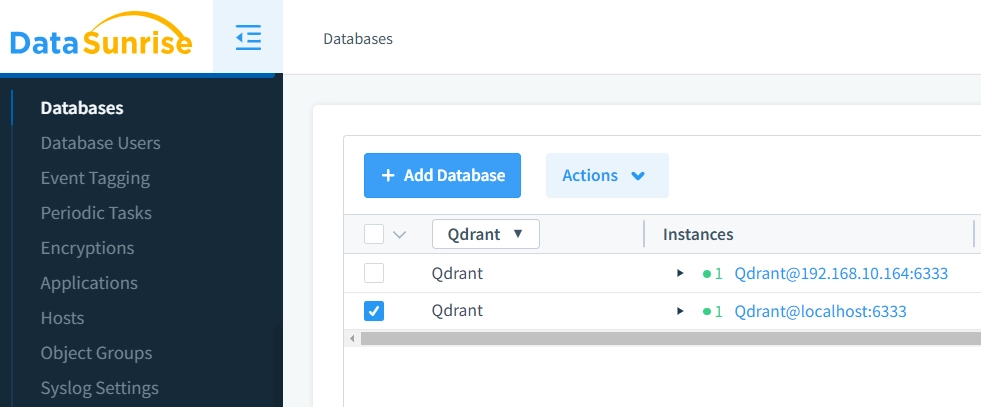

Vereinfachung des Qdrant-Datenbankaktivitätsverlaufs und der Sicherheit mit DataSunrise

Obwohl die Implementierung von JWT-Authentifizierung und Zugriffskontrolle in Qdrant grundlegende Sicherheit bietet, erfordert sie erhebliche Konfigurationsaufwand. DataSunrise bietet mit seinen robusten Sicherheitsfunktionen eine umfassendere und effizientere Alternative.

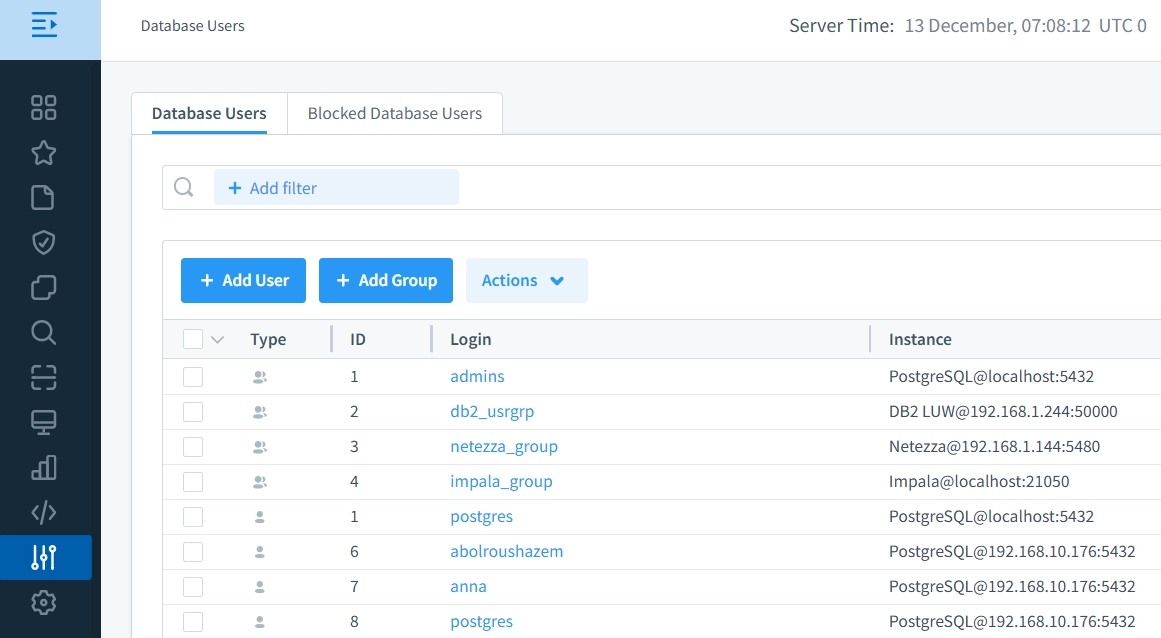

DataSunrise bietet:

- Granulare Rollenzuordnung: Implementieren Sie fein abgestimmte Datenzugriffskontrollrichtlinien, die genau definieren, wer auf bestimmte Sammlungen und Daten zugreifen kann, sodass Organisationen das Prinzip der geringsten Privilegien in ihrer Datenbankinfrastruktur durchsetzen können.

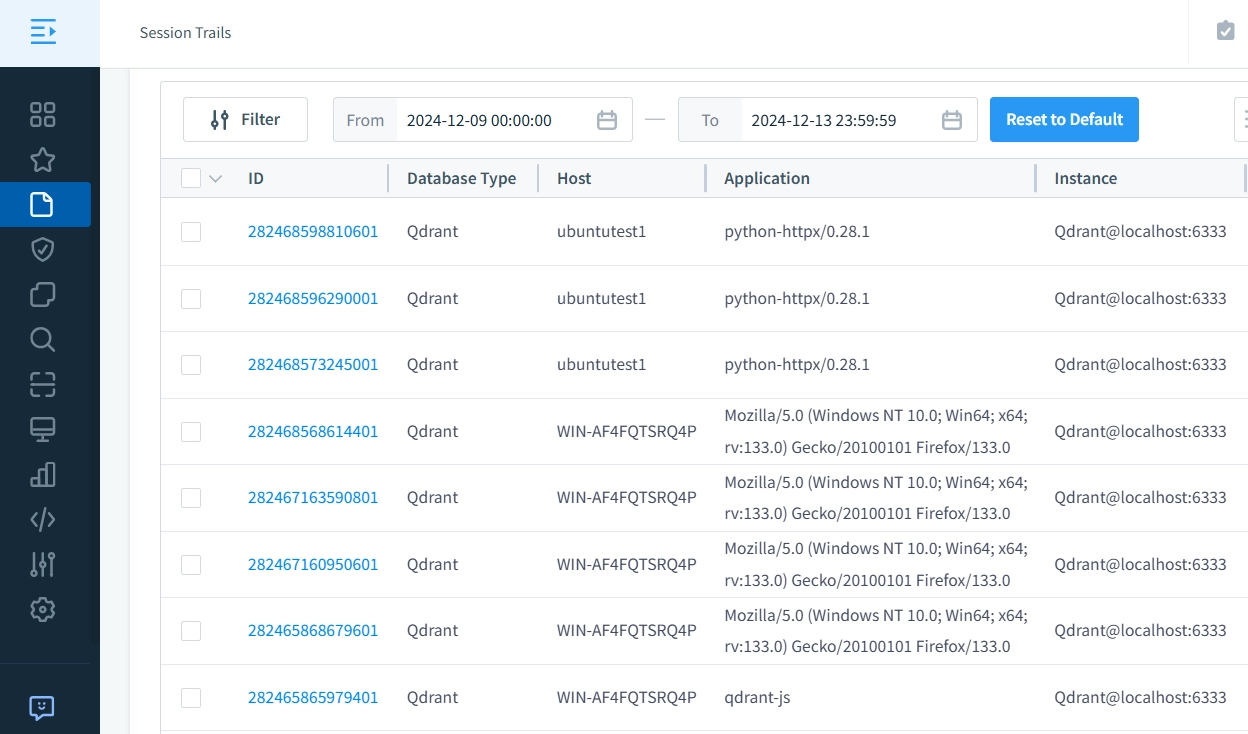

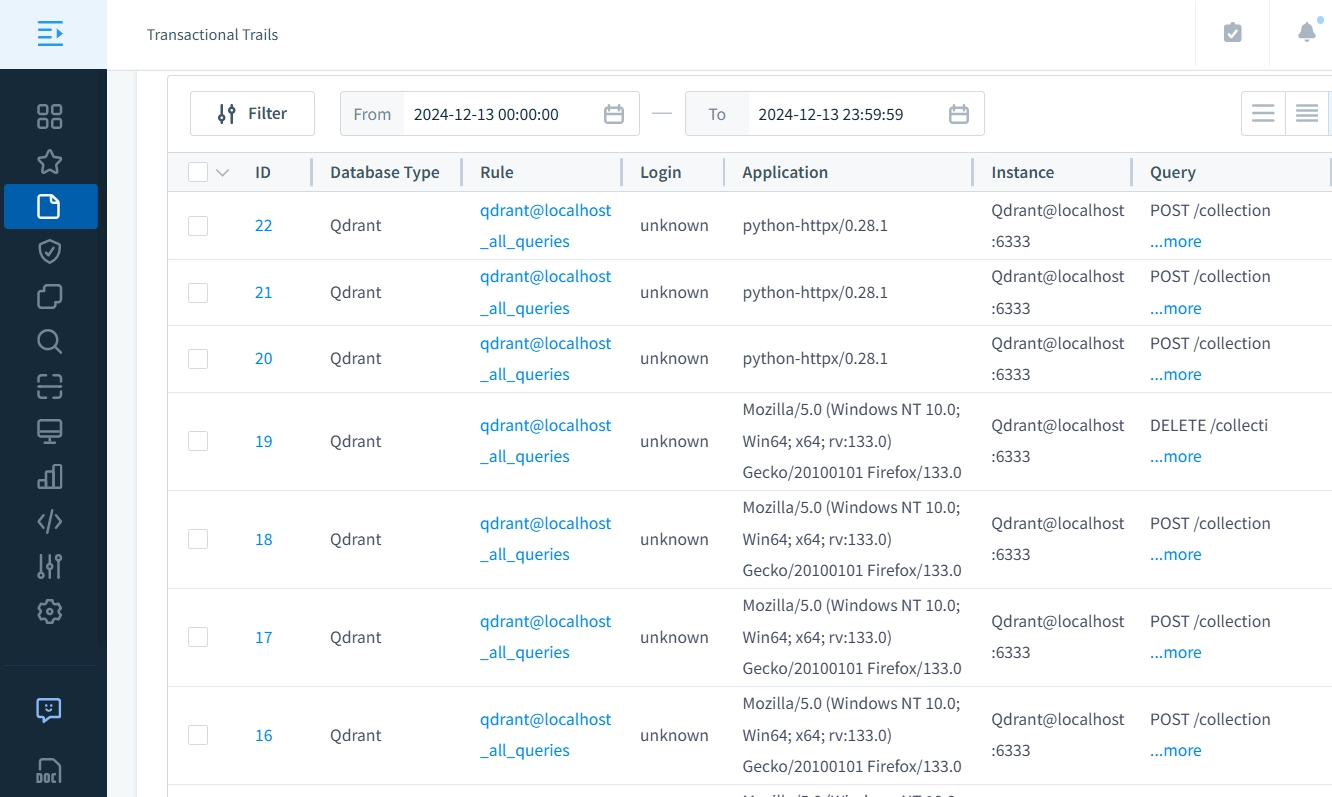

- Detaillierte Sitzungsverfolgung: Verfolgen Sie Benutzersitzungen in Echtzeit, um Einblicke zu erhalten, wer auf Ihre Qdrant-Datenbank zugreift und welche Aktionen sie durchführen. Diese Funktion ermöglicht die Überwachung von Aktivitäten einzelner Benutzer, gewährleistet volle Sichtbarkeit der Datenbankoperationen und steigert die Verantwortlichkeit.

- Vollständige Prüfpfade: Erstellen Sie detaillierte Datenbankaktivitätsprotokolle, einschließlich umfangreicher Prüfpfade, um jede Aktion zu überwachen und zu analysieren, die in Ihrer Qdrant-Datenbank durchgeführt wird.

Vorteile von DataSunrise

DataSunrise vereint das Datenbanksicherheitsmanagement, indem es umfassende Prüfpfade und Sicherheitsrichtlinien über eine einzige Benutzeroberfläche bereitstellt und damit die Notwendigkeit einer manuellen JWT-Konfiguration, Protokollanalyse oder mehrerer Überwachungstools beseitigt. Dieser konsolidierte Ansatz bietet Administratoren vollständige Sichtbarkeit der Datenbankoperationen und vereinfacht die Prüfung, Zugriffskontrolle und Compliance-Verwaltung.

Verbesserung des Qdrant-Datenbankaktivitätsverlaufs mit DataSunrise

Da sich die Einführung von Qdrant beschleunigt, wird es wichtig, die Einschränkungen in der Benutzerfunktionalität und Sicherheit anzugehen. Während JWT-basiertes RBAC einen grundlegenden Rahmen für die Zugangskontrolle schafft, bietet es keine robuste Sicherheit und keine umfassende Protokollierung der Datenbankaktivitäten. Hier glänzt DataSunrise und bietet fortschrittliche Lösungen, um diese Lücken zu schließen.

Die Integration von DataSunrise ermöglicht es Organisationen, präzise Zugangskontrollen zu erreichen und eine umfangreiche Qdrant-Datenbankaktivitätshistorie zu führen. Mit detaillierten Prüfpfaden und vielseitigen Filteroptionen gewährleistet DataSunrise, dass Qdrant-Datenbanken sicher und vollständig konform mit regulatorischen Standards sind.

Machen Sie den nächsten Schritt zur Neugestaltung Ihres Qdrant-Datenbankaktivitätsverlaufsmanagements – planen Sie noch heute eine Online-Demo und erleben Sie die unübertroffenen Vorteile der fortschrittlichen Überwachungs- und Prüffunktionen von DataSunrise.

Nächste