Verbesserung der Datensicherheit mit Redshift Verschlüsselung

Amazon Redshift ist eine leistungsstarke Data-Warehouse-Lösung, die von AWS angeboten wird. Da Unternehmen sensible Informationen in Redshift speichern, wird die Gewährleistung der Datensicherheit entscheidend. Redshift Verschlüsselung spielt eine wichtige Rolle beim Schutz Ihrer wertvollen Daten vor unbefugtem Zugriff. In diesem Artikel wird die Redshift-Verschlüsselung behandelt und erklärt, wie Sie Ihre Daten schützen und Sicherheitsregeln einhalten können.

Was ist Redshift Verschlüsselung?

Redshift Verschlüsselung ist eine Sicherheitsfunktion, die Ihre Daten sowohl im Ruhezustand als auch während der Übertragung schützt. Sie verwendet fortschrittliche Verschlüsselungsalgorithmen, um Ihre Informationen zu verschlüsseln und unlesbar zu machen für jeden ohne die richtigen Entschlüsselungsschlüssel. Redshift bietet zwei Haupttypen der Verschlüsselung: serverseitig und clientseitig. Jeder Typ hat seine eigenen Vorteile und Anwendungsfälle, sodass Sie die beste Option für Ihre Sicherheitsbedürfnisse wählen können.

Serverseitige Verschlüsselung in Redshift

Die serverseitige Verschlüsselung erfolgt automatisch auf der Seite von AWS. Wenn Sie diese Funktion aktivieren, verschlüsselt Redshift Ihre Daten, bevor sie in deren Rechenzentren auf die Festplatte gespeichert werden.

Die Daten bleiben verschlüsselt, bis Sie sie anfordern. Redshift entschlüsselt die Informationen und sendet sie Ihnen. Dieser Prozess erfolgt nahtlos und erfordert nur minimalen Aufwand von Ihrer Seite.

Ein Beispiel: Stellen Sie sich vor, Sie speichern die Kaufhistorie von Kunden in Redshift. Wenn Sie die serverseitige Verschlüsselung aktivieren, speichert AWS diese sensiblen Daten verschlüsselt in deren Rechenzentren. Redshift entschlüsselt die Daten, während Sie sie analysieren, und stellt sicher, dass Sie sicher auf die Informationen zugreifen können.

Clientseitige Verschlüsselung für Redshift

Bei der clientseitigen Verschlüsselung haben Sie die Kontrolle über den Verschlüsselungsprozess. Sie verschlüsseln Ihre Daten, bevor Sie sie zu Redshift hochladen. Dieser Ansatz erfordert mehr Aufwand Ihrerseits, da Sie den Verschlüsselungsprozess, die Schlüssel und alle zugehörigen Tools verwalten müssen. Er bietet eine zusätzliche Sicherheitsschicht, indem Ihre Daten verschlüsselt werden, bevor sie Ihr System verlassen.

Stellen Sie sich einen Fall vor, in dem Sie mit hochsensiblen Finanzdaten umgehen. Sie könnten diese Daten mit Ihren eigenen Verschlüsselungstools verschlüsseln, bevor Sie sie zu Redshift senden. Dies stellt sicher, dass selbst wenn jemand die Daten während der Übertragung abfängt, er sie ohne Ihre Verschlüsselungsschlüssel nicht lesen können wird.

Redshift Cluster-Verschlüsselung

Redshift organisiert Daten in Clustern, das sind Gruppen von Rechenressourcen. Wenn Sie die Verschlüsselung für ganze Cluster aktivieren, stellt dies sicher, dass alle Datenbanken innerhalb dieses Clusters geschützt sind. Wenn Sie die Clusterverschlüsselung aktivieren, verwendet Redshift eine vierstufige Schlüsselarchitektur, um Ihre Daten zu sichern.

Diese Architektur umfasst:

- Datenverschlüsselungsschlüssel für jeden Datenblock

- Datenbankschlüssel, die die Block-Verschlüsselungsschlüssel verschlüsseln

- Cluster-Schlüssel, die die Datenbankschlüssel verschlüsseln

- Einen Master-Schlüssel, der den gesamten Prozess überwacht

Beispielsweise, wenn Sie einen Cluster haben, der Kundendaten, Produktinformationen und Verkaufsaufzeichnungen enthält, würde die Aktivierung der Clusterverschlüsselung all diese Daten unter demselben Verschlüsselungsschirm schützen.

Redshift Datenbank-Verschlüsselung

Innerhalb eines Clusters können Sie mehrere Datenbanken haben. Redshift ermöglicht es Ihnen, die Verschlüsselung für einzelne Datenbanken zu aktivieren, wenn Sie ein neues Cluster erstellen. Dieser Prozess verwendet Schlüssel, die vom Amazon Key Management Service (KMS) bereitgestellt werden. Sie können zwischen Kundenverwalteten Schlüsseln (CMK) oder AWS-verwalteten Schlüsseln wählen.

Angenommen, Sie richten ein neues Redshift Cluster für Ihre E-Commerce-Plattform ein. Sie könnten separate Datenbanken für Benutzerprofile, Produkt Kataloge und Bestellhistorien erstellen. Die Aktivierung der Datenbankverschlüsselung stellt sicher, dass jede dieser Datenbanken individuell geschützt ist, selbst innerhalb desselben Clusters.

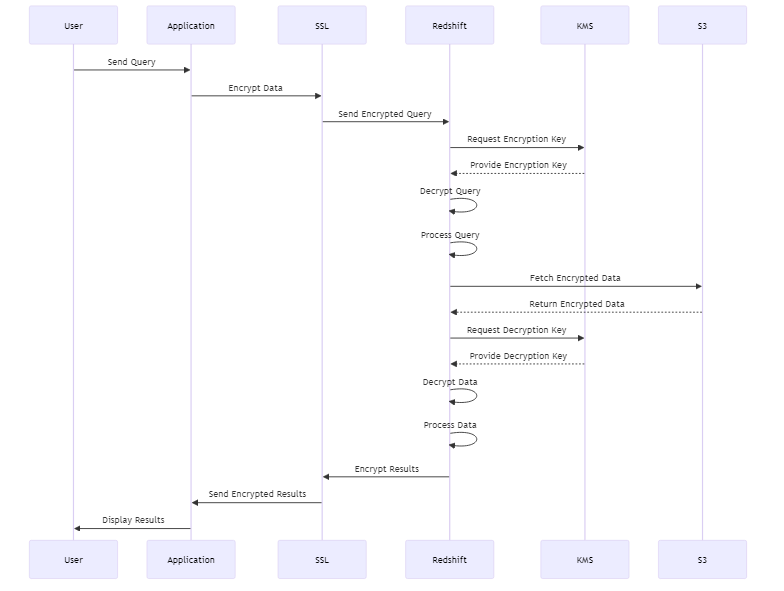

Verschlüsselung für Daten während der Übertragung

Redshift schützt Ihre Daten aktiv, während sie gespeichert werden. Es stellt auch die Sicherheit Ihrer Daten sicher, wenn sie zwischen Ihren Anwendungen und den Redshift-Servern übertragen werden. Dies wird als Verschlüsselung während der Übertragung bezeichnet. Redshift ermöglicht SSL (Secure Sockets Layer) Verbindungen für JDBC und ODBC, wodurch sichergestellt wird, dass Daten während der Übertragung verschlüsselt werden.

Wenn Ihr Analyseteam Daten in Redshift betrachtet, werden die Anfragen und Daten verschlüsselt, während sie durch das Netzwerk übertragen werden. Dies verhindert, dass Abhörer die Informationen abfangen und lesen können.

Ändern der Verschlüsselungseinstellungen

Wenn sich Ihre Sicherheitsanforderungen weiterentwickeln, müssen Sie möglicherweise Ihre Redshift Verschlüsselungseinstellungen ändern. AWS ermöglicht es Ihnen, die Verschlüsselungseinstellungen für bestehende Cluster zu ändern. Sie können Verschlüsselung zu unverschlüsselten Clustern hinzufügen oder den Typ des verwendeten Verschlüsselungsschlüssels ändern.

Stellen Sie sich vor, Sie haben ein unverschlüsseltes Redshift Cluster für ein kleines Projekt gestartet. Wenn das Projekt wächst und mehr sensible Daten verarbeitet, entscheiden Sie sich, die Verschlüsselung zu aktivieren. Sie können dies über die AWS-Konsole oder die Befehlszeilenschnittstelle tun, und Redshift migriert Ihre Daten in ein neues, verschlüsseltes Cluster.

Beispiele für Redshift Verschlüsselung

Um besser zu verstehen, wie die Redshift Verschlüsselung in der Praxis funktioniert, sehen wir uns einige SQL-Codebeispiele an:

Erstellen einer verschlüsselten Tabelle:

CREATE TABLE sensitive_customer_data ( customer_id INT, name VARCHAR(100), email VARCHAR(100), credit_card VARCHAR(255) ) ENCRYPTED;

Einfügen verschlüsselter Daten mit AES-Verschlüsselung:

INSERT INTO sensitive_customer_data (customer_id, name, email, credit_card)

VALUES (

1,

'John Doe',

'john@example.com',

AES_ENCRYPT('1234-5678-9012-3456', 'my_encryption_key')

);

Erstellen einer Ansicht mit spaltenweiser Verschlüsselung:

CREATE VIEW secure_customer_view AS SELECT customer_id, name, email, AES_ENCRYPT(credit_card, 'view_encryption_key') AS encrypted_credit_card FROM sensitive_customer_data;

Abfragen verschlüsselter Daten:

SELECT customer_id, name, email, AES_DECRYPT(encrypted_credit_card, 'view_encryption_key') AS decrypted_credit_card FROM secure_customer_view;

Aktivieren der Clusterverschlüsselung:

ALTER CLUSTER my_redshift_cluster ENCRYPTED WITH KMS_KEY_ID 'arn:aws:kms:region:account-id:key/key-id';

Erstellen einer verschlüsselten Datenbank:

CREATE DATABASE encrypted_db ENCRYPTED WITH KMS_KEY_ID 'arn:aws:kms:region:account-id:key/key-id';

Drehen von Verschlüsselungsschlüsseln:

ALTER TABLE sensitive_customer_data ROTATE ENCRYPTION KEY;

Diese Beispiele zeigen verschiedene Aspekte der Redshift Verschlüsselung, einschließlich Tabellenverschlüsselung, spaltenweiser Verschlüsselung mit AES-Funktionen, Cluster- und Datenbankverschlüsselung sowie Schlüsselrotation.

Denken Sie daran, dass Sie in einer realen Umgebung sicherere Methoden zur Verwaltung von Verschlüsselungsschlüsseln verwenden würden, wie z.B. den AWS Key Management Service, anstatt sie in SQL-Anweisungen fest zu codieren.

Indem Sie diese Verschlüsselungstechniken in Ihre Redshift-Datenmanagementpraktiken einbeziehen, können Sie die Sicherheit Ihrer sensiblen Daten erheblich verbessern und sie sowohl im Ruhezustand als auch während der Übertragung vor unbefugtem Zugriff schützen.

Beste Praktiken für Redshift Verschlüsselung

Um das Beste aus der Redshift Verschlüsselung herauszuholen, sollten Sie diese bewährten Verfahren in Betracht ziehen:

- Verschlüsseln Sie immer sensible Daten, sowohl im Ruhezustand als auch während der Übertragung.

- Verwenden Sie starke, eindeutige Schlüssel für jedes Cluster oder jede Datenbank.

- Drehen Sie Ihre Verschlüsselungsschlüssel regelmäßig, um die Sicherheit zu erhöhen.

- Überwachen und prüfen Sie Ihre Verschlüsselungseinstellungen und die Nutzung der Schlüssel.

- Schulen Sie Ihr Team in ordnungsgemäßer Verschlüsselungspraxis und Schlüsselverwaltung.

Beispielsweise könnten Sie einen vierteljährlichen Schlüsselrotation Zeitplan für Ihre Redshift Cluster einrichten. Dies stellt sicher, dass selbst wenn ein Schlüssel kompromittiert wird, das Fenster der Anfälligkeit begrenzt ist.

Fazit

Die Redshift Verschlüsselung ist ein leistungsstarkes Werkzeug zum Schutz Ihrer wertvollen Daten. Durch das Verständnis und die Implementierung der verschiedenen verfügbaren Verschlüsselungsoptionen, können Sie Ihre Sicherheitslage erheblich verbessern.

Wählen Sie Verschlüsselungs- und Sicherheitsmaßnahmen für Ihre Redshift-Umgebung aus. Sie können diese Maßnahmen serverseitig oder clientseitig umsetzen. Sie können sie auch auf Cluster- oder Datenbankebene anwenden. Dies wird dazu beitragen, einen konsistenten Schutz Ihrer Daten zu gewährleisten.

Denken Sie daran, dass Datensicherheit ein fortlaufender Prozess ist. Überprüfen und aktualisieren Sie regelmäßig Ihre Verschlüsselungsstrategien, um potenziellen Bedrohungen immer einen Schritt voraus zu sein. Sie können Redshift Verschlüsselung nutzen, um Ihre Daten sicher zu speichern und zu analysieren. Starke Sicherheitsmaßnahmen geben Ihnen das Vertrauen, Ihre Daten zu schützen.