Auswirkungen von Remote-Code-Execution-Angriffen

Was ist Remote Code Execution (RCE)?

Remote Code Execution, oft abgekürzt als RCE, ist eine Art von Cyberangriff, der es dem Angreifer ermöglicht, beliebigen Code auf einer Zielmaschine oder in einer Zielumgebung auszuführen. Dies gibt dem Angreifer die volle Kontrolle über die anfällige Anwendung oder das System. RCE-Angriffe sind äußerst gefährlich, da sie einem Angreifer ermöglichen, jede Aktion auszuführen, für die die kompromittierte Anwendung oder der Benutzer Berechtigungen hat.

RCE-Schwachstellen entstehen oft durch unzureichende Eingabevalidierung und -bereinigung in Anwendungen, die nicht vertrauenswürdige Benutzereingaben verarbeiten. Wenn benutzerdefinierte Eingaben nicht ordnungsgemäß validiert werden, bevor sie in sicherheitskritischen Operationen wie Datenbankabfragen, Dateioperationen oder Systembefehlen verwendet werden, kann es einem Angreifer gelingen, schädlichen Code einzuschleusen und auszuführen.

Auswirkungen von Remote-Code-Execution-Angriffen

Die Auswirkungen eines erfolgreichen RCE-Angriffs können je nach den Privilegien der kompromittierten Anwendung schwerwiegend sein. Im schlimmsten Fall kann RCE es einem Angreifer ermöglichen, das anfällige System vollständig zu übernehmen und auf sensible Daten zuzugreifen, Malware zu installieren und die kompromittierte Maschine für weitere Angriffe zu nutzen. Einige mögliche Konsequenzen von RCE sind:

- Diebstahl sensibler Daten: Der Angreifer kann auf sensible Informationen zugreifen und diese extrahieren, die auf dem System gespeichert sind oder der Anwendung zugänglich sind, wie Kundendaten, Finanzunterlagen, geistiges Eigentum usw.

- Installation von Malware: RCE ermöglicht oft die Installation von Malware wie Ransomware, Spyware, Trojanern, Rootkits und Bots, wodurch der Angreifer selbst nach dem anfänglichen Angriff weiterhin Zugriff und Kontrolle behalten kann.

- Laterale Bewegung: Eine kompromittierte Maschine kann als Ausgangsbasis verwendet werden, um weitere Angriffe gegen andere Systeme im selben Netzwerk zu starten, wodurch der Angreifer sich seitlich bewegen und zusätzliche Ressourcen gefährden kann.

- Rufschädigung: RCE-Angriffe, die zu Datenverletzungen oder Dienstunterbrechungen führen, können den Ruf einer Organisation schwer schädigen und zum Verlust des Kundenvertrauens führen.

Arten von Remote-Code-Execution-Angriffen

RCE-Angriffe können je nach ausgenutzter Schwachstelle verschiedene Formen annehmen. Einige gängige Arten von RCE sind:

SQL-Injection

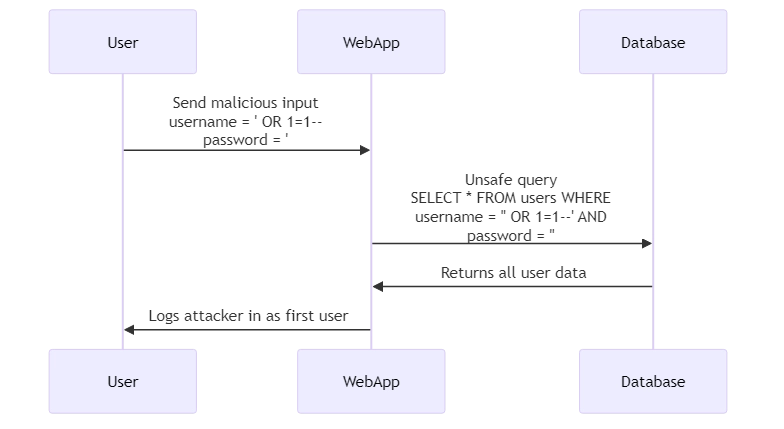

SQL-Injection ist eine Art von RCE-Angriff, der auf Anwendungen abzielt, die SQL-Abfragen basierend auf Benutzereingaben ohne ordnungsgemäße Validierung erstellen. Ein Angreifer erstellt schädliche Eingaben, die SQL-Code enthalten, der dann von der Datenbank ausgeführt wird. Zum Beispiel:

SELECT * FROM users WHERE username = '' OR 1=1--' AND password = '';

Diese Eingabe führt dazu, dass die SQL-Abfrage wird:

SELECT * FROM users WHERE username = '' OR 1=1-- UND password = '';

Der Doppelstrich (–) kommentiert den Rest der Abfrage aus, wodurch die Passwortüberprüfung effektiv entfernt wird. Die Bedingung 1=1 ist immer wahr, sodass der Angreifer als erster Benutzer in der Datenbank eingeloggt wird.

Um diesen Angriff zu ermöglichen, müsste die Anwendung die Abfrage direkt durch Einfügen von Benutzereingaben erstellen, wie:

$query = "SELECT * FROM users WHERE username = '$_POST[username]' AND password = '$_POST[password]'";

Um SQL-Injection zu verhindern, sollten Benutzereingaben niemals direkt in SQL-Abfragen eingefügt werden. Stattdessen sollten parametrisierte Abfragen oder vorbereitete Anweisungen verwendet werden.

Befehlsinjektion

Bei der Befehlsinjektion-RCE handelt es sich um eine unsichere Benutzereingabe in eine Systemshell. Angreifer können Shell-Befehle einschleusen, die dann mit den Privilegien der anfälligen Anwendung ausgeführt werden. Betrachten Sie beispielsweise eine Webanwendung, die Benutzern das Pingen einer angegebenen Adresse ermöglicht:

system("ping -c 4 " . $_POST['address']);Ein Angreifer könnte eine Eingabe wie:

127.0.0.1 && cat /etc/passwd

Dies würde den folgenden Befehl zur Folge haben:

ping -c 4 127.0.0.1 && cat /etc/passwd

Nach dem Pingen des lokalen Hosts würde der vom Angreifer eingespeiste Befehl (cat /etc/passwd) ausgeführt, was sensible Systeminformationen anzeigt.

Um Befehlsinjektion zu verhindern, sollte die Funktionalität der Anwendung, die Shell-Befehle erfordert, nach Möglichkeit auf sicherere Weise neu implementiert werden. Falls Shell-Befehle unvermeidbar sind, sollten Benutzereingaben strikt gegen eine Whitelist sicherer Werte validiert werden.

Deserialisierungsangriffe

Viele Programmiersprachen ermöglichen das Serialisieren von Objekten in Zeichenketten, die später wieder in Objekte deserialisiert werden können. Wenn eine Anwendung Benutzerdaten ohne ausreichende Validierung deserialisiert, kann ein Angreifer die serialisierte Zeichenkette manipulieren, um schädlichen Code einzuschleusen, der während der Deserialisierung ausgeführt wird.

Betrachten Sie beispielsweise eine Java-Anwendung, die benutzerdefinierte SitzungsCookies deserialisiert:

Cookie sessionCookie = request.getCookies()[0]; byte[] serializedObject = Base64.getDecoder().decode(sessionCookie.getValue()); ObjectInputStream objectInputStream = new ObjectInputStream(new ByteArrayInputStream(serializedObject)); Object deserializedObject = objectInputStream.readObject();

Ein Angreifer könnte ein sorgfältig erstelltes, bösartiges serialisiertes Objekt senden, das bei der Deserialisierung beliebigen Code über die readObject-Methode ausführt, und ihm so RCE ermöglicht.

Um Deserialisierungsangriffe zu verhindern, sollte das Deserialisieren von nicht vertrauenswürdigen Daten nach Möglichkeit vermieden werden. Wenn die Deserialisierung notwendig ist, sollten sprachspezifische Sicherheitsfunktionen wie der ValidatingObjectInputStream in Java verwendet werden. Deserialisierte Objekte sollten als nicht vertrauenswürdig betrachtet und gründlich validiert werden.

Zusammenfassung und Fazit

Remote-Code-Execution-Angriffe ermöglichen es Angreifern, beliebigen Code auf Zielsystemen auszuführen, wodurch sie möglicherweise die volle Kontrolle erlangen. RCE entsteht oft durch unsachgemäße Handhabung nicht vertrauenswürdiger Benutzereingaben in Anwendungen. Wichtige Arten von RCE umfassen SQL-Injection, die unsichere Datenbankabfragen angreift; Befehlsinjektion, die unsichere Shell-Befehlszusammensetzung ausnutzt; und unsichere Deserialisierung, die Serialisierungsfehler ausnutzt, um schädlichen Code einzuschleusen.

Die Auswirkungen von RCE können schwerwiegend sein, einschließlich der Offenlegung sensibler Daten, der Installation von Malware, der lateralen Bewegung zu anderen Systemen und der Rufschädigung. Um sich vor RCE zu schützen, müssen Anwendungen alle nicht vertrauenswürdigen Eingaben validieren und bereinigen, bevor sie in sicherheitskritischen Operationen verwendet werden. Spezifische Präventionsmaßnahmen hängen von der Art der Schwachstelle ab, können aber die Verwendung von parametrierten Abfragen, die Validierung gegen strikte Whitelists und das Vermeiden unsicherer Deserialisierung umfassen.

Für Lösungen, die Ihnen helfen, Ihre Daten und Systeme gegen RCE und andere Bedrohungen zu sichern, sollten Sie die benutzerfreundlichen und flexiblen Tools von DataSunrise für Datensicherheit, Erkennung sensibler Daten (einschließlich OCR zur Auffindung sensibler Daten in Bildern) und Compliance in Betracht ziehen. Kontaktieren Sie unser Team, um eine Online-Demo zu vereinbaren und zu erfahren, wie DataSunrise Ihre Organisation schützen kann.