ScyllaDB Datenaktivitätshistorie

ScyllaDB bietet robuste Audit-Möglichkeiten, um die Datenaktivitätshistorie über seine Cluster zu überwachen und aufzuzeichnen. Durch die Nutzung sowohl nativer ScyllaDB-Funktionen als auch von Drittanbieter-Tools wie DataSunrise können Administratoren detaillierte Einblicke in die Datenbankaktivität gewinnen. Dieser Artikel untersucht die nativen Daten-Audit-Funktionen von ScyllaDB und bietet einen kurzen Überblick über die erweiterten Audit-Funktionen von DataSunrise für ScyllaDB.

Nativen ScyllaDB Datenaktivitätshistorie

Was ist natives Daten-Auditing in ScyllaDB?

Das native Daten-Auditing in ScyllaDB ermöglicht Administratoren, Aktivitäten wie Abfragen, Datenänderungen und Benutzeranmeldungen zu verfolgen. Verfügbar in Scylla Enterprise, stellt dieses Feature Compliance sicher, erhöht die Sicherheit und bietet Transparenz bei Datenbankoperationen.

Hauptmerkmale des nativen Auditing von ScyllaDB

- Audit-Kategorien: Beinhaltet DML (Data Manipulation), DDL (Data Definition), DCL (Data Control), AUTH (Authentication) und QUERY (Alle Abfragen).

- Konfigurierbarer Speicher:Audit-Logs können in einer dedizierten Tabelle gespeichert oder an Syslog für externes Logging gesendet werden.

- Anpassbare Filter: Administratoren können festlegen, welche Keyspaces, Tabellen oder Operationen auditiert werden sollen.

Einrichten des ScyllaDB Daten-Auditing

Schritt 1: Konfigurieren der Audit-Einstellungen

Bearbeiten Sie die Konfigurationsdatei scylla.yaml, um das Auditing zu aktivieren und zu konfigurieren.

Beispielkonfiguration:

# Auditing aktivieren (Standard: none) audit: "table" # Optionen: none, table, syslog # Kategorien definieren, die auditiert werden sollen audit_categories: "DCL,DDL,AUTH" # Keyspaces und Tabellen angeben, die auditiert werden sollen audit_keyspaces: "mykeyspace" audit_tables: "mykeyspace.mytable"

Schritt 2: Neustart des Scylla-Servers

Wenden Sie die Änderungen an, indem Sie den ScyllaDB-Knoten neu starten:

sudo systemctl restart scylla-server

Schritt 3: Anzeigen der Audit-Logs

Für Tabellenspeicherung: Abfragen der Tabelle audit.audit_log.

SELECT * FROM audit.audit_log;

Für Syslog: Überprüfen Sie die Protokolle in Ihrer konfigurierten Syslog-Datei. Beispiel eines Log-Eintrags:

Mar 18 09:53:52 scylla-audit[28387]: "127.0.0.1", "DDL", "ONE", "mytable", "mykeyspace", "DROP TABLE mykeyspace.mytable;", "admin"

Beispiel: Auditing von Datenänderungen

Schritt 1: DML-Auditing aktivieren

Konfigurieren Sie scylla.yaml, um alle DML-Operationen zu protokollieren:

audit_categories: "DML" audit_keyspaces: "sales"

Schritt 2: Durchführung einer Datenoperation

Einfügen eines Datensatzes in eine Tabelle:

INSERT INTO sales.orders (id, customer, total) VALUES (1, 'John Doe', 100.00);

Schritt 3: Anzeigen des Audit-Logs

Abfragen der Tabelle audit.audit_log, um die Aktivität zu sehen:

SELECT * FROM audit.audit_log WHERE keyspace_name = 'sales';

Ergebnis:

Datum | Ereignis | Kategorie | Operation |

2024-12-18 | INSERT | DML | INSERT INTO sales.orders (id…) |

Verwendung von DataSunrise für ScyllaDB Datenaktivitätshistorie

Erweitertes Auditing mit DataSunrise

DataSunrise erweitert die Audit-Funktionen von ScyllaDB durch zentralisierte Steuerung und erweiterte Funktionen wie:

- Echtzeit-Benachrichtigungen für unbefugte Aktivitäten.

- Fein granulierte Audit-Regeln.

- Visuelle Dashboards zur Analyse der Aktivitätshistorie.

Einrichten von DataSunrise für ScyllaDB

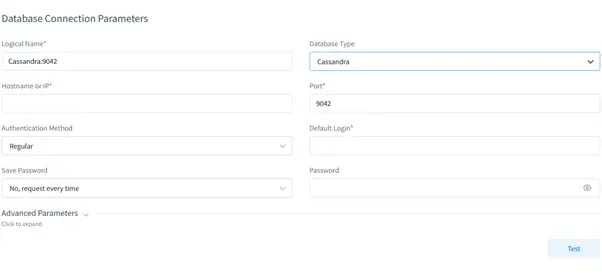

Schritt 1: Erstellen einer DataSunrise-Instanz

- Öffnen Sie die DataSunrise-Verwaltungskonsole.

- Fügen Sie eine neue Instanz für ScyllaDB hinzu, indem Sie die Verbindungsdetails angeben.

- Aktivieren Sie die Audit-Funktionen und legen Sie Regeln für die Datenüberwachung fest.

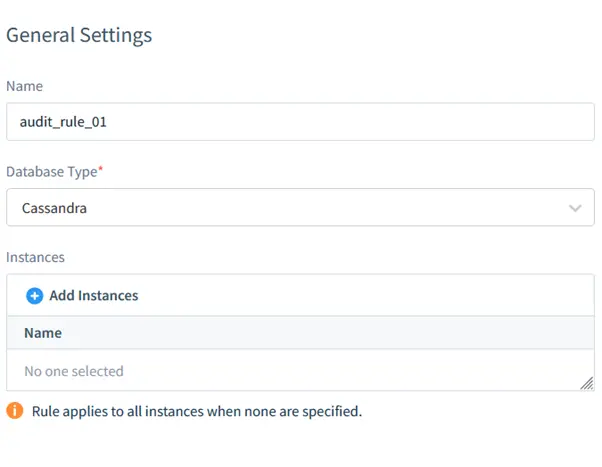

Schritt 2: Konfigurieren der Audit-Regeln

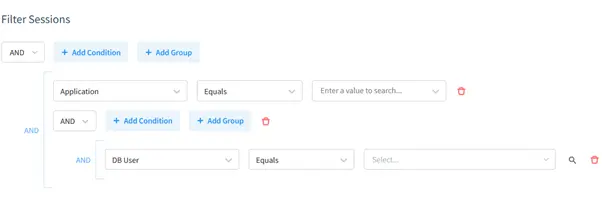

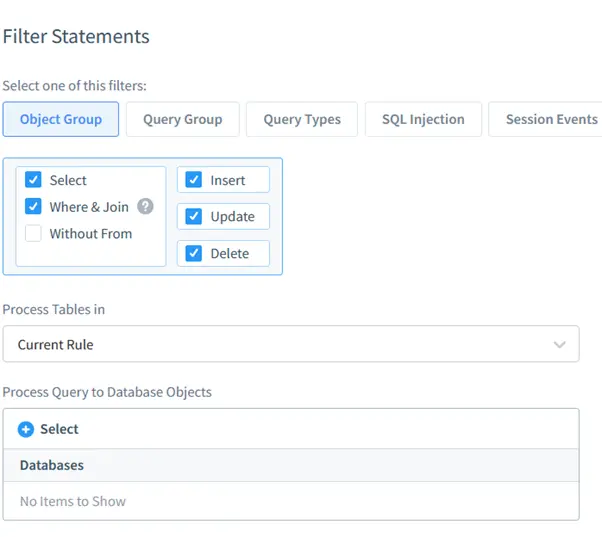

- Filter: Definieren Sie die zu auditierenden Keyspaces, Tabellen oder Benutzer.

- Kategorien: Aktivieren Sie das Auditing für spezifische Operationen wie DDL oder DML.

Schritt 3: Anzeigen der Auditergebnisse

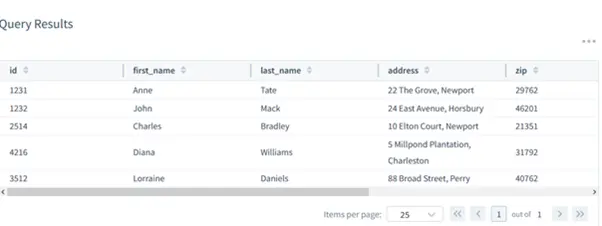

Gehen Sie zum Abschnitt “Aktivitätsprotokolle”, um detaillierte Einblicke zu erhalten:

- Filtern Sie Protokolle nach Benutzer, Tabelle oder Zeit.

- Exportieren Sie Daten für Compliance-Berichte.

Vorteile der Verwendung von DataSunrise für ScyllaDB-Auditing

- Zentralisiertes Management: Steuern Sie Audit-Regeln für mehrere Datenbanken von einer einzigen Konsole aus.

- Individuelle Benachrichtigungen: Erhalten Sie Benachrichtigungen über ungewöhnliche Datenbankaktivitäten.

- Verbesserte Compliance: Erzeugen Sie mühelos Berichte für regulatorische Anforderungen.

- Leistungsoptimierung: Leichtgewichtiges und skalierbares Audit-Mechanismus.

Fazit

Die nativen Audit-Funktionen von ScyllaDB und die erweiterten Tools von DataSunrise bieten leistungsstarke Lösungen zur Verfolgung der Datenaktivitätshistorie. Während native Auditing-Funktionen für grundlegendes Monitoring geeignet sind, bietet DataSunrise erweiterte Funktionen wie zentralisierte Steuerung und Echtzeit-Benachrichtigungen, um komplexen Audit-Anforderungen gerecht zu werden.

Um mehr über die umfassende Datenbanksicherheits-Suite von DataSunrise zu erfahren, besuchen Sie die DataSunrise-Website und fordern Sie eine Online-Demo an.