Selbstbedienungs-Datenzugriff

Einführung

Das McKinsey Global Institute suggeriert, dass bis 2025 fast alle Organisationen Daten regelmäßig und natürlich nutzen werden, um ihre Arbeit zu unterstützen. Schon heute sind Daten in jede Entscheidung, Interaktion und jeden Prozess eingebettet. In dieser datengetriebenen Welt stehen Organisationen vor einer ständigen Herausforderung: Wie können sie den Mitarbeitern die benötigten Informationen zur Verfügung stellen und gleichzeitig Datensicherheit und -konformität gewährleisten? Hier kommt der selbstbedienbare Datenzugriff ins Spiel, ein revolutionärer Ansatz, der die Art und Weise verändert, wie Unternehmen den Datenzugriff kontrollieren. Dieser Artikel taucht in die Welt des neuen Zugriffs auf Daten ein und untersucht die Vorteile, potenzielle Nachteile und Implementierungsstrategien.

Erwähnenswert ist, dass DataSunrise eine Funktion namens SSAR (Self-Service Access Request) bietet, die zur robusten Kontrolle des Datenzugriffs gedacht ist. Wenn ein DataSunrise-Administrator eine Anfrage erhält, kann er entscheiden, ob er sie genehmigt oder ablehnt.

Was ist Selbstbedienungs-Datenzugriff?

Bevor wir tiefer in das Thema eintauchen, lassen Sie uns kurz einige grundlegende Konzepte ansprechen.

Datenzugriffsdienst: Ein kurzer Überblick

Datenzugriffsdienste beziehen sich auf die Systeme und Protokolle, die es den Benutzern ermöglichen, auf in Datenbanken oder anderen Speichersystemen gespeicherte Daten zuzugreifen und mit ihnen zu interagieren. Diese Dienste fungieren als Brücke zwischen Benutzern und Daten und sorgen für einen reibungslosen und sicheren Datenfluss.

Selbstbedienungs-Datenzugriff: Den Benutzern die Kontrolle geben

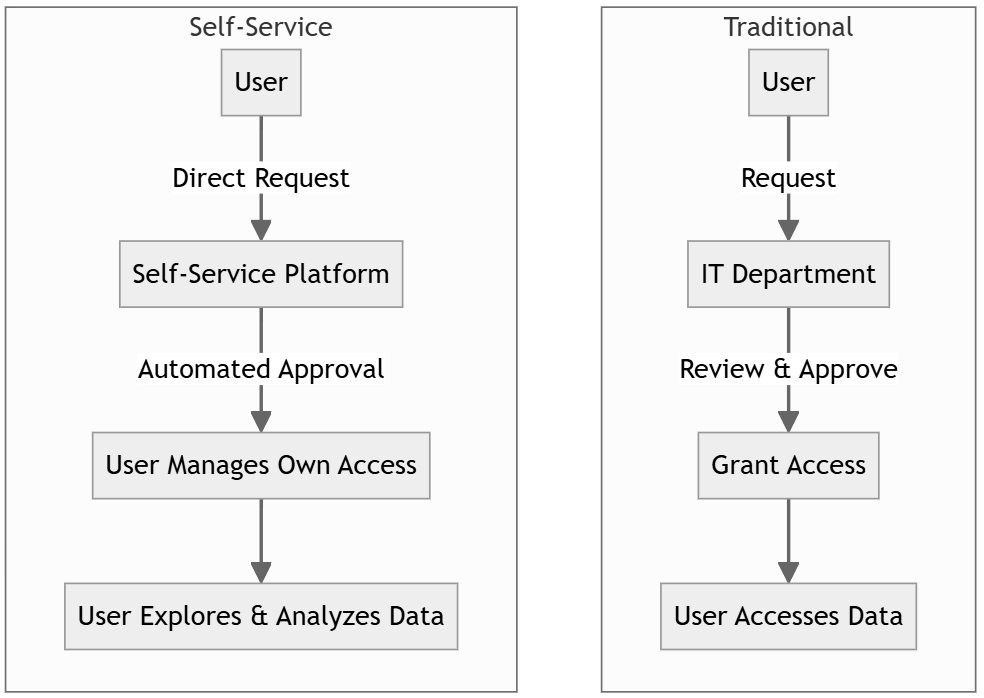

Selbstbedienungs-Datenzugriffskontrolle ist ein Ansatz, der die Benutzer befähigt, ihre eigenen Datenzugriffsrechte innerhalb vordefinierter Grenzen zu verwalten. Statt sich ausschließlich auf IT-Abteilungen oder Datenbankadministratoren zu verlassen, können Benutzer ihren Zugriff auf bestimmte Datensätze anfordern, ändern oder widerrufen.

Die Vorteile der Benutzeraktivität

Die Implementierung dieses Datenzugriffsmodells bietet mehrere Vorteile:

- Erhöhte Effizienz: Benutzer können schnell auf die benötigten Daten zugreifen, ohne auf IT-Genehmigungen warten zu müssen, was die Entscheidungsprozesse beschleunigt.

- Geringere IT-Arbeitsbelastung: Durch die Verlagerung einiger Verantwortlichkeiten auf die Benutzer können sich IT-Teams auf strategischere Aufgaben konzentrieren.

- Verbesserte Datenkenntnisse: Je mehr Benutzer in den Datenzugriff eingebunden werden, desto besser verstehen sie Datenstrukturen und Governance.

- Verbesserte Compliance: Mit den richtigen Kontrollen kann das Selbstbedienungsmodell die Datenverwaltung und die Einhaltung von Vorschriften verbessern.

- Flexibilität: Benutzer können ihre Zugriffsrechte entsprechend den Projektanforderungen anpassen und so die Agilität bei datengesteuerten Initiativen fördern.

Potenzielle Nachteile und Herausforderungen

Obwohl dieser Ansatz viele Vorteile bietet, ist er nicht ohne Herausforderungen:

- Sicherheitsrisiken: Wenn nicht ordnungsgemäß implementiert, könnten Selbstbedienungsmodelle zu übermäßigem Zugriff oder Datenlecks führen.

- Komplexität: Der Aufbau eines robusten Selbstbedienungssystems erfordert sorgfältige Planung und möglicherweise komplexe Infrastruktur.

- Benutzerschulung: Mitarbeiter benötigen Schulungen, um ihre Verantwortlichkeiten bei der Verwaltung des Datenzugriffs zu verstehen.

- Aufsicht: Organisationen müssen die Übersicht darüber behalten, wer auf welche Daten zugreift, was in einer Selbstbedienungsumgebung schwierig sein kann.

Der Middleware-Ansatz: Eine robuste Lösung für den Selbstbedienungs-Datenzugriff

Eine effektive Methode zur Implementierung von Selbstbedienungs-Datenzugriff ist der Middleware-Ansatz. Dieser Ansatz nutzt einen Reverse-Proxy für Zugriffsregeln, Maskierung und Audit-Zwecke.

Wie Middleware den Selbstbedienungs-Datenzugriff erleichtert

Die Middleware fungiert als Vermittler zwischen Benutzern und Datenquellen und setzt Zugriffsrichtlinien durch, maskiert sensible Daten und protokolliert alle Datenzugriffsversuche. So funktioniert’s:

- Benutzerauthentifizierung: Wenn ein Benutzer auf Daten zugreifen möchte, authentifiziert er sich zuerst über die Middleware.

- Zugriffskontrolle: Die Middleware überprüft die Benutzerberechtigungen anhand vordefinierter Zugriffsregeln.

- Datenmaskierung: Falls erforderlich, wendet die Middleware eine Datenmaskierung an, um sensible Informationen zu schützen.

- Audit-Protokollierung: Alle Zugriffsversuche und Aktionen werden für spätere Überprüfungen und Compliance-Zwecke protokolliert.

- Datenlieferung: Wenn alle Überprüfungen bestanden sind, werden die angeforderten Daten dem Benutzer bereitgestellt.

Es ist zu beachten, dass die Punkte 1 bis 4 in die DataSunrise-Software integriert sind. Diese Integration erleichtert die Erstellung und Verwaltung einer Vielzahl von Datenzugriffsregeln, einschließlich der Fälle, in denen Benutzer ihren eigenen Datenzugriff kontrollieren.

Beispiel: Implementierung von Middleware für den Selbstbedienungs-Datenzugriff

Betrachten wir ein praktisches Beispiel dafür, wie eine Middleware-Lösung in einem fiktiven Unternehmen, DataCorp, aussehen könnte.

// Dieses Beispiel ist in JavaScript mit Node.js und Express.js geschrieben

const express = require('express');

const { createProxyMiddleware } = require('http-proxy-middleware');

const app = express();

// Zugriffskontrollen definieren

const accessRules = {

'/sales': ['sales_team', 'managers'],

'/hr': ['hr_team', 'managers'],

'/finance': ['finance_team', 'managers']

};

// Middleware zur Überprüfung der Benutzerberechtigungen

const checkPermissions = (req, res, next) => {

const userRole = req.headers['user-role'];

const path = req.path;

if (accessRules[path] && accessRules[path].includes(userRole)) {

next();

} else {

res.status(403).send('Zugriff verweigert');

}

};

// Proxy mit Berechtigungsprüfung einrichten

const proxy = createProxyMiddleware({

target: 'http://internal-data-server',

changeOrigin: true,

onProxyReq: (proxyReq, req, res) => {

// Zugriffsversuch protokollieren

console.log(`Benutzer ${req.headers['user-id']} hat versucht, auf ${req.path} zuzugreifen`);

}

});

app.use(checkPermissions);

app.use('/', proxy);

app.listen(3000, () => console.log('Proxy-Server läuft auf Port 3000'));In diesem Beispiel überprüft die Middleware die Benutzerrolle anhand vordefinierter Zugriffsregeln, bevor sie die Anfrage an den internen Datenserver weiterleitet. Außerdem werden alle Zugriffsversuche zu Prüfzwecken protokolliert.

Best Practices für die Implementierung des Datenzugriffs

Um eine erfolgreiche Implementierung des Selbstbedienungs-Datenzugriffs sicherzustellen, sollten Sie die folgenden Best Practices berücksichtigen:

- Klein anfangen: Beginnen Sie mit einem Pilotprogramm, das eine begrenzte Menge an Daten und Benutzern umfasst.

- Eindeutige Richtlinien festlegen: Definieren und kommunizieren Sie klare Datenzugriffsrichtlinien an alle Benutzer.

- Schulungen anbieten: Bieten Sie umfassende Schulungen zu Datenverwaltung und dem Selbstbedienungssystem an.

- Starke Authentifizierung implementieren: Verwenden Sie eine Multi-Faktor-Authentifizierung, um die Sicherheit zu erhöhen.

- Regelmäßige Überprüfungen: Führen Sie regelmäßige Audits der Zugriffsmuster und Berechtigungen durch.

- Automatisieren, wo möglich: Nutzen Sie Automatisierungstools, um Zugriffsanforderungen und -genehmigungen zu rationalisieren.

- Überwachen und anpassen: Überwachen Sie das System kontinuierlich und passen Sie die Richtlinien nach Bedarf an.

Die Zukunft des Selbstbedienungs-Datenzugriffs

Da die Daten weiterhin an Volumen und Bedeutung gewinnen, wird der selbstbedienbare Datenzugriff wahrscheinlich immer häufiger anzutreffen sein. In Zukunft werden wir über verbesserte Tools zur Zugangskontrolle und eine intelligentere Anomalieerkennung mithilfe von KI verfügen. Darüber hinaus wird es engere Verbindungen zu Cloud-Datenplattformen geben.

Mit DataSunrise können Sie Selbstbedienungs-Datenlösungen durch den Einsatz unserer marktführenden Tools für folgende Aspekte implementieren:

Zugriffsmanagement: Unsere Sicherheitsregeln können nahtlos in ein selbstbedienbares System im Reverse-Proxy-Modus integriert werden.

Dynamische Datenmaskierung: Die flexible und benutzerfreundliche Datenmaskierung von DataSunrise kann je nach Benutzerberechtigungen dynamisch angewendet werden.

Umfassendes Auditing: Unsere außergewöhnlichen Prüfungsmöglichkeiten bieten wertvolle Überwachungsmöglichkeiten für den selbstbedienbaren Zugriff.

Zusammenfassung und Fazit

Der Selbstbedienungs-Datenzugriff stellt einen bedeutenden Wandel in der Art und Weise dar, wie Organisationen den Datenzugriff verwalten. Unternehmen können die Effizienz steigern und die Arbeitslast der IT-Abteilung reduzieren, indem sie es den Benutzern ermöglichen, ihren eigenen Datenzugriff innerhalb festgelegter Grenzen zu kontrollieren. Eine erfolgreiche Implementierung erfordert jedoch sorgfältige Planung, robuste Sicherheitsmaßnahmen und kontinuierliche Überwachung.

Middleware kann die Kontrolle darüber, wer auf Daten zugreifen kann, den Schutz sensibler Informationen und die Überwachung der Benutzeraktivität vereinfachen, was sie zu einer zuverlässigen Wahl für die Gewährung des Benutzerzugriffs auf deren eigene Daten macht. Angesichts der Herausforderungen des Datenmanagements im digitalen Zeitalter werden Selbstbedienungsmodelle vermutlich eine immer wichtigere Rolle spielen.

Für Organisationen, die robuste Datenzugriffslösungen implementieren möchten, bietet DataSunrise benutzerfreundliche und flexible Werkzeuge für Datenbankprüfung, Maskierung und Compliance. Besuchen Sie unsere Website unter DataSunrise.com für ein Online-Demo und erfahren Sie, wie wir Ihnen helfen können, Ihre Benutzer zu befähigen und gleichzeitig strenge Datensicherheit und -konformität zu gewährleisten.