Verbesserung der Datensicherheit mit statischer Datenmaskierung für Amazon Aurora

Einführung

Da sich Unternehmen zunehmend auf Cloud-Datenbanken wie Amazon Aurora verlassen, wächst der Bedarf an robusten Datensicherheitsmaßnahmen. Eine wichtige Technik in diesem Bereich ist die statische Datenmaskierung. Dieser Prozess hilft Organisationen, vertrauliche Daten zu schützen, während realistische Testumgebungen ermöglicht werden. Wussten Sie, dass laut einer aktuellen Studie von Verizon 64% aller kompromittierten Daten persönliche Informationen sind? Diese erschreckende Statistik unterstreicht die Bedeutung der Implementierung starker Datenschutzmaßnahmen, einschließlich der statischen Datenmaskierung.

Was ist statische Datenmaskierung?

Statische Datenmaskierung ist eine Datensicherheitstechnik, die eine Replik eines Produktions-Datenbanksystems erstellt, bei dem sensible Informationen durch realistische, aber fiktive Daten ersetzt werden. Dieser Ansatz ermöglicht es Organisationen, maskierte Daten für Tests, Entwicklung und Analysen zu verwenden, ohne tatsächliche vertrauliche Informationen offenzulegen.

Wesentliche Vorteile der statischen Datenmaskierung sind:

- Erhöhte Datensicherheit

- Einhaltung von Datenschutzbestimmungen

- Reduziertes Risiko von Datenverletzungen

- Verbesserte Testgenauigkeit

Amazon Aurora Funktionen zur Datenmaskierung

Testdaten

create table MOCK_DATA ( id INT, first_name VARCHAR(50), last_name VARCHAR(50), email VARCHAR(50), phone VARCHAR(50) ); insert into MOCK_DATA (id, first_name, last_name, email, phone) values (1, 'Alica', 'Collyer', 'acollyer0@accuweather.com', '676-612-4979'); … insert into MOCK_DATA (id, first_name, last_name, email, phone) values (10, 'Nevsa', 'Justun', 'njustun9@cdc.gov', '997-928-5900');

Amazon Aurora verfügt selbst nicht über eingebaute Transformations- oder Maskierungsregeln. Stattdessen müssen Sie die Maskierungslogik mithilfe von SQL-Abfragen oder -Funktionen implementieren. Hier sind einige praktische Ansätze (sowohl dynamische als auch statische Maskierung):

SQL-Abfragen

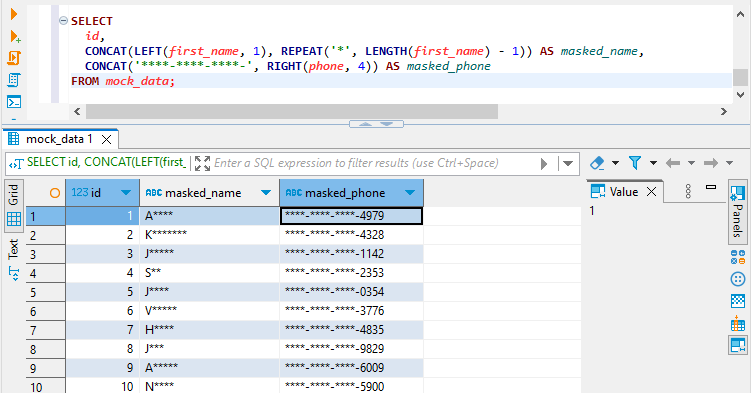

Verwenden Sie SQL, um maskierte Versionen Ihrer Daten zu erstellen. Zum Beispiel:

SELECT

id,

CONCAT(LEFT(first_name, 1), REPEAT('*', LENGTH(first_name) - 1)) AS masked_name,

CONCAT('****-****-****-', RIGHT(phone, 4)) AS masked_phone

FROM mock_data;

Benutzerdefinierte Funktionen

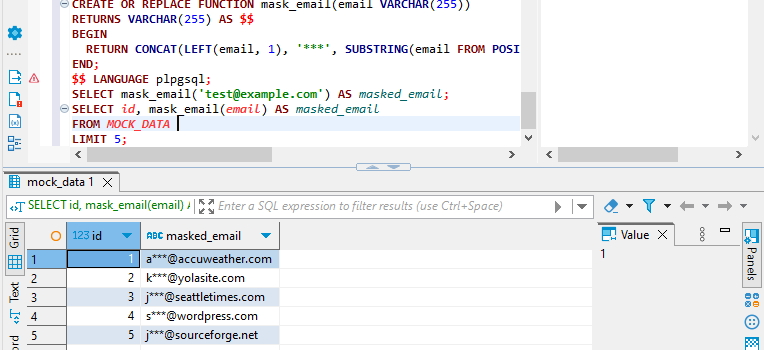

Erstellen Sie benutzerdefinierte Funktionen für komplexere Maskierungen oder fügen Sie diese in die statische Tabelle ein:

CREATE OR REPLACE FUNCTION mask_email(email VARCHAR(255))

RETURNS VARCHAR(255) AS $$

BEGIN

RETURN CONCAT(LEFT(email, 1), '***', SUBSTRING(email FROM POSITION('@' IN email)));

END;

$$ LANGUAGE plpgsql;

SELECT mask_email('test@example.com') AS masked_email;

SELECT id, mask_email(email) AS masked_email

FROM MOCK_DATA

LIMIT 5;Diese Methoden ermöglichen es Ihnen, dynamische Datenmaskierung direkt in Aurora zu implementieren, ohne auf externe Transformationsregeln angewiesen zu sein. Sie sind einfacher und direkt auf Aurora-Datenbanken anwendbar.

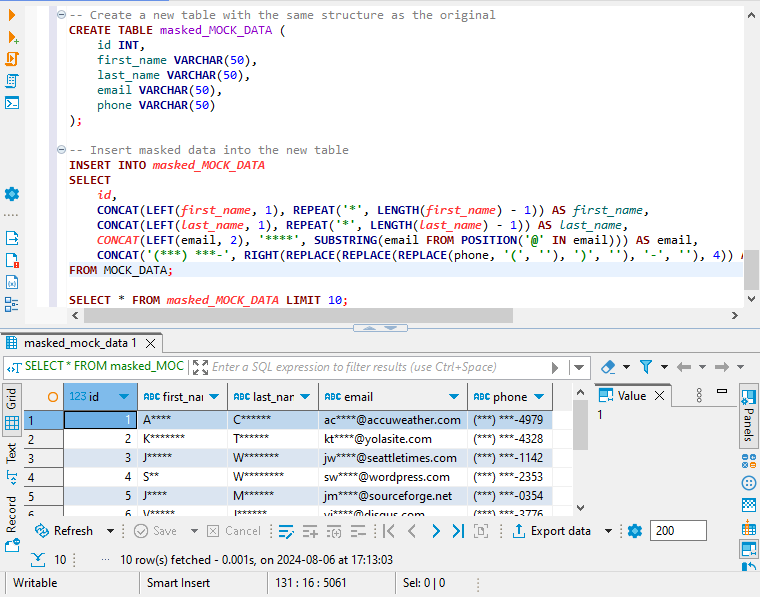

Tabelle kopieren

Um statische Datenmaskierung in Aurora PostgreSQL zu implementieren, können Sie einfach die Daten kopieren:

-- Erstellen Sie eine neue Tabelle mit derselben Struktur wie die Originaltabelle

CREATE TABLE masked_MOCK_DATA (

id INT,

first_name VARCHAR(50),

last_name VARCHAR(50),

email VARCHAR(50),

phone VARCHAR(50)

);

-- Fügen Sie maskierte Daten in die neue Tabelle ein

INSERT INTO masked_MOCK_DATA

SELECT

id,

CONCAT(LEFT(first_name, 1), REPEAT('*', LENGTH(first_name) - 1)) AS first_name,

CONCAT(LEFT(last_name, 1), REPEAT('*', LENGTH(last_name) - 1)) AS last_name,

CONCAT(LEFT(email, 2), '****', SUBSTRING(email FROM POSITION('@' IN email))) AS email,

CONCAT('(***) ***-', RIGHT(REPLACE(REPLACE(REPLACE(phone, '(', ''), ')', ''), '-', ''), 4)) AS phone

FROM MOCK_DATA;Um eine Probe der neu maskierten Daten anzuzeigen, führen Sie die folgende Abfrage aus:

SELECT * FROM masked_MOCK_DATA LIMIT 10;

Für fortschrittlichere oder automatisierte Maskierungen könnten Sie die Verwendung von Drittanbieter-Tools wie DataSunrise in Betracht ziehen, die sich in Aurora integrieren und zusätzliche Maskierungsfähigkeiten bieten.

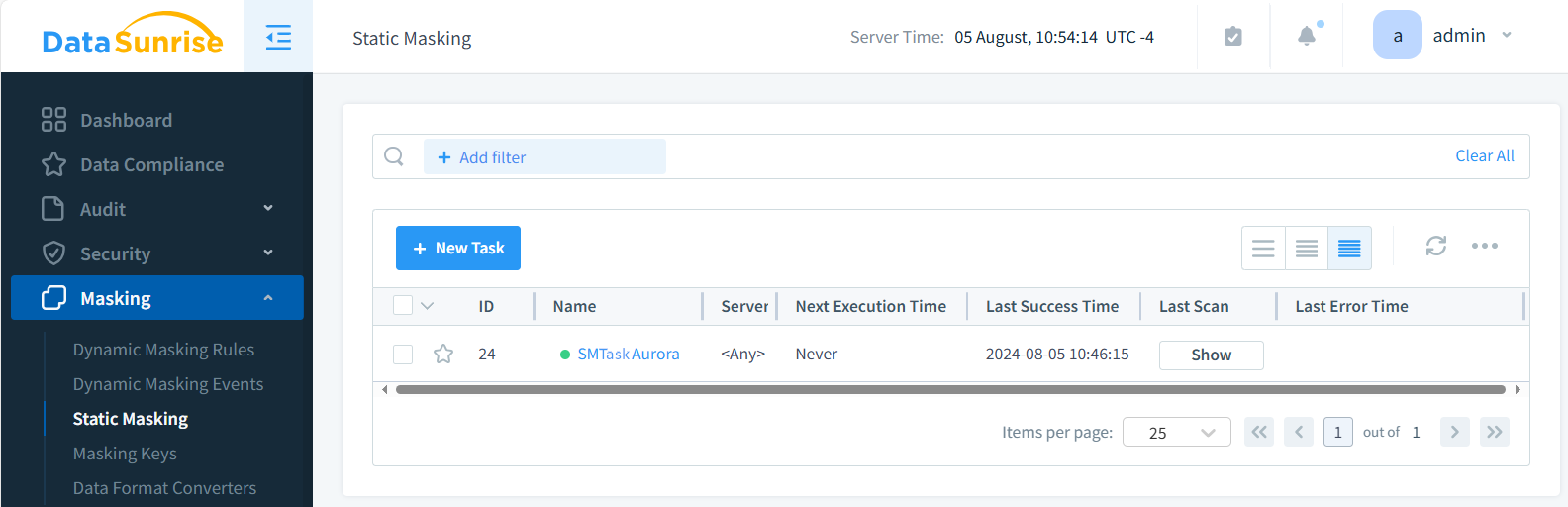

Einrichtung statischer Maskierungsaufgaben in DataSunrise

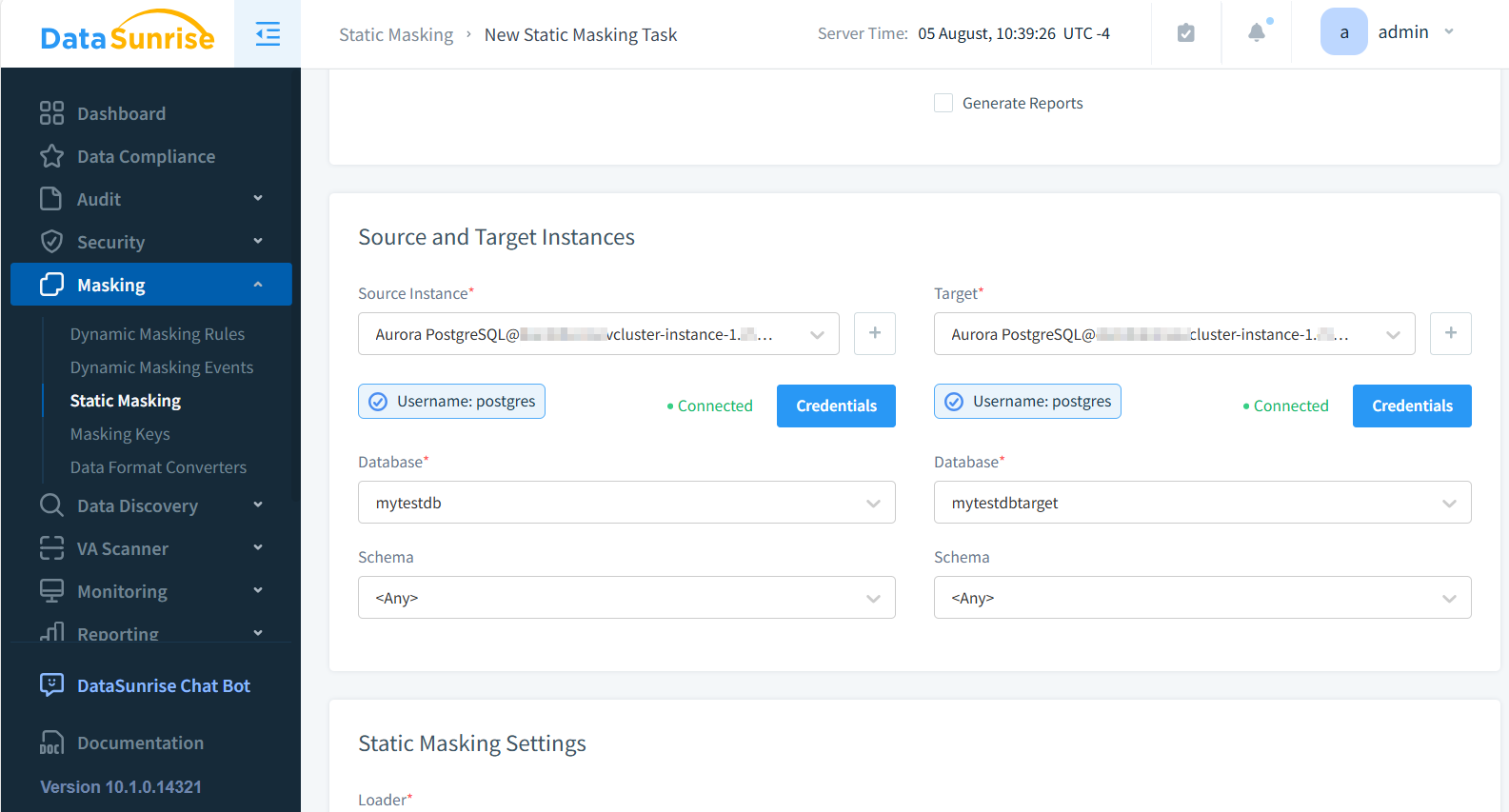

DataSunrise bietet eine benutzerfreundliche Oberfläche zur Einrichtung statischer Datenmaskierungsaufgaben für Amazon Aurora. Hier ist eine Schritt-für-Schritt-Anleitung:

- Erstellen Sie eine Aurora-Instanz in DataSunrise

- Navigieren Sie zum Modul Datenmaskierung

- Erstellen Sie eine neue statische Maskierungsaufgabe (SMTaskAurora in der folgenden Abbildung)

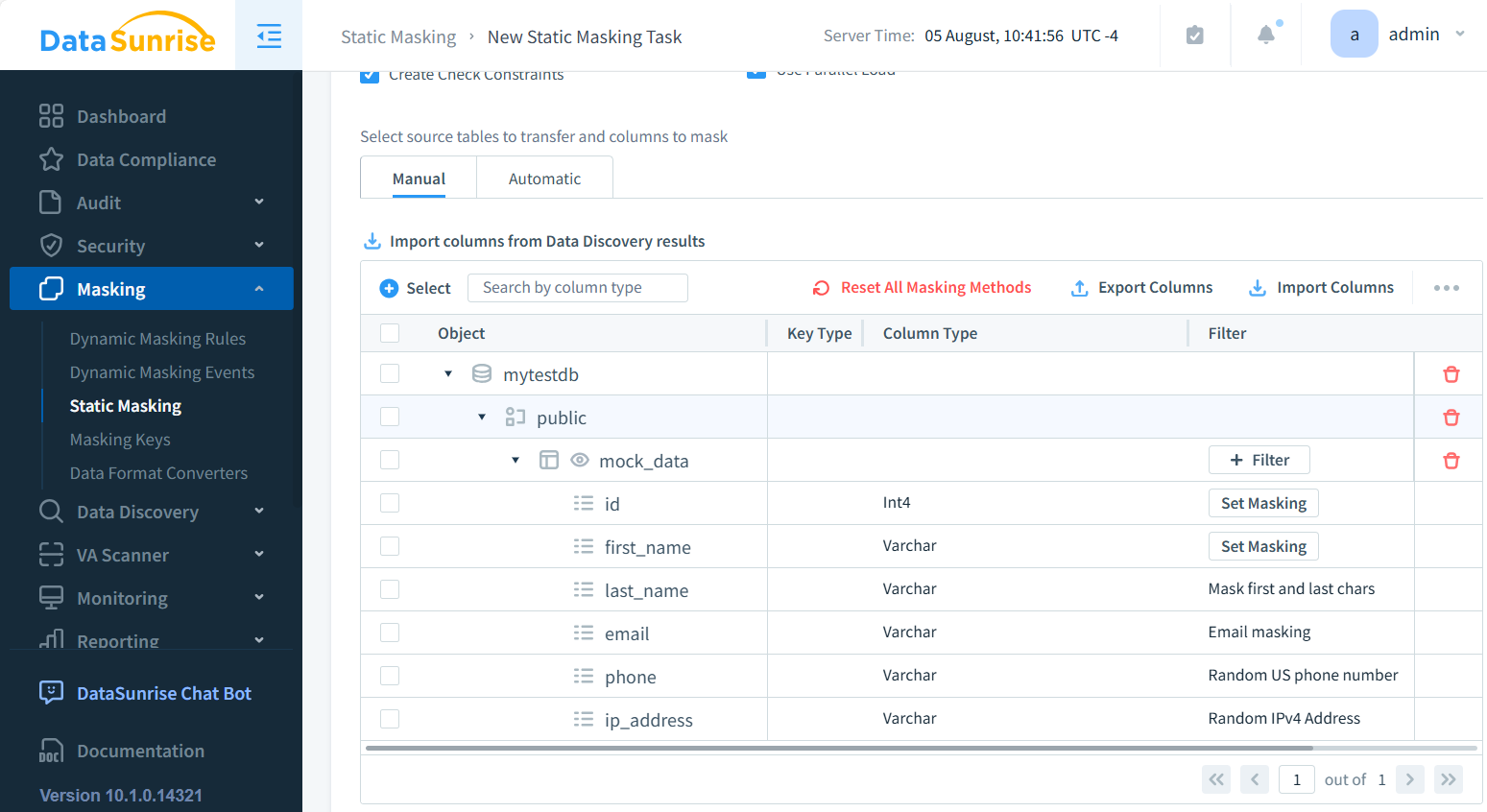

- Wählen Sie die Quell- und Zieldatenbanken aus

- Wählen Sie die Tabellen (mock_data im untenstehenden Beispiel) und Spalten aus, die maskiert werden sollen (last_name, email, phone und ip_address)

- Wenden Sie die Maskierungsmethode an (z. B. Ersetzung, Verschiebung, formatwahrende Verschlüsselung)

- Planen Sie die Ausführung der Aufgabe (standardmäßig manuell)

- Führen Sie die Aufgabe aus und überprüfen Sie die Ergebnisse

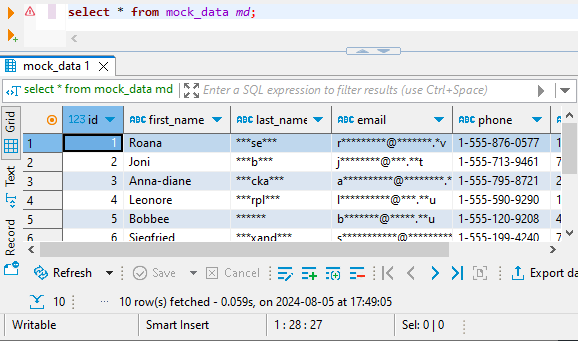

Im DBeaver können Sie nun die maskierten Daten aus der Zieldatenbank abfragen:

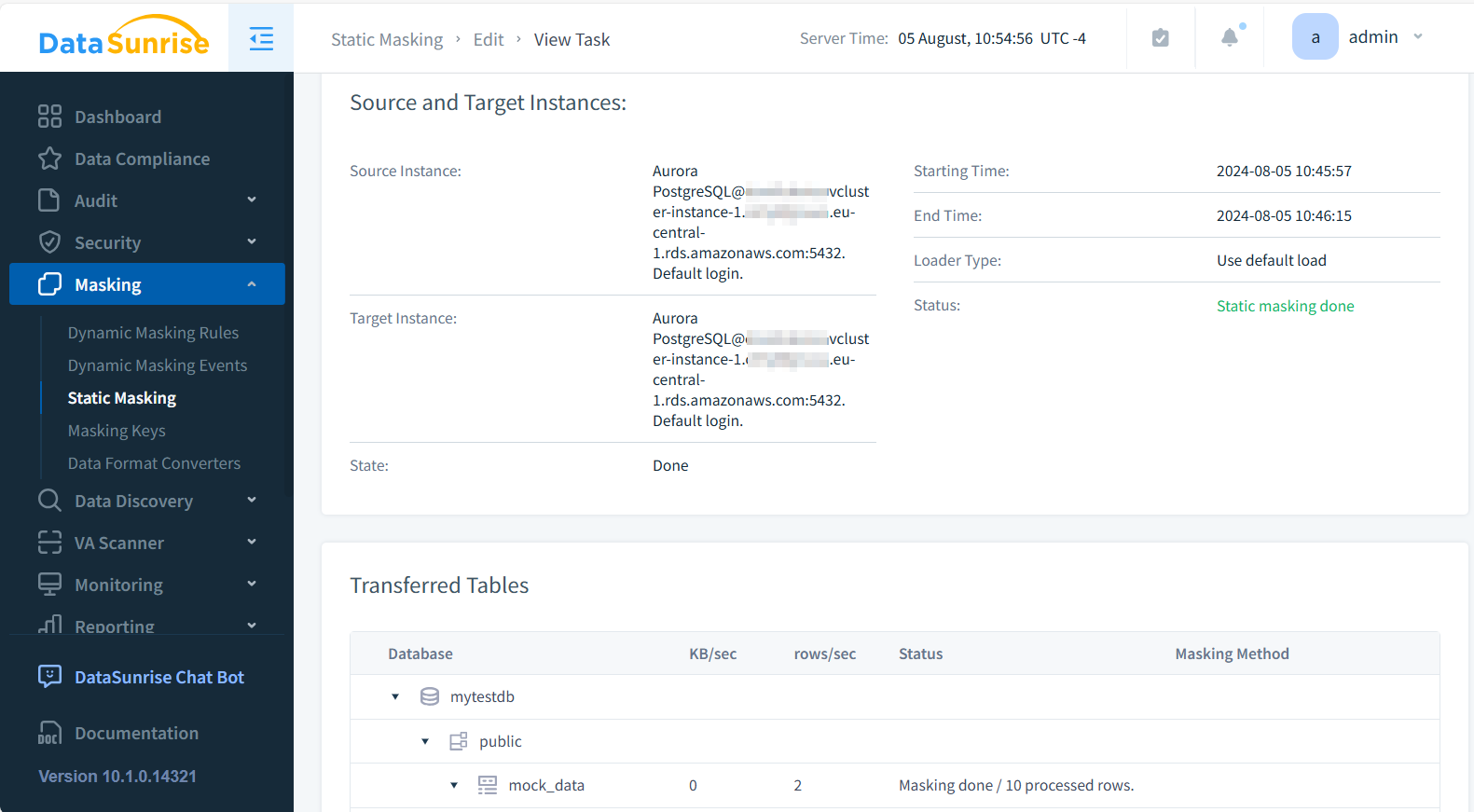

Nachverfolgung der Ausführungsergebnisse

Nach der Einrichtung einer statischen Maskierungsaufgabe ist es entscheidend, deren Ausführung zu überwachen und die Ergebnisse zu überprüfen. DataSunrise bietet umfassende Protokollierungs- und Berichterstellungsfunktionen zu diesem Zweck:

- Überprüfen Sie den Ausführungsstatus der Aufgabe im DataSunrise-Dashboard

- Überprüfen Sie detaillierte Protokolle auf Fehler oder Warnungen

- Vergleichen Sie Beispieldaten aus den Quell- und Zieldatenbanken

- Erstellen Sie Berichte über maskierte Spalten und Datenverteilung

Datengetriebene Anwendungstests

Beim datengetriebenen Anwendungstest stehen zwei Hauptansätze zur Verfügung:

1. Testen mit maskierten Daten

Dieser Ansatz verwendet statische Datenmaskierung, um eine realistische Testumgebung mit anonymisierten Produktionsdaten zu erstellen. Er ist ideal, um Datenbeziehungen und -verteilungen beizubehalten und gleichzeitig sensible Informationen zu schützen.

2. Testen mit synthetischen Daten

Synthetische Daten werden künstlich erzeugt, um die Merkmale realer Daten nachzuahmen. Dieser Ansatz bietet mehr Flexibilität, kann jedoch nicht alle Randfälle repräsentieren, die in Produktionsdaten vorhanden sind.

Beide Methoden haben ihre Vorzüge, und die Wahl hängt von den spezifischen Testanforderungen und dem Sensibilitätsgrad der Daten ab.

Best Practices für statische Datenmaskierung in Amazon Aurora

Um die Effektivität der statischen Datenmaskierung für Amazon Aurora zu maximieren, sollten Sie folgende Best Practices berücksichtigen:

- Identifizieren Sie alle sensiblen Datenelemente in Ihrer Datenbank

- Wählen Sie geeignete Maskierungstechniken für jeden Datentyp aus

- Stellen Sie die Datenkonsistenz zwischen verwandten Tabellen sicher

- Aktualisieren Sie regelmäßig die Maskierungsregeln, um neue Datentypen oder Vorschriften zu berücksichtigen

- Kombinieren Sie statische Maskierung mit dynamischer Maskierung für umfassenden Schutz

- Implementieren Sie strenge Zugriffskontrollen für maskierte Datenbanken

Schlussfolgerung

Die statische Datenmaskierung für Amazon Aurora ist eine entscheidende Technik, um sensible Daten zu schützen und gleichzeitig effektive Test- und Entwicklungsprozesse zu ermöglichen. Durch die Nutzung von Tools wie DataSunrise können Organisationen robuste Maskierungsstrategien implementieren, die den Nutzen von Daten mit Sicherheits- und Compliance-Anforderungen in Einklang bringen.

Da Datenverletzungen weiterhin erhebliche Risiken darstellen, ist die Implementierung starker Datenschutzmaßnahmen, einschließlich der statischen Datenmaskierung, keine Option mehr – es ist eine Notwendigkeit für verantwortungsvolles Datenmanagement.

DataSunrise bietet hochmoderne Tools für die Datenbanksicherheit, einschließlich Prüfung, Datenentdeckung und fortschrittlicher Maskierungsfähigkeiten. Unsere benutzerfreundliche Oberfläche erleichtert die Implementierung umfassender Datenschutzstrategien für Amazon Aurora und andere Datenbankplattformen. Besuchen Sie unsere Website für eine Online-Demo, um zu erfahren, wie wir Ihnen helfen können, Ihre wertvollen Datenressourcen zu sichern.