Statische Datenmaskierung in MySQL

MySQL, ein weit verbreitetes Datenbankverwaltungssystem, speichert häufig kritische und sensible Daten für Organisationen weltweit. Da die Bedenken hinsichtlich des Datenschutzes zunehmen, benötigen Unternehmen robuste Lösungen, um diese Informationen zu schützen. Die statische Datenmaskierung in MySQL bietet eine effektive Methode, um kritische Daten zu sichern und gleichzeitig deren Funktionalität zu erhalten. Dieser Artikel untersucht, wie die statische Datenmaskierung in MySQL funktioniert, welche Vorteile sie bietet und wie sie implementiert wird.

Verständnis der statischen Datenmaskierung und ihre Bedeutung

Die statische Datenmaskierung ist eine Technik, die sensible Daten in einer Kopie der Datenbank dauerhaft ändert. Sie ersetzt die tatsächlichen Informationen durch realistische, aber falsche Daten.

Dieser Prozess erstellt ein sicheres Duplikat, das Entwickler für Tests, Entwicklung oder Analysen verwenden können. Die ursprünglichen Informationen bleiben unverändert. Dieser Ansatz ist entscheidend für MySQL-Datenbanken, die häufig persönliche Daten, Finanzaufzeichnungen und andere vertrauliche Informationen enthalten.

Die Bedeutung der statischen Datenmaskierung kann nicht genug betont werden. Sie erhöht die Sicherheit, indem maskierte Daten bei einem Verstoß für Angreifer unbrauchbar gemacht werden. Sie hilft auch Unternehmen, Anforderungen wie GDPR, HIPAA und CCPA zu erfüllen. Darüber hinaus ermöglicht sie den Entwicklungs- und Testteams die Arbeit mit realistischen Daten, ohne das Risiko der Offenlegung tatsächlicher sensibler Informationen einzugehen.

Implementierung der statischen Datenmaskierung in MySQL

Die Implementierung der statischen Datenmaskierung umfasst mehrere Schritte. Zuerst müssen Sie sensible Daten in Ihrer Datenbank identifizieren. Dann erstellen Sie Maskierungsregeln für jede Art von sensiblen Daten. Schließlich wenden Sie diese Regeln an, um eine maskierte Kopie der Datenbank zu erstellen.

Hier ist ein Beispiel für die Implementierung der statischen Datenmaskierung in MySQL:

-- Erstellen Sie eine neue Tabelle für maskierte Daten

CREATE TABLE masked_customers LIKE customers;

-- Fügen Sie maskierte Daten in die neue Tabelle ein

INSERT INTO masked_customers

SELECT

id,

CONCAT(LEFT(name, 1), REPEAT('*', LENGTH(name) - 1)) AS name,

CONCAT(SUBSTRING(email, 1, 2), '***@', SUBSTRING_INDEX(email, '@', -1)) AS email,

CONCAT(LEFT(phone, 3), '-***-', RIGHT(phone, 4)) AS phone,

CONCAT(SUBSTRING_INDEX(address, ' ', 1), ' ', REPEAT('*', 5), ' ', SUBSTRING_INDEX(address, ' ', -1)) AS address

FROM customers;

-- Überprüfen Sie die maskierten Daten

SELECT * FROM masked_customers LIMIT 5;

Dieses Beispiel erstellt eine neue Tabelle namens `masked_customers` mit derselben Struktur wie die ursprüngliche Tabelle `customers`. Es fügt dann maskierte Daten in diese neue Tabelle ein.

Wir maskieren Namen, indem wir den ersten Buchstaben beibehalten und den Rest durch Sternchen ersetzen. E-Mail-Adressen werden teilweise maskiert und die Domain erhalten. Telefonnummern haben die ersten drei und die letzten vier Ziffern sichtbar. Adressen werden maskiert, indem das erste und letzte Wort beibehalten und der Mittelteil durch Sternchen ersetzt wird.

Implementierung mit DataSunrise

MySQL bietet integrierte Optionen für die statische Maskierung, kann jedoch bei großen Datenmengen schwierig zu verwenden sein. In diesen Fällen empfehlen wir die Verwendung von Drittanbieterlösungen. Um statische Maskierung mit DataSunrise durchzuführen, müssen Sie mehrere Schritte ausführen:

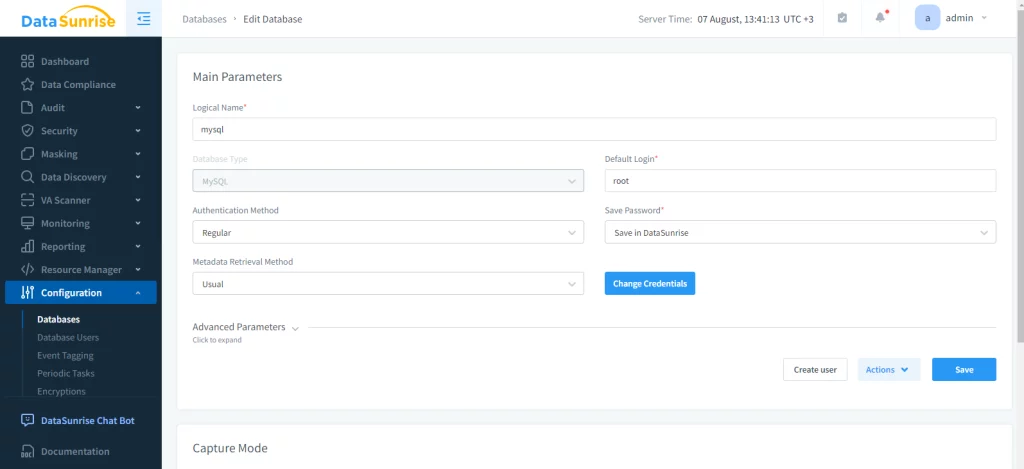

Zuerst muss eine Instanz der MySQL-Datenbank erstellt werden:

Diese Funktion hilft beim Einrichten von Sicherheits-, Maskierungs- und Überwachungsregeln. Außerdem unterstützt sie bei der Erstellung statischer Maskierungsaufgaben für den Proxy zur Verwendung mit der Quelldatenbank. Als nächstes müssen wir die Aufgabe spezifizieren.

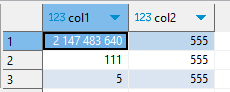

Dieser Prozess besteht aus drei Teilen: Verwaltung von Servern, Auswahl von Datenquellen und Einrichtung von Maskierungsregeln. Wenn Sie das Ziel wählen, leeren Sie es vor Beginn der Aufgabe aus Integritätsgründen. Was die Maskierungsregeln betrifft, so werden wir die Tabelle ‘test_table’ im Schema ‘test’ maskieren.

Das Ergebnis ist wie folgt:

Best Practices und Herausforderungen

Bei der Implementierung der statischen Datenmaskierung in MySQL ist es wichtig, Best Practices zu befolgen. Verwenden Sie konsistente Maskierungsregeln für alle Instanzen sensibler Daten, um die Datenintegrität zu wahren. Erhalten Sie die Datenbankbeziehungen beim Maskieren, um die Funktionsfähigkeit der Anwendung nicht zu beeinträchtigen. Testen Sie die maskierten Daten gründlich in Ihren Anwendungen, um vor der Bereitstellung mögliche Probleme zu identifizieren.

Dokumentieren Sie Ihren Maskierungsprozess und Ihre Regeln für zukünftige Referenzen und zur Aufrechterhaltung der Konsistenz. Überprüfen und aktualisieren Sie Ihre Maskierungsstrategie regelmäßig, um sicherzustellen, dass sie den Anforderungen Ihrer Organisation entspricht und den sich ändernden Vorschriften folgt.

Die statische Datenmaskierung in MySQL stellt jedoch auch einige Herausforderungen dar. Das Maskieren großer Datenbanken kann zeitaufwendig und ressourcenintensiv sein. Einige Datentypen erfordern komplexe Maskierungsregeln, was die Implementierung erschwert.

Die Aufrechterhaltung der Datenbeziehungen in maskierten Datenbanken kann knifflig sein und erfordert sorgfältige Planung. Es ist auch erwähnenswert, dass maskierte Datenbanken möglicherweise anders als ihre ursprünglichen Gegenstücke funktionieren, was Leistungstests erforderlich macht.

Die Zukunft der statischen Datenmaskierung in MySQL

Da die Bedenken hinsichtlich des Datenschutzes weiter zunehmen, können wir weitere Fortschritte bei der statischen Datenmaskierung in MySQL erwarten. Zukünftige Entwicklungen könnten anspruchsvollere Maskierungstechniken, verbesserte Leistung bei groß angelegten Maskierungsoperationen und einfachere Konfigurationsoptionen umfassen.

Wir könnten auch eine bessere Integration mit anderen MySQL-Tools und -Prozessen erleben, die die gesamte Datenmanagementstrategie verbessern. Da neue Datenschutzgesetze entstehen, können wir verbesserte Funktionen erwarten, um die Einhaltung sich entwickelnder Vorschriften sicherzustellen.

Schlussfolgerung

Die statische Datenmaskierung in MySQL ist ein leistungsstarkes Werkzeug zum Schutz sensibler Informationen. Sie ermöglicht es Organisationen, kritische Daten zu sichern, ohne auf Funktionalität oder Leistung zu verzichten. Durch die Verwendung der statischen Datenmaskierung in MySQL können Unternehmen die Datensicherheit verbessern, Vorschriften einhalten und das Vertrauen der Benutzer gewinnen.

Denken Sie daran, dass eine effektive Datenmaskierung keine einmalige Aufgabe ist, sondern ein kontinuierlicher Prozess. Überprüfen Sie regelmäßig Ihre MySQL-Datenmaskierungsmethoden.

Aktualisieren Sie sie bei Bedarf. Dies hilft sicherzustellen, dass sie den Anforderungen Ihres Unternehmens entsprechen und neuen Vorschriften folgen.

Sie können den Datenschutz in MySQL durch die Verwendung der statischen Datenmaskierung verbessern. Diese Methode hilft, Ihre Daten zu schützen, während die Nützlichkeit und Bedeutung Ihrer Datenbanken erhalten bleibt. Mit der statischen Datenmaskierung können Sie sensible Informationen verbergen, ohne die allgemeine Funktionalität Ihrer Datenbanken zu beeinträchtigen.

Während wir voranschreiten, kann die Bedeutung solcher Schutzmaßnahmen nicht genug betont werden. Datenmaskierung in MySQL ist wichtig, um den Datenschutz und die Datensicherheit zu gewährleisten. Ein wichtiges Werkzeug für Organisationen, um ihre Daten zu schützen, existiert.