Verschlüsselungsalgorithmen zum Schutz von Daten

Einführung

Im digitalen Zeitalter von heute ist die Datensicherheit von größter Bedeutung. Da große Mengen sensibler Informationen in Datenbanken und Data Warehouses gespeichert werden, ist es entscheidend, robuste Verschlüsselungsalgorithmen einzusetzen, um diese Daten vor unbefugtem Zugriff und Datenpannen zu schützen. Verschlüsselungsalgorithmen spielen eine wesentliche Rolle bei der Sicherung der Vertraulichkeit, Integrität und Verfügbarkeit von Daten. In diesem Artikel werden wir die Grundlagen der Verschlüsselungsalgorithmen erörtern, verschiedene Ansätze vergleichen und ihre Verwendung in gängigen Datenbanken wie PostgreSQL, MongoDB und der Datenplattform Snowflake untersuchen.

Was sind Verschlüsselungsalgorithmen?

Verschlüsselungsalgorithmen sind mathematische Funktionen, die Klartextdaten in ein unleserliches Format namens Chiffretext umwandeln. Der Verschlüsselungsprozess beinhaltet die Anwendung eines bestimmten Algorithmus und eines geheimen Schlüssels auf den Klartext, wodurch er für jeden ohne den entsprechenden Entschlüsselungsschlüssel unverständlich wird. Verschlüsselungsalgorithmen sorgen dafür, dass selbst wenn Unbefugte Zugriff auf die verschlüsselten Daten erhalten, sie deren Inhalt ohne den richtigen Schlüssel nicht entschlüsseln können.

Arten von Verschlüsselungsalgorithmen

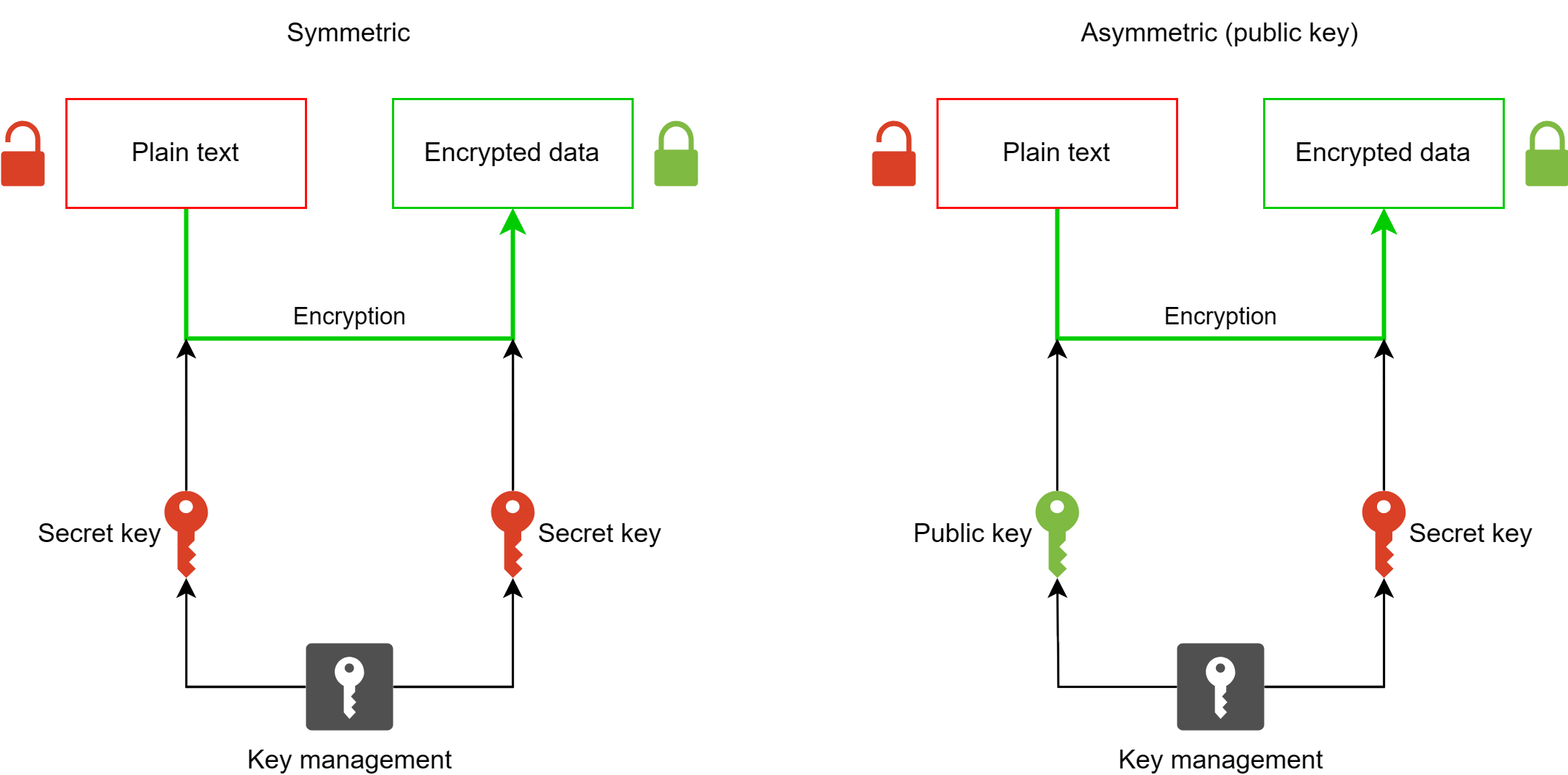

Es gibt zwei Hauptarten von Verschlüsselungsalgorithmen: symmetrische und asymmetrische.

Symmetrische Verschlüsselungsalgorithmen

Symmetrische Verschlüsselungsalgorithmen verwenden denselben Schlüssel für die Verschlüsselung und Entschlüsselung. Der Sender und der Empfänger müssen den geheimen Schlüssel sicher austauschen, bevor sie kommunizieren können. Beispiele für symmetrische Verschlüsselungsalgorithmen sind:

Hier ist ein Beispiel für symmetrische Verschlüsselung mit AES in Python:

from Crypto.Cipher import AES

key = b'0123456789abcdef' # 16-byte key

plaintext = b'This is a secret message'

cipher = AES.new(key, AES.MODE_EAX)

ciphertext, tag = cipher.encrypt_and_digest(plaintext)

print("Ciphertext:", ciphertext)Ausgabe:

Chiffretext: b'v\x97\xc7\x90\xfd\x12S\xb6\x82\x03\x1c\xf8\xdb(F\xc2'

In dieser Ausgabe ist ‘chiffretext’ eine Byte-Zeichenkette. Der einzelne Rückwärtsschrägstrich ‘\’ wird verwendet, um den Beginn einer Escape-Sequenz anzuzeigen, und das ‘\x’ gefolgt von den hexadezimalen Ziffern stellt einen einzelnen Byte-Wert dar.

Asymmetrische Verschlüsselungsalgorithmen

Asymmetrische Verschlüsselungsalgorithmen, auch bekannt als Public-Key-Kryptographie, verwenden ein Schlüsselpaar: einen öffentlichen Schlüssel zur Verschlüsselung und einen privaten Schlüssel zur Entschlüsselung. Der öffentliche Schlüssel kann frei verteilt werden, während der private Schlüssel geheim gehalten werden muss. Beispiele für asymmetrische Verschlüsselungsalgorithmen sind:

- RSA (Rivest-Shamir-Adleman)

- Elliptic Curve Cryptography (ECC)

- Diffie-Hellman-Schlüsselaustausch

Hier ist ein Beispiel für asymmetrische Verschlüsselung mit RSA in Python:

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

# Generate RSA key pair

key = RSA.generate(2048)

public_key = key.publickey()

plaintext = b'This is a secret message'

# Encrypt with public key

cipher = PKCS1_OAEP.new(public_key)

ciphertext = cipher.encrypt(plaintext)

print("Ciphertext:", ciphertext)Ausgabe:

Chiffretext: b'\x97\xf2\xf6~\x82\x8d\x1a\x98...'

Verschlüsselung in Datenbanken und Data Warehouses

PostgreSQL

PostgreSQL unterstützt verschiedene Verschlüsselungsalgorithmen zur Sicherung von Daten im Ruhezustand und während der Übertragung. Es bietet integrierte Funktionen zum Verschlüsseln und Entschlüsseln von Daten mithilfe von Algorithmen wie AES, 3DES und Blowfish.

Beispiel für das Verschlüsseln einer Spalte in PostgreSQL mit AES:

CREATE EXTENSION pgcrypto;

CREATE TABLE sensitive_data (

id SERIAL PRIMARY KEY,

name TEXT,

encrypted_ssn BYTEA

);

INSERT INTO sensitive_data (name, encrypted_ssn)

VALUES ('John Doe', pgp_sym_encrypt('123-45-6789', 'secret_key'));Zum Entschlüsseln der Daten:

SELECT name, pgp_sym_decrypt(encrypted_ssn, 'secret_key') AS ssn FROM sensitive_data;

MongoDB

MongoDB unterstützt die Verschlüsselung auf verschiedenen Ebenen, einschließlich Transportverschlüsselung (TLS/SSL), Speicher-Verschlüsselung und feldbasierte Verschlüsselung. Es bietet die verschlüsselte Speicher-Engine MongoDB Encrypted für die Verschlüsselung von Daten im Ruhezustand mithilfe von AES-256-Verschlüsselung.

Beispiel für das Aktivieren der Verschlüsselung in der MongoDB YAML-Konfigurationsdatei:

security: enableEncryption: true encryptionKeyFile: /path/to/keyfile

Für die feldbasierte Verschlüsselung bietet MongoDB die Client-Side Field Level Encryption-Bibliothek an. Diese Bibliothek ermöglicht die Verschlüsselung bestimmter Felder mit verschiedenen Verschlüsselungsalgorithmen.

Snowflake

Snowflake, eine cloudbasierte Data-Warehousing-Plattform, bietet Verschlüsselung für Daten im Ruhezustand und während der Übertragung. Sie verschlüsselt automatisch alle in Snowflake gespeicherten Daten mit AES-256-Verschlüsselung. Darüber hinaus unterstützt Snowflake sichere Client-Verbindungen mit TLS/SSL-Verschlüsselung.

Snowflake bietet auch die Spaltenverschlüsselung mit einer Funktion namens “Column-Level Security”. Damit können empfindliche Spalten mithilfe von vom Kunden verwalteten Schlüsseln verschlüsselt werden.

Beispiel für die Erstellung einer verschlüsselten Spalte in Snowflake:

CREATE OR REPLACE TABLE sensitive_data ( id NUMBER, name STRING, ssn STRING ENCRYPT );

Best Practices für die Verschlüsselung

- Verwenden Sie starke Verschlüsselungsalgorithmen wie AES mit einer minimalen Schlüssellänge von 256 Bit.

- Schützen Sie Verschlüsselungsschlüssel sicher und tauschen Sie sie regelmäßig aus.

- Implementieren Sie Verschlüsselung für Daten im Ruhezustand und während der Übertragung.

- Nutzen Sie geeignete Schlüsselverwaltungslösungen, um Verschlüsselungsschlüssel zu schätzen.

- Verwenden Sie Salting- und Hashing-Techniken zum Speichern von Passwörtern.

- Überwachen und prüfen Sie regelmäßig Ihre Verschlüsselungssysteme auf Schwachstellen und Verstöße.

Über veraltete Verschlüsselungen

Es ist wichtig, die Sicherheit von Verschlüsselungsalgorithmen auf dem neuesten Stand zu halten. Einige Verschlüsselungsalgorithmen, die einst weit verbreitet waren, gelten heute als unsicher. Die Verwendung dieser veralteten oder unsicheren Algorithmen kann Ihre Daten dem Risiko aussetzen, kompromittiert zu werden.

Ein bemerkenswertes Beispiel ist der Data Encryption Standard (DES), der einst der Standardverschlüsselungsalgorithmus war, der von der US-Regierung und vielen Organisationen weltweit verwendet wurde. Mit dem Fortschritt der Rechenleistung wurde DES jedoch anfällig für Brute-Force-Angriffe. Seine Schlüssellänge von 56 Bit wurde nicht mehr als sicher genug angesehen, um sensible Daten zu schützen. Daher wurde DES offiziell durch Triple DES (3DES) und AES ersetzt.

Ein weiterer Algorithmus, der Sicherheitsbedenken hervorgerufen hat, ist der Rivest Cipher 4 (RC4). RC4 wurde in verschiedenen Protokollen weit verbreitet, einschließlich SSL/TLS und WEP (Wired Equivalent Privacy) für die Sicherheit drahtloser Netzwerke.

Es wurden jedoch zahlreiche Schwachstellen und Schwächen in RC4 entdeckt. Dies machte ihn anfällig für Angriffe. Folglich wurde RC4 in vielen Sicherheitsprotokollen verboten.

Es ist wichtig, bei der Verwendung von Verschlüsselungsalgorithmen sorgfältig zu sein. Einige Algorithmen wurden möglicherweise von Einzelpersonen oder Organisationen mit fragwürdigem Ruf erstellt oder unterstützt. Andere haben möglicherweise keine ordnungsgemäße Peer-Review durchlaufen.

Einige Algorithmen, wie der Dual_EC_DRBG-Zufallszahlengenerator, wurden als Hintertüren oder Schwächen enthalten, die von Angreifern ausgenutzt werden könnten. Verlassen Sie sich auf gut etablierte, umfangreich analysierte und weithin akzeptierte Verschlüsselungsalgorithmen, die einer rigorosen Überprüfung durch die kryptografische Gemeinschaft unterzogen wurden.

Algorithmusauswahl

Wählen Sie bei der Auswahl eines Verschlüsselungsalgorithmus einen Algorithmus, der gut überprüft und von vertrauenswürdigen Organisationen unterstützt wird. Derzeit gelten Algorithmen wie AES und ChaCha20-Poly1305 als sicher und weit verbreitet. Es ist auch wichtig, Verschlüsselungsalgorithmen in Verbindung mit sicheren Betriebsmodi wie GCM (Galois/Counter Mode) oder EAX-Modus zu verwenden. Dies gewährleistet die Vertraulichkeit und Integrität der verschlüsselten Daten.

Es ist entscheidend, über die neuesten Sicherheitsforschungsergebnisse und Empfehlungen von vertrauenswürdigen Quellen auf dem Laufenden zu bleiben. Das National Institute of Standards and Technology (NIST) und das Open Web Application Security Project (OWASP) bieten Richtlinien und Empfehlungen zu sicheren Verschlüsselungspraktiken an.

Fazit

Verschlüsselungsalgorithmen spielen eine entscheidende Rolle bei der Sicherung von Datenbanken und Data Warehouses. Durch den Einsatz von symmetrischen und asymmetrischen Verschlüsselungstechniken können Organisationen sensible Daten vor unbefugtem Zugriff schützen und die Vertraulichkeit gewährleisten. Beliebte Datenbanken und Datenplattformen wie PostgreSQL, MongoDB und Snowflake bieten integrierte Verschlüsselungsfunktionen, die dazu beitragen, Daten zu sichern.

Um die Datensicherheit und Compliance weiter zu verbessern, sollten Sie die außerordentlichen Werkzeuge von DataSunrise in Betracht ziehen. DataSunrise bietet umfassende Lösungen für Datenwartung, Sicherheit, Prüfregeln, Maskierung und Compliance an. Kontaktieren Sie das DataSunrise-Team und fordern Sie eine Online-Demo an und entdecken Sie, wie unsere Expertise Ihnen helfen kann, Ihren Datenschutz zu stärken.