Was ist Nicht-Menschliche Identitätssicherheit?

Ihr Browser verwendet eine verschlüsselte Verbindung mit dem Server, während Sie dies lesen. Es gibt zahlreiche Algorithmen und Methoden, die Ihre Anwendung auf dem Server autorisieren, oft ohne dass Sie es bemerken. Infolgedessen ist die Sicherung von Systemen im heutigen digitalen Umfeld komplexer geworden, zum Teil angetrieben durch den raschen Anstieg nicht-menschlicher Identitäten.

Während Organisationen Cloud-Dienste, Automatisierung und LLM-APIs übernehmen, spielen nicht-menschliche Identitäten wie Anwendungen, APIs, Bots und Dienste eine zentrale Rolle im täglichen Betrieb. Der Schutz dieser nicht-menschlichen Identitäten ist unerlässlich, um sensible Daten zu sichern und unbefugten Zugriff zu verhindern. Eine der größten Herausforderungen? Die Sicherheit der zur Authentifizierung und Autorisierung dieser nicht-menschlichen Identitäten verwendeten API-Schlüssel, Token und Zertifikate.

In diesem Artikel werden wir das Konzept der nicht-menschlichen Identitätssicherheit, die Bedeutung des Schutzes von API-Schlüsseln und Token und wie Tools wie Daten-Sicherheitshaltungs-Management (DSPM) Organisationen dabei helfen können, dies zu erreichen, erkunden. Mit dem Anstieg nicht-menschlicher Identitäten waren die Ansprüche an den Datenschutz noch nie höher.

Was sind API-Schlüssel oder Token?

API-Schlüssel und Token sind sensible Informationsstücke, die verwendet werden, um den Zugriff auf Dienste oder Systeme zu authentifizieren und zu autorisieren. Während sie nicht als persönlich identifizierbare Informationen (PII) eingestuft sind und noch nicht unter PII-Gesetzen geschützt sind, können sie dennoch zu erheblichen Datenschutzverletzungen führen, wenn sie kompromittiert werden. Hier sind einige Beispiele, wie solche Verstöße auftreten können.

Claude (Anthropic) API-Schlüssel:

sk-ant-api03-ZGTFrtwQiHEhvUgP2BXgcNt10uf81TQ4pMf7p7S68zgjq25T...wCPAn9z-xgQgY...mMUoMHDDLpYpc1LfVsw-RPJ4rQYY

Open AI API-Schlüssel:

sk-prod-jt5s1gettW5fxb4tU0DoWYk3Ztk3PESY8o9aBGdkb774ZuvXF...Edfd5NJmyyB8CLy_qpvWT3BlbkFJs9q9gws8SpFKAgmBm4hNwjRx-P167Vz0AzZYC8d5L0xuRMUdeIkCXAzki2KH5HOJ4ymXE3WqHH

Gemini (Google) API-Schlüssel:

AIzaSyCR-xaBewyL8pl2FEhPc8CrdVFVykxfTSF

Google API OAuth Geheimschlüssel und Token:

{"installed":{"client_id":"1097288213321-fduqo786hj08l...thd3qb7f76jiss.apps.googleusercontent.com","project_id":"gdoctohtml","auth_uri":"https://accounts.google.com/o/oauth2/auth","token_uri":"https://oauth2.googleapis.com/token","auth_provider_x509_cert_url":"https://www.googleapis.com/oauth2/v1/certs","client_secret":"GOSSPD-P6UhBjk...pEHgsY8Lw7SyhXN","redirect_uris":["http://localhost"]}}{"token": "ya29.a0ARW5m76GtzrP_VhAnukHEln2djhL511b...jn3JJxvPtajABY7es8TRUdKo9xE9ChSqYdnpY0eIZS2kNMKZVanon3Wz_lCvi6cldPGMCZitPjHP2WFq2r1RfJHt79PCibBVGDRAnxEiAEFmMSUJNpesTnE70B3mulh37XwAaCgYKARcSARISFQHTR2MiYLt3zOncChX3MdLlZuBQ3Q0177", "refresh_token": "1//09v7feFBmpvamCgYIARAAGAkSNwF-L9IrfujY0gCsx84I3...fNgs8pGsNkYzhNylYCtXiGqniCc7YbVMorIDc2DsCZeBSsSbOx0", "token_uri": "https://oauth2.googleapis.com/token", "client_id": "1097288213458-fduqo87al708lsl3opkhd3qb7f76jiss.apps.googleusercontent.com", "client_secret": "GOSSPD-P6UhBjkT7...gsY8Lfewo7SyhXN", "scopes": ["https://www.googleapis.com/auth/documents.readonly"], "universe_domain": "googleapis.com", "account": "", "expiry": "2024-12-25T12:41:12.781910Z"}Warum ist Nicht-Menschliche Identitätssicherheit entscheidend?

Nicht-menschliche Identitäten haben oft umfassenden Zugriff auf Ressourcen. Diese Identitäten werden verwendet, um Automatisierungsaufgaben auszuführen, mit Datenbanken zu interagieren und sogar Entscheidungen zu treffen. Im Gegensatz zu menschlichen Identitäten nutzen diese Identitäten typischerweise API-Schlüssel, OAuth-Token und Zertifikate zur Authentifizierung. Der Missbrauch dieser Anmeldeinformationen kann erheblichen Schaden anrichten, da sie oft umfangreichen Zugriff und Kontrolle über Ressourcen haben. Daher ist der Schutz dieser Schlüssel und Token von größter Wichtigkeit.

Der Aufstieg nicht-menschlicher Identitäten

Der Wechsel zu Cloud-Computing, Mikrodiensten und APIs hat den Aufstieg nicht-menschlicher Identitäten befeuert. Anwendungen kommunizieren häufiger miteinander als je zuvor, tauschen Daten aus und führen Aufgaben ohne menschliches Eingreifen aus. Infolgedessen hat die Anzahl der API-Aufrufe und automatisierten Workflows massiv zugenommen. Tatsächlich übersteigen nicht-menschliche Identitäten oft die Anzahl der menschlichen.

Aber mit diesem Anstieg gehen erhöhte Sicherheitsrisiken einher. Nicht-menschliche Identitäten verlassen sich auf API-Schlüssel, Token und Zertifikate zur Authentifizierung und Autorisierung. Wenn kompromittiert, können diese Anmeldeinformationen verwendet werden, um Daten zu stehlen, Dienste zu stören oder weitere Angriffe zu initiieren. Organisationen müssen Priorität auf die Sicherheit nicht-menschlicher Identitäten legen, um diese Bedrohungen zu verhindern.

Was ist Nicht-Menschliche Identitätssicherheit?

Nicht-menschliche Identitätssicherheit bezieht sich auf den Prozess der Entdeckung, Sicherung und Verwaltung der von nicht-menschlichen Entitäten wie Anwendungen, Diensten, APIs und Bots verwendeten Anmeldeinformationen. Im Gegensatz zu menschlichen Benutzern melden sich nicht-menschliche Identitäten nicht mit einem Benutzernamen und Passwort an. Stattdessen verwenden sie API-Schlüssel, OAuth-Token und Zertifikate zur Authentifizierung und zum Interagieren mit anderen Systemen.

Der Hauptfokus der nicht-menschlichen Identitätssicherheit liegt darauf:

- Nicht-menschliche Identitäten und ihre verwendeten Anmeldeinformationen zu entdecken.

- API-Schlüssel, Token und Zertifikate vor der Kompromittierung zu schützen.

- Die Nutzung zu überwachen und jedwede verdächtige Aktivität zu erkennen.

Entdeckung: Sensible nicht-menschliche Daten finden

Einer der größten Herausforderungen bei der Sicherung nicht-menschlicher Identitäten ist die Entdeckung. Viele Organisationen haben nicht-menschliche Identitäten, die über ihre Systeme und Cloud-Umgebungen verstreut sind. Diese Identitäten bleiben oft unbemerkt, was sie zu einem bevorzugten Ziel für Angreifer macht.

Der erste Schritt bei der Entdeckung nicht-menschlicher Identitäten besteht darin, alle in Nutzung befindlichen API-Schlüssel, Token und Zertifikate zu identifizieren. Dies kann eine enorme Aufgabe sein, speziell in Cloud-Umgebungen, in denen Anwendungen mit zahlreichen Diensten interagieren. Zudem sind diese Anmeldeinformationen oft hardcodiert in Anwendungen oder in unsicheren Orten gespeichert, was das Risiko der Offenlegung erhöht.

Automatisierte Entdeckungstools können Organisationen helfen, diese Anmeldeinformationen zu lokalisieren und zu inventarisieren. Sind sie einmal identifiziert, ist es entscheidend sicherzustellen, dass sie ordnungsgemäß geschützt, verschlüsselt und regelmäßig rotiert werden, um unbefugten Zugriff zu verhindern.

Entdeckungsautomatisierung mit allgemeinen Tools

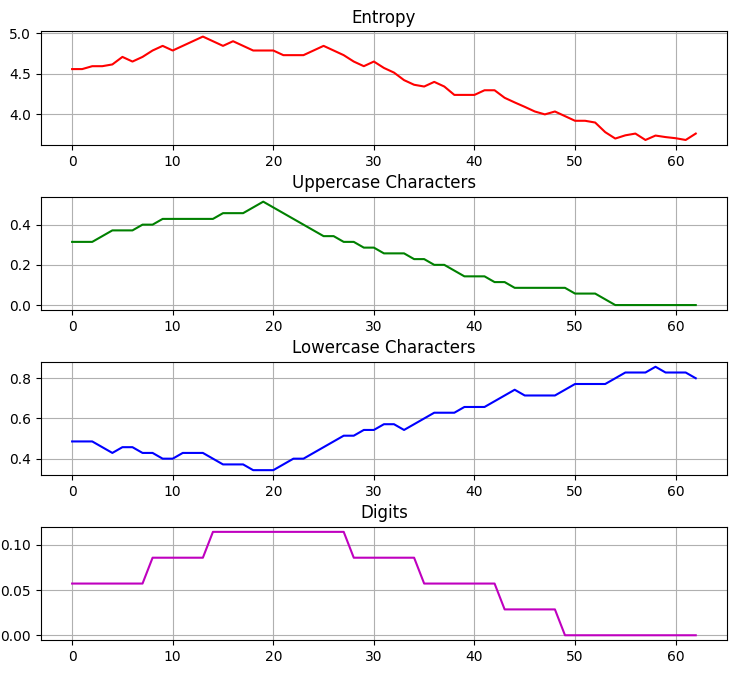

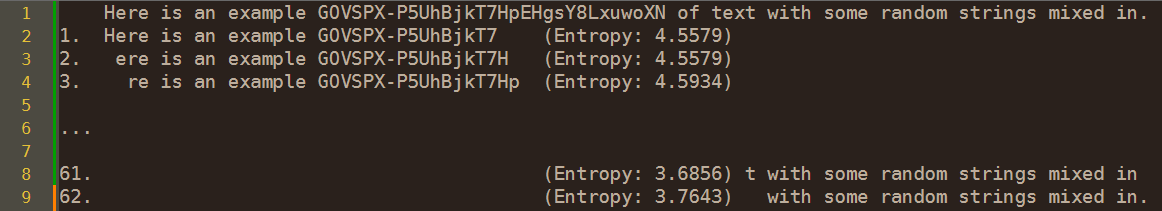

Methoden zur Entdeckung von Token oder API-Schlüsseln hängen vom Zeichensatz des Tokens ab. Wie in den unten gezeigten Beispielen zu sehen ist, erreicht die Entropie Spitzenwerte, wenn das Analysefenster die Token-Zeichen umfasst.

Bei den meisten API-Schlüsseln sollte die Häufigkeit von Großbuchstaben, Kleinbuchstaben und Zahlen ungefähr gleich sein, wenn das Verschiebungsfenster die gesamte Schlüsselsequenz vollständig abdeckt.

Zudem sind reguläre Ausdrücke und direkte Suchmethoden praktikable Methoden. Während sie einfach zu implementieren sind, benötigen sie exakte Übereinstimmungen. Diese Beschränkung kann mit Zählern variabler Symbole vermindert werden (‘{10,25}’ im nächsten Beispiel).

import re

# Beispielmuster für API-Schlüssel (an Ihre Umgebung anpassen)

api_key_pattern = r"[A-Z0-9]{10,25}(-[A-Z0-9]{10,25})?"

text = "Hier ist ein möglicher API-Schlüssel: GOVSPX-P0hBjkT7Hp und etwas Junk: ABC123."

matches = re.findall(api_key_pattern, text)

print(matches)Das sollte ausgeben:

'GOVSPX-P0hBjkT7Hp'

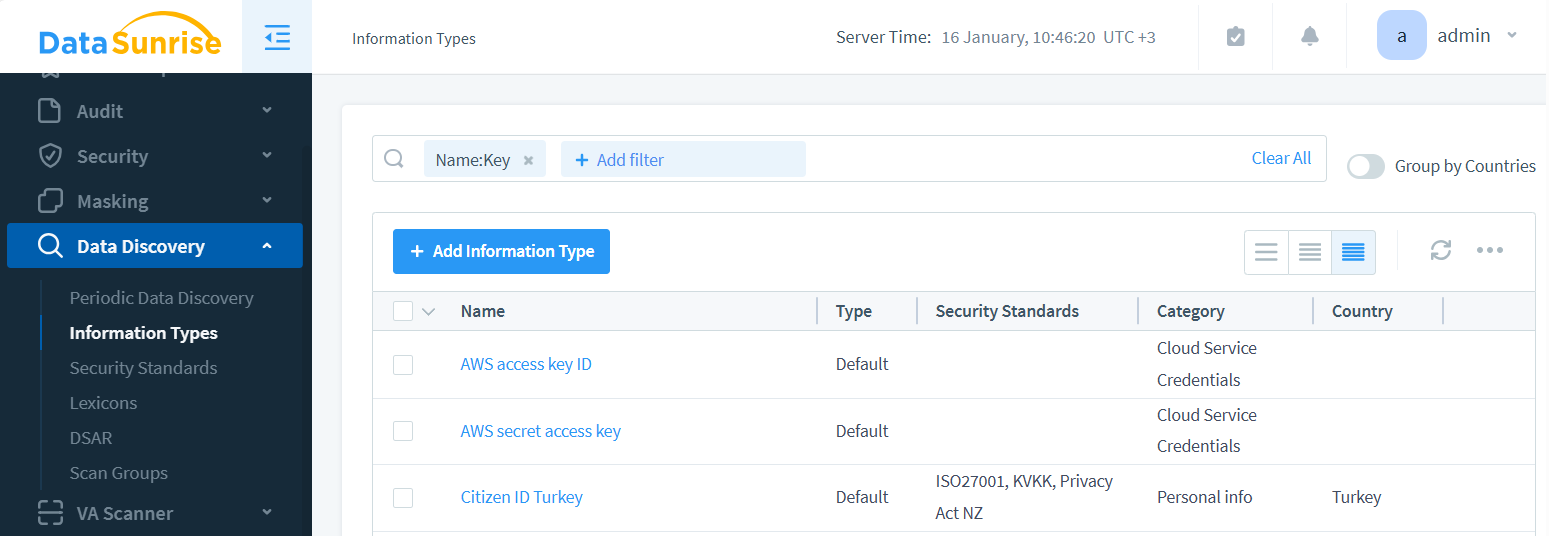

DataSunrise bietet umfangreiche Optionen zur Definition von regulären Ausdrücken, um sowohl strukturierte als auch unstrukturierte Daten zuzuordnen. Sie können Informationstypen und ihre Attribute flexibel und konsistent definieren und zentralisieren, um alle potenziellen Variationen von API-Schlüsseln oder Token zu erfassen.

API-Schlüssel und Token sichern

Sobald die nicht-menschlichen Identitäten und ihre zugehörigen Anmeldeinformationen entdeckt wurden, ist der nächste Schritt, sie zu sichern. API-Schlüssel, Token und Zertifikate sind wie Passwörter für nicht-menschliche Entitäten. Wenn ein Angreifer Zugang erhält, kann er die Anwendung oder den Dienst imitieren und unbefugten Zugriff auf kritische Systeme erlangen.

Es gibt mehrere bewährte Verfahren zur Sicherung von API-Schlüsseln und Token:

- Schlüssel sicher speichern: Vermeiden Sie es, Schlüssel und Token in Code-Repositorien oder Klartextdateien zu speichern. Verwenden Sie stattdessen sichere Speichermöglichkeiten wie Geheimverwaltungsysteme.

- Sensible Daten verschlüsseln: Stellen Sie sicher, dass alle Schlüssel, Token und Zertifikate sowohl im Ruhezustand als auch beim Transport verschlüsselt sind.

- Schlüssel regelmäßig rotieren: Implementieren Sie eine regelmäßige Schlüsselrotation, um das Risiko zu minimieren, dass langfristig verwendete Anmeldeinformationen kompromittiert werden. Die meisten Cloud-Anbieter bieten zentralisierte Anmeldeverwaltungen (AWS-Beispiel), in denen Sie geeignete Rotationsrichtlinien festlegen können.

- Zugriff beschränken: Wenden Sie das Prinzip der minimalen Rechtevergabe an, indem Sie die den API-Schlüsseln und Token gewährten Berechtigungen einschränken.

Schutz nicht-menschlicher Identität durch Maskierung

Maskierung ist eine weitere Technik, die häufig verwendet wird, um sensible nicht-menschliche Anmeldeinformationen zu schützen. Besonders bei der Datenmaskierung wird das sensible Datenmaterial so verschleiert, dass es vor unbefugten Benutzern verborgen bleibt, während das System dennoch normal funktionieren kann. Die Maskierung kann auf API-Schlüssel, Token und andere sensible Daten angewandt werden, um ihre Offenlegung in Protokollen, Fehlermeldungen oder Anwendungsschnittstellen zu verhindern.

Durch dynamische Maskierung können Organisationen das Risiko einer zufälligen Offenlegung sensibler Anmeldeinformationen reduzieren und sicherstellen, dass sie vor unbefugten Nutzern verborgen bleiben. Die Aufrechterhaltung der Datenverwendbarkeit während der Maskierung ist entscheidend. Effektive Maskierung erfordert gut definierte Berechtigungseinstellungen, um sicherzustellen, dass nur autorisierte Benutzer sie auslösen können, sie ist jedoch möglicherweise nicht immer die ideale Lösung. Im Gegensatz dazu sind passive Sicherheitsmaßnahmen wie Auditierung und Entdeckung nicht-menschlicher Identitäten oft einfacher umzusetzen.

Verwendung von DSPM zur Automatisierung der nicht-menschlichen Identitätssicherheit

Daten-Sicherheitshaltungs-Management (DSPM) ist ein leistungsstarkes Tool, das den Schutz nicht-menschlicher Identitäten in Cloud-Umgebungen automatisiert. DSPM-Tools bieten eine zentralisierte Plattform zum Entdecken, Sichern und Überwachen sensibler Daten, einschließlich API-Schlüsseln, Token und Zertifikaten. Dies ist wichtig, da

In einer modernen Cloud-Umgebung kann es überwältigend sein, alle nicht-menschlichen Identitäten und ihre zugehörigen Anmeldeinformationen im Auge zu behalten. DSPM-Tools vereinfachen dies, indem sie nicht-menschliche Identitäten und ihre Anmeldeinformationen automatisch entdecken, Echtzeiteinblicke in deren Nutzung bieten und Administratoren auf verdächtige Aktivitäten aufmerksam machen.

Wie DSPM funktioniert

DSPM-Tools arbeiten, indem sie Cloud-Umgebungen scannen, um Ressourcen zu identifizieren. Sobald sie entdeckt sind, helfen DSPM-Tools, sie durch die Durchsetzung der DataSunrise-Konfiguration, Maskierung und Sicherstellung, dass sie an sicheren Orten gespeichert sind, zu sichern.

Zusätzlich zur Sicherung nicht-menschlicher Identitäten bieten DSPM-Tools auch wertvolle Einblicke in die allgemeine Sicherheitshaltung einer Organisation. Durch die Automatisierung der Entdeckung und den Schutz sensibler Anmeldeinformationen ermöglichen DSPM-Tools Sicherheitsteams, sich auf höherstufige Aufgaben wie Bedrohungsjagd und Vorfallreaktion zu konzentrieren.

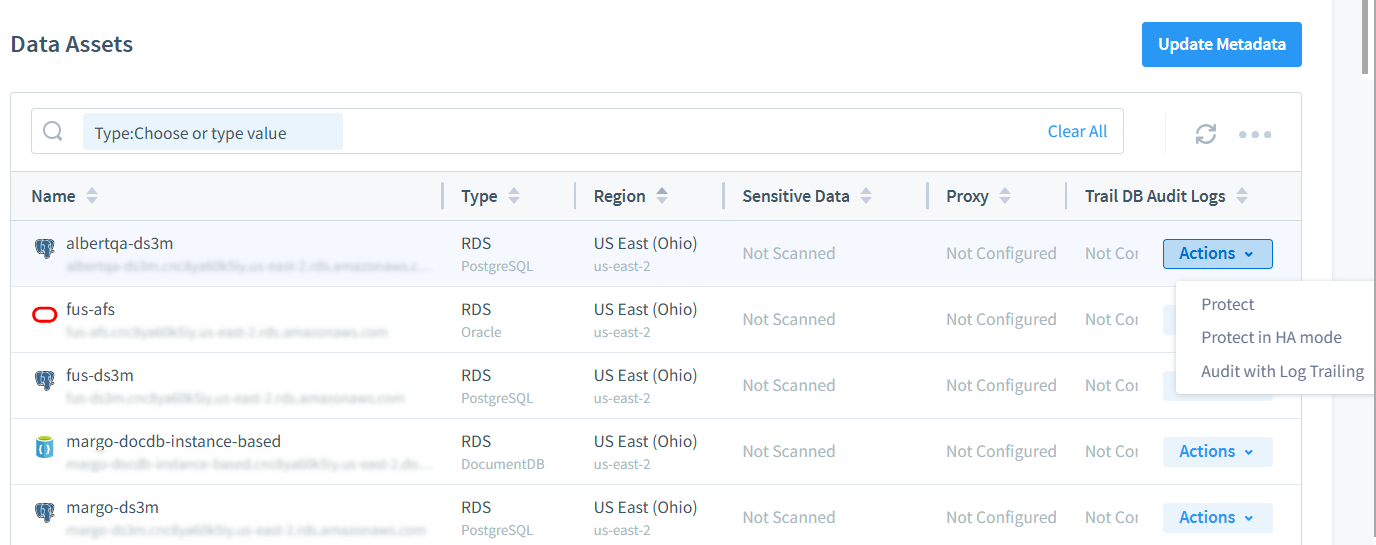

Mit DataSunrise können Sie DSPM mühelos umsetzen und mehrere Cloud-Ressourcen mit nur wenigen Klicks sichern. Nach einem ersten Kontoscan und der Bereitstellung des DataSunrise-Servers sind alle Ressourcen bereit zum Schutz.

DataSunrise bietet eine Reihe von Entdeckungsautomatisierungsfunktionen, mit denen Sie reguläre Ausdrücke oder fortschrittlichere Funktionen verwenden können, um API-Schlüssel und Token zu entdecken. Es umfasst auch datengestützte Sicherheitsfunktionen, die es Ihnen ermöglichen, den Schutz nicht-menschlicher Identitäten auch im Falle inkonsistenter Formatierungen zu verwalten.

Die Vorteile von DSPM für die Sicherheit von nicht-menschlichen Identitäten

Der Einsatz eines DSPM-Tools zur Verwaltung der Sicherheit nicht-menschlicher Identitäten bietet mehrere Vorteile:

- Automatisierung: DSPM-Tools automatisieren die Entdeckung und den Schutz von Ressourcen mit sensiblen Anmeldeinformationen, was das Risiko menschlicher Fehler reduziert.

- Zentrale Verwaltung: Mit DSPM können Organisationen alle nicht-menschlichen Identitäten und ihre Anmeldeinformationen von einer einzigen Plattform aus verwalten, was die Durchsetzung von Sicherheitsrichtlinien erleichtert.

- Echtzeitüberwachung: DSPM-Tools bieten Echtzeiteinblicke in die Nutzung nicht-menschlicher Anmeldeinformationen und helfen, verdächtige Aktivitäten zu erkennen, bevor sie zu einem Verstoß führen.

- Einhaltung von Vorschriften: Durch die Automatisierung des Schutzes sensibler Anmeldeinformationen helfen DSPM-Tools Organisationen, Branchenvorschriften wie GDPR und HIPAA einzuhalten.

Zusammenfassung und Fazit

In der heutigen digitalen Landschaft ist die Sicherheit nicht-menschlicher Identitäten wichtiger denn je. Folglich hat sich mit der Übernahme von Cloud-Diensten, Automatisierung und APIs die Anzahl der nicht-menschlichen Identitäten exponentiell erhöht. Der Schutz der API-Schlüssel, Token und Zertifikate, die diese Identitäten verwenden, ist unerlässlich, um unbefugten Zugriff und Datenverstöße zu verhindern.

Die Schlüsselmaßnahmen zur Sicherung nicht-menschlicher Identitäten umfassen die Entdeckung aller nicht-menschlichen Anmeldedaten, die Anwendung von Maskierung und Verschlüsselung zum Schutz derselben und die Nutzung von DSPM-Tools zur Automatisierung der Sicherheit. Durch die Umsetzung dieser Praktiken können Organisationen sicherstellen, dass ihre nicht-menschlichen Identitäten sicher und geschützt bleiben.

DataSunrise und nicht-menschliche Identitätssicherheit

DataSunrise bietet flexible und moderne Tools zur Datenbanksicherheit, einschließlich Daten-Sicherheitshaltungs-Management (DSPM). Mit Funktionen wie Aktivitätsüberwachung, Schwachstellenbewertung und Maskierung stellt DataSunrise sicher, dass sensible Daten, einschließlich API-Schlüsseln, Token und Zertifikaten, sicher bleiben. Um zu sehen, wie DataSunrise Ihre nicht-menschlichen Identitäten schützen kann, besuchen Sie unsere Website, um eine Online-Demo zu vereinbaren.

Nächste