Best Practices zur Verwaltung von Zugriffsprotokollen und Verbesserung der Sicherheit

Einführung

Zugriffsprotokolle sind ein wichtiges Werkzeug für das Überwachen und Sichern Ihrer Datenbanken und Anwendungen. Sie liefern eine detaillierte Aufzeichnung darüber, wer auf Ihre Systeme zugegriffen hat, wann, von wo und welche Aktionen ausgeführt wurden. Diese Daten sind unverzichtbar für die Fehlerbehebung, Identifizierung verdächtiger Aktivitäten und Erfüllung von Compliance-Anforderungen.

Wichtige Faktoren, die bei der Verwendung von Zugriffsprotokollen mit verschiedenen Datenquellen zu berücksichtigen sind. Wir werden auch einige Beispiele für Zugriffsprotokolle in der Praxis betrachten.

Was ist in einem Zugriffsprotokoll enthalten?

Ein typischer Eintrag im Zugriffsprotokoll enthält mehrere wichtige Informationen:

- Zeitstempel – wann der Zugriff stattfand

- Benutzer – wer auf das System zugegriffen hat (Benutzername, Benutzer-ID usw.)

- Quelle – woher der Zugriff stammt (IP-Adresse, Hostname usw.)

- Aktion – was der Benutzer getan hat (abgefragte Befehle, aufgerufene Datensätze, An-/Abmeldung usw.)

- Status – ob die Aktion erfolgreich war oder nicht

- Weitere Details – Abfragetext, betroffene Tabellen/Datensätze, Zugriffsart usw.

Die genauen Inhalte können je nach Konfiguration der Zugriffsprotokollierung variieren. Hier ein einfaches Beispiel, wie ein Eintrag im Zugriffsprotokoll eines Webservers aussehen könnte:

127.0.0.1 - jane [21/Apr/2023:13:05:11 -0700] "GET /index.html HTTP/1.1" 200 2326

Dies zeigt eine erfolgreiche Anfrage für die Seite index.html durch die Benutzerin “jane” von der IP-Adresse 127.0.0.1.

Datenbank-Zugriffsprotokolle enthalten in der Regel detailliertere Informationen. Hier ein Beispiel aus einem PostgreSQL-Log:

2023-04-21 13:28:17.159 PDT [2347] jane@mydb LOG: statement: SELECT * FROM users;

In diesem Fall sehen wir, dass die Benutzerin “jane” eine SELECT-Abfrage auf der Tabelle “users” in der Datenbank “mydb” ausgeführt hat.

Warum sind Zugriffsprotokolle wichtig?

Zugriffsprotokolle erfüllen mehrere wichtige Zwecke:

- Sicherheitsüberwachung – Protokolle können verdächtige Aktivitäten wie fehlgeschlagene Anmeldeversuche, unbefugte Zugriffe oder ungewöhnliche Abfragemuster identifizieren. Dies ist entscheidend, um Einbrüche zu verhindern und den Schaden zu minimieren.

- Fehlerbehebung – Bei Problemen sind Zugriffsprotokolle oft die erste Anlaufstelle. Sie können helfen, die Quelle von Fehlern, Leistungsproblemen oder unerwartetem Verhalten zu identifizieren.

- Auditierung und Compliance – Viele Vorschriften verlangen eine detaillierte Protokollierung der Datenbankaktivitäten. Zugriffsprotokolle bieten eine Prüfspur, um diese Anforderungen zu erfüllen.

- Nutzungsanalyse – Zugriffsdaten können wertvolle Einblicke darüber liefern, wie Benutzer Ihre Systeme und Daten nutzen. Dies kann die Kapazitätsplanung, die Entwicklung von Funktionen und mehr beeinflussen.

Arbeiten mit mehreren Datenspeichern

Moderne Anwendungen stützen sich oft auf mehrere Datenbanken und Datenspeicher, von denen jeder seine eigenen Protokollierungsmechanismen hat. Dies kann Herausforderungen bei der Konsolidierung und Analyse von Zugriffsdaten schaffen.

Einige wichtige Überlegungen:

- Zentralisierte Protokollierung – Leiten Sie Protokolle aus allen Datenspeichern an einen zentralen Ort weiter. Dies könnte ein dediziertes Protokollmanagementsystem oder ein Cloud-Speicher-Bucket sein.

- Einheitliches Format – Stellen Sie sicher, dass Protokolleinträge aus verschiedenen Quellen ein einheitliches Format haben. Dies kann eine Vorverarbeitung oder Transformation erfordern.

- Zeitsynchronisierung – Stellen Sie sicher, dass Zeitstempel in allen Systemen konsistent sind. Dies ist entscheidend, um Ereignisse zu korrelieren und Muster zu erkennen.

- Aufbewahrung und Archivierung – Bestimmen Sie, wie lange Sie Zugriffsprotokolle aufbewahren möchten, und legen Sie eine Archivierungsstrategie für Compliance- und Analysezwecke fest.

Verschiedene Tools und Plattformen können dabei helfen, das Sammeln und Analysieren von Zugriffsprotokollen aus mehreren Quellen zu vereinfachen. Wir werden einige Beispiele in den folgenden Abschnitten untersuchen.

Zugriffsprotokoll-Architektur

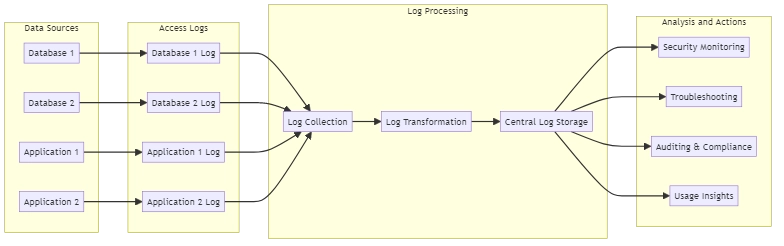

Um besser zu verstehen, wie Zugriffsprotokolle in einer Umgebung mit mehreren Quellen verwaltet und genutzt werden können, werfen wir einen Blick auf ein mögliches Beispiel für eine Zugriffsprotokoll-Architektur:

Datenquellen: Verschiedene Datenbanken und Anwendungen erzeugen Zugriffsprotokolle.

Zugriffsprotokolle: Jede Datenquelle erstellt ihr eigenes Zugriffsprotokoll und erfasst Benutzeraktivitäten, Abfragen und andere relevante Informationen.

Protokollverarbeitung:

- Protokollsammlung: Zugriffsprotokolle aus verschiedenen Quellen werden gesammelt und zentralisiert.

- Protokolltransformation: Protokolle werden verarbeitet, um ein einheitliches Format und eine einheitliche Struktur sicherzustellen.

- Zentrale Protokollspeicherung: Transformierte Protokolle werden in einem zentralen Speicherort für die weitere Analyse aufbewahrt.

Analyse und Maßnahmen:

- Sicherheitsüberwachung: Protokolle werden analysiert, um verdächtige Aktivitäten und potenzielle Sicherheitsbedrohungen zu identifizieren.

- Fehlerbehebung: Protokolle werden genutzt, um Probleme oder Fehler im System zu untersuchen und zu beheben.

- Auditierung und Compliance: Protokolle werden aufbewahrt, um regulatorische Anforderungen zu erfüllen und Audits zu unterstützen.

- Nutzungseinblicke: Protokolle werden analysiert, um Einblicke in das Benutzerverhalten, die Systemnutzung und die Leistung zu gewinnen.

Zugriffsprotokolle in der Praxis

Werfen wir einen Blick auf einige Beispiele, wie Zugriffsprotokolle mit verschiedenen Datenbanken und Anwendungen verwendet werden können.

Beispiel 1: Überwachung fehlgeschlagener Anmeldungen in MySQL

Angenommen, Sie möchten fehlgeschlagene Anmeldeversuche auf Ihrem MySQL-Datenbankserver überwachen. Stellen Sie zunächst sicher, dass Sie die entsprechende Protokollierung in der MySQL-Konfigurationsdatei aktiviert haben.

[mysqld] log-error=/var/log/mysql/error.log log-warnings=2

Dies protokolliert alle Verbindungsfehler in die angegebene Datei. Die Einstellung log-warnings erfasst fehlgeschlagene Anmeldungen.

Nun können Sie das Protokoll regelmäßig nach fehlgeschlagenen Versuchen durchsuchen. Zum Beispiel, um eine Zusammenfassung der fehlgeschlagenen Anmeldungen in der letzten Stunde zu sehen:

bash

grep "Access denied" /var/log/mysql/error.log | grep -oP '\d{6} \d{2}:\d{2}:\d{2}' | uniq -cDies verwendet grep, um nach der Meldung “Access denied” zu suchen, den Zeitstempel zu extrahieren und eine Zählung der einzigartigen Zeitstempel anzuzeigen. Das Ergebnis könnte in etwa so aussehen:

14 230421 13:00:07

27 230421 13:15:23

9 230421 13:45:42Dies zeigt, dass es in der letzten Stunde drei Cluster fehlgeschlagener Anmeldeversuche gab. Sie können dann weiter untersuchen, um die Quelle zu ermitteln und entsprechende Maßnahmen zu ergreifen.

Beispiel 2: Analyse von Abfragemustern in PostgreSQL

Zugriffsprotokolle können auch wertvolle Informationen über Abfragemuster und Datenbanknutzung liefern. In diesem Beispiel werden wir uns die Identifizierung der häufigsten Abfragen in einer PostgreSQL-Datenbank ansehen.

Aktivieren Sie zunächst die Abfrageprotokollierung, indem Sie den Parameter log_statement in der postgresql.conf setzen:

log_statement = 'all'

Dies protokolliert alle Abfragen in die Standard-PostgreSQL-Protokolldatei. Die Verwendung dieser Einstellung kann die Leistung verlangsamen und Speicherplatz beanspruchen, daher wird sie für den produktiven Einsatz nicht empfohlen.

Als nächstes können Sie ein Tool wie pgbadger verwenden, um das Protokoll zu analysieren und einen Bericht zu erstellen. Zum Beispiel:

bash

pgbadger /var/log/postgresql/postgresql-11-main.log

Dies erstellt einen HTML-Bericht mit verschiedenen Statistiken und Erkenntnissen. Ein Abschnitt zeigt die häufigsten Abfragen, die in etwa so aussehen könnten:

Rank | Query | Calls

------|-----------------------------------------------------------------------------|-------

1 | SELECT id, name FROM users WHERE email = ? | 3492

2 | UPDATE products SET price = price * 1.1 WHERE category_id = ? | 2841

3 | SELECT * FROM orders WHERE user_id = ? AND status = ? ORDER BY created_at | 2239Dies kann helfen, Abfragen zu identifizieren, die verbessert werden müssen, Nutzungsmuster zu verstehen und das Datenbankdesign zu verbessern.

Best Practices für die Zugriffsprotokollierung

Hier sind einige bewährte Praktiken, die Sie bei der Arbeit mit Zugriffsprotokollen beachten sollten:

- Protokollierung sinnvoll aktivieren: Erfassen Sie genügend Details, um nützlich zu sein, aber nicht so viele, dass sie die Leistung beeinträchtigen oder unübersichtlich werden.

- Sichere Aufbewahrung der Protokolldaten: Zugriffsprotokolle können sensible Informationen enthalten. Stellen Sie sicher, dass nur autorisiertes Personal sie sicher aufbewahren und darauf zugreifen kann.

- Automatisierte Protokollanalyse: Bei großen Mengen an Protokolldaten ist eine manuelle Analyse unpraktisch. Verwenden Sie Tools und Skripte, um Protokolle zu parsen, zu filtern und zu analysieren.

- Handeln Sie basierend auf Erkenntnissen: Der Wert von Protokollen liegt in den Maßnahmen, die Sie aufgrund der bereitgestellten Informationen ergreifen. Stellen Sie sicher, dass Prozesse vorhanden sind, um auf Probleme und Chancen zu reagieren, die durch Protokolldaten aufgedeckt werden.

Zusammenfassung und Fazit

Zugriffsprotokolle sind ein unverzichtbares Werkzeug für die Verwaltung und Sicherung von Datenbanken und Anwendungen. Sie bieten detaillierte Aufzeichnungen über Systemzugriffe und -nutzung zur Sicherheitsüberwachung, Fehlerbehebung, Auditierung und anderen Zwecken.

Die Verwaltung von Zugriffsprotokollen aus verschiedenen Datenspeichern kann schwierig sein. Mithilfe von Tools und bewährten Methoden lässt sich jedoch der Prozess der Organisation und Analyse der Daten vereinfachen. Durch den richtigen Umgang mit Zugriffsprotokollen können Sie wertvolle Einblicke in Ihre Systeme und Daten gewinnen.

Suchen Sie nach einer umfassenden Lösung für die Verwaltung von Protokollen und Datenbanksicherheit? Besuchen Sie unsere Website für eine Online-Demo und erfahren Sie, wie DataSunrise Ihnen helfen kann, Ihre Datenbanken zu sichern und zu optimieren.