ABAC en MySQL

Introducción

En el mundo actual, es crucial mantener la información sensible en las bases de datos segura y protegida. El Control de Acceso Basado en Atributos (ABAC) ha surgido como un enfoque poderoso para mejorar la seguridad de los datos en MySQL. Este artículo explicará los conceptos básicos de ABAC en MySQL, incluyendo las características de seguridad y ejemplos para mostrar cómo funciona.

¿Qué es ABAC en MySQL?

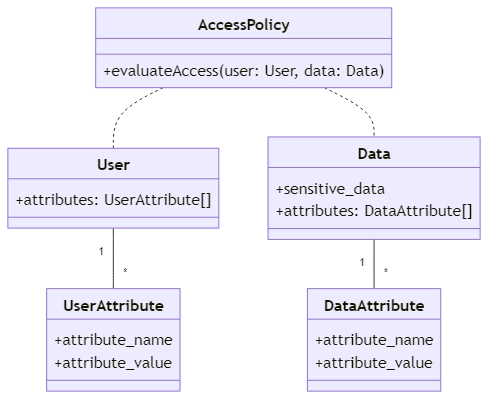

ABAC es un modelo que controla el acceso a los recursos basándose en los atributos de los usuarios, los datos y el entorno. En MySQL, ABAC proporciona un control detallado sobre el acceso a la base de datos. Considera factores como los roles de los usuarios, la sensibilidad de los datos, el momento del acceso y la ubicación.

ABAC ofrece un enfoque flexible y dinámico para la seguridad de los datos, permitiendo que las organizaciones impongan políticas de acceso granuladas basadas en atributos específicos.

Aspectos de Seguridad de ABAC en MySQL

ABAC en MySQL aborda varios aspectos críticos de seguridad:

- Control de Acceso Granular: ABAC permite a los administradores controlar quién puede acceder a datos específicos y cuándo, basándose en diferentes características. Esto proporciona un control de acceso a los datos preciso.

- Políticas Basadas en Atributos: Las políticas de ABAC utilizan atributos para decidir quién puede acceder a la información. Estos atributos incluyen el rol de una persona, la sensibilidad de los datos, restricciones temporales y otros factores.

- Autorización Dinámica: ABAC permite la evaluación instantánea de las solicitudes de acceso utilizando valores de atributos actuales, tomando decisiones de control de acceso dinámicas y basadas en el contexto.

- Separación de Funciones: ABAC impone la separación de funciones mediante la creación de reglas que evitan el acceso conflictivo o no autorizado basándose en los roles y responsabilidades de los usuarios.

Implementación de ABAC en MySQL

Para implementar ABAC en MySQL:

Defina Atributos: Identifique los atributos relevantes para sujetos, objetos y el entorno. Atributos de usuario como rol, departamento y nivel de autorización, y atributos de datos como nivel de sensibilidad y propietario de los datos.

Crear Tablas de Atributos: Cree tablas en MySQL para almacenar los valores de los atributos para sujetos y objetos. Por ejemplo:

CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) ); CREATE TABLE data_attributes ( data_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (data_id, attribute_name) );

Defina Políticas de Acceso: Cree políticas de acceso basadas en los atributos. Por ejemplo, para conceder acceso a datos sensibles solo a usuarios con un rol específico y autorización de seguridad:

SELECT *

FROM sensitive_data

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);Implemente el Control de Acceso: Implemente las políticas de acceso en su aplicación o capa de acceso a la base de datos para imponer ABAC. Puede hacerlo utilizando consultas SQL, procedimientos almacenados o código a nivel de aplicación.

Ejemplo de ABAC en MySQL

Consideremos un ejemplo en el que tenemos una base de datos que contiene información sensible de clientes. Queremos asegurarnos de que solo los usuarios autorizados con los atributos apropiados puedan acceder a datos específicos.

Primero, cree las tablas necesarias:

CREATE TABLE customers ( customer_id INT PRIMARY KEY, name VARCHAR(100), email VARCHAR(100), sensitive_data VARCHAR(100) ); CREATE TABLE user_attributes ( user_id INT, attribute_name VARCHAR(50), attribute_value VARCHAR(100), PRIMARY KEY (user_id, attribute_name) );

Inserte datos de ejemplo:

INSERT INTO customers (customer_id, name, email, sensitive_data)

VALUES (1, 'John Doe', 'john@example.com', 'Confidencial'),

(2, 'Jane Smith', 'jane@example.com', 'Restringido');

INSERT INTO user_attributes (user_id, attribute_name, attribute_value)

VALUES (1, 'role', 'manager'),

(1, 'security_clearance', 'top_secret'),

(2, 'role', 'employee'),

(2, 'security_clearance', 'confidential');Para recuperar datos sensibles del cliente basados en atributos del usuario:

SELECT c.customer_id, c.name, c.email, c.sensitive_data

FROM customers c

WHERE EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'role'

AND ua.attribute_value = 'manager'

) AND EXISTS (

SELECT 1

FROM user_attributes ua

WHERE ua.user_id = [current_user_id]

AND ua.attribute_name = 'security_clearance'

AND ua.attribute_value = 'top_secret'

);Solo los gerentes con autorización de seguridad de nivel secreto pueden acceder a los datos sensibles del cliente en este ejemplo. La consulta evalúa dinámicamente los atributos del usuario para determinar los derechos de acceso.

Conclusión

Implementar ABAC en MySQL proporciona un enfoque robusto y flexible para mejorar la seguridad de los datos. Las organizaciones pueden proteger la información sensible utilizando atributos y creando reglas de acceso específicas para usuarios autorizados. ABAC ofrece control granular, autorización dinámica y la capacidad de imponer la separación de funciones. Siga los pasos de este artículo y tenga en cuenta la seguridad para utilizar con éxito ABAC en su base de datos MySQL.

DataSunrise proporciona excelentes herramientas para la gestión de datos, como seguridad, reglas de auditoría, enmascaramiento y cumplimiento. Las soluciones de DataSunrise pueden complementar y mejorar en gran medida la implementación de ABAC en MySQL. Para obtener más información, puede visitar la demostración en línea.