Barajado de Datos

Introducción

En el mundo orientado a los datos de hoy, proteger la información sensible es de suma importancia. Las violaciones de datos y el acceso no autorizado a datos confidenciales pueden llevar a consecuencias graves tanto para las personas como para las organizaciones. Aquí es donde entra en juego el barajado de datos.

El barajado de datos es una técnica utilizada para ofuscar datos sensibles mientras se conserva su formato y estructura. Este artículo explica los conceptos básicos del barajado de datos, varias técnicas y consejos para implementarlo en su organización.

¿Qué es el Barajado de Datos?

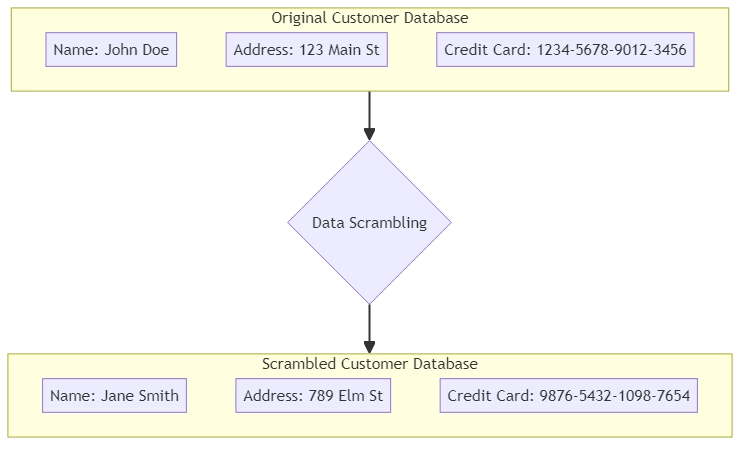

El barajado de datos, también conocido como enmascaramiento de datos, reemplaza la información sensible con datos falsos para proteger la privacidad. El objetivo es proteger los datos originales manteniendo su utilidad para propósitos de pruebas, desarrollo o análisis. Los datos barajados se asemejan a los datos originales y son utilizables en entornos no productivos.

Por ejemplo, imagine una base de datos con detalles de clientes. Puede emplear técnicas de barajado de datos en lugar de usar nombres reales, direcciones y números de tarjetas de crédito para fines de prueba.

Estos métodos reemplazan los datos sensibles con valores generados aleatoriamente que imitan la información original.

¿Por qué es Importante el Barajado de Datos?

El barajado de datos juega un papel crucial en la protección de información sensible y en el aseguramiento del cumplimiento con las regulaciones de privacidad de datos. Aquí hay algunas razones clave por las que el barajado de datos es esencial:

- Protección de datos sensibles: Al reemplazar los datos sensibles con valores ficticios, el barajado de datos ayuda a prevenir el acceso no autorizado a información confidencial. Incluso si los datos barajados caen en las manos equivocadas, no revelarán ningún detalle sensible real.

- Cumplimiento de regulaciones: Muchas industrias están sujetas a estrictas regulaciones de privacidad de datos, como el GDPR, HIPAA o PCI-DSS. El barajado de datos ayuda a las organizaciones a cumplir con estas regulaciones desidentificando los datos sensibles antes de usarlos para pruebas, desarrollo o análisis.

- Permitir pruebas y desarrollo realistas: Los datos barajados se asemejan a los datos originales. Los desarrolladores y testers pueden usarlos para trabajar con datos similares a los de producción. Esto asegura que las pruebas sean más precisas y reduce el riesgo de problemas al desplegar la aplicación en producción.

- Facilitar el intercambio de datos: El barajado de datos permite a las organizaciones compartir datos con terceros, como socios o proveedores, sin arriesgar la privacidad de la información sensible. Los usuarios pueden utilizar los datos barajados para colaboración o análisis manteniendo la confidencialidad de los datos originales.

Técnicas de Barajado

Diversas técnicas utilizan el barajado de datos, cada una con sus propias fortalezas y casos de uso. Exploremos algunas técnicas comunes de barajado:

1. Sustitución

En la sustitución, reemplazamos los datos sensibles con valores aleatorios de un conjunto o patrón. Por ejemplo, puede cambiar nombres a nombres inventados de una lista. También puede reemplazar números de tarjetas de crédito con números que se asemejan a números reales de tarjetas de crédito.

Ejemplo:

Dato original: John Doe, 1234-5678-9012-3456 Dato barajado: Jane Smith, 9876-5432-1098-7654

2. Mezcla

La mezcla implica reorganizar el orden de los valores de datos dentro de una columna o entre múltiples columnas. Esta técnica mantiene la distribución original de los datos pero rompe la relación entre diferentes columnas. La mezcla es útil cuando los valores individuales en cada columna no importan. La preocupación principal es mantener la seguridad general de la combinación de valores.

Ejemplo: Datos originales:

Nombre Edad Salario John Doe 35 50000 Jane Doe 28 60000

Datos barajados (columnas Edad y Salario mezcladas):

Nombre Edad Salario John Doe 28 60000 Jane Doe 35 50000

3. Cifrado

El cifrado implica convertir datos sensibles en un formato ilegible usando un algoritmo de cifrado y una clave secreta. Solo se puede descifrar los datos barajados a su forma original usando la correspondiente clave de descifrado. El cifrado proporciona un alto nivel de seguridad pero puede impactar el rendimiento y requiere una gestión segura de claves.

Ejemplo:

Dato original: John Doe Dato barajado: a2VsZmF0aG9uIGRvb3IgZ

4. Tokenización

Tokenización reemplaza datos sensibles con un token o identificador generado aleatoriamente. El sistema almacena los datos sensibles de forma segura en una base de datos o bóveda separada. Luego, el usuario utiliza el token para recuperar la información original cuando sea necesario. Las empresas utilizan comúnmente la tokenización para proteger números de tarjetas de crédito y otros datos financieros sensibles.

Ejemplo:

Dato original: 1234-5678-9012-3456 Dato barajado: TOKEN-1234

5. Enmascaramiento

Tres técnicas comunes de enmascaramiento incluyen enmascaramiento de caracteres, enmascaramiento parcial y enmascaramiento de expresiones regulares. El enmascaramiento de caracteres implica reemplazar caracteres con un símbolo. El enmascaramiento parcial muestra solo parte de los datos. El enmascaramiento de expresiones regulares reemplaza datos basándose en un patrón.

Ejemplo:

Dato original: 1234-5678-9012-3456 Dato enmascarado: XXXX-XXXX-XXXX-3456

Mejores Prácticas para el Barajado de Datos

Para implementar efectivamente el barajado de datos en su organización, considere las siguientes mejores prácticas:

- Identificar datos sensibles: Realice un examen integral de su entorno de datos para identificar componentes de datos sensibles que necesiten ofuscación. Considere los requisitos legales y regulatorios, así como las políticas internas de clasificación de datos de su organización.

- Elegir técnicas de barajado adecuadas: Seleccione el método más adecuado para encriptar datos según el tipo de datos y su uso previsto. Considere factores como el formato de datos, la complejidad y el nivel de seguridad requerido.

- Mantener la consistencia de los datos: Asegúrese de que los datos barajados mantengan la integridad referencial y la consistencia a través de tablas y sistemas relacionados. Use técnicas de barajado consistentes y valores de semilla para generar datos barajados consistentes.

- Proteger algoritmos y claves de barajado: Salvaguarde los algoritmos, reglas y claves de cifrado utilizadas para el barajado de datos. Almacénelos de manera segura y restrinja el acceso solo al personal autorizado.

- Probar y validar los datos barajados: Examine cuidadosamente los datos barajados para asegurarse de que cumplan con los estándares requeridos de formato, calidad y uniformidad. Asegúrese de que los datos barajados no contengan ninguna información confidencial y sean adecuados para su uso previsto.

- Establecer controles de acceso: Use controles y monitoreo estrictos para evitar el acceso no autorizado a datos sensibles y datos barajados. Revise y actualice periódicamente los permisos de acceso.

- Documentar y mantener los procesos de barajado: Documente el proceso de integración de datos, incluyendo el volumen de datos involucrados y cualquier configuración o directriz específica. Mantenga el control de versiones y mantenga la documentación actualizada.

Conclusión

El barajado de datos es un método útil para proteger datos sensibles. Permite el uso de datos para pruebas, desarrollo y análisis. Al reemplazar datos sensibles con datos ficticios pero realistas, las organizaciones pueden salvaguardar la información confidencial, cumplir con las regulaciones de privacidad de datos y facilitar el intercambio seguro de datos.

Al usar el barajado de datos, es importante elegir las técnicas adecuadas para sus datos y necesidades. Para asegurarse de que su proceso de barajado de datos sea efectivo y seguro, siga las mejores prácticas. Mantenga la consistencia de los datos, proteja algoritmos y claves, y establezca controles de acceso. Esto ayudará a mantener la seguridad de sus datos.

Al usar el barajado de datos en su plan de protección de datos, puede equilibrar la utilidad de los datos y la privacidad. Esto ayuda a su organización a utilizar datos mientras mantiene la confianza de los clientes y las partes interesadas.

Siguiente