Amenazas Persistentes Avanzadas: Cómo Detectarlas y Defenderse Contra Ellas

Una amenaza persistente avanzada (APT) es un tipo de ciberataque en el que los intrusos obtienen acceso no autorizado a un sistema o red y permanecen sin ser detectados durante un período prolongado. A diferencia de los ataques cibernéticos típicos, que tienen corta duración, las APT son sofisticadas, sigilosas y continuas, con los atacantes persiguiendo persistentemente sus objetivos. El objetivo suele ser monitorear la actividad y robar datos sensibles en lugar de causar daños directos a la red.

Puede encontrar interesante el Informe Mandiant para 2023 ya que describe el llamado “tiempo de permanencia” para los ciberataques investigados. Como puede ver en el gráfico ‘Distribución Global del Tiempo de Permanencia’, cuanto más tiempo de permanencia, menor es la cantidad de investigaciones. La mayoría de los ataques típicos no son APT.

Las APT a menudo se dirigen a organizaciones con información de alto valor, como defensa nacional, manufactura, industrias financieras e infraestructura crítica. Los perpetradores pueden ser estados-nación o grupos patrocinados por el estado con recursos significativos y habilidad para llevar a cabo dicho ataque.

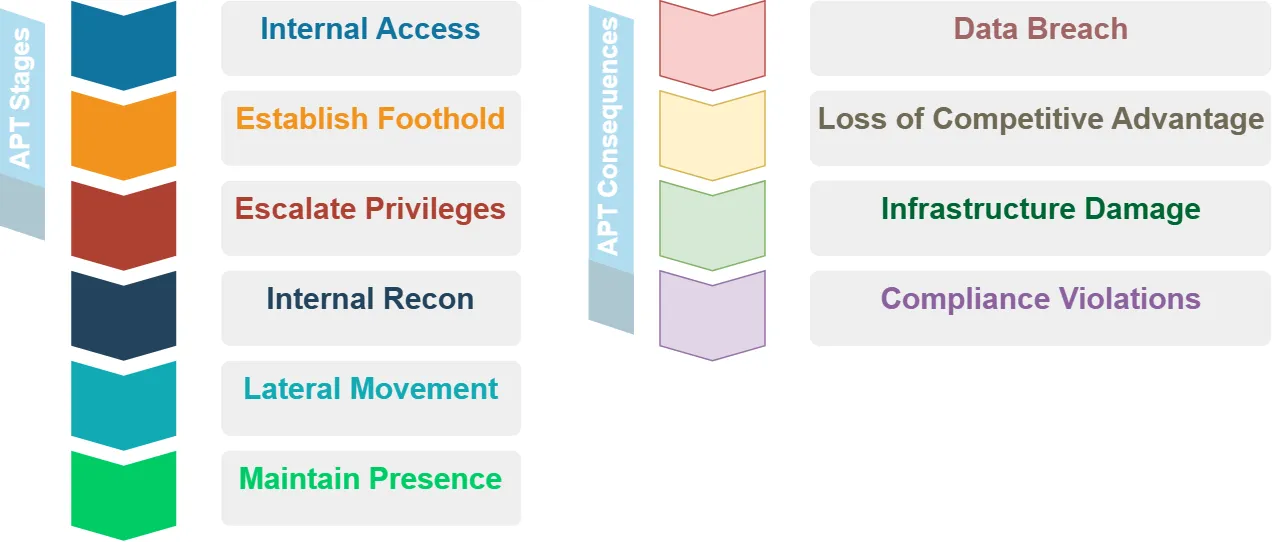

Las Etapas de un Ataque APT

Los ataques APT típicamente siguen esta secuencia de etapas:

- Acceso Inicial: El atacante obtiene un punto de entrada en la red, a menudo a través de malware dirigido, explotación de vulnerabilidades de día cero o credenciales de usuario robadas mediante phishing.

- Establecer Presencia: Al obtener acceso, el atacante establece una presencia en el entorno para mantener la persistencia. Puede instalar una puerta trasera o usar credenciales legítimas para crear un punto de acceso confiable.

- Escalar Privilegios: El atacante luego intenta escalar privilegios para obtener permisos de mayor nivel. Las técnicas pueden incluir el craqueo de contraseñas, la explotación de vulnerabilidades del sistema o el pivoteo hacia sistemas más sensibles.

- Reconocimiento Interno: El atacante explora el entorno de la víctima, enumerando usuarios, identificando servidores clave y ubicando datos valiosos. El objetivo es mapear la red interna y comprender la organización.

- Movimiento Lateral: Usando la información recabada, el atacante se mueve lateralmente a otros sistemas dentro de la red, buscando objetivos de mayor valor. Las técnicas incluyen la explotación de vulnerabilidades de software, el uso de credenciales robadas o el despliegue de más malware.

- Mantener Presencia: El atacante asegura el control continuo sobre el entorno, incluso si se descubre y cierra su punto de acceso inicial. Usa puntos de acceso redundantes, crea cuentas de usuario falsas y despliega rootkits para ocultar su actividad.

- Completar Misión: El atacante lleva a cabo su objetivo previsto, como la exfiltración, destrucción o manipulación de datos. Puede sifonar datos lentamente para evitar la detección.

Consecuencias de un Ataque APT

Las consecuencias de un ataque de amenaza persistente avanzada exitoso pueden ser graves:

- Brecha de Datos: Los datos sensibles, como la información de identificación personal de los clientes, registros financieros, propiedad intelectual e información de seguridad nacional pueden ser robados. Esto puede conducir al robo de identidad, daño a la reputación, pérdidas financieras y multas regulatorias.

- Pérdida de Ventaja Competitiva: El robo de secretos comerciales y planes de negocios puede minar la ventaja competitiva y la posición en el mercado de una organización.

- Daño a la Infraestructura: En algunos casos, los atacantes buscan manipular sistemas de control industrial para interrumpir o destruir infraestructura crítica.

- Violaciones de Cumplimiento: La pérdida de datos sensibles puede poner a las organizaciones fuera del cumplimiento con regulaciones como HIPAA, PCI-DSS y GDPR, resultando en sanciones.

Minimizar el Riesgo de Ataques APT

Las organizaciones pueden tomar estas medidas para minimizar el riesgo de ataques APT:

- Principio de Menor Privilegio: Implementar el acceso de menor privilegio, asegurándose de que los usuarios solo tengan los permisos esenciales para su trabajo. Esto limita el daño que un atacante puede hacer con cualquier cuenta comprometida.

- Segmentación de la Red: Dividir la red en segmentos o subredes más pequeños y aislados. Esto contiene el impacto de una brecha y dificulta el movimiento lateral.

- Firewalls y Monitoreo de la Red: Desplegar firewalls para filtrar el tráfico malicioso y utilizar sistemas de detección/prevención de intrusiones para monitorear la actividad de la red en busca de anomalías. Un firewall de base de datos es especialmente importante para proteger datos sensibles.

- Gestión de Datos Sensibles: Identificar, clasificar y encriptar datos sensibles tanto en reposo como en tránsito. Utilizar herramientas de descubrimiento de datos para localizar datos sensibles en todo el entorno. Minimizar la cantidad de datos sensibles almacenados.

- Gestión de Parches: Mantener todos los sistemas y software actualizados con los últimos parches de seguridad para reducir el riesgo de explotación. Eliminar los sistemas al final de su vida útil que ya no reciben actualizaciones.

- Capacitación de Empleados: Capacitar a los empleados en las mejores prácticas de ciberseguridad, especialmente en la identificación de intentos de phishing. Realizar capacitaciones periódicas y pruebas simuladas de phishing.

Signos de un Ataque APT

Detectar una APT puede ser un desafío dado su carácter sigiloso. Sin embargo, hay algunas señales a las que prestar atención:

- Exfiltración Masiva de Datos: Las APT a menudo implican la transferencia de grandes cantidades de datos fuera de la red. Monitorear las transferencias de archivos grandes, especialmente a destinos desconocidos.

- Aumento en el Volumen de Lecturas de la Base de Datos: Picos repentinos en el volumen de lecturas de la base de datos pueden indicar que un atacante está accediendo y preparándose para exfiltrar datos sensibles.

- Detección de Malware: Aunque las APT usan técnicas para evadir la detección, a veces su malware puede activar alertas de sistemas de detección de puntos finales y antivirus. Investigar cualquier alerta de este tipo de inmediato.

- Actividad de Inicio de Sesión Inusual: Buscar inicios de sesión desde ubicaciones o direcciones IP inusuales, en horas extrañas o desde cuentas de usuario deshabilitadas. El uso de credenciales comprometidas es común en las APT.

- Correos Electrónicos de Phishing: Examinar las cabeceras de los correos electrónicos, las direcciones del remitente y los enlaces en correos electrónicos sospechosos de phishing. El phishing es un vector de acceso inicial común en las APT.

Conclusión

Los ataques de Amenaza Persistente Avanzada representan un riesgo significativo para las organizaciones debido a su naturaleza sofisticada, a largo plazo y sigilosa. Al comprender las etapas de un ataque APT, implementar las mejores prácticas de seguridad y monitorear señales de compromiso, las organizaciones pueden protegerse mejor contra esta amenaza. Una estrategia de defensa en profundidad con controles de seguridad en capas es esencial.

La seguridad efectiva de la base de datos es clave para protegerse contra brechas de datos de APTs. DataSunrise proporciona herramientas fáciles de usar y flexibles para la seguridad de la base de datos, el descubrimiento de datos sensibles (incluido el OCR), el monitoreo de actividades de la base de datos y el cumplimiento. Contacte a nuestro equipo para una demostración en línea para obtener más información.