Comprendiendo los Ataques DDoS y Cómo Prevenirlos

¿Qué son los Ataques DDoS?

Un ataque de Denegación de Servicio Distribuido (DDoS, por sus siglas en inglés) es un intento malicioso de interrumpir el tráfico normal y la disponibilidad de un servidor, servicio o red objetivo al abrumarlo con una avalancha de tráfico de Internet desde múltiples fuentes. Los ataques DDoS logran su efectividad utilizando múltiples sistemas informáticos comprometidos como fuentes del tráfico de ataque. Las máquinas explotadas pueden incluir computadoras y otros recursos de red como dispositivos IoT.

Los ataques DDoS son un desafío significativo porque son difíciles de prevenir. Los ataques provienen de muchas direcciones IP diferentes de todo el mundo, lo que los hace difíciles de defender. Esto hace extremadamente difícil distinguir el tráfico malicioso del tráfico legítimo de los usuarios. Los ataques DDoS pueden causar grandes interrupciones, impidiendo el acceso a servicios importantes y ocasionar pérdidas financieras significativas para las organizaciones.

¿Cómo Funcionan los Ataques DDoS?

Durante un ataque DDoS, el atacante toma control de una computadora o máquina vulnerable. Esto transforma el dispositivo en un “bot” o “zombie” que realiza el ataque. El atacante hace esto en muchas computadoras, creando una red de máquinas comprometidas conocida como “botnet”.

El atacante ordena a las máquinas en el botnet que envíen una gran cantidad de tráfico a una dirección IP específica. Esta acción dificulta el paso del tráfico regular. Los dueños de las computadoras comprometidas a menudo no saben que sus sistemas han sido secuestrados por hackers.

Varias fuentes inundan el objetivo con tráfico, lo que hace difícil controlarlo. Este tráfico proviene de cientos o miles de direcciones IP diferentes.

Algunos métodos comunes que los atacantes utilizan para llevar a cabo ataques DDoS incluyen:

- Ataques de Tráfico

- Ataques de Ancho de Banda

- Ataques a la Aplicación

Los ataques de inundación de tráfico envían un enorme volumen de paquetes TCP, UDP y ICMP al objetivo. Este alto tráfico sobrecarga los servidores y la infraestructura del objetivo, consumiendo recursos y finalmente haciendo que el sistema se caiga.

Este ataque DDoS sobrecarga al objetivo con enormes cantidades de datos basura. Esto resulta en una pérdida de ancho de banda de red, recursos de equipo y eventualmente causa que el sistema objetivo se apague.

Los ataques DDoS a nivel de aplicación sobrecargan las aplicaciones con solicitudes maliciosamente diseñadas. Estos ataques son especialmente difíciles de detectar y pueden interrumpir funciones específicas de las aplicaciones.

Tipos Comunes de Ataques DDoS

Varios tipos de ataques DDoS utilizan los métodos mencionados. Aquí están algunos de los más comunes:

Inundación de UDP

Una inundación de UDP ocurre cuando un atacante envía una gran cantidad de datos a puertos aleatorios en un objetivo. Esto abruma al objetivo e interrumpe su capacidad para funcionar correctamente. El host busca aplicaciones relacionadas con datagramas y envía paquetes ICMP si no encuentra ninguna. A medida que el sistema recibe más paquetes UDP, se siente abrumado y no responde a otros clientes.

Un perpetrador puede emplear un botnet para transmitir numerosos paquetes UDP a los puertos 80 y 443 en un servidor web. Esto puede sobrecargar el servidor y evitar que responda a solicitudes HTTP y HTTPS de usuarios reales.

Inundación de ICMP (Ping)

Una inundación de ICMP, también conocida como Ping flood, es un tipo de ataque DDoS. Su objetivo es abrumar a un dispositivo con paquetes de solicitud de eco ICMP. Esto hace que el dispositivo sea inaccesible para el tráfico normal.

Por ejemplo, el atacante puede enviar muchos paquetes ICMP desde direcciones IP falsas al servidor a un ritmo rápido. El servidor tiene que procesar cada solicitud e intentar responder, eventualmente volviéndose abrumado e inactivo.

Inundación de SYN

Una Inundación de SYN es un ataque cibernético que abruma un servidor al enviar muchas solicitudes de conexión, haciéndolo inactivo. Este ataque inunda el servidor con solicitudes de conexión. El servidor no puede manejar la gran cantidad de solicitudes. Como resultado, el servidor se vuelve inactivo.

El atacante envía repetidamente paquetes SYN a cada puerto en el host objetivo, a menudo usando una dirección IP falsa. El servidor, sin saber del ataque, recibe múltiples solicitudes aparentemente legítimas para establecer comunicación. Responde a cada intento con un paquete SYN-ACK y espera el paquete ACK final para completar la conexión. Pero cuando ocurre un ataque, los recursos del servidor se drenan porque el cliente hostil no recibe el ACK.

Inundación de HTTP

En un ataque DDoS de Inundación de HTTP, el atacante usa solicitudes HTTP falsas para abrumar un servidor web o aplicación. Las inundaciones de HTTP no usan paquetes malformados, falsificación o técnicas de reflexión, lo que las hace más difíciles de detectar y prevenir.

Un hacker podría usar un botnet para enviar múltiples solicitudes HTTP válidas a una aplicación web. Intentarían hacer que pareciera como si fuera tráfico real. Cuando más solicitudes lleguen, el servidor se siente abrumado y no puede manejar más solicitudes de usuarios reales.

Slowloris

Slowloris es un tipo de ataque que tiene como objetivo los servidores web. Puede derribar un servidor sin afectar a otros servicios o puertos en la red. Slowloris hace esto manteniendo tantas conexiones al servidor web objetivo abiertas durante el mayor tiempo posible. Lo logra creando conexiones al servidor objetivo, pero enviando solo una solicitud parcial.

Periódicamente, enviará encabezados HTTP, agregando pero nunca completando la solicitud. Los servidores afectados mantendrán estas conexiones falsas abiertas, eventualmente desbordando el pool máximo de conexiones simultáneas, y negando intentos adicionales de conexión de clientes legítimos.

Cómo Prevenir Ataques DDoS

Una serie de técnicas pueden ayudar a prevenir o mitigar el impacto de ataques DDoS:

- Usar firewalls y sistemas de prevención de intrusiones para monitorear el tráfico y filtrar paquetes sospechosos

- Desplegar balanceadores de carga para distribuir el tráfico de manera equilibrada entre un grupo de servidores

- Configurar un límite de velocidad para poner un tope en el número de solicitudes que un servidor aceptará en un cierto periodo de tiempo

- Fomentar las mejores prácticas como mantener los sistemas parcheados y actualizados

- Planificar con anticipación y tener un plan de respuesta a incidentes listo

- Considerar servicios de mitigación de DDoS que usen técnicas de limpieza de tráfico para separar el tráfico bueno del malo

Los ataques DDoS están siempre cambiando y volviéndose más avanzados, lo que hace difícil encontrar una solución para una protección total. Los equipos de seguridad deben estar atentos y emplear un enfoque de defensa DDoS en múltiples capas.

Configurar DataSunrise para Prevenir Ataques DDoS

Puede configurar DataSunrise, otra herramienta poderosa, para ayudar a prevenir ataques DDoS. DataSunrise ofrece un conjunto completo de seguridad de base de datos que monitorea el tráfico de la base de datos en tiempo real, identifica comportamientos sospechosos y puede bloquear automáticamente solicitudes maliciosas.

DataSunrise puede encontrar ataques DDoS creando reglas de seguridad especiales. Busca señales como un aumento repentino de tráfico desde una dirección IP o muchas solicitudes a una URL.

DataSunrise puede responder rápidamente a posibles ataques. Lo hace deteniendo sesiones sospechosas o bloqueando la dirección IP ofensiva. Esto ayuda a proteger el servidor de la base de datos.

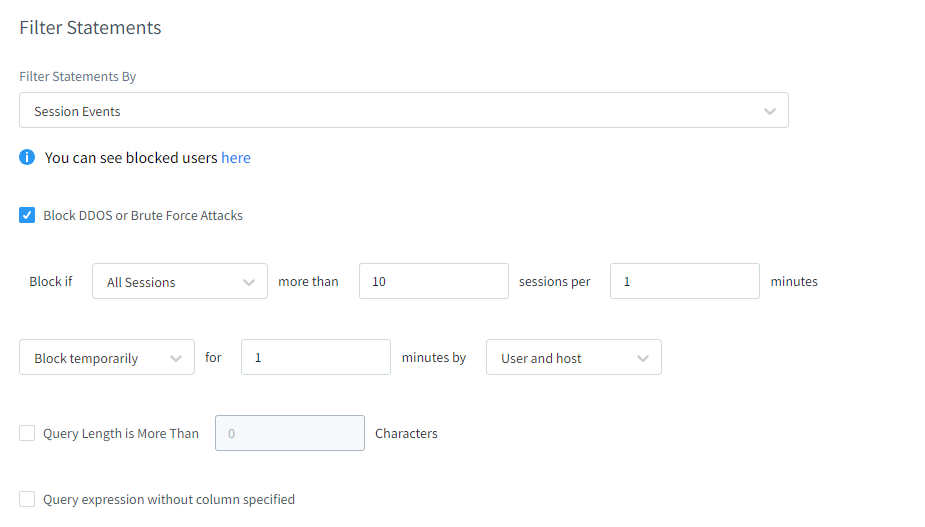

Al configurar un Bloqueo de Ataques DDoS en DataSunrise, necesitará especificar los siguientes parámetros:

La plataforma ofrece opciones de configuración flexible, permitiendo a los usuarios definir condiciones precisas que desencadenen bloqueos de acceso. Los usuarios pueden elegir qué sesiones vigilar y establecer límites para la mayoría de las consultas permitidas en un cierto período de tiempo.

DataSunrise permite a los usuarios decidir qué acciones tomar si ocurre una violación. Los usuarios también pueden elegir la duración del bloqueo de acceso y si bloquear a un solo usuario o a toda la máquina.

DataSunrise añade protección extra al permitir a los usuarios limitar la longitud de las consultas, deteniendo ciertos ataques de inyección. Para más información, puede reservar una sesión de demostración en línea.

Conclusión

Este artículo explica qué son los ataques DDoS, cómo funcionan, tipos comunes y formas de prevenir o disminuir su impacto. Los ataques DDoS suponen una amenaza significativa para las empresas. Pueden causar daños financieros y reputacionales sustanciales si no se protegen adecuadamente. Las empresas necesitan defenderse contra estos ataques para evitar posibles daños.

La ciberseguridad es como una carrera armamentista. Mientras las organizaciones tengan infraestructura en línea, siempre habrá actores malintencionados tratando de atacar o interrumpirla.

Para prevenir los ataques DDoS, es necesario comprender cómo funcionan y tener las medidas de seguridad apropiadas. Esto protegerá sus activos y datos.