Auditoría de Base de Datos en PostgreSQL

Introducción: El Precio de la Integridad y Responsabilidad de las Bases de Datos

En el panorama actual impulsado por los datos, las apuestas por asegurar la información sensible nunca han sido tan altas. Las organizaciones en el ámbito financiero, de salud, comercio electrónico y más, están bajo presión constante para cumplir con regulaciones como GDPR, CCPA y HIPAA. El cumplimiento no es solo una palabra de moda; es una necesidad para evitar multas, mitigar riesgos y mantener la confianza del cliente.

¿Sabía que desde la introducción del Reglamento General de Protección de Datos (GDPR) en 2018, las multas han superado la asombrosa cifra de 4.9 mil millones de dólares para abril de 2024? Esto promedia más de 1 millón de dólares en sanciones diarias por violaciones como insuficiente seguridad o falta de transparencia. Estas cuantiosas sanciones destacan aún más la importancia crítica de mantener capacidades de auditoría de bases de datos robustas.

PostgreSQL, un sistema de gestión de bases de datos relacional de código abierto, conocido por ser uno de los más flexibles y confiables, viene equipado con una gama de herramientas integradas diseñadas para auditoría. Este artículo explorará cómo la auditoría de bases de datos en PostgreSQL puede implementarse utilizando esas capacidades de registro nativas. Además, al final, examinaremos cómo la auditoría de bases de datos en PostgreSQL utilizando herramientas integradas se compara con las soluciones DataSunrise que abordan sus limitaciones.

Auditoría de Base de Datos en PostgreSQL con Herramientas Integradas

1. log_statement

Configuración y Uso

El parámetro log_statement en PostgreSQL le permite registrar declaraciones SQL según su tipo (DDL, DML o SELECT). Se configura en el archivo postgresql.conf o mediante un comando SQL.

Pasos para Habilitar:

- Edite el archivo

postgresql.conf:Puede usar la consulta

"SHOW config_file"para obtener la ubicación de este archivo. Una vez que esté abierto, actualice estas líneas:log_statement = 'all' # Opciones: 'none', 'ddl', 'mod', 'all' log_directory = 'pg_log' # Directorio para archivos de registro log_filename = 'postgresql-%Y-%m-%d_%H%M%S.log' # Configuración de nombre de archivo Reinicie PostgreSQL para que los cambios surtan efecto:

sudo systemctl restart postgresqlAbra el archivo de registro para su visualización o monitoreo continuo en tiempo real usando este comando:

Sustituya la ubicación del archivo en el ejemplo con el nombre y ruta reales de su archivotail -f /var/log/postgresql-2024-11-25.log

También puede configurarlo temporalmente a través de SQL:

SET log_statement = 'all';

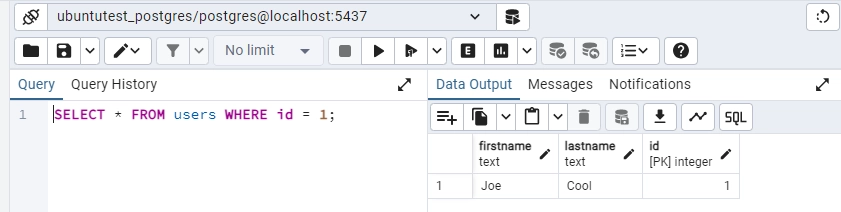

Ejemplo de Consulta: Una vez configurado, ejecutar una consulta como:

SELECT * FROM users WHERE id = 1;

Resultará en una entrada de registro similar a la de la captura de pantalla a continuación:

Caso de Uso: Esta configuración básica proporciona visibilidad de todas las consultas SQL ejecutadas, ayudando con la auditoría y depuración.

2. pg_stat_statements

Configuración y Uso

pg_stat_statements es una extensión disponible en PostgreSQL por defecto que rastrea métricas de rendimiento de consultas. Debe habilitarse explícitamente.

Pasos para Habilitar:

Agregue la extensión

pg_stat_statementsa su instancia de PostgreSQL:CREATE EXTENSION pg_stat_statements;Actualice el archivo

postgresql.confpara cargar el módulo:shared_preload_libraries = 'pg_stat_statements' pg_stat_statements.track = allRecargue PostgreSQL:

sudo systemctl restart postgresql

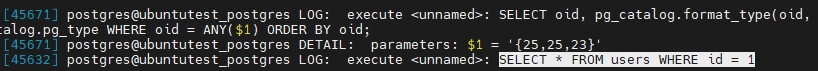

Ejemplo de Consulta: Para ver estadísticas de la consulta:

SELECT query, calls, total_exec_time, mean_exec_time

FROM pg_stat_statements

ORDER BY total_exec_time DESC

LIMIT 5;

Esta consulta lista las 5 consultas principales con el mayor tiempo total de ejecución, ayudando a identificar consultas lentas o frecuentemente usadas.

Caso de Uso: Perfecto para auditar el rendimiento a largo plazo de consultas y optimizar consultas ejecutadas con frecuencia.

3. pg_stat_activity

Configuración y Uso

pg_stat_activity es una vista del sistema que muestra información sobre las sesiones actuales de la base de datos, incluidas consultas en ejecución, direcciones de clientes y estados de conexión.

Pasos para Habilitar: No se requiere configuración especial, ya que está habilitada por defecto.

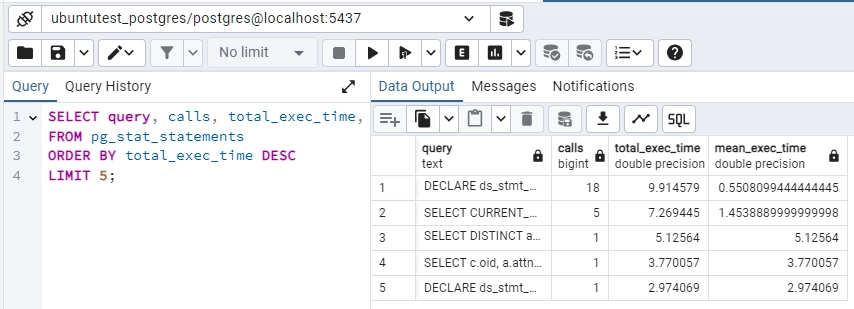

Ejemplo de Consulta: Para monitorear sesiones activas:

SELECT pid, usename, client_addr, state, query, query_start

FROM pg_stat_activity

WHERE state = 'active';

Esta consulta proporciona detalles de todas las consultas activas:

pid: ID de proceso de la sesión.application_name: La aplicación utilizada para establecer la conexión.usename: Nombre de usuario del usuario conectado.client_addr: Dirección IP del cliente.state: Estado de la conexión (por ejemplo,active,idle).query: La consulta SQL que se está ejecutando.query_start: Marca de tiempo de cuando comenzó la consulta.

Uso: Esto es útil para el monitoreo en tiempo real de consultas de larga duración o potencialmente problemáticas.

4. Triggers

Configuración y Uso

Los disparadores en PostgreSQL son objetos de base de datos que ejecutan una función especificada automáticamente cuando ocurren ciertos eventos (INSERT, UPDATE, DELETE) en una tabla.

Pasos para Crear un Disparador Básico:

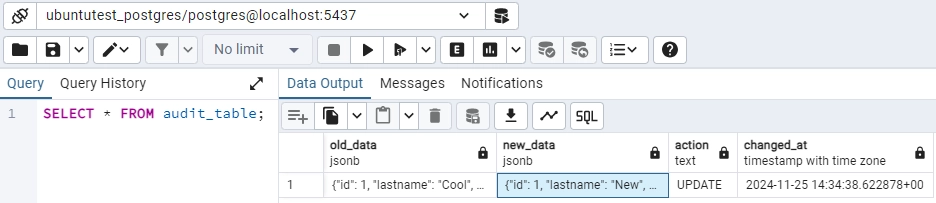

Cree una tabla de auditoría

CREATE TABLE audit_table (old_data JSONB, new_data JSONB, action TEXT, changed_at TIMESTAMPTZ);Escriba una función de disparador:

CREATE OR REPLACE FUNCTION audit_log() RETURNS TRIGGER AS $$ BEGIN INSERT INTO audit_table (old_data, new_data, action, changed_at) VALUES (row_to_json(OLD), row_to_json(NEW), TG_OP, now()); RETURN NEW; END;Cree un disparador para usar la función:

CREATE TRIGGER user_changes_audit AFTER INSERT OR UPDATE OR DELETE ON users FOR EACH ROW EXECUTE FUNCTION audit_log();

Ejemplo de Consulta: Cuando se actualiza una fila en la tabla users:

UPDATE users SET lastname = 'New' WHERE id = 1;

La audit_table capturaría el cambio:

Uso: Los disparadores son altamente flexibles y pueden registrar cambios detallados a nivel de datos y de esquema, haciéndolos esenciales para auditorías detalladas.

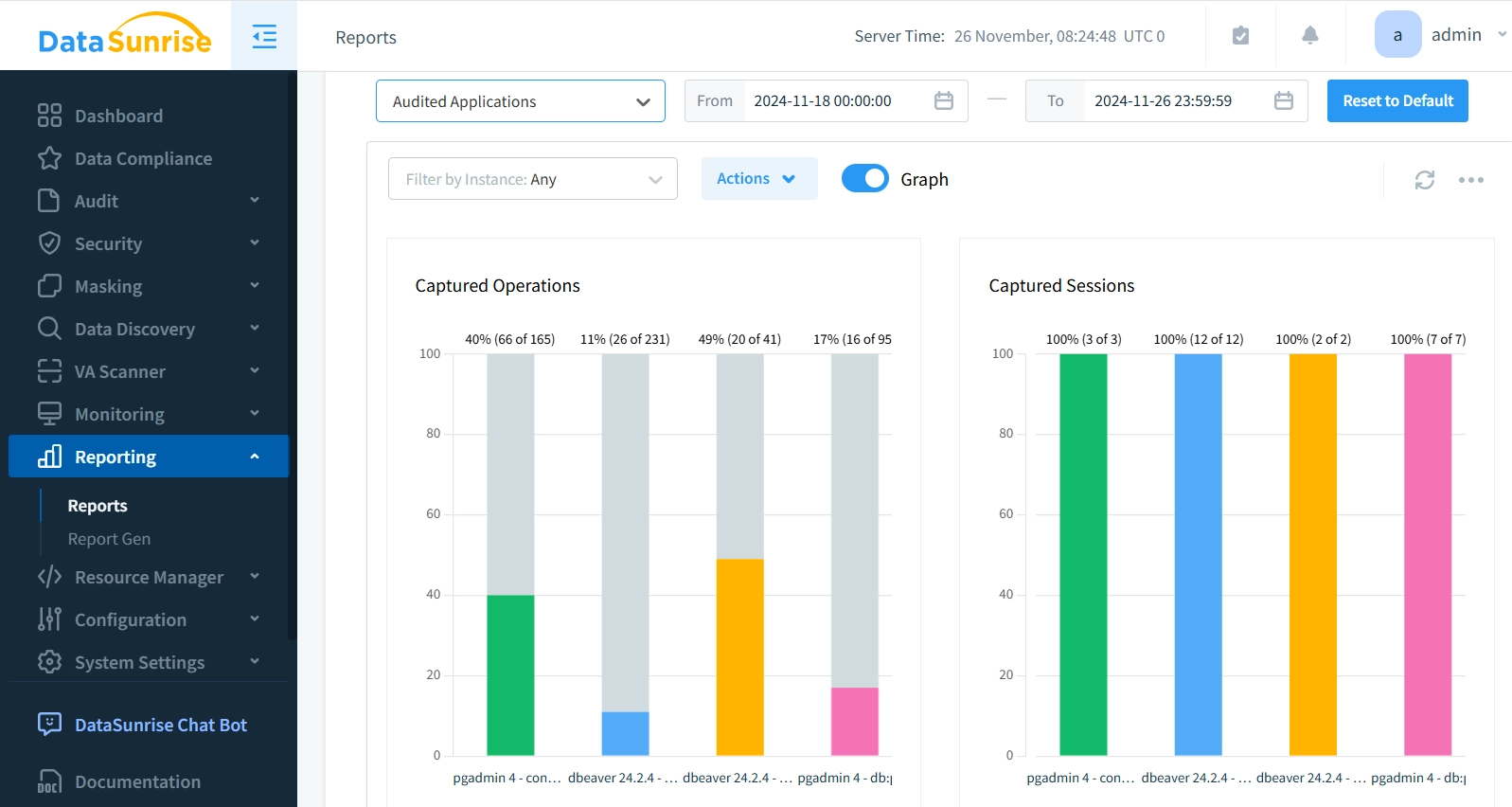

Abordando las Limitaciones de la Auditoría Nativa de Base de Datos en PostgreSQL con Soluciones DataSunrise

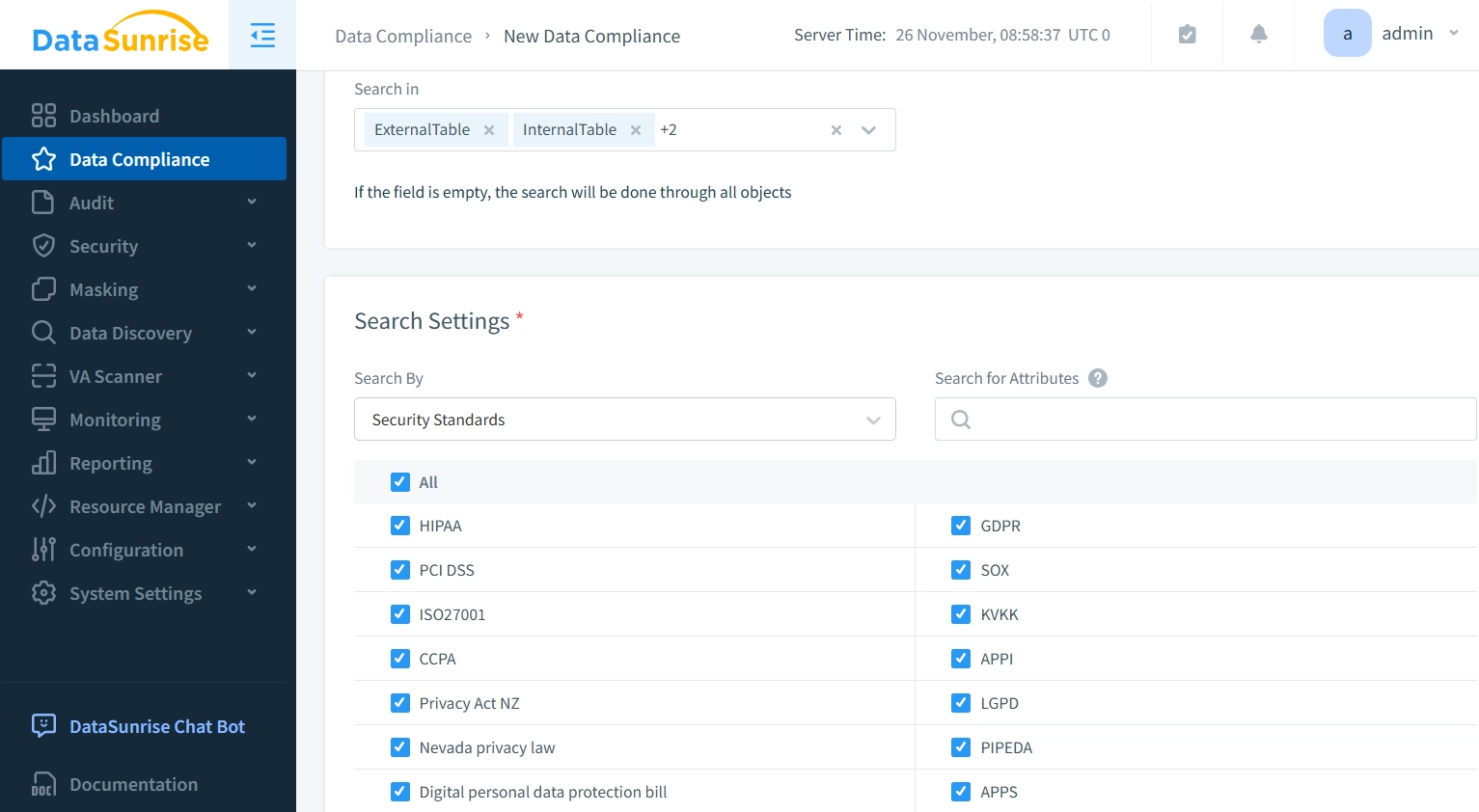

1. Soporte de Cumplimiento Automatizado

- Limitación: Los registros de PostgreSQL requieren un esfuerzo manual significativo para interpretarse para el cumplimiento de GDPR, HIPAA, PCI-DSS

- DataSunrise automatiza los informes de cumplimiento al formatear los datos de auditoría en informes preconstruidos alineados con los principales estándares regulatorios, reduciendo la carga de trabajo manual y asegurando precisión.

2. Conciencia en Tiempo Real

- Limitación: PostgreSQL puede registrar eventos a través de registros y disparadores, pero carece de alertas en tiempo real para incidentes críticos como accesos no autorizados o inyecciones SQL.

- DataSunrise llena este vacío al monitorear en tiempo real el tráfico de la base de datos, detectando actividades inusuales y notificando inmediatamente a los administradores a través de canales configurados como correo electrónico o Slack. Este enfoque proactivo asegura una acción rápida contra posibles amenazas.

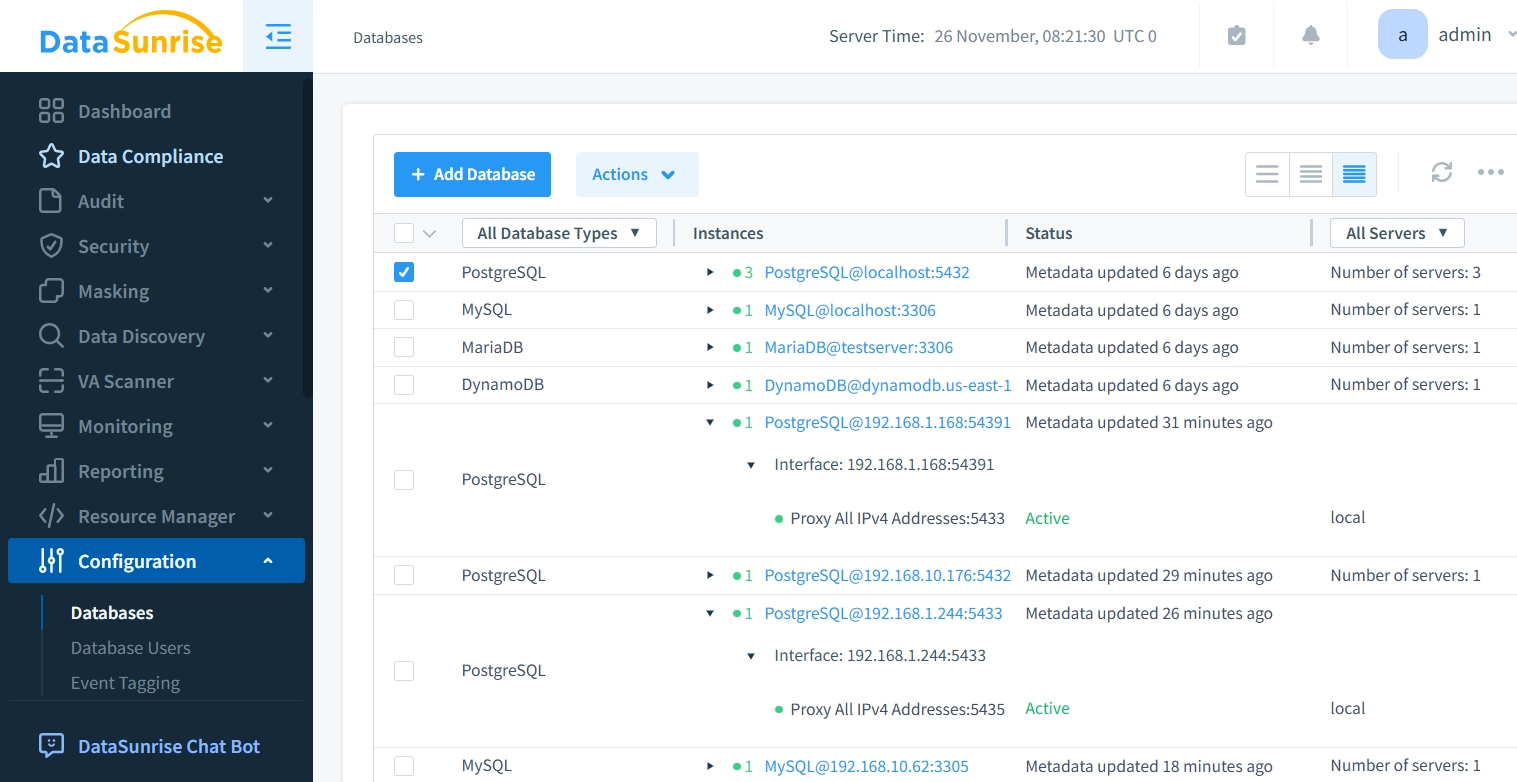

3. Gestión Unificada de Registros

- Limitación: PostgreSQL almacena registros por instancia de base de datos, lo que dificulta la correlación de registros entre sistemas.

- DataSunrise centraliza registros en una sola plataforma desde PostgreSQL y más de 40 sistemas de bases de datos soportados, simplificando la correlación de eventos y permitiendo la rápida detección de anomalías a través de sistemas.

4. Historia de Sesiones y Seguimiento de Usuarios

- Limitación: Herramientas de PostgreSQL como

pg_stat_activitysolo rastrean sesiones activas o inactivas, sin historial de conexiones ya terminadas. - DataSunrise mantiene un registro completo de todas las sesiones de usuario, incluidas las terminadas, apoyando investigaciones retrospectivas y análisis de actividades.

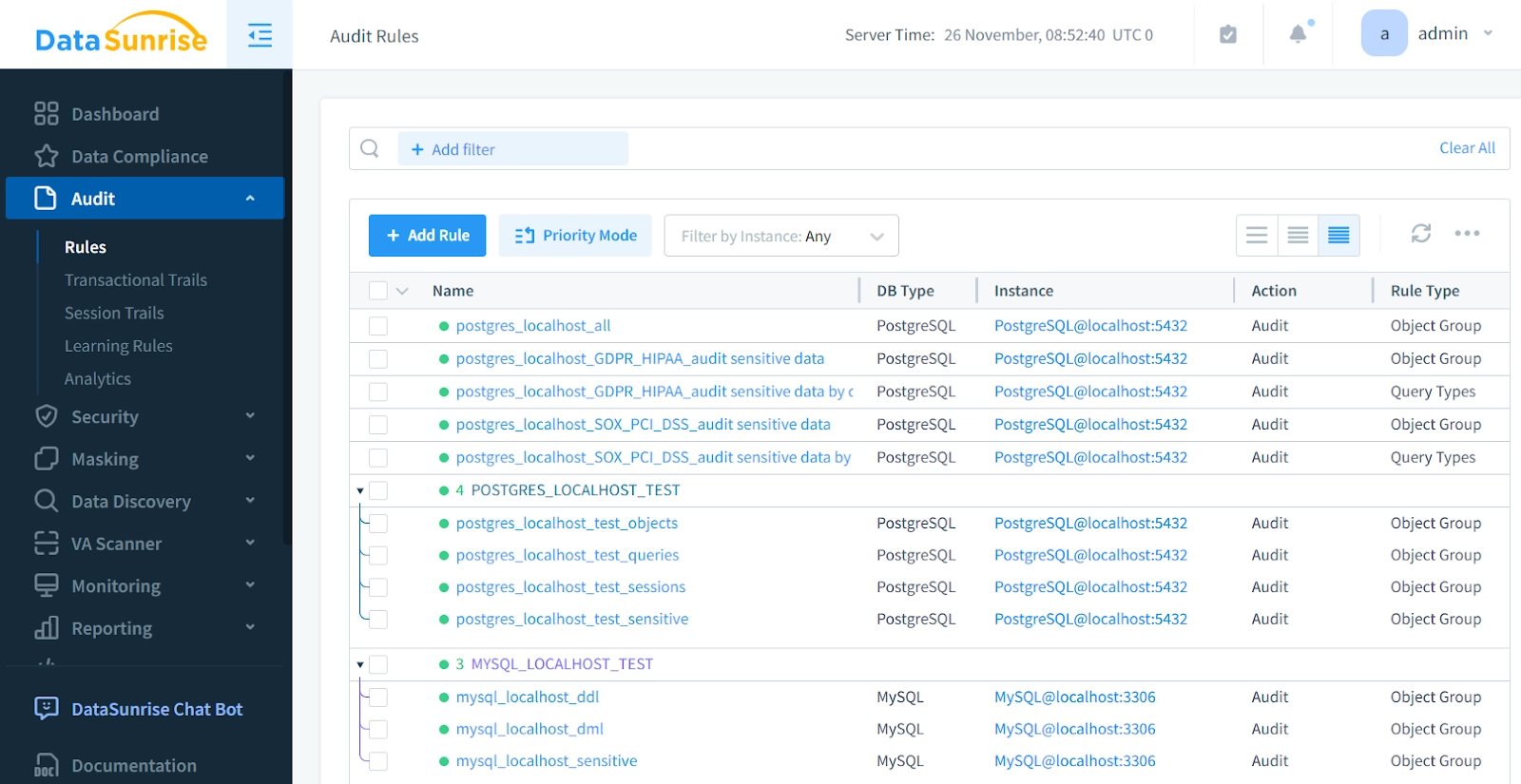

5. Reglas de Auditoría Comprehensivas y Filtrado

- Limitación: Aunque los disparadores de PostgreSQL pueden configurarse para la auditoría, pueden requerir un mantenimiento complejo y carecer de gestión unificada de reglas de auditoría a través de diferentes niveles de seguridad.

- DataSunrise ofrece reglas de auditoría flexibles en múltiples niveles, desde sesiones y acceso a objetos hasta patrones de consultas específicos. Todas las pistas de auditoría y eventos de seguridad se monitorean a través de una única interfaz, eliminando la necesidad de una compleja gestión de disparadores y proporcionando un control granular sobre qué se registra y cómo.

6. Versatilidad y Características Mejoradas

- Limitación: Las características integradas de PostgreSQL a menudo requieren extensiones o personalizaciones para necesidades avanzadas de seguridad y cumplimiento.

- DataSunrise mejora la supervisión de la base de datos con búsqueda de datos impulsada por IA, soporte multi-base de datos, monitoreo en tiempo real, generación automática de informes y características adicionales de nivel empresarial, proporcionando una gestión escalable y optimizada para entornos diversos.

Conclusión:

Una auditoría efectiva de bases de datos es más que una casilla reglamentaria; es un pilar de la gestión moderna de datos. La auditoría de bases de datos en PostgreSQL utilizando capacidades nativas, como log_statement, pg_stat_statements, y disparadores, puede proporcionar un punto de partida sólido para monitorear las actividades de la base de datos. Sin embargo, estas herramientas tienen limitaciones que requieren una configuración cuidadosa y pueden afectar el rendimiento si no se configuran adecuadamente.

DataSunrise destaca justamente aquí, ofreciendo características de auditoría avanzadas desde el principio que son fáciles de gestionar y optimizadas para el rendimiento. Desde notificaciones en tiempo real de actividades sospechosas hasta informes de cumplimiento automatizados y seguimiento integral de eventos y sesiones, DataSunrise mejora la auditoría de bases de datos para satisfacer las demandas del exigente panorama regulatorio actual.

Explore nuestras soluciones con una demostración en línea para ver cómo pueden mejorar sus capacidades de auditoría.