Auditoría de Base de Datos para IBM DB2

La seguridad de la base de datos se ha vuelto más crítica que nunca. Las organizaciones enfrentan un promedio de 28 brechas de datos al año, lo que cuesta millones en daños y pérdida de reputación. Esto hace que la auditoría de bases de datos adecuada sea esencial, especialmente para sistemas robustos como IBM DB2.

Comprendiendo los Riesgos de Privacidad en las Conexiones de IBM DB2

Cuando los usuarios se conectan a IBM DB2, enfrentan varios riesgos de privacidad. Los intentos de acceso no autorizado pueden comprometer datos sensibles. Los ataques de inyección SQL pueden explotar vulnerabilidades en las consultas de la base de datos. Además, los internos maliciosos podrían abusar de sus privilegios para acceder o modificar información restringida.

Herramientas de Auditoría Nativas en IBM DB2

Las capacidades nativas de auditoría de DB2 proporcionan una base para el monitoreo de seguridad. La instalación de db2audit rastrea diversas actividades:

- Los eventos de autenticación capturan todos los intentos de inicio de sesión y los detalles de identificación del usuario

- El acceso a objetos de la base de datos registra quién accedió a qué datos y cuándo

- Los eventos de sentencias registran las consultas SQL y las modificaciones de la base de datos

- Los cambios de contexto rastrean las escalaciones de privilegios y los cambios de rol

Para habilitar db2audit, los administradores de bases de datos utilizan comandos simples. Los registros de auditoría se almacenan en formato binario para mejorar el rendimiento y la seguridad. Sin embargo, el mantenimiento regular garantiza que los archivos de auditoría no consuman demasiado espacio de almacenamiento.

Auditoría Avanzada con Extensiones de IBM DB2

Más allá de la auditoría básica, DB2 ofrece capacidades extendidas. El sistema mantiene estadísticas acumulativas sobre las operaciones de la base de datos. Estas estadísticas ayudan a identificar patrones inusuales o posibles amenazas de seguridad.

La auditoría de sesiones por aplicaciones proporciona otro nivel de control. Las aplicaciones pueden implementar rastros de auditoría personalizados utilizando las funciones integradas de DB2. Este enfoque permite un seguimiento detallado de las operaciones específicas del negocio.

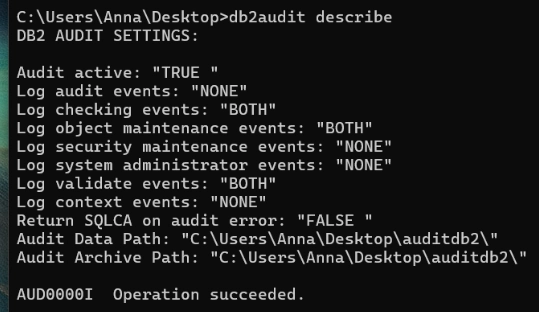

db2audit start Db2describe

El resultado es el siguiente:

Puede cambiar la configuración utilizando el comando ‘config’:

db2audit config

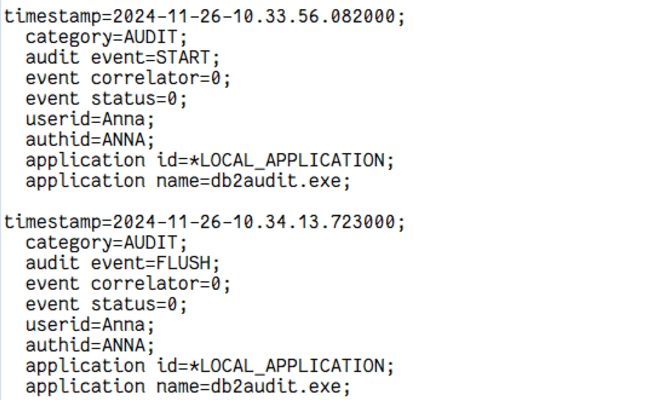

Para extraer registros de auditoría del formato binario, utilice un comando como este:

db2audit extract file audit.out from files db2audit.instance.log.0.20241126102141

Requisitos de Cumplimiento y Soluciones de Terceros

Cumplir con requisitos regulatorios como HIPAA o GDPR requiere auditorías exhaustivas. Las herramientas nativas pueden no proporcionar una cobertura suficiente. Aquí es donde las soluciones especializadas de terceros se vuelven valiosas.

Las herramientas de auditoría de terceros ofrecen:

- Monitoreo en tiempo real de las actividades de la base de datos

- Informes de cumplimiento automatizados

- Detección avanzada de amenazas

- Gestión centralizada de auditorías a través de múltiples bases de datos

Implementando Estrategias Efectivas de Auditoría de Base de Datos

Una implementación exitosa de auditoría requiere una planificación cuidadosa. Las organizaciones deben:

- Establecer objetivos claros de auditoría basados en necesidades de cumplimiento. Identifique reglas específicas como GDPR, HIPAA o SOX. Además, considere las políticas de seguridad internas y los datos empresariales importantes que necesitan monitoreo. Esta tarea incluye mapear los objetos de la base de datos, las acciones de los usuarios y los eventos del sistema que se deben rastrear para cumplir con estos requisitos.

- Configurar ajustes de auditoría apropiados estableciendo controles granulares para la recopilación de datos, incluidos patrones de acceso de usuarios, operaciones privilegiadas, cambios de esquema y modificaciones de datos. Esto significa encontrar el equilibrio adecuado entre el monitoreo cercano y mantener el buen funcionamiento del sistema. Es importante capturar todos los eventos críticos.

- Establecer procedimientos para revisar los registros de auditoría a través de un enfoque sistemático que incluya horarios regulares de análisis de registros, responsabilidades designadas para el personal y protocolos de revisión estandarizados. Las organizaciones deben desarrollar flujos de trabajo claros para investigar eventos sospechosos y documentar hallazgos, junto con políticas de retención de registros de auditoría.

- Implementar alertas automatizadas para actividades sospechosas utilizando sistemas de monitoreo inteligente que puedan detectar y notificar al personal relevante sobre posibles amenazas de seguridad en tiempo real. Esto incluye configurar alertas basadas en umbrales, reglas de análisis de comportamiento y procedimientos de respuesta de emergencia para diferentes tipos de eventos de seguridad.

- Mantener la integridad del rastro de auditoría implementando controles para evitar la manipulación de registros de auditoría, asegurando procedimientos de respaldo adecuados y estableciendo documentación de cadena de custodia. Esto incluye usar soluciones de almacenamiento seguras, implementar controles de acceso para datos de auditoría y validar regularmente la integridad y precisión de los registros de auditoría.

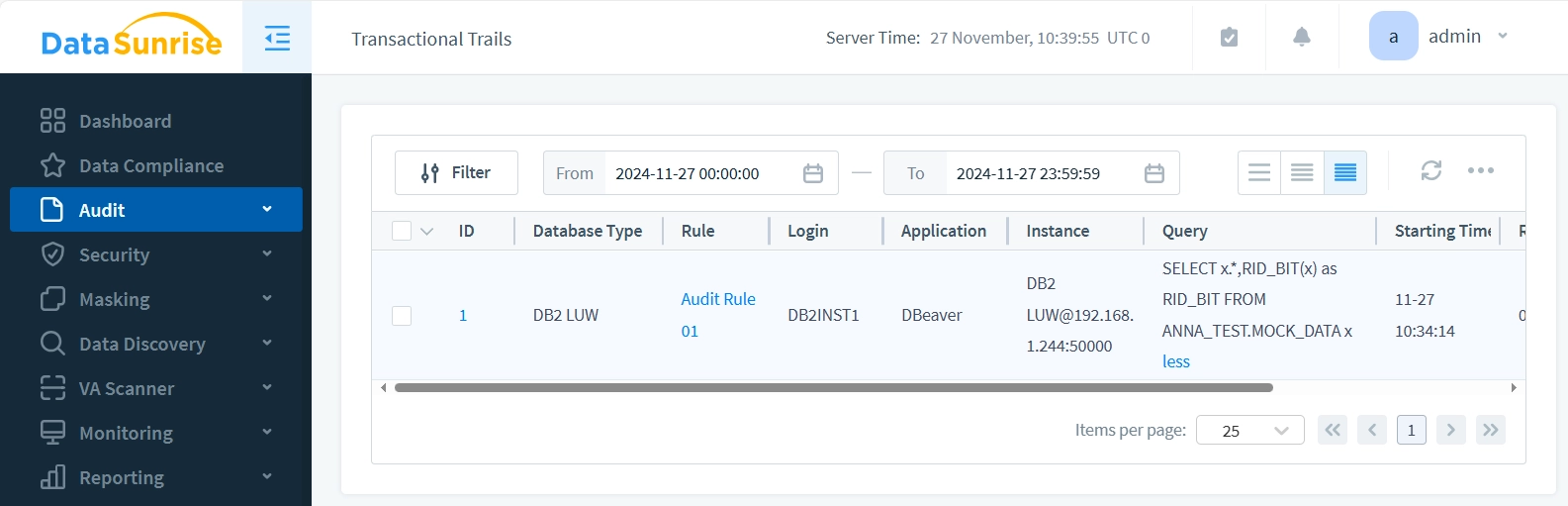

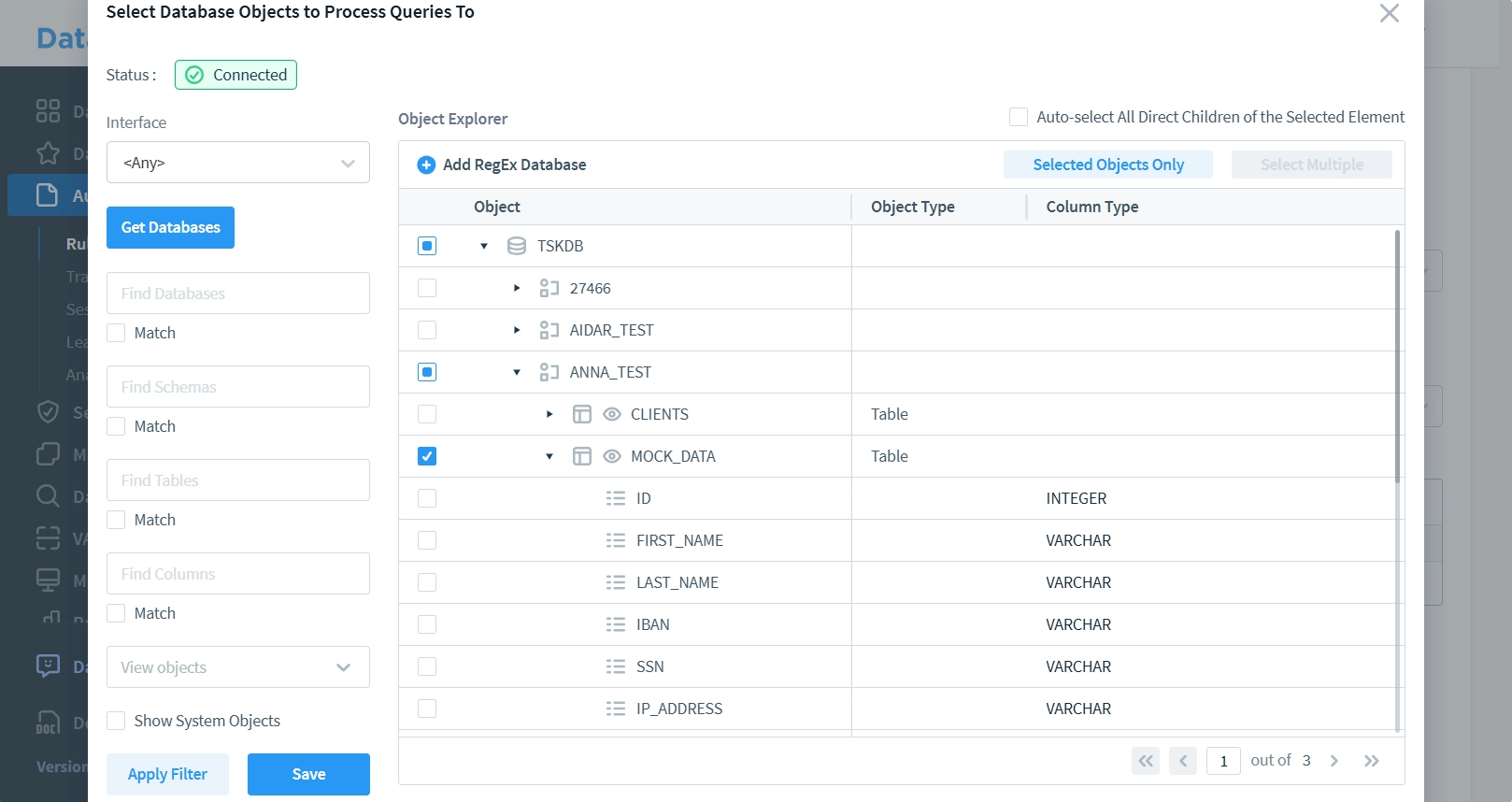

Seguridad Mejorada con DataSunrise

DataSunrise ofrece potentes capacidades de auditoría para IBM DB2 a través de tecnología de proxy innovador. La solución monitorea sesiones de base de datos de manera integral a través de sus componentes especializados.

Características Clave de DataSunrise Incluyen:

- Monitoreo de actividad en tiempo real que proporciona visibilidad instantánea de las operaciones de la base de datos, las acciones de los usuarios y los eventos del sistema. Esto permite a los administradores rastrear y responder a posibles incidentes de seguridad a medida que ocurren.

- Rastreo detallado de sesiones y transacciones que captura información completa sobre consultas de la base de datos, sesiones de usuario y modificaciones de datos. Esto incluye marcas de tiempo, identificaciones de usuario, tipos de consulta y objetos de datos afectados para rastros de auditoría completos.

- Informes de cumplimiento automatizados para ayudar a las organizaciones a cumplir con requisitos regulatorios como GDPR, HIPAA y SOX. El sistema genera automáticamente informes formateados basados en plantillas predefinidas y puede programar evaluaciones periódicas de cumplimiento.

- Detección avanzada de amenazas que utiliza aprendizaje automático y análisis de comportamiento para identificar patrones sospechosos, intentos de acceso no autorizado y posibles brechas de datos. El sistema puede detectar anomalías en el comportamiento del usuario y los patrones de acceso a la base de datos para prevenir incidentes de seguridad.

- Creación de reglas de auditoría personalizadas que permiten a las organizaciones definir criterios de monitoreo específicos basados en sus necesidades de seguridad únicas. Los administradores pueden establecer reglas específicas para rastrear ciertos objetos de base de datos, acciones de usuario o patrones de acceso a datos, utilizando condiciones y disparadores de alertas flexibles.

Resumen y Recomendaciones

La auditoría de bases de datos sigue siendo crucial para proteger la información sensible. IBM DB2 proporciona herramientas nativas robustas, pero combinarlas con soluciones especializadas asegura una cobertura de seguridad completa.

Las organizaciones deben implementar soluciones de auditoría tanto nativas como de terceros. Este enfoque ofrece la protección más fuerte contra amenazas emergentes mientras se mantiene el cumplimiento regulatorio.

DataSunrise lidera la industria en soluciones de seguridad de bases de datos. Nuestras herramientas de última generación incluyen monitoreo avanzado de actividad, evaluación de vulnerabilidades y enmascaramiento de datos estáticos y dinámicos. Experimente el poder de la protección integral de bases de datos: visite nuestro sitio web hoy mismo para una demo en línea.