Auditoría de la base de datos Snowflake

Introducción

En el mundo impulsado por datos de hoy, garantizar la seguridad y el uso adecuado de su base de datos Snowflake es crucial. Vale la pena mencionar que DataSunrise ofrece capacidades excepcionales de auditoría. Para un control de auditoría robusto, definitivamente debería considerar probarlo. Sin embargo, en este artículo, nos enfocaremos en discutir las capacidades de auditoría integradas del Snowflake.

Monitorear el acceso a su base de datos Snowflake es un aspecto esencial para mantener la integridad de los datos y prevenir el acceso no autorizado. En este artículo, exploraremos los conceptos básicos de la auditoría de la base de datos Snowflake, el análisis del acceso a los datos y la monitorización del acceso. También proporcionaremos ejemplos de cómo investigar el uso de la base de datos Snowflake durante un período de tiempo y consultar la carga de trabajo desde los servidores de la base de datos Snowflake.

¿Qué es el monitoreo de acceso de Snowflake?

El monitoreo de acceso de Snowflake implica rastrear y analizar la actividad de los usuarios dentro de su base de datos Snowflake. Le ayuda a entender quién está accediendo a sus datos, cuándo los está accediendo y qué acciones está realizando. Al monitorear el acceso, puede detectar comportamientos sospechosos, identificar posibles brechas de seguridad y garantizar el cumplimiento de las regulaciones de privacidad de datos.

Datos disponibles para análisis de acceso en Snowflake

Snowflake ofrece una gran cantidad de datos que las organizaciones pueden usar para análisis de acceso. Algunos de los puntos de datos clave disponibles incluyen:

- Intentos de inicio de sesión y inicios de sesión exitosos

- Detalles de ejecución de consultas, incluyendo el usuario, rol y marcas de tiempo

- Patrones de acceso a datos, como las tablas y columnas accedidas

- Consumo de recursos, incluyendo uso de CPU y memoria

Estos puntos de datos se pueden acceder a través de varias tablas y vistas del sistema proporcionadas por Snowflake.

Investigación de la auditoría de la base de datos Snowflake

Para investigar el uso de la base de datos Snowflake durante un período de tiempo, puede aprovechar la vista QUERY_HISTORY. Esta vista contiene información sobre las consultas ejecutadas en su cuenta de Snowflake. Veamos un ejemplo de cómo consultar esta vista para analizar la actividad del usuario.

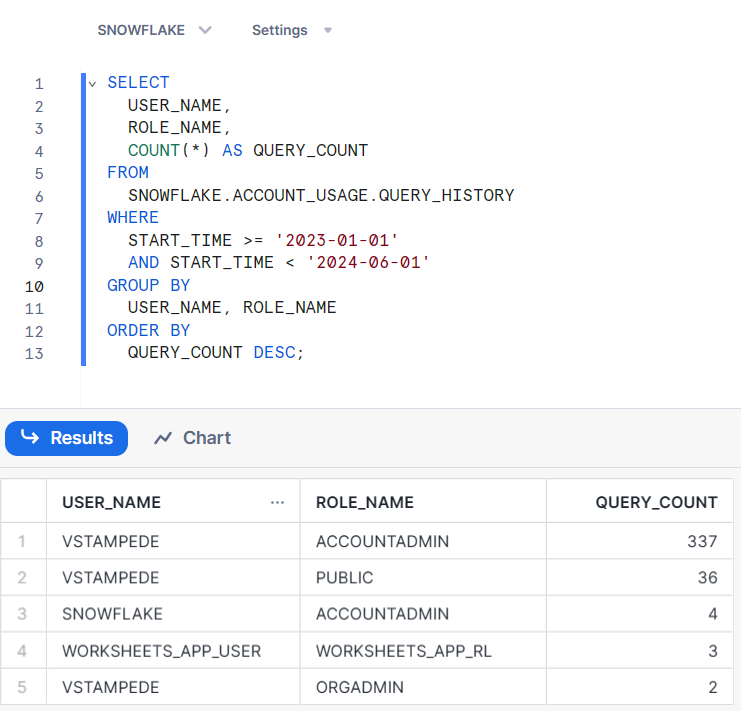

SELECT USER_NAME, ROLE_NAME, COUNT(*) AS QUERY_COUNT FROM SNOWFLAKE.ACCOUNT_USAGE.QUERY_HISTORY WHERE START_TIME >= '2023-01-01' AND START_TIME < '2024-06-01' GROUP BY USER_NAME, ROLE_NAME ORDER BY QUERY_COUNT DESC;

Esta consulta recupera el nombre del usuario, el nombre del rol y el conteo de consultas ejecutadas por cada usuario dentro del rango de tiempo especificado. Le ayuda a entender qué usuarios son más activos y qué roles están utilizando. El resultado puede ser el siguiente:

Consultando la carga de trabajo de los servidores de base de datos Snowflake

Para analizar la carga de trabajo en sus servidores de base de datos Snowflake, puede usar la tabla WAREHOUSE_LOAD_HISTORY. Esta tabla proporciona información sobre el consumo de recursos de sus almacenes. Aquí hay un ejemplo de consulta:

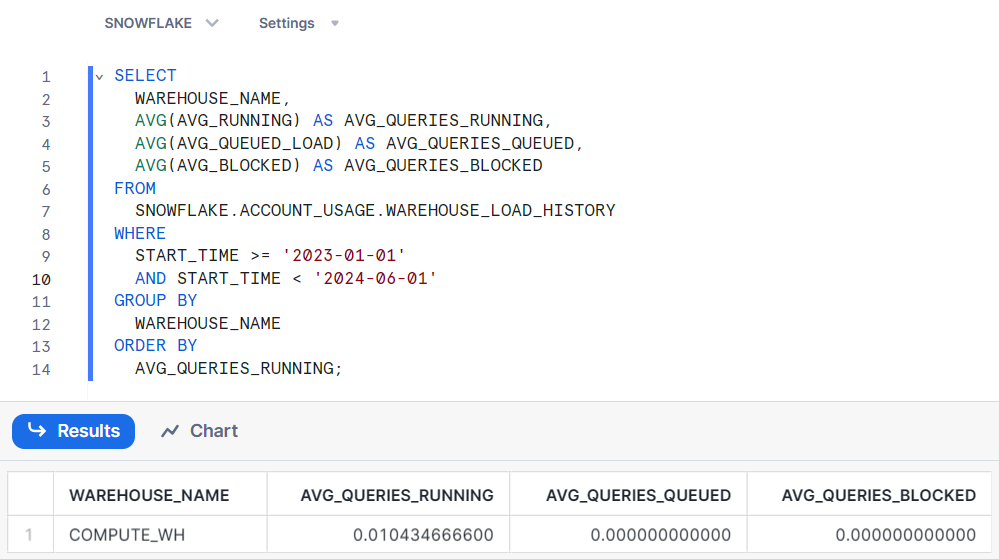

SELECT WAREHOUSE_NAME, AVG(AVG_RUNNING) AS AVG_QUERIES_RUNNING, AVG(AVG_QUEUED_LOAD) AS AVG_QUERIES_QUEUED, AVG(AVG_BLOCKED) AS AVG_QUERIES_BLOCKED FROM SNOWFLAKE.ACCOUNT_USAGE.WAREHOUSE_LOAD_HISTORY WHERE START_TIME >= '2023-01-01' AND START_TIME < '2024-06-01' GROUP BY WAREHOUSE_NAME ORDER BY AVG_QUERIES_RUNNING;

Esta consulta recupera los recursos promedio consumidos por cada almacén dentro del rango de tiempo especificado. Le ayuda a identificar los almacenes más intensivos en recursos y optimizar su configuración de Snowflake en consecuencia. El resultado de la consulta anterior es el siguiente:

Mejores prácticas para la monitorización del acceso de Snowflake

Para monitorear efectivamente el acceso a su base de datos Snowflake, considere las siguientes mejores prácticas:

- Revise regularmente los registros de actividad del usuario y los patrones de acceso

- Configure alertas para intentos de acceso sospechosos o no autorizados

- Implemente control de acceso basado en roles (RBAC) para garantizar que los usuarios tengan permisos apropiados

- Utilice autenticación multifactor (MFA) para fortalecer la autenticación del usuario

- Encripte datos sensibles tanto en reposo como en tránsito

Siga estos consejos para hacer su base de datos Snowflake más segura y proteger sus datos importantes.

DataSunrise: Herramientas fáciles de usar para la auditoría de la base de datos Snowflake

Snowflake tiene funciones de gestión de acceso, pero utilizar DataSunrise puede hacer el proceso mucho más fácil. DataSunrise ofrece herramientas flexibles y fáciles de usar para el análisis del uso de la base de datos Snowflake, enmascaramiento y cumplimiento. Con DataSunrise, puede obtener información profunda sobre la actividad del usuario, detectar anomalías y garantizar el cumplimiento de las regulaciones de privacidad de datos.

Lo invitamos a programar una demostración en línea con nuestro equipo de DataSunrise para ver cómo nuestras soluciones pueden mejorar sus capacidades de monitoreo de acceso a Snowflake. Nuestros expertos le proporcionarán un recorrido personalizado y responderán cualquier pregunta que pueda tener.

Conclusión

Monitorear el acceso a su base de datos Snowflake es crucial para mantener la seguridad de los datos y cumplir con las regulaciones de protección de datos. Puede usar los datos de Snowflake para rastrear lo que los usuarios están haciendo y cómo se están usando los recursos. Estos datos están disponibles en tablas como QUERY_HISTORY y WAREHOUSE_METERING_HISTORY. Implementar mejores prácticas y utilizar herramientas como DataSunrise puede fortalecer aún más sus esfuerzos de monitoreo de acceso.

Recuerde, la monitorización proactiva y el análisis del acceso a su base de datos Snowflake son esenciales en el panorama impulsado por los datos de hoy en día. Tome los pasos necesarios para salvaguardar sus datos y asegurar su uso adecuado.