Control Granular de Acceso a Datos

Introducción

En el mundo actual impulsado por los datos, las organizaciones manejan grandes cantidades de información sensible. Asegurarse de que las personas correctas tengan acceso a los datos en el momento adecuado es importante. Esto es crucial para proteger la seguridad y la privacidad de los datos. Aquí es donde entra en juego el control granular de acceso a datos.

El control granular de acceso a datos permite a las organizaciones establecer reglas de acceso detalladas para una mejor seguridad y control sobre sus datos. En este artículo, exploraremos los conceptos básicos del acceso granular, sus beneficios, estrategias de implementación y mejores prácticas.

¿Qué es el Control Granular de Acceso a Datos?

El control granular de acceso a datos es un método de seguridad que permite a las organizaciones controlar el acceso a los datos a un nivel detallado. Significa establecer reglas sobre quién puede acceder a qué, basándose en roles, importancia de los datos y necesidades comerciales.

El control granular de acceso a datos se centra en controlar el acceso a elementos o registros específicos de datos dentro de una aplicación o base de datos. Este método es diferente de otros modelos de control de acceso que se enfocan en controlar el acceso a nivel de aplicación o sistema.

Por ejemplo, considere una aplicación de salud que almacena registros de pacientes. El acceso granular permite a los médicos acceder solo a los registros médicos de sus pacientes asignados. Esto significa que el sistema restringe información sensible como números de identificación personal o detalles financieros.

Beneficios del Control Granular de Acceso a Datos

Implementar el acceso granular ofrece varios beneficios a las organizaciones:

- Mayor Seguridad de Datos: Al controlar quién puede ver los datos, las organizaciones pueden reducir el riesgo de acceso no autorizado y brechas de datos. Las políticas de acceso limitan el acceso del usuario a los datos necesarios para prevenir el mal uso y el abuso. Los usuarios controlan los datos a los que pueden acceder.

- Cumplimiento con Normativas: Varias industrias deben seguir estrictas reglas de protección de datos, como HIPAA en el sector salud o GDPR en la Unión Europea. El control granular de acceso a datos ayuda a las organizaciones a cumplir con las normativas aplicando reglas estrictas de acceso y monitoreando actividades de acceso a datos.

- Mayor Privacidad de Datos: Con el control granular de acceso a datos, las organizaciones pueden proteger la privacidad de la información sensible al limitar el acceso solo a personas autorizadas. Esto es particularmente importante cuando se trata de información de identificación personal (PII) o información de salud protegida (PHI).

- Aumento de la Eficiencia Operacional: Las organizaciones pueden mejorar la eficiencia y reducir errores al proporcionar a los usuarios acceso solo a los datos que necesitan. El control granular de acceso a datos simplifica la gestión de los derechos de acceso de los usuarios. Definir y aplicar políticas a un nivel más específico logra esto.

Implementación de Controles Granulares de Acceso a Datos

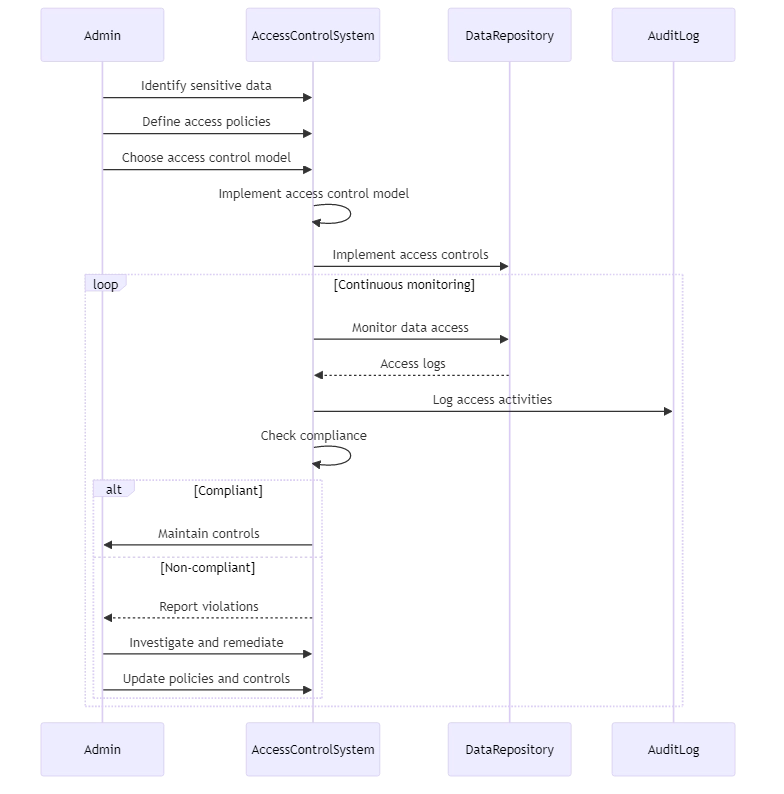

Para implementar el acceso granular, las organizaciones pueden seguir estos pasos:

- Identificar Datos Sensibles: Comience identificando los datos sensibles dentro de su organización que requieren control granular de acceso. Esto puede incluir información del cliente, datos financieros, propiedad intelectual o cualquier otro dato que sea crítico para su negocio.

- Definir Políticas de Acceso: Cree reglas para decir quién puede acceder a ciertos datos y cuándo pueden hacerlo según la información sensible. Considere factores como roles de usuario, sensibilidad de los datos, requisitos comerciales y cumplimiento normativo.

- Elegir un Modelo de Control de Acceso: Seleccione un modelo de control de acceso que se alinee con las necesidades de su organización. Los modelos comunes incluyen control de acceso basado en roles (RBAC), control de acceso basado en atributos (ABAC) y control de acceso basado en políticas (PBAC). Cada modelo tiene sus propias fortalezas y consideraciones, así que elija el que mejor satisfaga sus requisitos.

- Implementar Controles de Acceso: Implemente el modelo de control de acceso elegido y aplique las políticas de acceso definidas. Esto puede implicar decidir quién puede acceder a ciertos elementos, asignar diferentes roles a los usuarios o conectarse con sistemas de gestión de identidades.

- Monitorear y Auditar: Monitoree y audite regularmente las actividades de acceso a datos para garantizar el cumplimiento de las políticas de acceso definidas. Implemente mecanismos de registro e informes para rastrear quién accedió a qué datos y cuándo. Esto ayuda a detectar e investigar cualquier intento de acceso no autorizado o violaciones de políticas.

Por ejemplo, consideremos un escenario en el que tiene una tabla de base de datos llamada clientes que contiene información sensible del cliente. Usted quiere controlar quién puede ver ciertas columnas de datos según su rol. Solo los usuarios autorizados deben tener acceso. Aquí hay un ejemplo de código usando SQL para crear roles y otorgar permisos:

-- Crear roles CREATE ROLE sales_rep; CREATE ROLE manager; -- Otorgar permisos a roles GRANT SELECT (customer_id, name, email) ON customers TO sales_rep; GRANT SELECT ON customers TO manager; -- Crear usuarios y asignar roles CREATE USER john WITH PASSWORD 'password123'; CREATE USER sarah WITH PASSWORD 'password456'; GRANT sales_rep TO john; GRANT manager TO sarah;

En este ejemplo, creamos dos roles: sales_rep y manager. El representante de ventas solo puede ver las columnas customer_id, name y email en la tabla de clientes. El gerente, por otro lado, puede ver toda la tabla. Luego creamos dos usuarios, john y sarah, y les asignamos los roles respectivos.

John tiene acceso solo al ID del cliente, nombre y email. Sarah puede ver todo en la tabla de clientes. Esto demuestra el control granular de acceso a datos a nivel de columna.

Mejores Prácticas para el Control Granular de Acceso a Datos

Para asegurar un control granular efectivo, considere las siguientes mejores prácticas:

- Principio del Menor Privilegio: Otorgue a los usuarios el nivel mínimo de acceso necesario para realizar sus tareas. Evite otorgar permisos excesivos que puedan llevar a la exposición o mal uso de datos.

- Revisiones Regulares de Acceso: Revise regularmente el acceso de los usuarios para que coincida con sus deberes y responsabilidades laborales actuales. Elimine o modifique los derechos de acceso según sea necesario para mantener el principio del menor privilegio.

- Separación de Funciones: Implemente la separación de funciones para evitar que un solo usuario tenga control excesivo sobre datos sensibles. Por ejemplo, separe los roles de administradores de datos y auditores de datos para mantener chequeos y balances.

- Almacenamiento Seguro de Datos: Almacene de forma segura los datos sensibles utilizando cifrado, tokenización u otros mecanismos de protección de datos. Esto añade una capa adicional de seguridad en caso de intentos de acceso no autorizados.

- Capacitación de Empleados: Eduque a los empleados sobre la importancia de la seguridad de los datos y sus responsabilidades en la protección de información sensible. Proporcione capacitación sobre políticas de control de acceso y mejores prácticas para fomentar una cultura de conciencia de seguridad.

Conclusión

El control granular de acceso a datos es un enfoque poderoso para asegurar datos sensibles dentro de las organizaciones. Las organizaciones pueden mejorar la seguridad de los datos, cumplir con las normativas, proteger la privacidad y operar de manera más efectiva al gestionar de cerca el acceso a los datos.

Implementar controles granulares de acceso a datos implica identificar datos sensibles, definir políticas de acceso, elegir un modelo de control de acceso apropiado y hacer cumplir los controles de acceso. Las organizaciones pueden crear un potente sistema de control de acceso a datos siguiendo mejores prácticas.

Estas prácticas incluyen implementar el principio del menor privilegio, realizar revisiones regulares de acceso y proporcionar capacitación a los empleados.