Control de Acceso de Emergencia: Un Componente Clave de la Seguridad en Emergencias

En el mundo de la seguridad de TI, existe un constante equilibrio entre mantener los sistemas seguros y permitir el acceso necesario. ¿Qué ocurre cuando surge una emergencia y es necesario un acceso rápido? Ahí es donde entra en juego el control de acceso de emergencia.

¿Qué es el Control de Acceso de Emergencia?

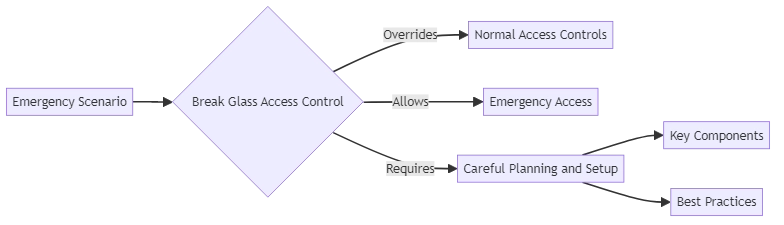

El control de acceso de emergencia es una característica de seguridad. Permite a los usuarios acceder a un sistema o aplicación durante emergencias, incluso sin permisos estándar. El concepto se origina de las alarmas de incendio del mundo real, donde uno debe romper un vidrio para activar la alarma.

En el ámbito digital, el control de acceso de emergencia funciona de manera similar. De una manera controlada, anula los controles de acceso normales para permitir el acceso de emergencia. Esto puede ser necesario en situaciones como:

- Un proveedor de atención médica que necesita acceso urgente a los registros de pacientes durante una crisis médica

- Un administrador de TI que requiere acceso inmediato a un sistema crítico durante una falla importante o ciberataque

- Respondientes a emergencias que necesitan planos de edificios o información de materiales peligrosos durante un incidente

Los usuarios utilizan el acceso de emergencia exclusivamente en emergencias genuinas. Los usuarios no deben emplearlo para eludir los protocolos de seguridad regulares por conveniencia. Activar el acceso de emergencia generalmente activa alarmas y requiere privilegios especiales para la desactivación, asegurando que los usuarios no lo empleen frivolamente.

¿Cómo Funciona el Control de Acceso de Emergencia?

Implementar el control de acceso de emergencia requiere una cuidadosa planificación y configuración. Aquí están los componentes clave:

- Identificación de Escenarios de Emergencia: Definir lo que constituye una emergencia que justificaría el acceso de emergencia. Esto varía según la industria y la organización, pero típicamente incluye situaciones donde vidas, seguridad u operaciones críticas están en riesgo.

- Configuración de Cuentas: Crear cuentas especiales con permisos de emergencia preconfigurados. Los usuarios solo utilizan estas cuentas, separadas de las cuentas regulares, en una emergencia.

- Seguridad de Credenciales: Los usuarios deben asegurar cuidadosamente las credenciales de inicio de sesión para las cuentas de acceso de emergencia. Solo unas pocas personas altamente confiables deben tener acceso a ellas. Asegurar el almacenamiento seguro, como en una caja fuerte o una bóveda cifrada.

- Monitoreo y Alerta: Poner en marcha sistemas robustos de monitoreo y alerta para detectar cualquier uso de cuentas de acceso de emergencia. Esto permite una respuesta inmediata e investigación de la emergencia.

- Procedimientos de Desactivación: Deben existir procedimientos claros para desactivar el acceso una vez que la emergencia haya pasado. Esto típicamente implica una revisión exhaustiva del incidente y la restauración de los controles de acceso normales.

Ejemplos del Mundo Real

Varias industrias utilizan el control de acceso de emergencia para gestionar emergencias. Aquí hay algunos ejemplos:

Salud

En una emergencia médica, el acceso rápido a los registros de pacientes puede salvar vidas. Si un médico o enfermera no tiene los permisos habituales para acceder a los registros de un paciente, pueden utilizar el acceso de emergencia. Esto otorga acceso de emergencia para proporcionar el tratamiento necesario.

TI y Ciberseguridad

Si ocurre una interrupción importante del sistema o un ciberataque, los equipos de TI pueden necesitar acceso inmediato a los sistemas afectados. Este acceso es necesario para restaurar el servicio o mitigar el daño. Las cuentas de anulación de emergencia pueden proporcionar una respuesta rápida al otorgar acceso de administrador de emergencia.

Servicios de Emergencia

Durante un incendio u otra emergencia, los respondientes pueden necesitar acceso inmediato a planos de edificios, cortes de servicios públicos o información sobre materiales peligrosos. Los sistemas de acceso de emergencia pueden asegurar que la información crítica esté disponible cuando los segundos cuentan.

Importancia de una Planificación Cuidadosa del Acceso de Emergencia

Si bien el control de acceso de emergencia es una herramienta poderosa para emergencias, las organizaciones deben implementarlo con mucho cuidado. El uso inadecuado de cuentas de emergencia puede crear riesgos de seguridad.

Para asegurar una implementación exitosa:

- Controlar estrictamente el acceso a las credenciales de emergencia

- Implementar un fuerte monitoreo y alertas para detectar cualquier uso de cuentas de emergencia

- Establecer y practicar procedimientos claros para la activación y desactivación del acceso

- Proporcionar capacitación exhaustiva a las personas responsables

- Probar regularmente los procedimientos de emergencia para asegurar que funcionarán cuando se necesiten

Las organizaciones pueden beneficiarse del acceso de emergencia usándolo solo cuando es necesario, lo que ayuda a reducir riesgos.

Mejores Prácticas para el Control de Acceso de Emergencia

Aquí hay algunas prácticas recomendadas clave a seguir al implementar el control de acceso de emergencia:

- Requerir Autenticación Multifactor: Incluso para cuentas de emergencia, las organizaciones deben usar autenticación multifactor para prevenir el acceso no autorizado. Sin embargo, el segundo factor debe estar disponible inmediatamente en una emergencia. Por ejemplo, podría ser un token físico almacenado de forma segura.

- Limitar Privilegios de Emergencia: Las cuentas deben tener los privilegios mínimos necesarios para abordar la emergencia. No deben tener derechos de administrador generales que puedan ser abusados.

- Usar Tiempos de Expiración Automáticos: El acceso de emergencia debe expirar automáticamente después de un tiempo establecido para prevenir un uso prolongado no autorizado. Se puede extender el plazo si la emergencia persiste, pero no debe ser indefinido.

- Realizar Auditorías Regulares: Todo uso de acceso de emergencia debe ser auditado minuciosamente. Después, las partes responsables deben revisarlo para asegurar que fue apropiado e identificar cualquier mejora necesaria en el proceso.

- Proporcionar Instrucciones: Los usuarios con privilegios de emergencia necesitan instrucciones claras, paso a paso sobre cómo activar el acceso de emergencia. Esto asegura que la gente lo use adecuadamente en emergencias de alto estrés.

Conclusión

El control de acceso de emergencia es una herramienta crítica para gestionar emergencias en entornos de TI. Al controlar y auditar el acceso de emergencia, las organizaciones aseguran que las acciones necesarias se tomen rápidamente en una crisis sin comprometer la seguridad general.

Sin embargo, este tipo de acceso no es un sustituto de las buenas prácticas de seguridad. Una medida de último recurso para emergencias verdaderas. La planificación cuidadosa, los controles estrictos y las pruebas regulares son esenciales para una implementación exitosa.

Las organizaciones deben entender los principios del control de acceso de emergencia para manejar efectivamente las emergencias. También deben seguir las mejores prácticas para mantener medidas de seguridad fuertes.

Si estás interesado en aprender más sobre cómo asegurar tus datos sensibles e implementar un control de acceso de emergencia efectivo, te invitamos a asistir a nuestra próxima sesión de demostración con DataSunrise.