Racionalización del Acceso a los Datos con Sistemas de Control de Acceso Universal

Introducción

Hoy en día, las organizaciones deben gestionar y asegurar grandes cantidades de datos almacenados en muchas bases de datos en nuestro mundo centrado en los datos. A medida que las brechas de datos se vuelven más sofisticadas y frecuentes, la necesidad de medidas de seguridad robustas nunca ha sido más crítica. Entra el controlador de acceso universal: una solución revolucionaria que revoluciona la forma en que abordamos el control de acceso a bases de datos.

Este artículo profundiza en el mundo de los controladores de acceso universal, explorando su importancia en la gestión y seguridad de bases de datos modernas. Veremos cómo estas herramientas pueden ayudar a controlar el acceso a varias fuentes de datos. Esto garantizará el cumplimiento y protegerá información sensible.

¿Qué es el Control de Acceso a la Base de Datos?

Antes de sumergirnos en el concepto de control de acceso universal, hablemos brevemente sobre los fundamentos del control de acceso a bases de datos.

Un sistema de control de acceso es una herramienta de seguridad. Controla quién puede acceder a los datos en una base de datos. También determina qué acciones pueden realizar con los datos. Es la primera línea de defensa contra el acceso no autorizado, las brechas de datos y otras amenazas de seguridad.

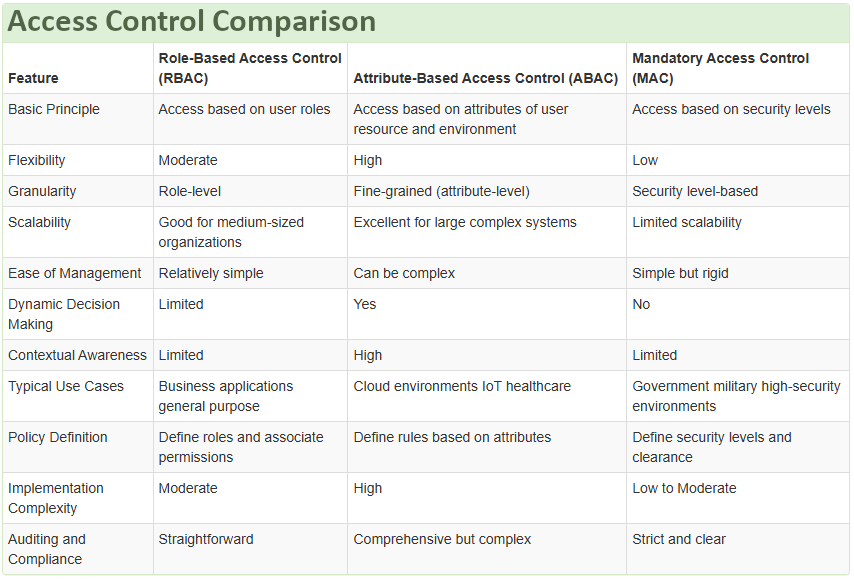

Los métodos tradicionales de control de acceso incluyen:

- Control de Acceso Basado en Roles (RBAC)

- Control de Acceso Basado en Atributos (ABAC)

- Control de Acceso Obligatorio (MAC)

Estos métodos son eficaces, pero tienen dificultades con las complejidades de los entornos de datos modernos. Esto es especialmente cierto al trabajar con múltiples fuentes de datos.

Comprendiendo el Control de Acceso Universal

Definiendo el Controlador de Acceso Universal

Un Controlador de Acceso Universal es una solución de seguridad avanzada que proporciona un control de acceso centralizado a través de múltiples bases de datos y fuentes de datos. Actúa como un solo punto de control, permitiendo a los administradores gestionar y hacer cumplir políticas de acceso de manera consistente en diversos entornos de datos.

Las características clave de un Controlador de Acceso Universal incluyen:

- Gestión centralizada de políticas

- Soporte para múltiples tipos de bases de datos

- Monitoreo y auditoría en tiempo real

- Reglas dinámicas de control de acceso

- Capacidades de enmascaramiento y cifrado de datos

Todas estas características se implementan en el software de DataSunrise, que es una de las soluciones de control de acceso a datos más utilizadas en el mercado. En DataSunrise, nos enfocamos en la simplicidad de soluciones seguras mientras aseguramos la seguridad existente de los datos. Este enfoque ofrece dos ventajas clave: primero, el tiempo de configuración para las tareas de seguridad más esenciales es mínimo con DataSunrise. Segundo, DataSunrise puede operar en cuatro modos diferentes, permitiendo elegir el más seguro para tus necesidades.

La Necesidad de Control de Acceso Universal

A medida que las organizaciones adoptan entornos híbridos y multinube, gestionar el control de acceso se vuelve cada vez más complejo. Los Controladores de Acceso Universal abordan este desafío proporcionando un enfoque unificado para la seguridad de los datos.

Beneficios de implementar un Controlador de Acceso Universal:

- Administración simplificada

- Postura de seguridad mejorada

- Mejora en la gestión del cumplimiento

- Reducción del riesgo de brechas de datos

- Aumento de la visibilidad en los patrones de acceso a datos

Implementando el Control de Acceso Universal

Hay varias formas de implementar el control de acceso universal en tu entorno de datos. Vamos a explorar algunos enfoques comunes:

1. Integración Nativa en la Base de Datos

Este método implica configurar políticas de control de acceso directamente dentro de cada sistema de base de datos. Si bien aprovecha las características de seguridad incorporadas, puede ser un desafío mantener la consistencia a través de diferentes tipos de bases de datos.

2. Implementación a Nivel de Aplicación

En este enfoque, la lógica de control de acceso se integra en la capa de aplicación. Si bien proporciona un control granular, puede llevar a un aumento de la complejidad y potenciales brechas de seguridad si no se implementa adecuadamente.

3. Enfoque de Middleware con Proxy Reverso

El control de acceso a través de middleware está ganando popularidad debido a su flexibilidad y efectividad. Incluye un proxy reverso para las reglas de acceso a datos, enmascaramiento y auditoría.

Este tipo de control de acceso se está volviendo más ampliamente utilizado. Es popular porque es flexible y efectivo. Vamos a profundizar en este método.

El Control de Acceso por Middleware: Una Mirada Más Cercana

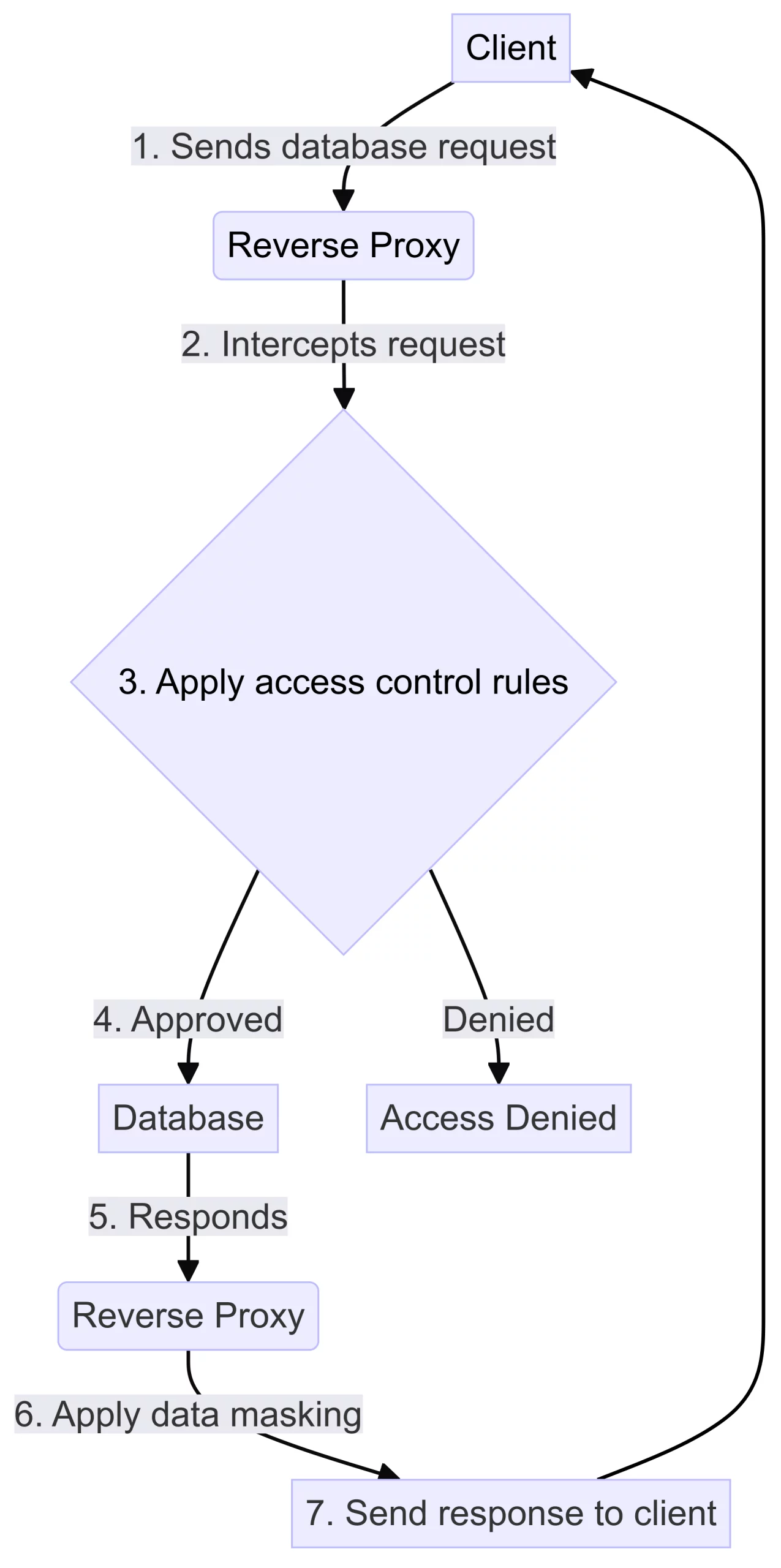

El enfoque middleware para el control de acceso universal implica desplegar un proxy reverso entre clientes y servidores de bases de datos. Este proxy intercepta todas las solicitudes de la base de datos, aplica reglas de control de acceso y reenvía las solicitudes aprobadas a la base de datos correspondiente.

Cómo Funciona

Componentes Clave

- Proxy Reverso: Actúa como intermediario entre clientes y bases de datos

- Motor de Políticas: Define y aplica reglas de control de acceso

- Módulo de Auditoría: Registra todas las actividades de la base de datos para el análisis de cumplimiento y seguridad

- Motor de Enmascaramiento de Datos: Aplica técnicas de ofuscación de datos para proteger la información sensible

Ventajas del Enfoque Middleware

- Control centralizado: Gestiona políticas de acceso desde un solo punto

- Agnóstico a la base de datos: Funciona con varios tipos y versiones de bases de datos

- No intrusivo: No se requieren cambios en las bases de datos o aplicaciones existentes

- Protección en tiempo real: Aplica reglas dinámicas para el control de acceso

- Auditoría exhaustiva: Captura registros detallados para cumplimiento y análisis forense

Mejores Prácticas para el Control de Acceso Universal

Para maximizar la efectividad de tu implementación de Controlador de Acceso Universal, considera estas mejores prácticas:

- Adoptar un enfoque de mínimo privilegio

- Revisar y actualizar regularmente las políticas de acceso

- Implementar métodos de autenticación fuertes

- Usar la clasificación de datos para guiar las decisiones de control de acceso

- Realizar auditorías y evaluaciones de seguridad regularmente

- Proporcionar capacitación continua para administradores y usuarios

Desafíos y Consideraciones

Si bien los Controladores de Acceso Universal ofrecen beneficios significativos, hay algunos desafíos a considerar:

- Impacto en el rendimiento: La intermediación de solicitudes puede introducir latencia

- Complejidad inicial de configuración: Configurar políticas para diversas fuentes de datos puede llevar tiempo

- Mantener las políticas actualizadas: Son necesarias revisiones regulares para mantener la seguridad

- Integración con sistemas existentes: Puede requerir cambios en la arquitectura de red

Tendencias Futuras en el Control de Acceso Universal

A medida que la tecnología evolucione, podemos esperar ver avances en el Control de Acceso Universal, incluyendo:

- Recomendaciones de políticas impulsadas por IA

- Integración mejorada con servicios en la nube

- Mejor soporte para escenarios de IoT y computación en el borde

- Técnicas más sofisticadas de enmascaramiento y cifrado de datos

Conclusión

Los Controladores de Acceso Universal representan un avance significativo en la seguridad de bases de datos y la gestión de acceso. Las organizaciones pueden mejorar el control de acceso a datos, la seguridad, la administración y el cumplimiento de las leyes de protección de datos utilizando un sistema centralizado.

Este sistema permite a las organizaciones tener un mejor control sobre quién puede acceder a los datos. También ayuda a mejorar las medidas de seguridad. Adicionalmente, simplifica las tareas administrativas. Por último, asegura el cumplimiento de las leyes de protección de datos.

El enfoque middleware ofrece una forma poderosa y no intrusiva de lograr el control de acceso universal. Las organizaciones pueden controlar el acceso, proteger los datos y rastrear la actividad al monitorear las solicitudes de la base de datos en tiempo real. Puedes hacerlo sin cambiar las bases de datos o aplicaciones.

A medida que los sistemas de datos se vuelvan más complicados, los Controladores de Acceso Universal serán cruciales para proteger información valiosa y asegurar el cumplimiento.

DataSunrise ofrece herramientas fáciles de usar y flexibles para auditoría de bases de datos, enmascaramiento y cumplimiento. Para experimentar el poder del control de acceso universal de primera mano, visita nuestro sitio web en DataSunrise.com para una demostración en línea y descubre cómo nuestras soluciones pueden mejorar la seguridad de tu base de datos en múltiples fuentes de datos.