Aprenda sobre los Decodificadores JWT

Introducción

En el panorama digital actual, la autenticación y autorización segura son primordiales. Los JWT son una forma segura de compartir información entre partes de manera compacta y auto-contenida. Sin embargo, para aprovechar todo el potencial de los JWT, necesitamos entender cómo decodificarlos y verificarlos. Los decodificadores JWT utilizan este rol.

Este artículo profundizará en el mundo de los decodificadores JWT, explorando su funcionalidad, importancia y aplicaciones prácticas. Cubriremos todo, desde lo básico de los JWT hasta técnicas avanzadas de decodificación. Esto le ayudará a entender cómo crear sistemas de autenticación fuertes.

¿Qué es un JWT?

Recapitulemos brevemente qué es un JWT y por qué se usa tan ampliamente antes de profundizar en los decodificadores JWT.

Un JSON Web Token (JWT) es una forma estándar de transmitir información de manera segura entre partes como un objeto JSON. Los desarrolladores usan comúnmente los JWT para la autenticación e intercambio de información en el desarrollo web.

Un JWT consta de tres partes:

- Encabezado

- Payload (carga útil)

- Firma

Estas partes están separadas por puntos y típicamente lucen así:

xxxxx.yyyyy.zzzzz

Codifique el encabezado y la carga útil como objetos JSON en Base64Url. El sistema genera la firma utilizando una clave secreta y la información del encabezado y la carga útil.

Comprendiendo los Decodificadores JWT

¿Qué es un decodificador JWT?

Un decodificador JWT es una herramienta o biblioteca que le permite analizar y leer el contenido de un JWT. Invierte el proceso de codificación, revelando la información almacenada en el encabezado y la carga útil del token.

¿Por qué usar decodificadores JWT?

Los decodificadores JWT cumplen varios propósitos cruciales:

- Verificación: Ayudan a verificar la integridad y autenticidad del token.

- Depuración: Los desarrolladores los usan para inspeccionar el contenido del token durante el desarrollo.

- Gestión de usuarios: Permiten a los sistemas extraer información de usuario de los tokens.

- Auditoría de seguridad: Ayudan a comprobar posibles vulnerabilidades en el uso de los tokens.

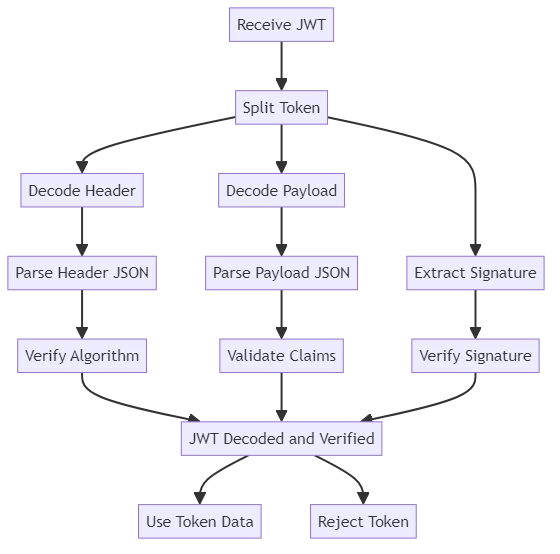

Cómo funcionan los decodificadores JWT

Los decodificadores JWT realizan varios pasos para extraer y verificar la información dentro de un token:

- Dividir el token: El decodificador separa las tres partes del JWT.

- Decodificación: Decodifica el encabezado y la carga útil en Base64Url.

- Análisis: El JSON decodificado se analiza en un formato utilizable.

- Verificación de la firma: Opcionalmente, el decodificador puede verificar la firma del token.

Miremos un ejemplo de cómo podría funcionar un decodificador JWT básico:

import base64

import json

def decode_jwt(token):

# Dividir el token en sus tres partes

header, payload, signature = token.split('.')

# Decodificar el encabezado y la carga útil

decoded_header = base64.urlsafe_b64decode(header + '==').decode('utf-8')

decoded_payload = base64.urlsafe_b64decode(payload + '==').decode('utf-8')

# Analizar el JSON

header_data = json.loads(decoded_header)

payload_data = json.loads(decoded_payload)

return {

'header': header_data,

'payload': payload_data,

'signature': signature

}

# Ejemplo de uso

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

decoded = decode_jwt(jwt)

print(json.dumps(decoded, indent=2))Este decodificador simple divide el token, decodifica el encabezado y la carga útil y devuelve los datos analizados. En un escenario del mundo real, también querrá verificar la firma, lo que cubriremos más adelante.

Técnicas avanzadas de decodificación JWT

Si bien la decodificación básica es sencilla, la decodificación avanzada de JWT implica varias consideraciones importantes:

Validación del token

Un aspecto crucial de la decodificación JWT es la validación del token. Esto implica:

- Verificar el tiempo de expiración (reclamo exp)

- Verificar el emisor (reclamo iss)

- Confirmar la audiencia (reclamo aud)

- Validar cualquier reclamo personalizado

A continuación se muestra un ejemplo de cómo podría validar algunos de estos reclamos:

import time

def validate_jwt_claims(payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("El token ha expirado")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Emisor de token inválido")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Audiencia de token inválida")

# Use esta función después de decodificar el JWT

validate_jwt_claims(decoded['payload'])Verificación de firma

La verificación de la firma es crucial para asegurar que el token no haya sido manipulado. Este proceso implica:

- Recrear la firma utilizando el encabezado, la carga útil y la clave secreta

- Comparar la firma recreada con la del token

A continuación, un ejemplo básico de verificación de firma:

import hmac

import hashlib

def verify_signature(token, secret):

header, payload, signature = token.split('.')

message = f"{header}.{payload}"

# Crear una nueva firma

new_signature = base64.urlsafe_b64encode(

hmac.new(secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

# Use esta función para verificar la firma del token

is_valid = verify_signature(jwt, "your-secret-key")

print(f"Firma válida: {is_valid}")Implementando decodificadores JWT

Ahora sabemos cómo decodificar JWT. A continuación, aprenderemos cómo crear un decodificador JWT más avanzado:

import base64

import json

import hmac

import hashlib

import time

class JWTDecoder:

def __init__(self, secret):

self.secret = secret

def decode(self, token):

try:

header, payload, signature = token.split('.')

decoded_header = self._decode_base64(header)

decoded_payload = self._decode_base64(payload)

if not self._verify_signature(f"{header}.{payload}", signature):

raise ValueError("Firma inválida")

self._validate_claims(json.loads(decoded_payload))

return {

'header': json.loads(decoded_header),

'payload': json.loads(decoded_payload)

}

except Exception as e:

raise ValueError(f"Token inválido: {str(e)}")

def _decode_base64(self, data):

padding = '=' * (4 - (len(data) % 4))

return base64.urlsafe_b64decode(data + padding).decode('utf-8')

def _verify_signature(self, message, signature):

new_signature = base64.urlsafe_b64encode(

hmac.new(self.secret.encode(), message.encode(), hashlib.sha256).digest()

).decode('utf-8').rstrip('=')

return hmac.compare_digest(new_signature, signature)

def _validate_claims(self, payload):

current_time = int(time.time())

if 'exp' in payload and current_time > payload['exp']:

raise ValueError("El token ha expirado")

if 'iss' in payload and payload['iss'] != 'https://yourtrustedissuer.com':

raise ValueError("Emisor de token inválido")

if 'aud' in payload and 'your-app-id' not in payload['aud']:

raise ValueError("Audiencia de token inválida")

# Ejemplo de uso

decoder = JWTDecoder("your-secret-key")

jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c"

try:

decoded_token = decoder.decode(jwt)

print(json.dumps(decoded_token, indent=2))

except ValueError as e:

print(f"Error: {str(e)}")Esta implementación incluye la verificación de la firma y la validación de reclamos, proporcionando una solución de decodificación JWT más segura y completa.

Mejores prácticas para usar decodificadores JWT

Al trabajar con decodificadores JWT, considere estas mejores prácticas:

- Siempre verifique la firma antes de confiar en el contenido del token.

- Valide todos los reclamos relevantes, especialmente los tiempos de expiración.

- Utilice claves secretas fuertes para verificar la firma.

- Implemente un manejo de errores adecuado para gestionar tokens inválidos de manera elegante.

- Actualice regularmente su biblioteca JWT para resolver cualquier vulnerabilidad de seguridad.

- No almacene información sensible en la carga útil del JWT porque los atacantes pueden decodificarla fácilmente.

Errores comunes y cómo evitarlos

Si bien los decodificadores JWT son herramientas poderosas, existen algunos errores comunes que debe evitar:

- Confiar en tokens no verificados: Siempre verifique la firma antes de usar la información del token.

- Ignorar los tiempos de expiración: Verifique consistentemente el reclamo ‘exp’ para asegurarse de que el token todavía sea válido.

- Usar claves secretas débiles: Use claves fuertes generadas aleatoriamente para firmar y verificar tokens.

- Almacenar datos sensibles en los JWT: Recuerde que la carga útil puede ser fácilmente decodificada, así que evite almacenar información sensible.

- No manejar errores de decodificación: Implemente un manejo de errores adecuado para gestionar tokens inválidos o manipulados.

Conclusión

Los decodificadores JWT son herramientas esenciales en el desarrollo web moderno, permitiendo sistemas seguros de autenticación y autorización. Al entender cómo funcionan y al implementarlos correctamente, puede mejorar la seguridad y funcionalidad de sus aplicaciones.

Recuerde, aunque los JWT ofrecen muchos beneficios, no son una solución universal para todos los escenarios de autenticación. Siempre considere sus requisitos específicos de seguridad y elija la solución más apropiada para sus necesidades.

A medida que continúe trabajando con los JWT y decodificadores, manténgase informado sobre las mejores prácticas y las posibles vulnerabilidades. El panorama de la seguridad en internet está en constante evolución. Mantenerse actualizado es crucial para mantener sistemas robustos y seguros.