Enmascaramiento de Datos para IBM DB2

El enmascaramiento de datos para IBM DB2 juega un papel esencial en la seguridad moderna de las bases de datos. El Informe de Costos de una Brecha de Datos de IBM 2024 muestra que las empresas que utilizan soluciones de enmascaramiento de datos ahorraron un promedio de $390,000.

Comparamos esto con las empresas que no utilizaron esta protección. Las organizaciones que utilizaron IA de seguridad y automatización lograron ahorros adicionales en costos, con un promedio de $1,76 millones menos en gastos relacionados con brechas. Estos hallazgos muestran por qué el enmascaramiento de datos es importante para los entornos de IBM DB2. Es una parte clave de una buena seguridad de base de datos.

Las bases de datos de IBM DB2 suelen contener información sensible, incluidos datos de clientes, registros financieros e inteligencia empresarial. Implementar estrategias completas de enmascaramiento de datos ayuda a las organizaciones a cumplir con los requisitos de cumplimiento mientras mantienen la seguridad de los datos en todas sus operaciones.

¿Qué es el Enmascaramiento de Datos y por Qué es Importante?

El enmascaramiento de datos significa reemplazar información sensible por datos falsos pero realistas. Esto mantiene los datos reales seguros de los usuarios no autorizados. Es muy útil en pruebas, desarrollo y análisis. Estas áreas necesitan acceso a datos de producción, pero debe mantenerse la privacidad. Al enmascarar datos, las organizaciones pueden cumplir con normativas como GDPR, HIPAA, y PCI-DSS mientras permiten que los usuarios trabajen con los datos sin revelar detalles sensibles.

En el caso de IBM DB2, el enmascaramiento de datos se puede realizar utilizando características integradas en SQL, permitiendo a los usuarios proteger campos sensibles de manera segura y eficiente.

Capacidades Nativas de Enmascaramiento de Datos de IBM DB2

IBM DB2 proporciona varias formas de enmascarar datos de manera nativa. Esto incluye el uso de características del lenguaje SQL, vistas y procedimientos almacenados. IBM DB2 no tiene una característica directa de enmascaramiento de datos como algunas otras plataformas de bases de datos. Sin embargo, admite varias maneras de lograr el enmascaramiento de datos.

Uso de Vistas para Enmascaramiento de Datos en IBM DB2

Un enfoque común para enmascarar datos en IBM DB2 es creando vistas. Una vista es como una tabla virtual. Muestra datos enmascarados a los usuarios sin cambiar los datos reales en la base de datos. Al definir una vista que enmascara campos sensibles, se asegura que los usuarios que consulten la vista solo vean los datos enmascarados.

Ejemplo de Creación de una Vista Enmascarada

Consideremos la siguiente tabla de datos de prueba:

Para enmascarar los campos de correo electrónico y dirección IP, puedes crear una vista así:

CREATE VIEW masked_customer_data AS

SELECT

id,

first_name,

last_name,

CONCAT('[email protected]') AS email,

'xxx.xxx.xxx.xxx' AS ip_address

FROM customer_data;En este ejemplo:

- El campo de correo electrónico es reemplazado por una dirección de correo genérica enmascarada.

- El campo de dirección IP es reemplazado por una dirección IP genérica enmascarada.

Ahora, cualquier usuario que consulte la vista masked_customer_data verá solo los datos enmascarados. Los datos sensibles reales permanecen en la tabla subyacente.

Uso de la Consola Web de IBM DB2 para Enmascaramiento de Datos

IBM DB2 ofrece una interfaz de usuario basada en web para interactuar con la base de datos. Puedes usar estas herramientas para ejecutar consultas SQL o ejecutar procedimientos almacenados que manejan el enmascaramiento de datos. Para enmascarar datos usando la consola web:

- Inicia sesión en la consola web de IBM DB2.

- Navega al editor de SQL o la sección de ejecución de procedimientos almacenados.

- Ejecuta los comandos SQL necesarios para el enmascaramiento o los procedimientos almacenados.

Esta interfaz te ayuda a trabajar con tu instancia de DB2. Puedes realizar tareas de enmascaramiento de datos sin tener que usar solo herramientas de línea de comandos.

DataSunrise: Una Potente Solución de Enmascaramiento de Datos para IBM DB2

Si bien las capacidades nativas de IBM DB2 proporcionan una base sólida para el enmascaramiento de datos, soluciones avanzadas como DataSunrise pueden mejorar significativamente este proceso. DataSunrise es un conjunto de seguridad de bases de datos integral que incluye características potentes para el enmascaramiento de datos, cifrado, auditoría y gestión de cumplimiento.

Beneficios de Usar DataSunrise para IBM DB2

- Control Centralizado: DataSunrise te ayuda a gestionar y aplicar las mismas reglas de enmascaramiento de datos en tu sistema IBM DB2. Esto reduce el error humano y asegura una protección consistente para los datos sensibles.

- Enmascaramiento en Tiempo Real: A diferencia de los métodos de enmascaramiento estático como vistas o procedimientos almacenados, DataSunrise puede enmascarar datos en tiempo real. Esto ofrece más flexibilidad y seguridad.

- Cumplimiento: DataSunrise tiene funciones integradas de auditoría y cumplimiento. Estas te ayudan a cumplir con normativas importantes como GDPR, HIPAA, y PCI-DSS. También mantienen segura la información sensible.

- Seguridad Mejorada: DataSunrise puede enmascarar datos sin alterar el esquema subyacente de la base de datos, asegurando que tus aplicaciones continúen funcionando sin interrupciones.

Cómo Enmascarar Datos con DataSunrise para IBM DB2

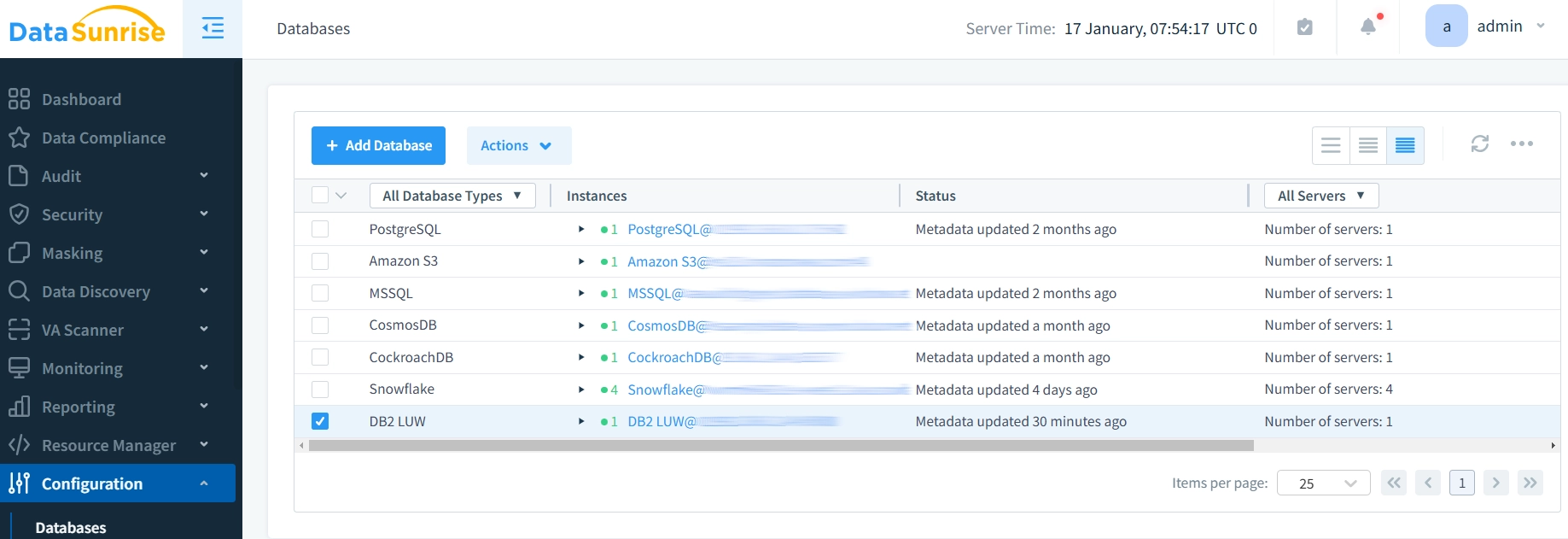

Para empezar con DataSunrise, primero instala la herramienta en tu entorno. Una vez que DataSunrise esté en funcionamiento, puedes configurarlo para aplicar reglas de enmascaramiento de datos. Puedes hacerlo en la interfaz de gestión de DataSunrise para tu base de datos IBM DB2.

Pasos para Enmascaramiento de Datos con DataSunrise:- Crear una Instancia de DataSunrise: Esto se puede hacer a través de la interfaz de usuario basada en web proporcionada por DataSunrise. Conéctate a tu base de datos IBM DB2 ingresando los detalles requeridos. Necesitarás proporcionar el nombre del host, el nombre de la base de datos, el nombre de usuario y la contraseña.

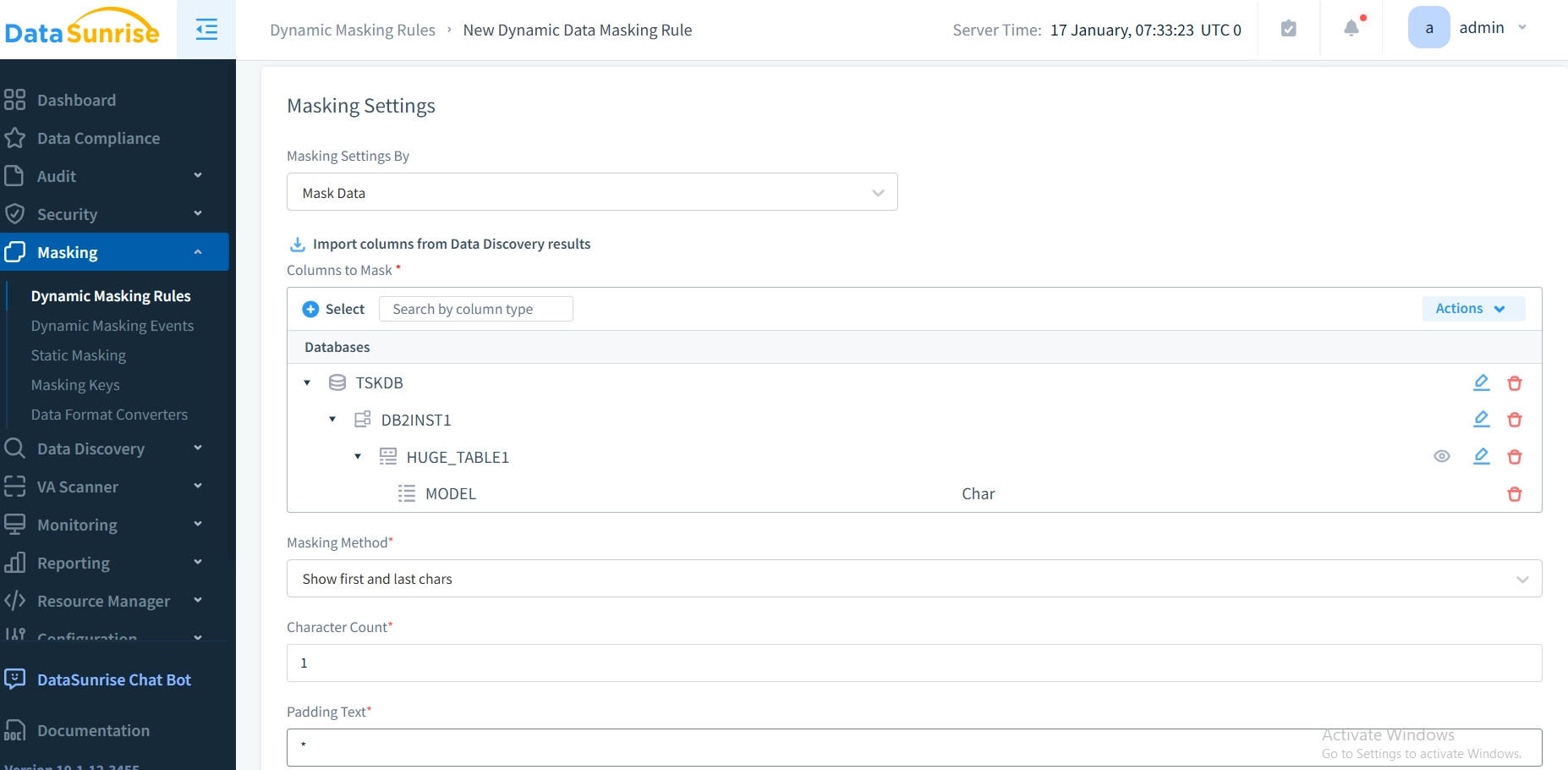

- Definir Reglas de Enmascaramiento: DataSunrise ofrece una interfaz intuitiva para definir reglas de enmascaramiento. Puedes especificar qué columnas en tus tablas de IBM DB2 deseas enmascarar y cómo deseas que se realice el enmascaramiento.

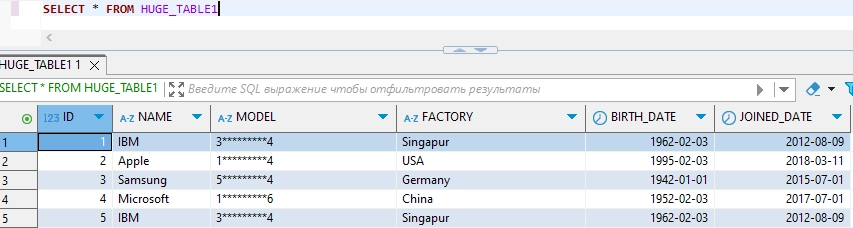

- Ver Datos Enmascarados: Una vez aplicadas las reglas de enmascaramiento, puedes consultar los datos como de costumbre. Los campos sensibles aparecerán en su forma enmascarada, mientras que los datos originales permanecen sin cambios en la base de datos.

Con DataSunrise, las organizaciones se benefician de un enfoque centralizado para la seguridad de datos, facilitando el mantenimiento de políticas consistentes de enmascaramiento de datos listas para el cumplimiento.

Directrices Esenciales para la Protección de Datos en DB2

Pruebas y Validación: Las pruebas regulares forman la base de cualquier estrategia de enmascaramiento. Implementa procesos de validación sistemáticos para asegurar que las reglas de enmascaramiento protejan consistentemente los datos sensibles mientras mantienen la usabilidad de los datos. Esto incluye pruebas exhaustivas en diferentes roles de usuario y escenarios de acceso para verificar que las políticas de enmascaramiento funcionan como se espera.

Monitoreo de Seguridad: Establece completos registros de auditoría para rastrear todas las interacciones con los datos enmascarados. Monitorea los cambios a las políticas de enmascaramiento y el acceso a los datos enmascarados para mantener el cumplimiento e identificar rápidamente posibles problemas de seguridad. Integra este monitoreo con la infraestructura de seguridad existente para proporcionar una visión completa de los esfuerzos de protección de datos.

Integración con Terceros: Aprovecha soluciones como DataSunrise para complementar las capacidades nativas de DB2. Estas herramientas especializadas proporcionan características avanzadas como algoritmos sofisticados de enmascaramiento, gestión de políticas simplificada y capacidades de monitoreo mejoradas que van más allá de las opciones integradas. La combinación crea un marco de seguridad robusto que se adapta a las necesidades cambiantes de protección de datos.

Control de Acceso: Implementa un control de acceso detallado basado en roles junto con reglas de enmascaramiento. Asegura que la exposición de datos se alinee con las responsabilidades de los usuarios y las necesidades del departamento. Realiza revisiones regulares de estas políticas para mantener su efectividad y relevancia a medida que evolucionan los requisitos empresariales.

Gestión de Copias de Seguridad: Desarrolla estrategias de copias de seguridad completas específicamente para entornos con datos enmascarados. Mantén copias de seguridad seguras de datos tanto enmascarados como no enmascarados, con procedimientos claros para la recuperación de datos que preserven la integridad de la seguridad. Establece políticas de copias de seguridad separadas para diferentes niveles de sensibilidad de los datos mientras aseguras que los mismos procesos de respaldo no introduzcan nuevas vulnerabilidades.

Conclusión

El enmascaramiento de datos para IBM DB2 utiliza características integradas de la base de datos y herramientas de terceros como DataSunrise. Esto crea un plan de seguridad sólido. DB2 proporciona protección básica con vistas de SQL y procedimientos almacenados. Su consola web facilita la configuración y gestión del enmascaramiento.

DataSunrise extiende estas capacidades al proporcionar características avanzadas de enmascaramiento y control centralizado en entornos de bases de datos. La efectividad del enmascaramiento de datos se basa tanto en una configuración inicial adecuada como en un mantenimiento constante, incluyendo pruebas regulares y monitoreo de las medidas de seguridad.

Para las organizaciones que buscan mejorar su seguridad de datos en DB2, DataSunrise ofrece herramientas de seguridad de bases de datos que incluyen capacidades avanzadas de enmascaramiento y características de cumplimiento. Visita el sitio web de DataSunrise y programa una demostración en línea para aprender más sobre nuestras soluciones de seguridad para DB2.