Enmascaramiento Dinámico de Datos para Amazon Athena

Introducción

Amazon Athena, un poderoso servicio de consultas, maneja grandes cantidades de datos. Pero, ¿cómo aseguramos que estos datos permanezcan seguros? Entra en escena el enmascaramiento dinámico de datos para Amazon Athena. Esta técnica ofrece una solución robusta para proteger datos sensibles mientras se mantiene su utilidad.

Las grandes empresas son objetivos principales para los ciberdelincuentes debido a su vasta infraestructura de datos y fuerza laboral. Estos factores a menudo conducen a más vulnerabilidades en comparación con configuraciones más pequeñas. Por ejemplo, en julio de 2024, AT&T sufrió una brecha significativa en su infraestructura en la nube. Esta alarmante tendencia resalta la necesidad crítica de medidas robustas de protección de datos como el enmascaramiento dinámico.

Vamos a profundizar en el mundo del enmascaramiento dinámico de datos para Amazon Athena y explorar cómo puede mejorar tu estrategia de seguridad de datos.

Comprendiendo el Enmascaramiento Dinámico de Datos

El enmascaramiento dinámico de datos es una característica de seguridad que limita la exposición de datos sensibles al enmascararlos al vuelo. A diferencia del enmascaramiento estático, que altera permanentemente los datos, el enmascaramiento dinámico preserva la información original mientras controla el acceso.

Para los usuarios de Amazon Athena, esto significa:

- Mejor protección de datos

- Cumplimiento simplificado con las regulaciones de privacidad de datos

- Control de acceso flexible basado en roles de usuario

Ahora, revisemos los diversos métodos para implementar el enmascaramiento dinámico de datos en Athena.

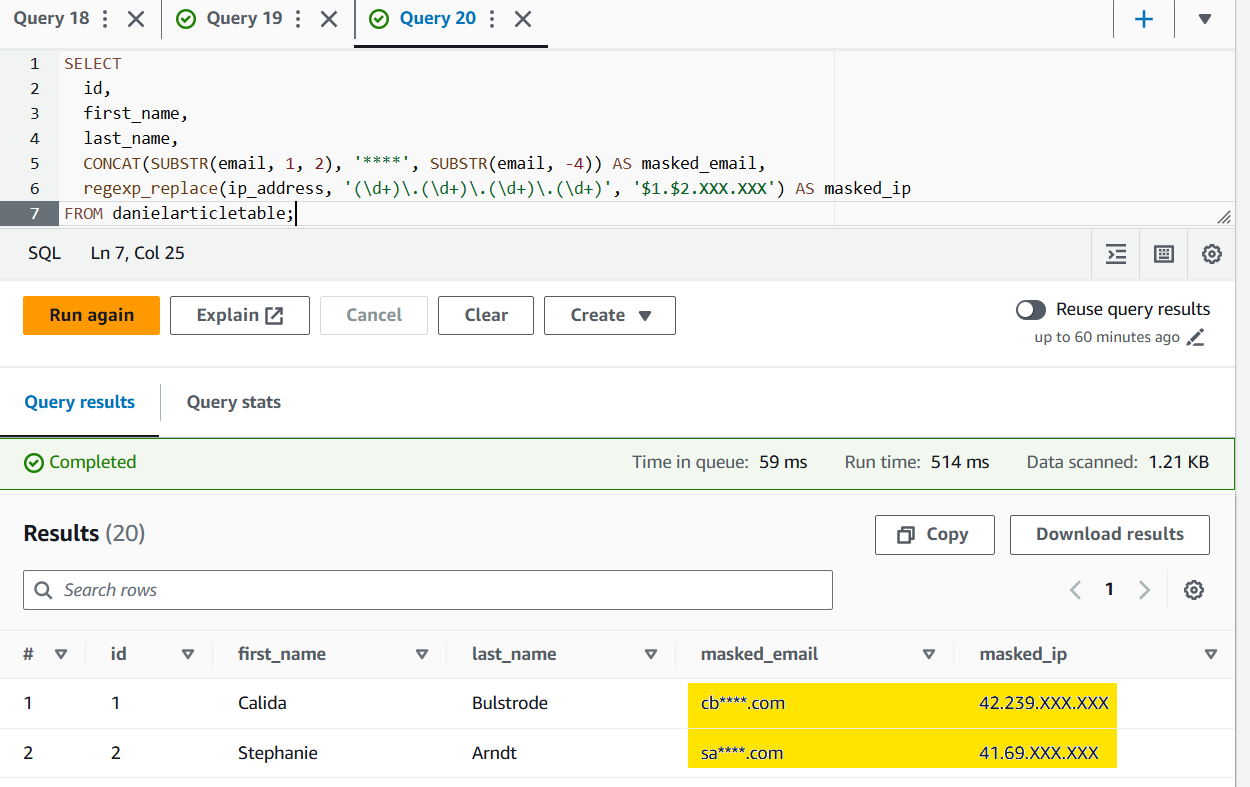

Enmascaramiento Nativo con Funciones del Lenguaje SQL

Athena soporta enmascaramiento nativo utilizando funciones del lenguaje SQL. Este enfoque aprovecha las funciones incorporadas para enmascarar datos sensibles directamente en las consultas.

Aquí hay un ejemplo sencillo:

SELECT id, first_name, last_name, CONCAT(SUBSTR(email, 1, 2), '****', SUBSTR(email, -4)) AS masked_email, regexp_replace(ip_address, '(\d+)\.(\d+)\.(\d+)\.(\d+)', '$1.$2.XXX.XXX') AS masked_ip FROM danielarticletable

Esta consulta enmascara las direcciones de correo electrónico, mostrando solo los primeros dos y los últimos cuatro caracteres.

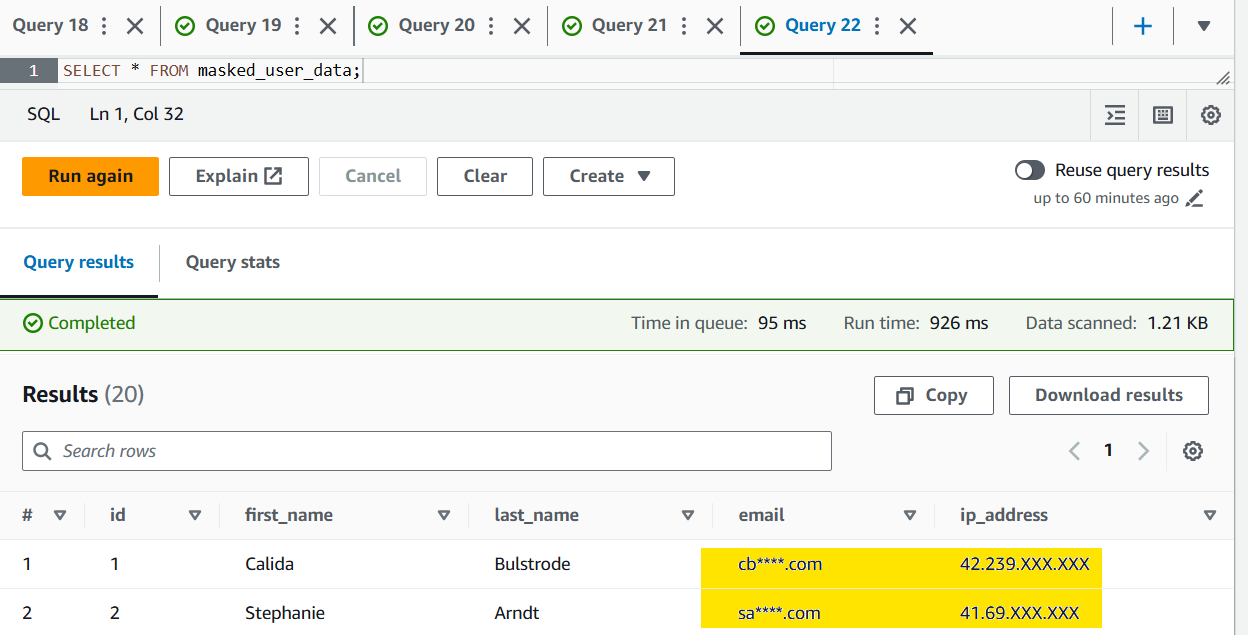

Usando Views para el Enmascaramiento de Datos

Las vistas ofrecen otro método nativo para enmascarar datos en Athena. Al crear una vista con columnas enmascaradas, puedes controlar el acceso a los datos sin modificar la tabla subyacente.

Ejemplo:

CREATE VIEW masked_user_data AS SELECT id, first_name, last_name, CONCAT(SUBSTR(email, 1, 2), '****', SUBSTR(email, -4)) AS email, regexp_replace(ip_address, '(\d+)\.(\d+)\.(\d+)\.(\d+)', '$1.$2.XXX.XXX') AS ip_address FROM danielarticletable;

SELECT * FROM masked_user_data;

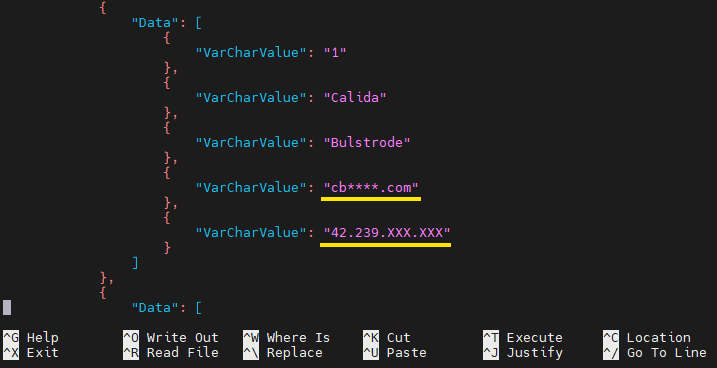

AWS CLI para Datos Enmascarados

Acceder a la vista enmascarada de Athena vía CLI es sencillo, pero requiere algo de preparación. Primero, asegura haber configurado el AWS CLI con tus credenciales:

aws configure

Para simplificar el proceso, hemos compilado los comandos necesarios en un script. Este enfoque agiliza la interacción con Athena, ya que ejecutar comandos CLI individualmente puede ser engorroso y propenso a errores. Haz que el archivo sea ejecutable usando el comando chmod +x.

#!/bin/bash QUERY="SELECT * FROM masked_user_data LIMIT 10" DATABASE="danielarticledatabase" S3_OUTPUT="s3://danielarticlebucket/AthenaArticleTableResults/" EXECUTION_ID=$(aws athena start-query-execution \ --query-string "$QUERY" \ --query-execution-context "Database=$DATABASE" \ --result-configuration "OutputLocation=$S3_OUTPUT" \ --output text --query 'QueryExecutionId') echo "Execution ID de la consulta: $EXECUTION_ID" # Esperar a que la consulta se complete while true; do STATUS=$(aws athena get-query-execution --query-execution-id $EXECUTION_ID --output text --query 'QueryExecution.Status.State') if [ $STATUS != "RUNNING" ]; then break fi sleep 5 done if [ $STATUS = "SUCCEEDED" ]; then aws athena get-query-results --query-execution-id $EXECUTION_ID > results.json echo "Resultados guardados en results.json" else echo "Consulta fallida con estado: $STATUS" fi

El archivo json de salida podría contener datos como estos:

Implementando el Enmascaramiento Dinámico de Datos con Python y Boto3

Para escenarios de enmascaramiento más avanzados, Python con la biblioteca Boto3 ofrece mayor flexibilidad y control. Este enfoque poderoso, que exploramos en nuestro artículo anterior sobre técnicas de enmascaramiento para Athena, permite soluciones personalizadas y dinámicas de protección de datos.

DataSunrise: Enmascaramiento Dinámico de Datos Avanzado

Si bien Athena ofrece capacidades nativas de enmascaramiento, herramientas como DataSunrise proporcionan soluciones de enmascaramiento dinámico más completas. DataSunrise no soporta el enmascaramiento estático para Athena, pero sus características de enmascaramiento dinámico ofrecen una potente protección.

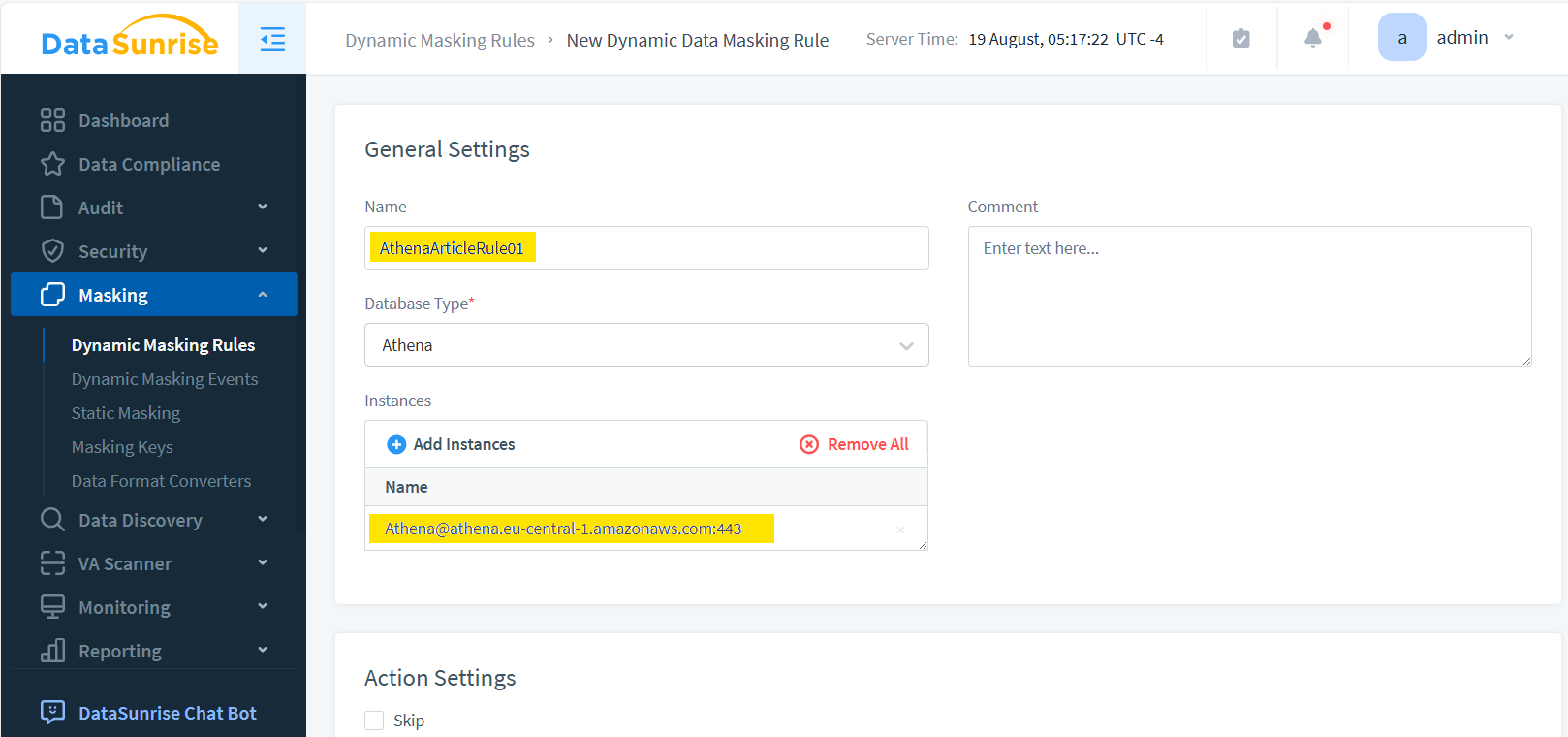

Para usar DataSunrise para el enmascaramiento dinámico con Athena:

- Conecta DataSunrise a tu base de datos Athena

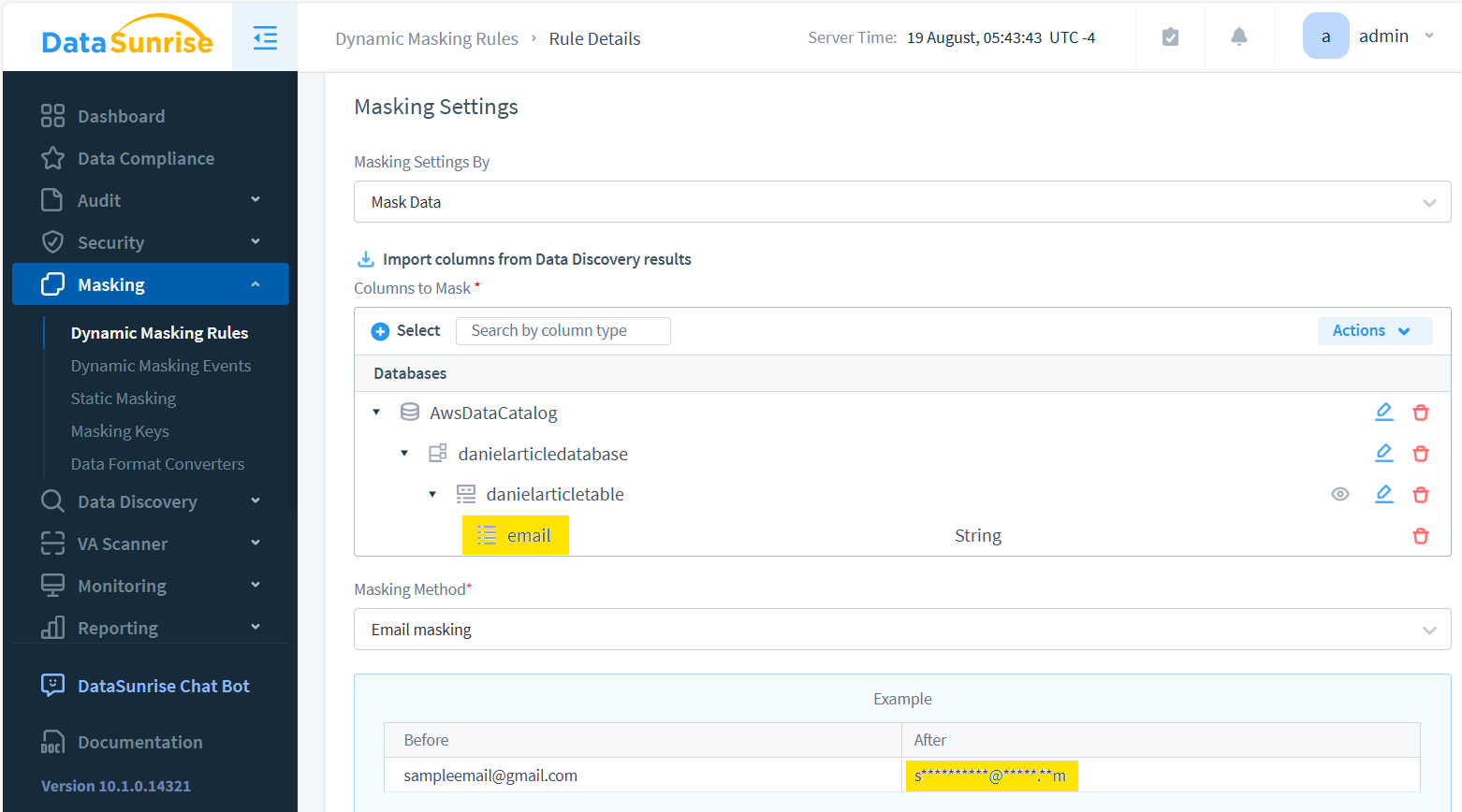

- Define la regla de enmascaramiento en la interfaz de DataSunrise y elige los objetos a enmascarar:

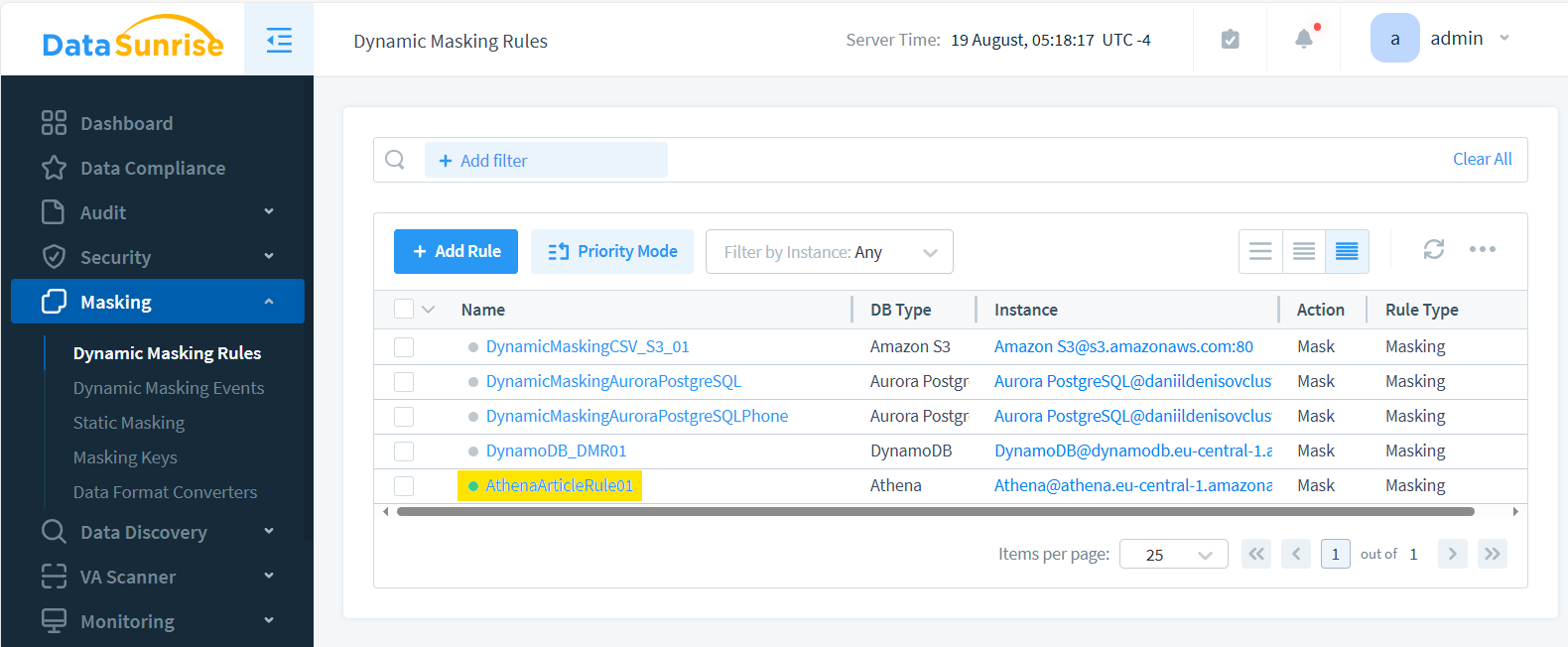

La regla creada se ve así:

- Consulta tus datos a través de DataSunrise para aplicar el enmascaramiento dinámico

DataSunrise ofrece control centralizado sobre las reglas de enmascaramiento en toda tu configuración de datos, asegurando una protección consistente.

Accediendo al Proxy de DataSunrise para Athena

Debes tener las siguientes variables configuradas en el entorno virtual de Python (script activate.bat):

set AWS_ACCESS_KEY_ID=your_id_key... set AWS_SECRET_ACCESS_KEY=... set AWS_DEFAULT_REGION=... set AWS_CA_BUNDLE=C:/<YourPath>/certificate-key.txt

Para acceder a Athena a través del Proxy de DataSunrise, sigue estos pasos:

- Accede a la página de Configuración – Grupos de Claves SSL en DataSunrise.

- Selecciona la instancia adecuada para la que necesitas el certificado.

- Descarga el archivo certificate-key.txt para esa instancia y guárdalo en el directorio especificado en la variable AWS_CA_BUNDLE.

Una vez que tengas el certificado, puedes usar el siguiente código para conectarte a Athena a través del Proxy de DataSunrise en 192.168.10.230:

import boto3

import time

import pandas as pd

import botocore.config

def wait_for_query_to_complete(athena_client, query_execution_id):

max_attempts = 50

sleep_time = 2

for attempt in range(max_attempts):

response = athena_client.get_query_execution(QueryExecutionId=query_execution_id)

state = response['QueryExecution']['Status']['State']

if state == 'SUCCEEDED':

return True

elif state in ['FAILED', 'CANCELLED']:

print(f"Query failed or was cancelled. Final state: {state}")

return False

time.sleep(sleep_time)

print("Query timed out")

return False

# Configure the proxy

connection_config = botocore.config.Config(

proxies={'https': 'http://192.168.10.230:1025'},

)

# Connect to Athena with proxy configuration

athena_client = boto3.client('athena', config=connection_config)

# Execute query

query = "SELECT * FROM danielArticleDatabase.danielArticleTable"

response = athena_client.start_query_execution(

QueryString=query,

ResultConfiguration={'OutputLocation': 's3://danielarticlebucket/AthenaArticleTableResults/'}

)

query_execution_id = response['QueryExecutionId']

# Wait for the query to complete

if wait_for_query_to_complete(athena_client, query_execution_id):

# Get results

result_response = athena_client.get_query_results(

QueryExecutionId=query_execution_id

)

# Extract column names

columns = [col['Label'] for col in result_response['ResultSet']['ResultSetMetadata']['ColumnInfo']]

# Extract data

data = []

for row in result_response['ResultSet']['Rows'][1:]: # Skip header row

data.append([field.get('VarCharValue', '') for field in row['Data']])

# Create DataFrame

df = pd.DataFrame(data, columns=columns)

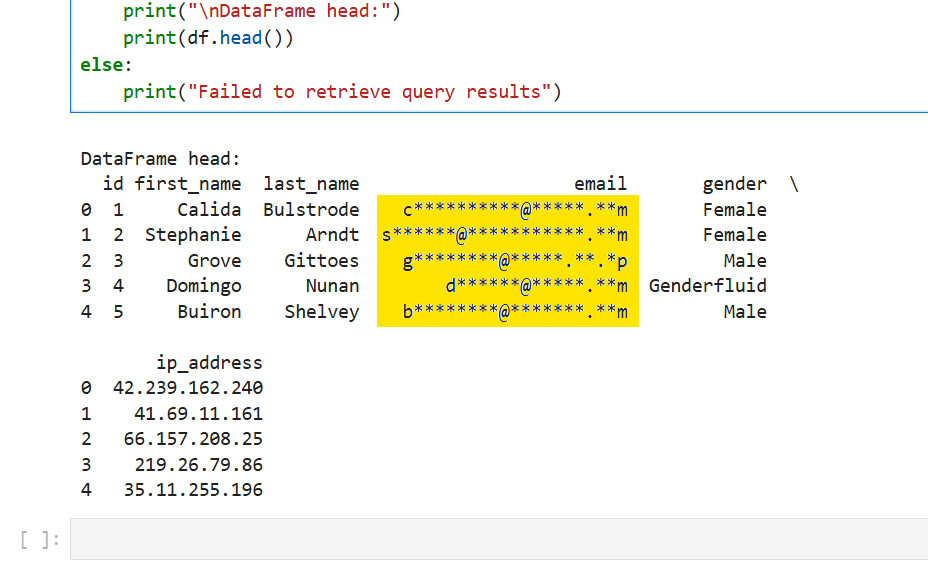

print("\nDataFrame head:")

print(df.head())

else:

print("Failed to retrieve query results")Posible salida (para Jupyter Notebook):

Beneficios de Usar DataSunrise para el Enmascaramiento Dinámico de Datos

La suite de seguridad de DataSunrise proporciona varias ventajas para los usuarios de Athena:

- Gestión centralizada de reglas de enmascaramiento

- Control uniforme a través de múltiples fuentes de datos

- Técnicas de enmascaramiento avanzadas más allá de las capacidades nativas de Athena

- Monitoreo y alertas en tiempo real

- Herramientas de informes de cumplimiento

Estas características hacen de DataSunrise un aliado poderoso en la protección de datos sensibles en Amazon Athena.

Conclusión

El enmascaramiento dinámico de datos para Amazon Athena es una herramienta crucial en el panorama actual de seguridad de datos. Desde las características nativas de SQL hasta soluciones avanzadas como DataSunrise, hay múltiples formas de implementar esta protección.

Al enmascarar datos sensibles, puedes:

- Mejorar la seguridad de los datos

- Simplificar los esfuerzos de cumplimiento

- Mantener la utilidad de los datos protegiendo la privacidad

Mientras las brechas de datos continúan representando riesgos significativos, implementar estrategias robustas de enmascaramiento es más importante que nunca.

Recuerda, la clave para una protección efectiva de los datos radica en elegir las herramientas y estrategias adecuadas para tus necesidades específicas. Ya sea que optes por las características nativas de Athena o por soluciones más completas, priorizar el enmascaramiento de datos es un paso hacia un entorno de datos más seguro.

DataSunrise ofrece una suite integral de herramientas de seguridad de bases de datos, incluyendo características de auditoría y cumplimiento. Estas soluciones fáciles de usar proporcionan una protección flexible y poderosa para tus datos sensibles. Para ver estas herramientas en acción y explorar cómo pueden mejorar tu estrategia de seguridad de datos, visita nuestro sitio web para programar una demostración en línea.