Enmascaramiento Dinámico de Datos en Greenplum

Greenplum es un potente sistema de gestión de bases de datos utilizado por muchas organizaciones para gestionar grandes volúmenes de datos. A medida que las empresas almacenan más información sensible, proteger estos datos se vuelve crucial. El enmascaramiento dinámico de datos en Greenplum protege la información sensible permitiendo que los usuarios autorizados accedan a ella. Este artículo explora el concepto de enmascaramiento dinámico de datos en Greenplum, sus beneficios y cómo implementarlo de manera efectiva.

¿Qué significa el Enmascaramiento Dinámico de Datos?

El enmascaramiento dinámico de datos es una medida de seguridad que oculta información confidencial al instante. Funciona reemplazando los valores originales con versiones enmascaradas cuando usuarios no autorizados consultan la base de datos. Los datos reales permanecen sin cambios en la base de datos, pero los usuarios sin los permisos adecuados solo ven la información enmascarada. Este enfoque difiere del enmascaramiento estático de datos, que altera permanentemente los datos.

El enmascaramiento dinámico de datos en Greenplum ofrece varias ventajas para las organizaciones. Mejora la seguridad protegiendo la información sensible del acceso no autorizado, reduciendo el riesgo de violaciones de datos. Ayuda a cumplir con los requisitos regulatorios como GDPR, HIPAA y CCPA.

Los administradores pueden ajustar fácilmente las reglas de enmascaramiento sin modificar los datos subyacentes. No requiere cambios en las aplicaciones existentes ni en las estructuras de la base de datos. El enmascaramiento dinámico tiene un impacto mínimo en el rendimiento de las consultas.

El enmascaramiento dinámico de datos en Greenplum opera a nivel de consulta. Cuando un usuario envía una consulta, el motor de la base de datos verifica sus permisos. Si el usuario no tiene los derechos necesarios, el motor aplica las reglas de enmascaramiento a las columnas sensibles antes de devolver los resultados. Este proceso ocurre de manera transparente, sin el conocimiento del usuario.

Implementación del Enmascaramiento Dinámico de Datos en Greenplum

Para configurar el enmascaramiento dinámico de datos en Greenplum, siga estos pasos:

Primero, identifique las columnas que contienen información sensible. Ejemplos comunes incluyen números de Seguro Social, números de tarjetas de crédito, direcciones de correo electrónico, números de teléfono y direcciones.

A continuación, cree funciones personalizadas para enmascarar diferentes tipos de datos. Aquí hay un ejemplo de una función para enmascarar direcciones de correo electrónico:

CREATE OR REPLACE FUNCTION mask_email(email text) RETURNS text AS $$ BEGIN RETURN LEFT(email, 1) || '***@' || SPLIT_PART(email, '@', 2); END; $$ LANGUAGE plpgsql;

Esta función mantiene el primer carácter del correo electrónico, reemplaza el resto con asteriscos y conserva el dominio.

Después de crear las funciones de enmascaramiento, aplíquelas a las columnas relevantes. Use vistas o políticas de seguridad para implementar el enmascaramiento:

CREATE VIEW masked_customers AS SELECT id, name, mask_email(email) AS email, mask_phone(phone) AS phone FROM customers;

Conceda permisos adecuados a usuarios y roles. Asegúrese de que solo los usuarios autorizados puedan acceder a los datos originales:

GRANT SELECT ON masked_customers TO analyst_role; GRANT SELECT ON customers TO admin_role;

Finalmente, pruebe la implementación de enmascaramiento para asegurarse de que funcione según lo esperado:

-- Como analista SELECT * FROM masked_customers LIMIT 5; -- Como administrador SELECT * FROM customers LIMIT 5;

Verifique que los analistas vean los datos enmascarados mientras que los administradores puedan ver la información original.

Implementación a través de DataSunrise

Greenplum ofrece enmascaramiento dinámico, pero algunos usuarios lo encuentran demasiado complejo para bases de datos grandes. En estos casos, los expertos recomiendan usar soluciones de terceros. Para realizar esto en DataSunrise, debe seguir varios pasos.

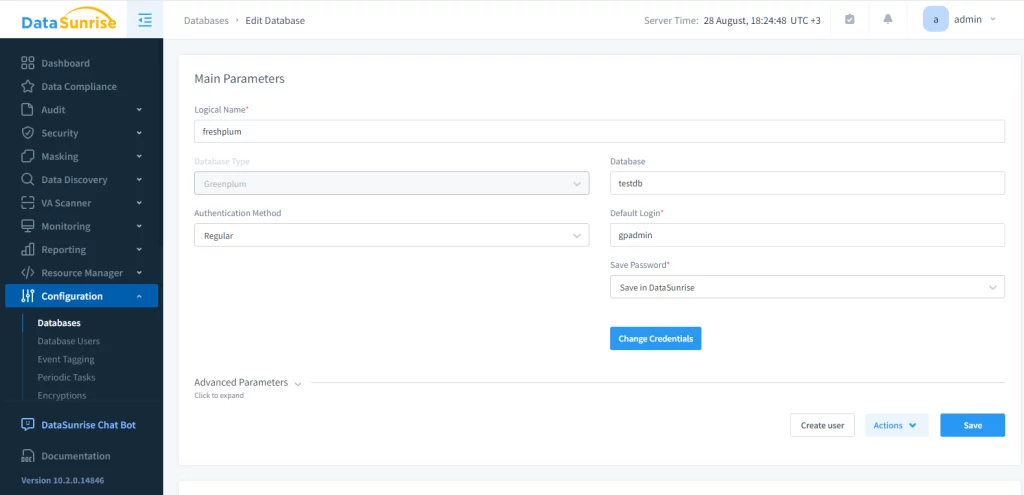

En primer lugar, debe crear una instancia de la base de datos objetivo. A través de la instancia, un usuario puede interactuar con la base de datos objetivo mediante reglas de seguridad y tareas de enmascaramiento. Creando una instancia:

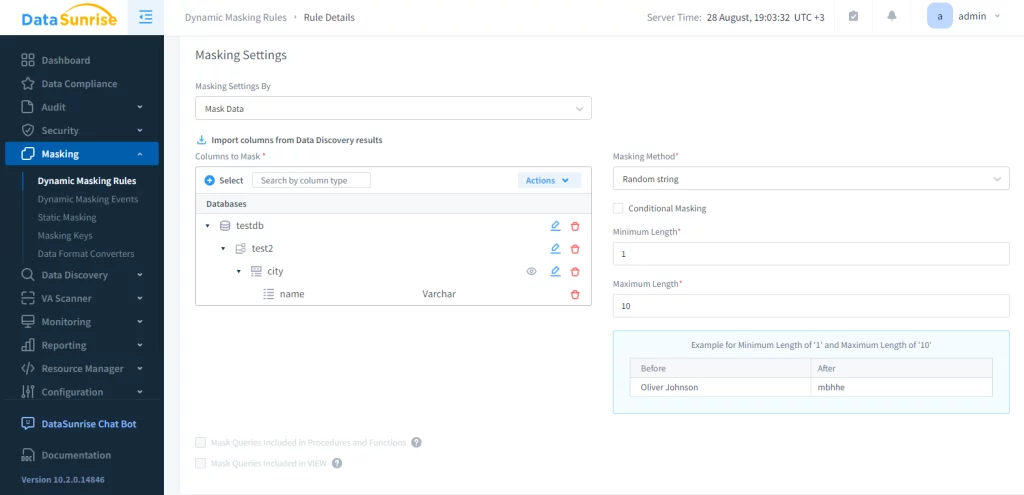

Todo lo que queda es crear una regla de enmascaramiento y activarla. Seleccione la base de datos, esquema, tabla y columnas y los métodos de enmascaramiento. En este ejemplo enmascararemos la tabla ‘city’ de la base de datos ‘test2’.

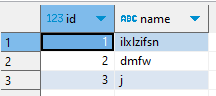

El resultado es el siguiente:

Mejores Prácticas y Desafíos

Para maximizar la efectividad del enmascaramiento dinámico de datos en Greenplum, considere estas mejores prácticas:

Aplique reglas de enmascaramiento consistentes en todas las instancias de datos sensibles. Este enfoque mantiene la integridad de los datos y evita confusiones.

Realice auditorías regulares de sus políticas de enmascaramiento. Asegúrese de que estén alineadas con los requisitos de seguridad y regulaciones actuales.

Monitoree el impacto en el rendimiento del enmascaramiento dinámico. Optimice las funciones y políticas de enmascaramiento si es necesario para minimizar la sobrecarga de consultas.

Eduque a los usuarios sobre el enmascaramiento dinámico de datos. Ayúdeles a entender por qué pueden ver datos enmascarados y cómo solicitar acceso si es necesario.

Aunque el enmascaramiento dinámico de datos de Greenplum ofrece ventajas considerables, es crucial reconocer posibles obstáculos. El enmascaramiento puede complicar ciertos tipos de consultas, especialmente aquellas que involucran combinaciones o agregaciones complejas. Mantener las relaciones de datos entre tablas enmascaradas y no enmascaradas requiere una planificación cuidadosa.

El enmascaramiento dinámico no debe ser la única medida de seguridad. Funciona mejor como parte de una estrategia integral de protección de datos.

Futuro del Enmascaramiento Dinámico de Datos en Greenplum

A medida que las preocupaciones sobre privacidad de datos crecen, podemos esperar más avances en el enmascaramiento dinámico de datos en Greenplum. Las versiones futuras pueden ofrecer técnicas de enmascaramiento aún más eficientes.

Podríamos ver opciones de enmascaramiento más sofisticadas, como la encriptación que preserve el formato. Es probable una mejor integración con otras características de seguridad de Greenplum y herramientas de terceros. Pueden surgir herramientas para ajustar automáticamente las reglas de enmascaramiento basada en cambios regulatorios.

Conclusión

El enmascaramiento dinámico de datos en Greenplum proporciona una manera poderosa de proteger la información sensible sin sacrificar la funcionalidad de la base de datos. Al implementar esta característica, las organizaciones pueden mejorar su seguridad de datos, cumplir con regulaciones y mantener la confianza de los usuarios. Al explorar el enmascaramiento dinámico de datos en Greenplum, recuerde que es solo una parte de una estrategia integral de protección de datos. Combínelo con otras medidas de seguridad para crear una defensa robusta contra violaciones de datos y acceso no autorizado.