Enmascaramiento Dinámico de Datos para IBM DB2

El enmascaramiento dinámico de datos para IBM DB2 se ha convertido en una medida de seguridad esencial en una era donde las brechas de datos cuestan a las organizaciones un promedio de $4.45 millones. Esta importante estadística del Informe de Costos de Brechas de Datos de IBM de 2023 muestra por qué es vital proteger la información sensible. El enmascaramiento dinámico de datos es ahora una prioridad clave para los usuarios de DB2 en todo el mundo.

IBM DB2 es un sólido sistema de gestión de bases de datos. Tiene potentes características incorporadas para el enmascaramiento dinámico de datos. Estas características ayudan a proteger contra la exposición de datos. Al implementar estas características, las organizaciones pueden reducir significativamente su exposición al riesgo mientras mantienen la funcionalidad completa de la base de datos. Aprenda cómo implementar el enmascaramiento dinámico de datos en IBM DB2 y descubra soluciones adicionales para una mejor protección de datos.

¿Qué es el Enmascaramiento Dinámico de Datos?

El enmascaramiento dinámico de datos (DDM) es una técnica que oculta datos sensibles en tiempo real según el nivel de acceso del usuario. A diferencia de los métodos tradicionales de enmascaramiento de datos, que modifican los datos en reposo, el DDM garantiza que los datos sensibles estén ofuscados en el momento del acceso. Esto significa que los usuarios sin privilegios suficientes ven datos enmascarados mientras que los usuarios autorizados pueden ver la información original.

Por ejemplo, si una base de datos contiene datos de clientes con direcciones de correo electrónico y números de tarjetas de crédito, el DDM puede mostrar versiones enmascaradas de estos campos a usuarios no privilegiados mientras permite a los usuarios autorizados ver los datos reales. Esto es especialmente útil en áreas como desarrollo, pruebas e informes, donde se necesita acceso a datos de producción reales, pero se debe mantener la privacidad.

Capacidades Nativas de Enmascaramiento Dinámico de Datos de IBM DB2

IBM DB2 ofrece varias características nativas para implementar el enmascaramiento dinámico de datos. Estas incluyen el uso de vistas, procedimientos almacenados y constructos de lenguaje SQL. Aunque IBM DB2 no tiene una función dedicada de “enmascaramiento dinámico de datos” como algunas otras bases de datos, su flexibilidad permite la creación de soluciones de enmascaramiento personalizadas.

Uso de Vistas para el Enmascaramiento Dinámico de Datos en IBM DB2

Un método común para lograr el enmascaramiento dinámico de datos para IBM DB2 es mediante el uso de vistas. Al crear una vista que enmascare los campos de datos sensibles, puede asegurarse de que solo los datos enmascarados se presenten a los usuarios que no tienen los permisos necesarios.

Ejemplo: Creación de una Vista para Datos Enmascarados

Supongamos que tenemos una tabla llamada customer_data con las siguientes columnas: id, first_name, last_name, email e ip_address. Para enmascarar dinámicamente los campos email e ip_address, puede crear una vista como esta:

CREATE VIEW masked_customer_data AS

SELECT

id,

first_name,

last_name,

CASE

WHEN CURRENT_USER = 'admin' THEN email

ELSE 'xxx@xxx.com'

END AS email,

CASE

WHEN CURRENT_USER = 'admin' THEN ip_address

ELSE 'xxx.xxx.xxx.xxx'

END AS ip_address

FROM customer_data;En esta vista:

- Los campos email e ip_address se muestran en su forma original solo para los usuarios con el rol de administrador.

- Para todos los demás usuarios, estos campos se reemplazan con un valor enmascarado (xxx@xxx.com para email y xxx.xxx.xxx.xxx para la dirección IP).

La función CURRENT_USER se utiliza para verificar los privilegios del usuario conectado. Este método permite el enmascaramiento de datos en tiempo real basado en roles de usuario u otros criterios.

Uso de Procedimientos Almacenados para el Enmascaramiento Dinámico de Datos

Otra forma de implementar el enmascaramiento dinámico de datos para IBM DB2 es mediante el uso de procedimientos almacenados. Los procedimientos almacenados pueden ofrecer más flexibilidad que las vistas. Esto es especialmente cierto cuando necesita utilizar lógica o condiciones complejas para el enmascaramiento.

Ejemplo: Enmascaramiento Dinámico con un Procedimiento Almacenado

Supongamos que desea enmascarar dinámicamente las direcciones de correo electrónico, pero mantenerlas para los clientes VIP. Puede crear un procedimiento almacenado como este:

CREATE PROCEDURE mask_email_addresses()

BEGIN

DECLARE v_email VARCHAR(255);

DECLARE v_id INT;

DECLARE cursor_email CURSOR FOR

SELECT id, email FROM customer_data;

OPEN cursor_email;

FETCH NEXT FROM cursor_email INTO v_id, v_email;

WHILE (SQLSTATE = '00000') DO

IF (v_email NOT LIKE '%@vip.com') THEN

UPDATE customer_data

SET email = CONCAT('xxx@xxx.com')

WHERE id = v_id;

END IF;

FETCH NEXT FROM cursor_email INTO v_id, v_email;

END WHILE;

CLOSE cursor_email;

END;En este ejemplo:

- El procedimiento itera sobre la tabla customer_data.

- Verifica la dirección de correo para el dominio @vip.com y la deja sin cambios para los clientes VIP.

- Para todos los demás, la dirección de correo electrónico está enmascarada con un valor genérico (xxx@xxx.com).

El procedimiento almacenado puede ser iniciado por un usuario o configurado para ejecutarse según un cronograma. Esto ayuda a asegurarse de que los datos sensibles estén enmascarados cuando sea necesario.

Uso de la Interfaz Web de IBM DB2 para el Enmascaramiento Dinámico de Datos

IBM DB2 proporciona una interfaz basada en la web que puede utilizar para interactuar con la base de datos y aplicar el enmascaramiento dinámico de datos. Puede usar IBM DB2 Web Console para gestionar su instancia de DB2 y ejecutar consultas SQL. Aquí está cómo hacerlo:

- Inicie sesión en la consola web de IBM DB2.

- Navegue al editor SQL o a la interfaz de ejecución de procedimientos.

- Ejecute las consultas SQL o procedimientos almacenados que implementan el enmascaramiento dinámico de datos.

Utilizando esta herramienta, puede enmascarar datos sensibles sin necesidad de modificar el esquema original de la base de datos.

DataSunrise: Una Solución Integral

Aunque IBM DB2 proporciona un conjunto robusto de herramientas para el enmascaramiento dinámico de datos, soluciones de terceros como DataSunrise pueden ofrecer características más avanzadas y simplificar el proceso. DataSunrise es una poderosa suite de seguridad de bases de datos que incluye enmascaramiento dinámico de datos, auditoría, cifrado y monitoreo en tiempo real para bases de datos como IBM DB2.

Beneficios de Usar DataSunrise

- Gestión Centralizada: DataSunrise proporciona una plataforma unificada para gestionar el enmascaramiento dinámico de datos en todas sus bases de datos, asegurando que se apliquen reglas de enmascaramiento consistentes.

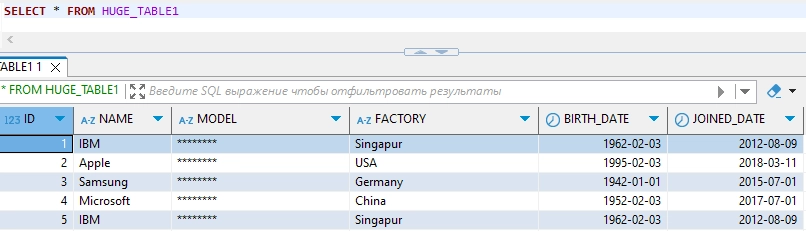

- Enmascaramiento en Tiempo Real: El enmascaramiento dinámico de datos de DataSunrise garantiza que la información sensible se enmascare en tiempo real según los niveles de acceso del usuario, evitando el acceso no autorizado a datos sensibles.

- Auditoría y Cumplimiento: DataSunrise incluye características de auditoría integradas que le ayudan a rastrear y registrar el acceso a los datos, lo cual es crucial para el cumplimiento de regulaciones como GDPR, HIPAA y PCI-DSS.

- Sin Cambios en el Esquema: DataSunrise puede enmascarar datos sin alterar el esquema subyacente de la base de datos, asegurando que las aplicaciones sigan funcionando como se espera sin interrupciones.

Cómo Usar DataSunrise para el Enmascaramiento Dinámico de Datos

- Instalar DataSunrise: Después de instalar DataSunrise en su entorno, inicie sesión en la interfaz web de DataSunrise.

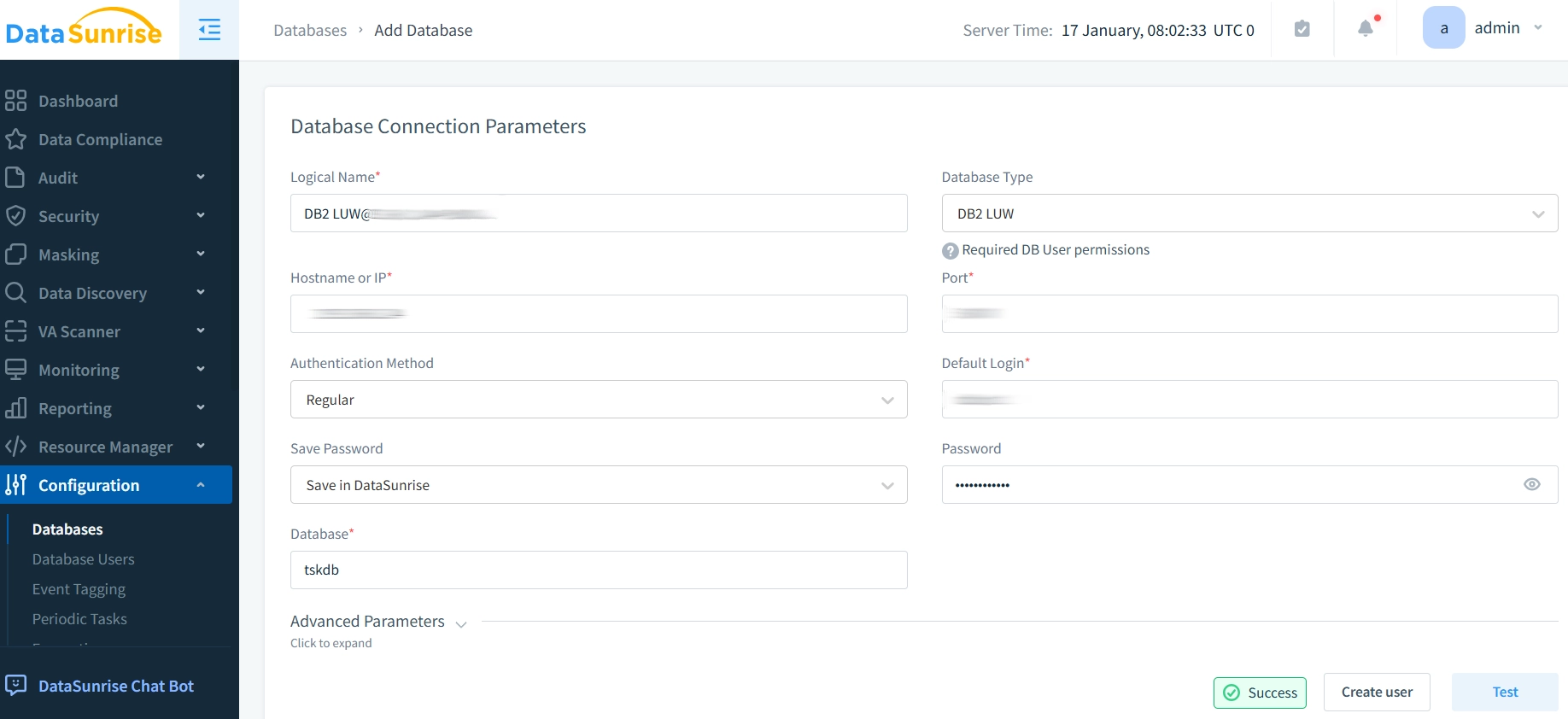

- Conectar a IBM DB2: Agregue su instancia de base de datos IBM DB2 a la interfaz de DataSunrise proporcionando los detalles de conexión necesarios (nombre del host, nombre de la base de datos, nombre de usuario y contraseña).

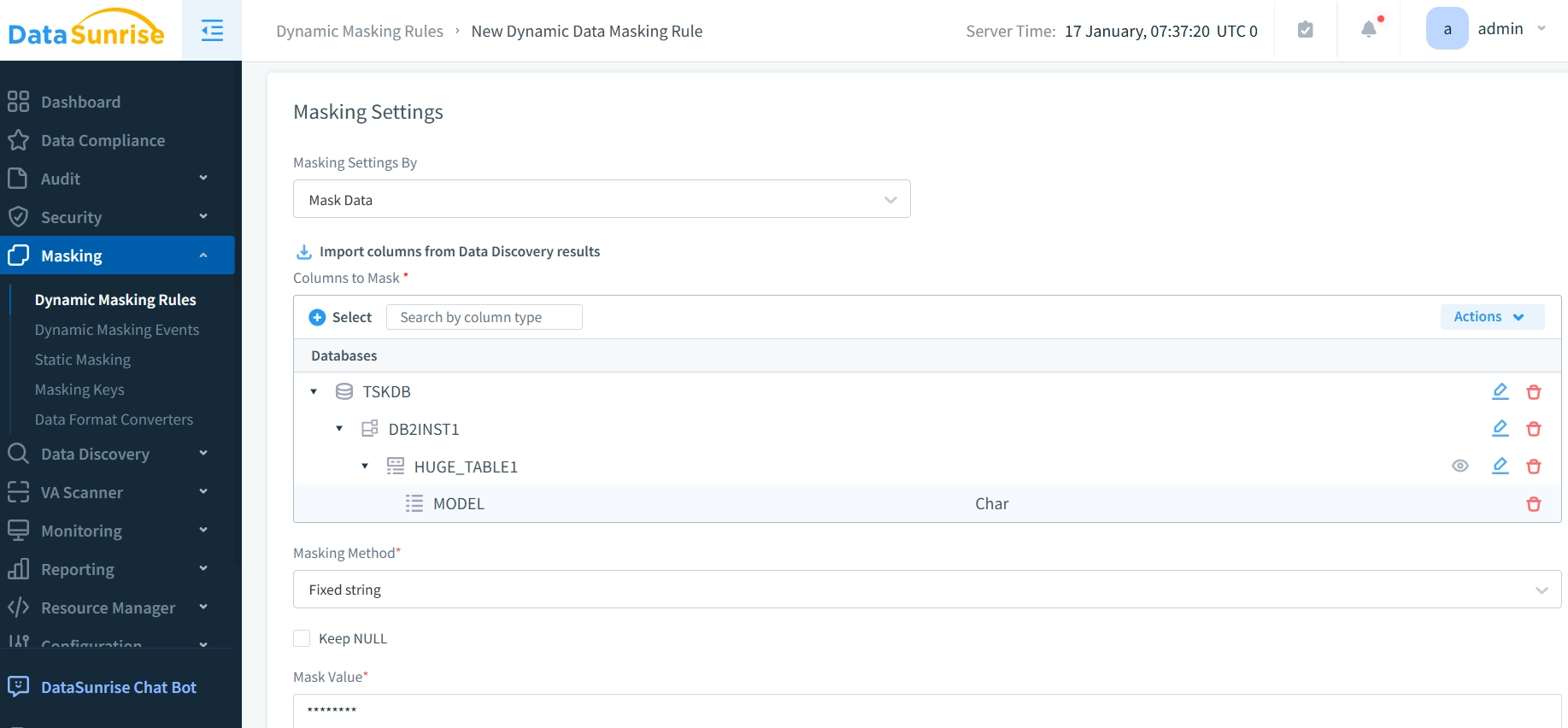

- Definir Políticas de Enmascaramiento: Utilice la interfaz intuitiva para definir políticas de enmascaramiento dinámico de datos para su base de datos IBM DB2. Puede especificar qué columnas deben ser enmascaradas y cómo deben ser enmascaradas según los roles de usuario u otros criterios.

- Monitorear y Gestionar: Una vez que las reglas de enmascaramiento están en su lugar, puede monitorear el acceso a la base de datos en tiempo real y asegurar el cumplimiento con las regulaciones de privacidad.

Al aprovechar la poderosa suite de seguridad de DataSunrise, puede lograr un mayor nivel de control sobre sus datos sensibles, asegurando tanto la seguridad como el cumplimiento sin interrumpir las operaciones.

Mejores Prácticas para el Enmascaramiento Dinámico de Datos

Implementar el enmascaramiento efectivo de datos requiere atención a varias prácticas críticas:

- Revisión Regular y Actualización de Reglas La base de un enmascaramiento de datos efectivo comienza con la evaluación sistemática de las reglas de enmascaramiento. Los equipos de seguridad deben revisar y actualizar periódicamente estas reglas para abordar amenazas emergentes y requisitos de cumplimiento cambiantes. Esto asegura que su estrategia de enmascaramiento se mantenga robusta y actualizada con las necesidades de seguridad en evolución.

- Implementación de Control de Acceso Basado en Roles El control de acceso basado en roles sirve como piedra angular de la seguridad de los datos, determinando precisamente quién puede ver datos sensibles en su forma no enmascarada. Este control granular permite a las organizaciones mantener políticas estrictas de acceso a datos mientras aseguran la eficiencia operativa.

- Monitoreo y Análisis Continuo El monitoreo proactivo de los patrones de acceso a datos enmascarados permite una rápida identificación de posibles brechas de seguridad y comportamientos inusuales. Las organizaciones deben establecer protocolos de monitoreo regulares y configurar alertas para actividades sospechosas que pudieran indicar intentos de seguridad.

- Documentación Integral Mantener documentación detallada de todas las configuraciones de enmascaramiento asegura consistencia a lo largo de los entornos de bases de datos y simplifica los esfuerzos de solución de problemas. Esta documentación debe incluir cambios de configuración, políticas de acceso y resultados de pruebas periódicas.

- Integración de Soluciones de Terceros Mientras que las capacidades nativas de IBM DB2 proporcionan una protección robusta, las soluciones especializadas como DataSunrise mejoran significativamente esta base. DataSunrise ofrece gestión centralizada, algoritmos avanzados de enmascaramiento y capacidades de integración sin interrupciones que complementan las características incorporadas de DB2.

Conclusión

El enmascaramiento dinámico de datos en IBM DB2 proporciona protección esencial para la información sensible mediante funciones integradas y herramientas especializadas. Las características nativas ofrecen capacidades fuertes, pero las soluciones de terceros como DataSunrise pueden mejorar su seguridad. Ofrecen algoritmos avanzados de enmascaramiento, auditoría exhaustiva y características de monitoreo en tiempo real. Visite el sitio web de DataSunrise hoy para programar una demostración en línea y descubra cómo nuestra suite de seguridad avanzada puede fortalecer su estrategia de protección de datos de IBM DB2 mientras mantiene un rendimiento óptimo de la base de datos.