Enmascaramiento Dinámico de Datos para Amazon Aurora

Introducción

A medida que las empresas dependen cada vez más de bases de datos en la nube como Amazon Aurora, la necesidad de medidas de seguridad robustas crece. Una herramienta poderosa en el arsenal de protección de datos es el enmascaramiento dinámico de datos. ¿Sabías que el 68% de las brechas de datos involucran acciones humanas no maliciosas? Esta alarmante estadística resalta la importancia de implementar estrategias fuertes de protección de datos, incluyendo el enmascaramiento dinámico de datos para Amazon Aurora.

¿Qué es el Enmascaramiento Dinámico de Datos?

El enmascaramiento dinámico de datos es una característica de seguridad que oculta datos sensibles en tiempo real mientras se accede a ellos. En lugar de alterar los datos originales, aplica máscaras o transformaciones al vuelo cuando los usuarios consultan la base de datos. Este enfoque garantiza que solo los usuarios autorizados vean los datos completos y sin enmascarar, mientras que otros reciben versiones enmascaradas.

Las principales ventajas del enmascaramiento dinámico de datos incluyen:

- Mejora de la privacidad de los datos

- Reducción del riesgo de brechas de datos

- Simplificación del cumplimiento con las regulaciones de protección de datos

- Flexibilidad en la gestión del acceso a los datos

Capacidades de Enmascaramiento Dinámico de Datos de Amazon Aurora

Amazon Aurora, un poderoso motor de bases de datos relacionales, ofrece funciones de enmascaramiento dinámico de datos integradas. Estas capacidades te permiten proteger datos sensibles sin modificar tu código de aplicación.

Configuración del Enmascaramiento Dinámico de Datos en Aurora

Para implementar el enmascaramiento dinámico de datos en Amazon Aurora PostgreSQL, podemos aprovechar la característica de Seguridad a Nivel de Fila (RLS) integrada de la base de datos. Este enfoque ofrece una forma poderosa y flexible de controlar el acceso a los datos a un nivel granular. Vamos a recorrer el proceso, comenzando con la creación de algunos datos de muestra y luego implementando políticas de RLS para lograr efectos de enmascaramiento dinámico.

-- Crear la tabla de empleados

CREATE TABLE employees (

employee_id SERIAL PRIMARY KEY,

first_name VARCHAR(50),

last_name VARCHAR(50),

email VARCHAR(100),

department VARCHAR(50),

salary NUMERIC(10, 2)

);

-- Insertar datos de muestra

INSERT INTO employees (first_name, last_name, email, department, salary) VALUES

('John', 'Doe', '[email protected]', 'IT', 75000),

('Jane', 'Smith', '[email protected]', 'HR', 65000),

('Bob', 'Johnson', '[email protected]', 'IT', 70000),

('Alice', 'Williams', '[email protected]', 'Finance', 80000),

('Charlie', 'Brown', '[email protected]', 'HR', 60000);A continuación, configuraremos los usuarios y roles necesarios para demostrar cómo los diferentes niveles de acceso afectan la visibilidad de los datos.

-- Crear roles CREATE ROLE it_manager; CREATE ROLE hr_manager; CREATE ROLE finance_manager; CREATE ROLE employee; -- Crear usuarios y asignar roles CREATE USER john_it WITH PASSWORD 'password123'; GRANT it_manager TO john_it; CREATE USER jane_hr WITH PASSWORD 'password123'; GRANT hr_manager TO jane_hr; CREATE USER alice_finance WITH PASSWORD 'password123'; GRANT finance_manager TO alice_finance; CREATE USER bob_employee WITH PASSWORD 'password123'; GRANT employee TO bob_employee; -- Otorgar privilegios necesarios GRANT SELECT, INSERT, UPDATE, DELETE ON employees TO it_manager, hr_manager, finance_manager; GRANT SELECT ON employees TO employee; GRANT USAGE, SELECT ON SEQUENCE employees_employee_id_seq TO it_manager, hr_manager, finance_manager;

Ahora implementemos la Seguridad a Nivel de Fila (RLS) para lograr nuestros objetivos de enmascaramiento dinámico de datos.

-- Habilitar RLS en la tabla de empleados ALTER TABLE employees ENABLE ROW LEVEL SECURITY; -- Crear políticas de RLS CREATE POLICY employee_self_view ON employees FOR SELECT TO employee USING (email = current_user); CREATE POLICY manager_department_view ON employees FOR ALL TO it_manager, hr_manager, finance_manager USING ( CASE WHEN current_user = 'john_it' THEN department = 'IT' WHEN current_user = 'jane_hr' THEN department = 'HR' WHEN current_user = 'alice_finance' THEN department = 'Finance' END ); -- Crear una vista para información de salario enmascarada CREATE OR REPLACE VIEW masked_employees AS SELECT employee_id, first_name, last_name, email, department, CASE WHEN pg_has_role(current_user, 'hr_manager', 'member') OR pg_has_role(current_user, 'finance_manager', 'member') THEN salary::text ELSE 'CONFIDENTIAL' END AS salary FROM employees; -- Otorgar acceso a la vista GRANT SELECT ON masked_employees TO it_manager, hr_manager, finance_manager, employee; SELECT * FROM employees;

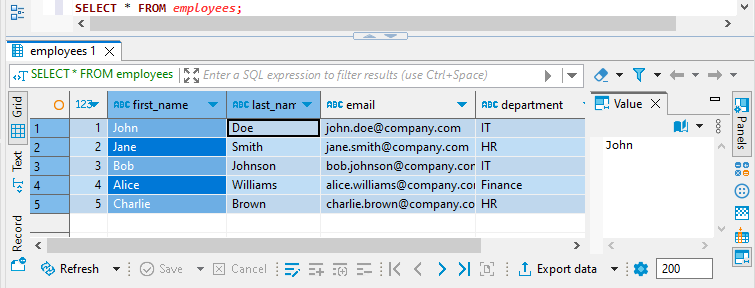

El último comando es el select. Todas las declaraciones SQL anteriores se ejecutan desde el usuario postgres. Y dado que este es un administrador, puede ver todos los datos en la tabla de empleados:

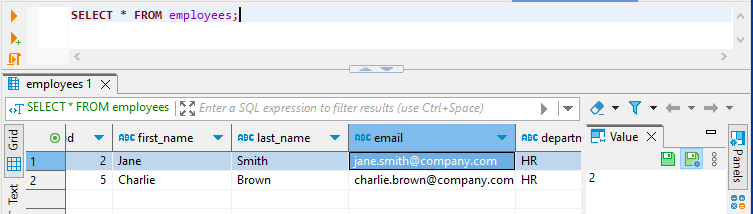

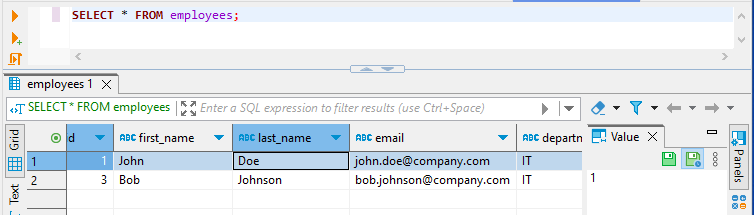

Los usuarios del departamento de RRHH e IT solo pueden ver a los empleados de su departamento:

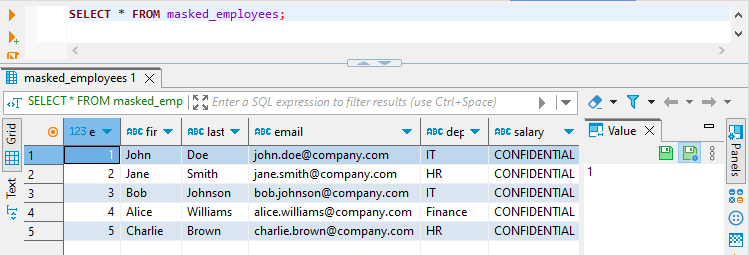

Y finalmente, el salario está enmascarado para el usuario john_it en la vista masked_employees:

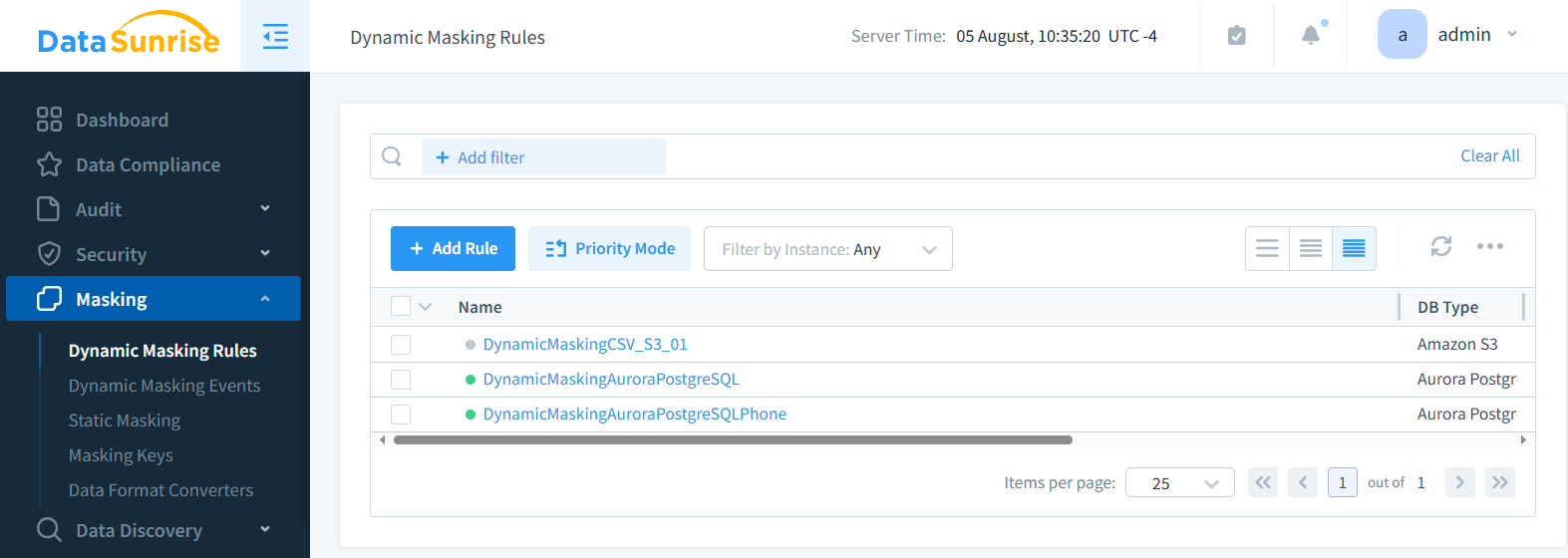

Implementación del Enmascaramiento Dinámico de Datos con DataSunrise

Si bien las capacidades de enmascaramiento nativas de Aurora son útiles, herramientas de terceros como DataSunrise ofrecen características más avanzadas y un control más granular sobre el enmascaramiento de datos.

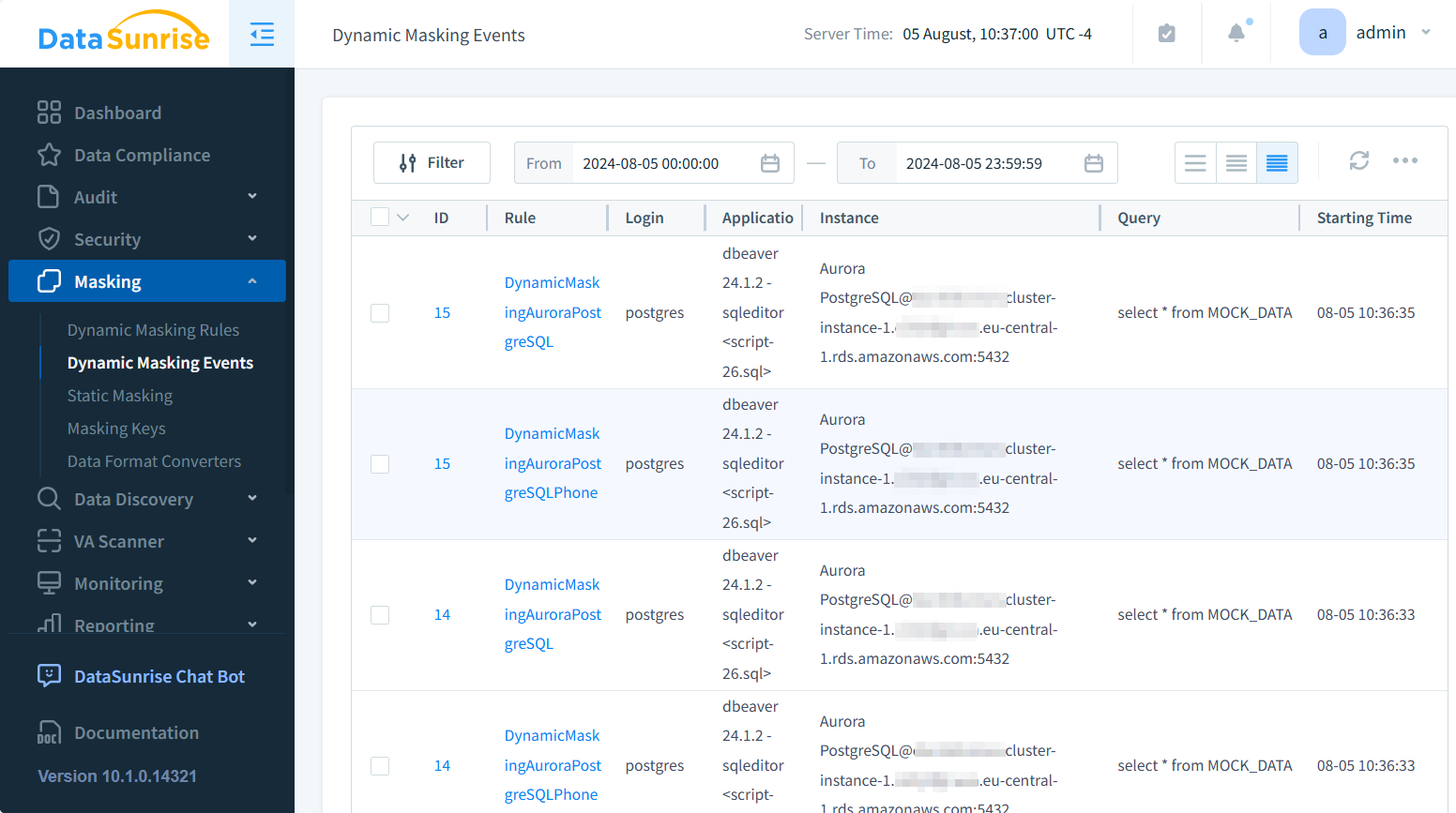

Seguimiento de Eventos de Enmascaramiento

Para monitorear la efectividad de tus reglas de enmascaramiento, es crucial rastrear los eventos de enmascaramiento. DataSunrise te permite habilitar el registro de eventos de enmascaramiento durante la configuración de reglas.

Luego puedes ver estos registros en el tablero de DataSunrise o exportarlos para un análisis más detallado.

Mejores Prácticas para el Enmascaramiento Dinámico de Datos

Para aprovechar al máximo el enmascaramiento dinámico de datos para Amazon Aurora, considera estas mejores prácticas:

- Identificar datos sensibles: Audita regularmente tu base de datos para identificar y clasificar información sensible.

- Usar métodos de enmascaramiento apropiados: Elige técnicas de enmascaramiento que equilibren seguridad y usabilidad.

- Probar minuciosamente: Asegúrate de que las reglas de enmascaramiento no rompan la funcionalidad de la aplicación.

- Monitorear y ajustar: Revisa regularmente los registros de enmascaramiento y ajusta las reglas según sea necesario.

- Combinar con otras medidas de seguridad: Usa el enmascaramiento de datos junto con cifrado, controles de acceso y auditorías.

Pruebas de Aplicaciones Basadas en Datos: Datos Enmascarados vs. Datos Sintéticos

Al probar aplicaciones basadas en datos, hay dos enfoques principales disponibles:

- Prueba con datos enmascarados

- Prueba con datos sintéticos

Pruebas con Datos Enmascarados

Este enfoque utiliza tus datos reales de producción pero aplica reglas de enmascaramiento para proteger la información sensible. Los beneficios incluyen:

- Escenarios de datos realistas

- Más fácil de configurar

- Mantiene relaciones de datos

Sin embargo, aún hay un pequeño riesgo de exposición de datos, y los datos enmascarados pueden no cubrir todos los posibles casos de prueba.

Pruebas con Datos Sintéticos

Este método utiliza datos generados artificialmente que imitan la estructura y características de tus datos de producción. Las ventajas incluyen:

- Riesgo cero de exponer datos reales

- Puede generar casos extremos para pruebas exhaustivas

- Evita problemas de cumplimiento de privacidad de datos

El inconveniente es que crear datos sintéticos realistas puede ser un desafío y consumir mucho tiempo.

Conclusión

El enmascaramiento dinámico de datos para Amazon Aurora es una herramienta poderosa para proteger datos sensibles en entornos de nube. Al implementar estrategias de enmascaramiento, las empresas pueden reducir significativamente el riesgo de brechas de datos y simplificar el cumplimiento con las regulaciones de protección de datos. Ya sea utilizando las capacidades nativas de Aurora o herramientas avanzadas como DataSunrise, el enmascaramiento dinámico de datos debe ser un componente clave de tu estrategia de seguridad de bases de datos.

Recuerda, la protección efectiva de datos es un proceso continuo. Revisa y actualiza regularmente tus reglas de enmascaramiento, monitorea los eventos de enmascaramiento y mantente informado sobre las últimas mejores prácticas de seguridad para mantener tus datos sensibles seguros en el panorama digital en constante evolución.

DataSunrise ofrece herramientas fáciles de usar y de última generación para la seguridad de bases de datos, incluyendo capacidades de auditoría completas y características de descubrimiento de datos. Para aprender más sobre cómo DataSunrise puede mejorar la seguridad de tu base de datos y ver nuestras soluciones en acción, visita nuestro sitio web para programar una demo en línea.