Mejorando la Seguridad de Amazon Redshift con Enmascaramiento Dinámico de Datos

Introducción

Las organizaciones enfrentan una presión creciente para proteger los datos personales mientras mantienen el cumplimiento normativo. Entra el enmascaramiento dinámico de datos para Amazon Redshift: una solución poderosa que ayuda a las empresas a asegurar sus datos sin comprometer la funcionalidad.

Vamos a sumergirnos en el mundo del enmascaramiento dinámico de datos y explorar cómo puede revolucionar su estrategia de seguridad de datos.

Según el Panel de Control de la Base de Datos Nacional de Vulnerabilidades (NVD), en agosto de 2024 se han reportado 24,457 nuevos registros de Vulnerabilidades y Exposiciones Comunes (CVE) este año, y solo estamos a mitad de año.

Esta impresionante estadística subraya la necesidad crítica de medidas robustas de protección de datos. El enmascaramiento dinámico de datos ofrece un enfoque de vanguardia para salvaguardar la información sensible en las bases de datos de Amazon Redshift.

Entendiendo las Capacidades de AWS Redshift para el Enmascaramiento de Datos

Amazon Redshift proporciona varias funciones integradas que pueden usarse para enmascaramiento básico de datos. Aunque estas funciones no son tan completas como las soluciones de enmascaramiento dedicadas, ofrecen un punto de partida para proteger los datos sensibles.

Datos de prueba

create table MOCK_DATA ( id INT, first_name VARCHAR(50), last_name VARCHAR(50), email VARCHAR(50) ); insert into MOCK_DATA (id, first_name, last_name, email) values (6, 'Bartlet', 'Wank', 'bwank5@who.int'); insert into MOCK_DATA (id, first_name, last_name, email) values (7, 'Leupold', 'Gullen', 'lgullen6@moonfruit.com'); insert into MOCK_DATA (id, first_name, last_name, email) values (8, 'Chanda', 'Matiebe', 'cmatiebe7@gov.uk'); …

Usando REGEXP_REPLACE

Una de las maneras más simples de enmascarar datos en Redshift es utilizando la función REGEXP_REPLACE. Esta función permite reemplazar partes de una cadena basada en un patrón de expresión regular.

A continuación, se muestra un ejemplo de cómo puede usar restricciones y REGEXP_REPLACE para enmascarar un número de teléfono:

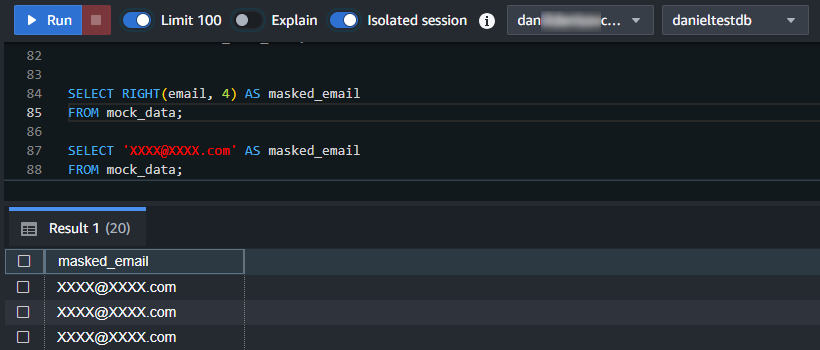

SELECT RIGHT(email, 4) AS masked_email FROM mock_data;

SELECT REGEXP_REPLACE(email, '.', '*') AS masked_email FROM mock_data;

Esta consulta reemplaza los primeros seis dígitos de un número de teléfono con caracteres ‘X’, dejando visibles solo los últimos cuatro dígitos.

O incluso más simple:

SELECT 'XXXX@XXXX.com' AS masked_email FROM mock_data;

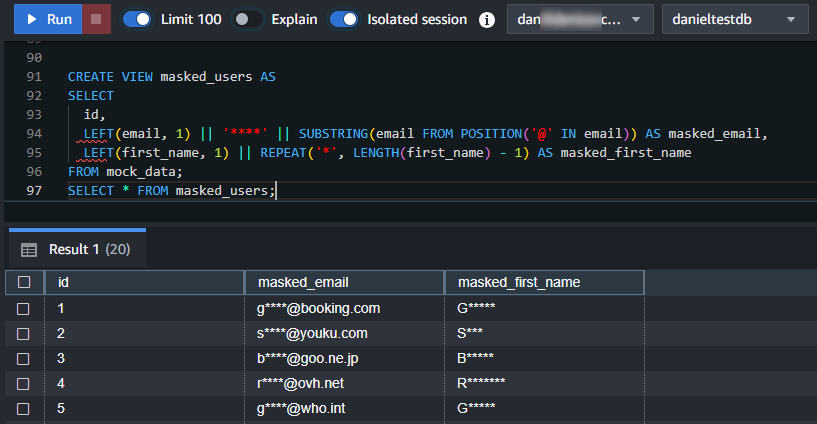

Enmascarar Vistas

CREATE VIEW masked_users AS

SELECT

id,

LEFT(email, 1) || '****' || SUBSTRING(email FROM POSITION('@' IN email)) AS masked_email,

LEFT(first_name, 1) || REPEAT('*', LENGTH(first_name) - 1) AS masked_first_name

FROM mock_data;SELECT * FROM masked_users;

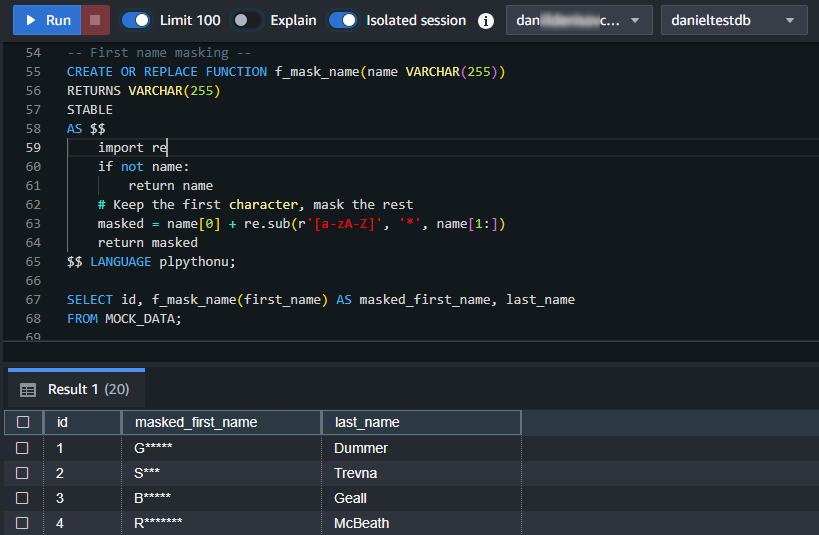

Aprovechando funciones integradas de Python

Redshift también soporta funciones definidas por el usuario (UDFs) escritas en Python. Estas pueden ser herramientas poderosas para implementar lógica de enmascaramiento más compleja.

A continuación, se muestra un ejemplo simple de UDFs en Python que enmascara direcciones de correo electrónico y nombres:

-- Enmascarar Email --

CREATE OR REPLACE FUNCTION f_mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

STABLE

AS $$

import re

def mask_part(part):

return re.sub(r'[a-zA-Z0-9]', '*', part)

if '@' not in email:

return email

local, domain = email.split('@', 1)

masked_local = mask_part(local)

domain_parts = domain.split('.')

masked_domain_parts = [mask_part(part) for part in domain_parts[:-1]] + [domain_parts[-1]]

masked_domain = '.'.join(masked_domain_parts)

return "{0}@{1}".format(masked_local, masked_domain)

$$ LANGUAGE plpythonu;-- Enmascarar Nombre -- CREATE OR REPLACE FUNCTION f_mask_name(name VARCHAR(255)) RETURNS VARCHAR(255) STABLE AS $$ import re if not name: return name # Conservar el primer carácter, enmascarar el resto masked = name[0] + re.sub(r'[a-zA-Z]', '*', name[1:]) return masked $$ LANGUAGE plpythonu;

SELECT id, f_mask_name(first_name) AS masked_first_name, last_name FROM MOCK_DATA;

Creando una Instancia DataSunrise para Enmascaramiento Dinámico de Datos

Aunque las capacidades integradas de Redshift ofrecen enmascaramiento básico, carecen de la flexibilidad y la facilidad de uso proporcionadas por soluciones especializadas como DataSunrise. Exploremos cómo configurar el enmascaramiento dinámico de datos utilizando DataSunrise.

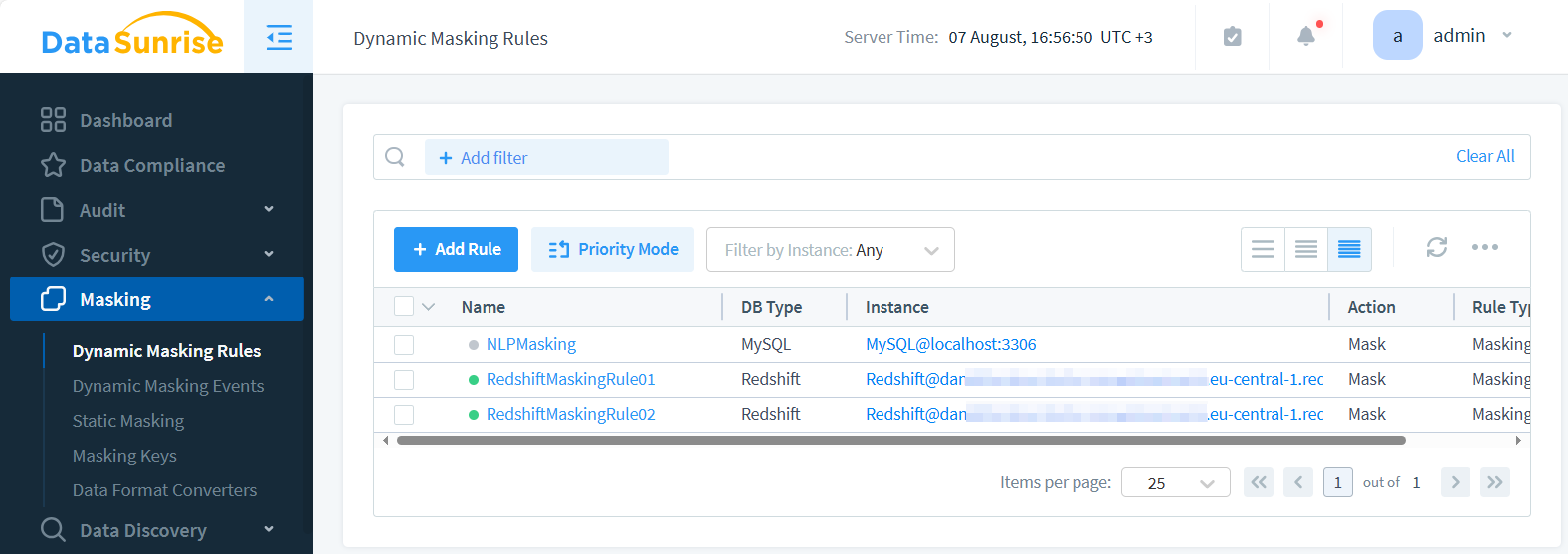

Configuración del Enmascaramiento Dinámico de Datos

Para configurar el enmascaramiento dinámico de datos:

- En el panel de control, navegue a la sección “Enmascaramiento”.

- Seleccione “Reglas de Enmascaramiento Dinámico” en el menú.

- Haga clic en “Agregar Nueva Regla” para crear una regla de enmascaramiento.

- Elija su instancia de base de datos Amazon Redshift de la lista de bases de datos conectadas.

- Seleccione la tabla y la columna que desea enmascarar.

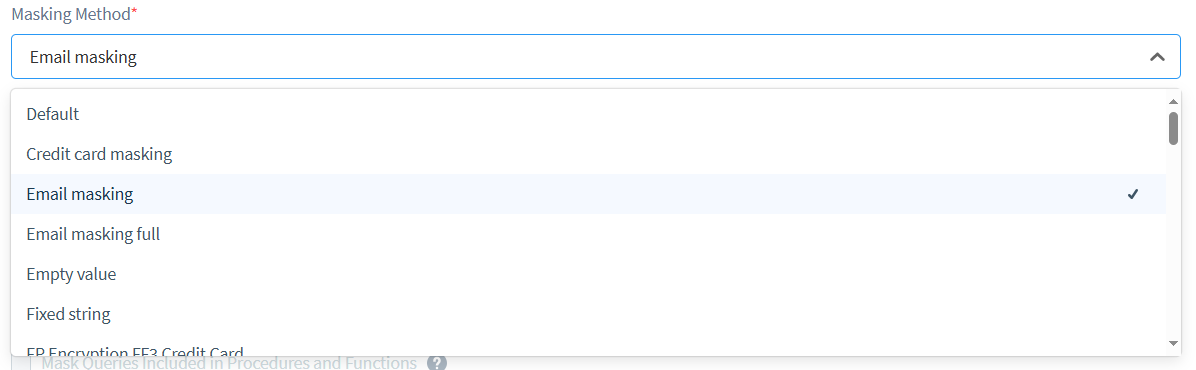

- Seleccione un método de enmascaramiento (más sobre estos en la siguiente sección).

- Guarde su regla y aplique los cambios.

La imagen muestra dos reglas de enmascaramiento dinámico de datos. La primera regla, etiquetada como ‘RedshiftMaskingRule01’, está configurada para enmascarar direcciones de correo electrónico. La segunda regla, ‘RedshiftMaskingRule02’, está configurada para enmascarar nombres.

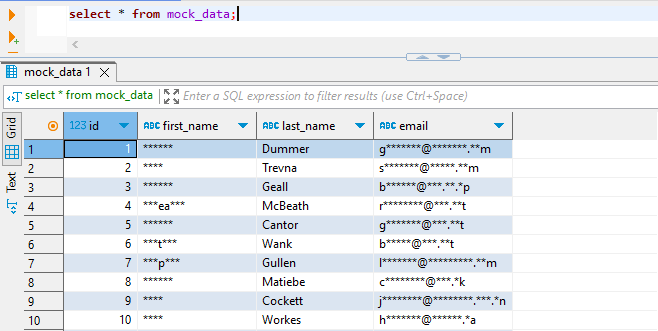

Después de configurar las reglas, puede ejecutar una consulta de prueba para ver los datos enmascarados dinámicamente en acción. El acceso a datos enmascarados en DBeaver se ilustra a continuación.

Crear reglas de enmascaramiento dinámico con DataSunrise es notablemente simple, requiriendo solo unos pocos clics. Este proceso simplificado contrasta considerablemente con los enfoques nativos más complejos. Y lo mejor de todo, esta facilidad de uso se aplica a docenas de bases de datos y sistemas de almacenamiento soportados, ofreciendo una versatilidad y eficiencia incomparables en la protección de datos.

Explorando Métodos de Enmascaramiento

DataSunrise ofrece varios métodos de enmascaramiento para adaptarse a diferentes tipos de datos y requisitos de seguridad. Examinemos tres enfoques comunes:

Encriptación Preservada de Formato (FPE)

FPE es una técnica de enmascaramiento avanzada que encripta los datos manteniendo su formato original. Esto es particularmente útil para campos como números de tarjetas de crédito o números de seguro social, donde los datos enmascarados necesitan mantener la misma estructura que los originales.

Ejemplo: Original: 1234-5678-9012-3456 Enmascarado: 8736-2940-5281-7493

Valor de Cadena Fija

Este método reemplaza todo el campo con una cadena predeterminada. Es simple pero efectivo para casos donde la estructura de los datos no es importante.

Ejemplo: Original: John Doe Enmascarado: [REDACTED]

Valor Nulo

A veces, la mejor manera de proteger datos sensibles es ocultarlos completamente. El método de valor nulo reemplaza los datos originales con un valor nulo, eliminándolos efectivamente de los resultados de consultas para usuarios no autorizados.

Ejemplo: Original: johndoe@example.com Enmascarado: NULL

DataSunrise ofrece una diversa gama de métodos de enmascaramiento, proporcionándole numerosas opciones para personalizar su estrategia de protección de datos:

Beneficios del Enmascaramiento Dinámico de Datos

Implementar enmascaramiento dinámico de datos para Amazon Redshift ofrece varias ventajas clave:

- Seguridad de datos mejorada: Proteja la información sensible del acceso no autorizado.

- Cumplimiento normativo: Cumpla los requisitos de regulaciones de protección de datos como GDPR y CCPA.

- Flexibilidad: Aplique diferentes reglas de enmascaramiento basadas en roles de usuario o elementos de datos específicos.

- Integración sin interrupciones: Enmascare datos de manera dinámica sin modificar la estructura de la base de datos subyacente.

- Mejora en pruebas y desarrollo: Proporcione datos realistas pero seguros para entornos no productivos.

Mejores Prácticas para Implementar Enmascaramiento Dinámico de Datos

Para maximizar la efectividad de su estrategia de enmascaramiento de datos:

- Identifique datos sensibles: Lleve a cabo un exhaustivo proceso de descubrimiento de datos para localizar toda la información sensible.

- Defina políticas claras: Establezca reglas de enmascaramiento consistentes en toda su organización.

- Pruebe minuciosamente: Verifique que el enmascaramiento no rompa la funcionalidad de la aplicación.

- Monitoree y audite: Revise regularmente las reglas de enmascaramiento y su efectividad.

- Capacite a su equipo: Asegure que todos los interesados comprendan la importancia del enmascaramiento de datos y cómo usarlo correctamente.

Conclusión

El enmascaramiento dinámico de datos para Amazon Redshift es una herramienta poderosa en el arsenal moderno de seguridad de datos. Al implementar estrategias robustas de enmascaramiento, las organizaciones pueden proteger datos sensibles, mantener el cumplimiento normativo y mitigar los riesgos asociados con las brechas de datos.

A medida que la protección de datos se vuelve cada vez más crítica, soluciones como DataSunrise ofrecen herramientas fáciles de usar y de vanguardia para una seguridad integral de la base de datos. Además del enmascaramiento dinámico de datos, DataSunrise proporciona características como auditoría y descubrimiento de datos, mejorando aún más su capacidad para proteger información valiosa.

¿Listo para llevar la seguridad de sus datos de Amazon Redshift al siguiente nivel? Visite el sitio web de DataSunrise para una demostración en línea y descubra cómo nuestras herramientas avanzadas pueden transformar su enfoque hacia la protección de datos.

Siguiente