Enmascaramiento de Datos para Amazon DynamoDB

Introducción

Proteger información sensible es más crítico que nunca. Con el auge de la computación en la nube, las empresas recurren cada vez más a servicios como Amazon DynamoDB para almacenar y gestionar sus datos. Sin embargo, este cambio también trae nuevos desafíos en la seguridad de los datos. Aquí es donde entra en juego el enmascaramiento de datos para Amazon DynamoDB, una técnica poderosa que ayuda a las organizaciones a salvaguardar sus datos sensibles mientras mantienen su usabilidad para propósitos de prueba y desarrollo.

Más del 80 % de los adultos en EE. UU. creen que tienen un control mínimo sobre los datos personales compartidos con agencias gubernamentales o empresas privadas. Esta alarmante estadística subraya la importancia de implementar medidas robustas de protección de datos, como el enmascaramiento de datos, en su estrategia de gestión de bases de datos.

Entendiendo Amazon DynamoDB y el Enmascaramiento de Datos

¿Qué es Amazon DynamoDB?

Amazon DynamoDB es un servicio de base de datos NoSQL completamente gestionado proporcionado por AWS. Ofrece escalabilidad sin interrupciones, alto rendimiento y replicación automática de datos en múltiples zonas de disponibilidad. Muchas organizaciones usan DynamoDB para almacenar y recuperar grandes cantidades de datos estructurados de manera rápida y eficiente.

Una distinción clave entre DynamoDB y bases de datos relacionales como PostgreSQL es su incapacidad para verificar la presencia de atributos en los ítems. Esto significa que solo las claves de partición y de ordenación están garantizadas. Ejercite precaución cuando enmascare datos, incluyendo herramientas de terceros, ya que otros atributos pueden no estar presentes.

La Importancia del Enmascaramiento de Datos

El enmascaramiento de datos es una técnica utilizada para crear una versión estructuralmente similar pero inauténtica de los datos de una organización. Este proceso ayuda a proteger la información sensible reemplazándola con datos realistas pero falsos. Para los usuarios de DynamoDB, el enmascaramiento de datos es crucial para:

- Cumplir con las regulaciones de protección de datos

- Asegurar datos sensibles durante el desarrollo y pruebas

- Prevenir el acceso no autorizado a información confidencial

Acceso y Enmascaramiento de Datos en Amazon DynamoDB

Amazon DynamoDB ofrece múltiples métodos para el acceso y manipulación de datos. Entender estas opciones es crucial para implementar estrategias efectivas de enmascaramiento de datos. Exploremos los métodos de acceso disponibles y sus implicaciones para el enmascaramiento de datos:

Métodos de Acceso Primarios para DynamoDB

- API (Interfaz de Programación de Aplicaciones)

- CLI (Interfaz de Línea de Comandos)

- Interfaz de Usuario basada en la Web Consola

Además, DynamoDB soporta PartiQL, un lenguaje de consulta compatible con SQL. Esta característica permite a los usuarios hacer llamadas tipo SQL dentro de los tres métodos de acceso principales mencionados anteriormente.

Limitaciones para el Enmascaramiento de Datos en DynamoDB

Aunque DynamoDB es poderoso y flexible, tiene algunas limitaciones cuando se trata de enmascaramiento de datos:

- No soporta funciones definidas por el usuario

- Falta de soporte para vistas

- Capacidades limitadas del lenguaje de consulta para transformaciones complejas

Estas restricciones moldean nuestro enfoque para el enmascaramiento de datos en DynamoDB.

Nuestro Enfoque de Enmascaramiento de Datos

Dadas estas limitaciones, nos enfocaremos en dos estrategias principales para el enmascaramiento de datos en DynamoDB:

- Enmascaramiento Dinámico: Implementaremos el enmascaramiento después de consultar los datos. Este enfoque permite la protección en tiempo real de la información sensible.

- Enmascaramiento Estático: Para este método, crearemos una tabla separada y la llenaremos con datos enmascarados. Esta técnica es particularmente útil para crear entornos seguros no productivos.

En este artículo, nos enfocaremos principalmente en técnicas de enmascaramiento dinámico. Para una exploración detallada del enmascaramiento dinámico y estático en DynamoDB, consulte nuestros artículos complementarios sobre el tema.

Al entender estos métodos de acceso y estrategias de enmascaramiento, podrá proteger mejor los datos sensibles en sus tablas de DynamoDB mientras mantiene la funcionalidad para propósitos de prueba y desarrollo.

Limitaciones de PartiQL para el Enmascaramiento de Datos

PartiQL, el lenguaje de consulta compatible con SQL para DynamoDB, carece de la flexibilidad requerida para el enmascaramiento dinámico o estático. Sus limitaciones incluyen:

- Incapacidad para modificar datos al vuelo

- Soporte limitado para transformaciones complejas

- Falta de funciones de enmascaramiento integradas

Implementación del Enmascaramiento de Datos para DynamoDB

import boto3

from boto3.dynamodb.conditions import Key

import re

# Inicializar cliente de DynamoDB

dynamodb = boto3.resource('dynamodb')

table = dynamodb.Table('danielArticleTable')

# Función para enmascarar email

def mask_email(email):

return re.sub(r'(^[^@]{3}|(?<=@)[^.]+)', lambda m: '*' * len(m.group()), email)

# Función para enmascarar dirección IP

def mask_ip(ip):

return re.sub(r'\d+', 'xxx', ip)

# Escanear la tabla

response = table.scan()

# Procesar y enmascarar los datos

masked_items = []

for item in response['Items']:

masked_item = {

'id': item['id'],

'first_name': item['first_name'],

'last_name': item['last_name'],

'email': mask_email(item['email']),

'gender': item['gender'],

'ip_address': mask_ip(item['ip_address'])

}

masked_items.append(masked_item)

# Imprimir ítems enmascarados (o puede escribir en una nueva tabla)

for item in masked_items:

print(item)

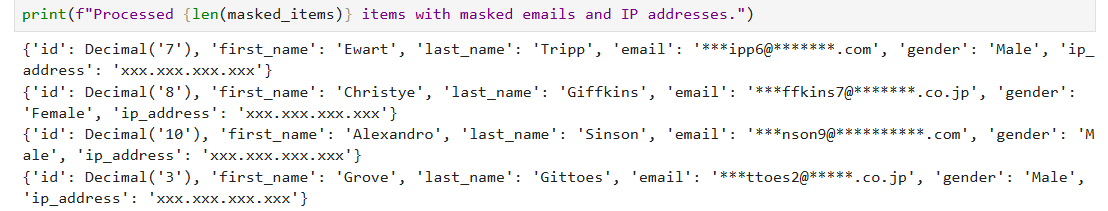

print(f"Procesados {len(masked_items)} ítems con emails y direcciones IP enmascarados.")La salida de este código es la siguiente:

Enmascaramiento Dinámico de Datos con DataSunrise

Configuración de DataSunrise para DynamoDB

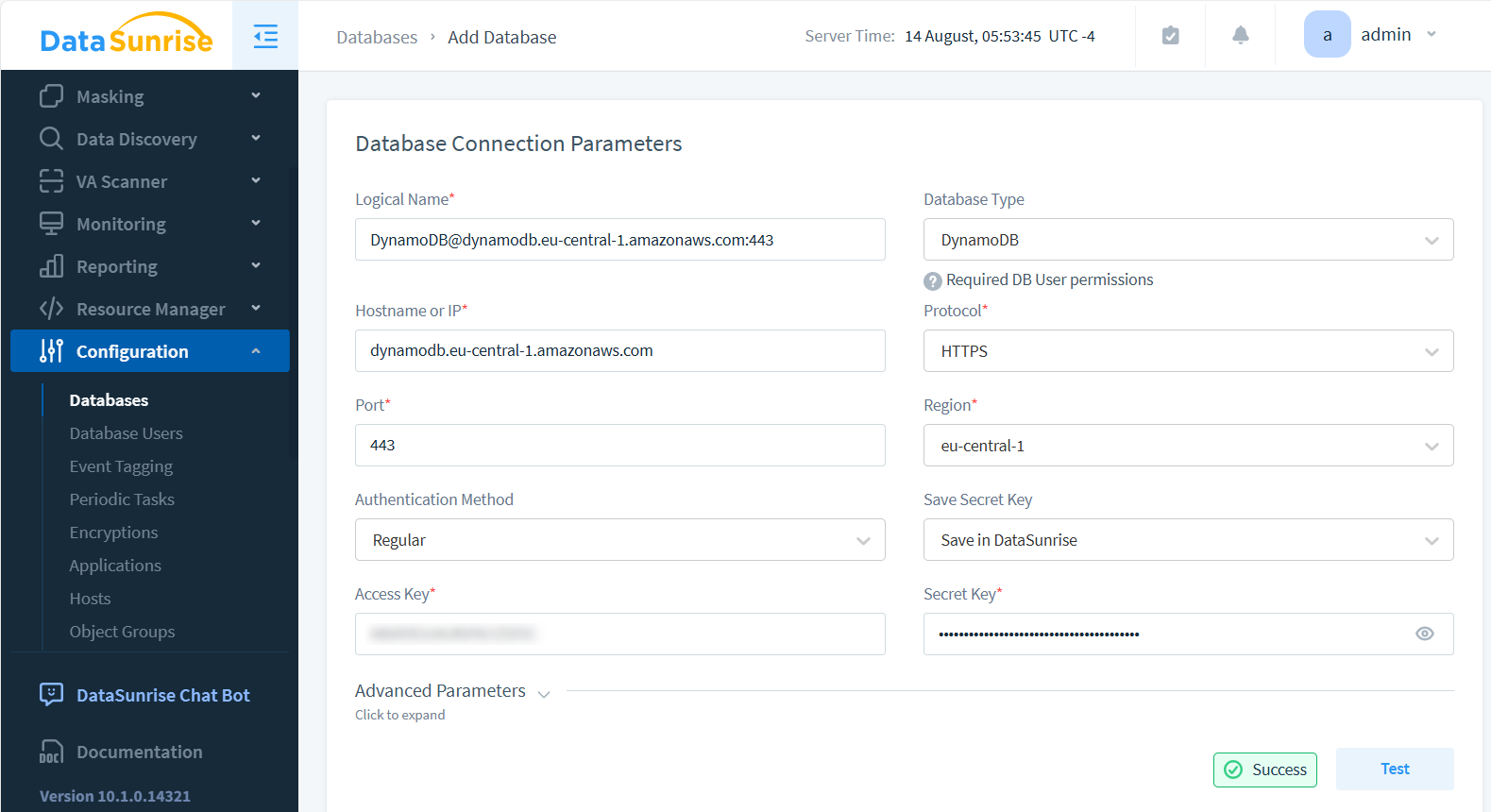

DataSunrise es una poderosa herramienta que ofrece capacidades de enmascaramiento de datos dinámico para varias bases de datos, incluyendo Amazon DynamoDB. Para ver datos enmascarados dinámicamente usando DataSunrise:

- Conecte DataSunrise a su DynamoDB (cree una instancia)

- Defina reglas de enmascaramiento para campos de datos sensibles

- Acceda a sus datos a través del proxy de DataSunrise (vea el ejemplo de CLI a continuación)

Métodos de Enmascaramiento en DataSunrise

DataSunrise proporciona numerosas técnicas de enmascaramiento para salvaguardar la información sensible. Hemos destacado solo algunos ejemplos a continuación:

- Encriptación preservada por formato: Mantiene el formato original de los datos mientras se encriptan los contenidos

- Valor de cadena fija: Reemplaza datos sensibles con una cadena predefinida

- Valor nulo: Reemplaza datos sensibles con un valor nulo

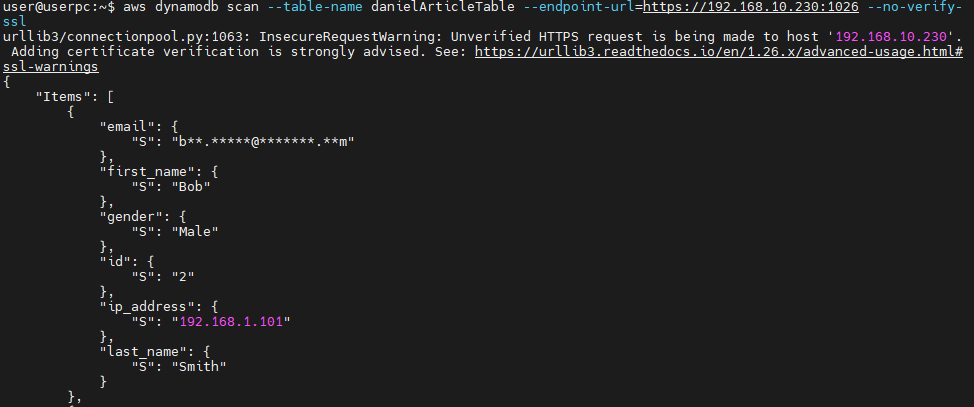

A continuación, se muestra un ejemplo de cómo DataSunrise podría enmascarar datos:

El AWS CLI muestra esto cuando los usuarios acceden al Proxy de DataSunrise (en 192.168.10.230:1026), que enmascara los emails en la tabla. Deshabilitar la verificación SSL (–no-verify) puede ser un riesgo de seguridad. Solo haga esto en entornos controlados donde confíe en la red y el proxy.

Beneficios del Enmascaramiento de Datos para DynamoDB

Implementar el enmascaramiento de datos para sus tablas de DynamoDB ofrece varias ventajas:

- Mejorada seguridad de los datos: Protege la información sensible del acceso no autorizado

- Conformidad: Cumple con los requisitos regulatorios de protección de datos

- Mejora en pruebas: Usa datos realistas pero seguros para el desarrollo y pruebas

- Mitigación de riesgos: Reduce el impacto de posibles brechas de datos

Mejores Prácticas para el Enmascaramiento de Datos en DynamoDB

Para maximizar la efectividad de su estrategia de enmascaramiento de datos:

- Identifique campos de datos sensibles que requieran enmascaramiento

- Elija técnicas de enmascaramiento apropiadas para cada tipo de dato

- Mantenga la integridad referencial entre tablas relacionadas

- Audite y actualice regularmente sus reglas de enmascaramiento

- Use una combinación de enmascaramiento estático y dinámico según sea necesario

Conclusión

El enmascaramiento de datos para Amazon DynamoDB es una práctica crucial para las organizaciones que buscan proteger sus datos sensibles mientras aprovechan el poder de las bases de datos en la nube. Al implementar técnicas robustas de enmascaramiento, ya sea mediante scripts personalizados o herramientas especializadas como DataSunrise, puede mejorar significativamente su postura de seguridad de datos y cumplir con las regulaciones de protección de datos.

A medida que las brechas de datos continúan representando una amenaza significativa para las empresas en todo el mundo, invertir en soluciones integrales de enmascaramiento de datos ya no es opcional, es una necesidad para una gestión de datos responsable en la era digital.

DataSunrise ofrece herramientas de seguridad de bases de datos de vanguardia y fáciles de usar, incluyendo auditorías y evaluación de vulnerabilidades entre otras características. Sus capacidades de enmascaramiento de datos dinámico y estático para Amazon DynamoDB proporcionan una capa adicional de protección para sus datos sensibles. Para experimentar el poder de DataSunrise de primera mano, le invitamos a visitar nuestro sitio web para una demostración en línea y descubrir cómo podemos ayudar a asegurar su entorno de bases de datos.