Enmascaramiento de Datos para Amazon Redshift: Seguridad y Control de Información Sensible

Introducción

Con el creciente uso de almacenes de datos en la nube como Amazon Redshift, las organizaciones enfrentan nuevos desafíos para proteger sus datos valiosos. Los actores internos son responsables de casi la mitad (49%) de las violaciones de datos en Europa, Medio Oriente y África, lo que indica frecuentes ocurrencias de amenazas internas como el abuso de privilegios y errores no intencionales de los empleados. Esta alarmante estadística resalta la importancia de implementar medidas de seguridad robustas, como el enmascaramiento de datos, para proteger la información sensible y garantizar el cumplimento regulatorio.

Comprendiendo el Enmascaramiento de Datos para Amazon Redshift

El enmascaramiento de datos es una técnica poderosa utilizada para proteger datos sensibles en Redshift, reemplazándolos con información ficticia pero realista. Cuando se aplica a Amazon Redshift, ayuda a las organizaciones a mantener la privacidad de los datos mientras permite a los usuarios autorizados acceder y analizar la información que necesitan.

¿Por qué es importante el Enmascaramiento de Datos?

- Protege los datos sensibles del acceso no autorizado

- Garantiza el cumplimiento de regulaciones como GDPR y HIPAA

- Reduce el riesgo de violaciones de datos y amenazas internas

- Permite el uso seguro de datos en entornos de no producción

Capacidades Nativas de Enmascaramiento de Datos de Amazon Redshift

Amazon Redshift ofrece funciones de enmascaramiento de datos integradas que pueden ayudar a proteger la información sensible. Estas funciones te permiten enmascarar datos directamente en tus consultas o vistas.

Funciones Clave de Enmascaramiento de Datos en Redshift

Usamos la siguiente tabla con datos sintéticos proporcionados por mockaroo.com:

create table MOCK_DATA ( id INT, first_name VARCHAR(50), last_name VARCHAR(50), email VARCHAR(50) ); insert into MOCK_DATA (id, first_name, last_name, email) values (1, 'Garvey', 'Dummer', 'gdummer0@booking.com'); insert into MOCK_DATA (id, first_name, last_name, email) values (2, 'Sena', 'Trevna', 'strevna1@youku.com'); …

Al utilizar funciones de enmascarado nativas, puedes emplear construcciones como:

SELECT RIGHT(email, 4) AS masked_email FROM mock_data;

SELECT 'XXXX@XXXX.com' AS masked_email FROM mock_data;

CREATE VIEW masked_users AS

SELECT

id,

LEFT(email, 1) || '****' || SUBSTRING(email FROM POSITION('@' IN email)) AS masked_email,

LEFT(first_name, 1) || REPEAT('*', LENGTH(first_name) - 1) AS masked_first_name

FROM mock_data;

SELECT * FROM masked_users;SELECT REGEXP_REPLACE(email, '.', '*') AS masked_email FROM mock_data;

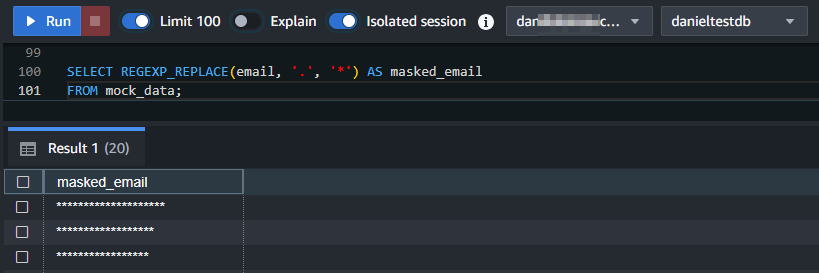

El resultado del ejemplo de reemplazo con REGEXP_REPLACE se muestra a continuación:

Un enfoque más complejo puede involucrar las funciones de Python integradas en Redshift.

-- Mask Email --

CREATE OR REPLACE FUNCTION f_mask_email(email VARCHAR(255))

RETURNS VARCHAR(255)

STABLE

AS $$

import re

def mask_part(part):

return re.sub(r'[a-zA-Z0-9]', '*', part)

if '@' not in email:

return email

local, domain = email.split('@', 1)

masked_local = mask_part(local)

domain_parts = domain.split('.')

masked_domain_parts = [mask_part(part) for part in domain_parts[:-1]] + [domain_parts[-1]]

masked_domain = '.'.join(masked_domain_parts)

return "{0}@{1}".format(masked_local, masked_domain)

$$ LANGUAGE plpythonu;SELECT email, f_mask_email(email) AS masked_email FROM MOCK_DATA;

Enmascaramiento de Datos Dinámico vs. Estático

Al implementar el enmascaramiento de datos para Amazon Redshift, es esencial comprender la diferencia entre el enmascaramiento dinámico y estático.

Enmascaramiento de Datos Dinámico

El enmascaramiento dinámico aplica las reglas de enmascaramiento en tiempo real cuando se consultan los datos. Este enfoque ofrece flexibilidad y no modifica los datos originales.

Beneficios del enmascaramiento dinámico:

- No altera los datos fuente

- Las reglas de enmascaramiento se pueden actualizar fácilmente

- Usuarios diferentes pueden ver diferentes niveles de datos enmascarados

Enmascaramiento de Datos Estático

El enmascaramiento estático altera permanentemente los datos en la base de datos. Este método se utiliza típicamente al crear copias de datos de producción para fines de prueba o desarrollo.

Ventajas del enmascaramiento estático:

- Enmascaramiento consistente en todos los entornos

- Impacto reducido en el rendimiento de las consultas

- Adecuado para crear conjuntos de datos saneados

Creación de una Instancia de DataSunrise para Enmascaramiento Dinámico

Para implementar enmascaramiento dinámico avanzado para Amazon Redshift, puede usar soluciones de terceros como DataSunrise. Aquí se explica cómo comenzar con DataSunrise:

- Inicie sesión en su panel de control de DataSunrise

- Vaya a la sección “Instancias”

- Haga clic en “Agregar instancia” y seleccione “Amazon Redshift”

- Ingrese los detalles de conexión de Redshift

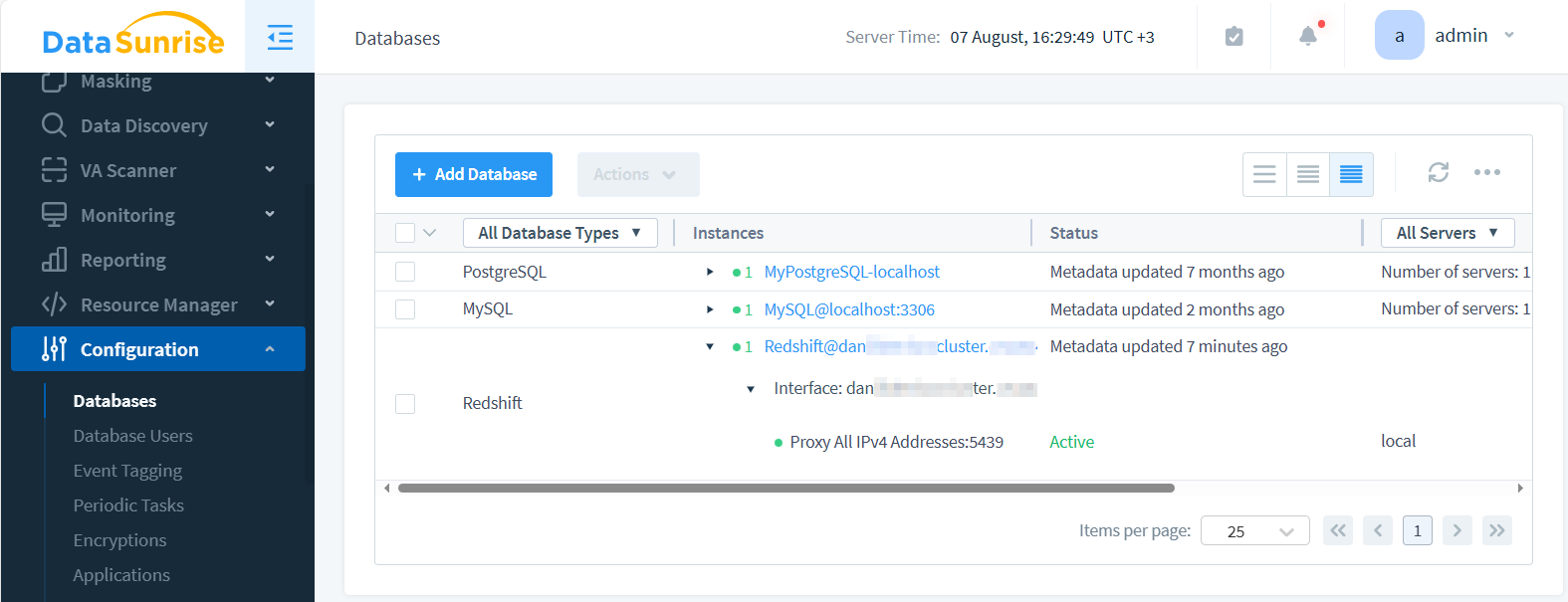

La imagen a continuación muestra la instancia recién creada, que aparece al final de la lista.

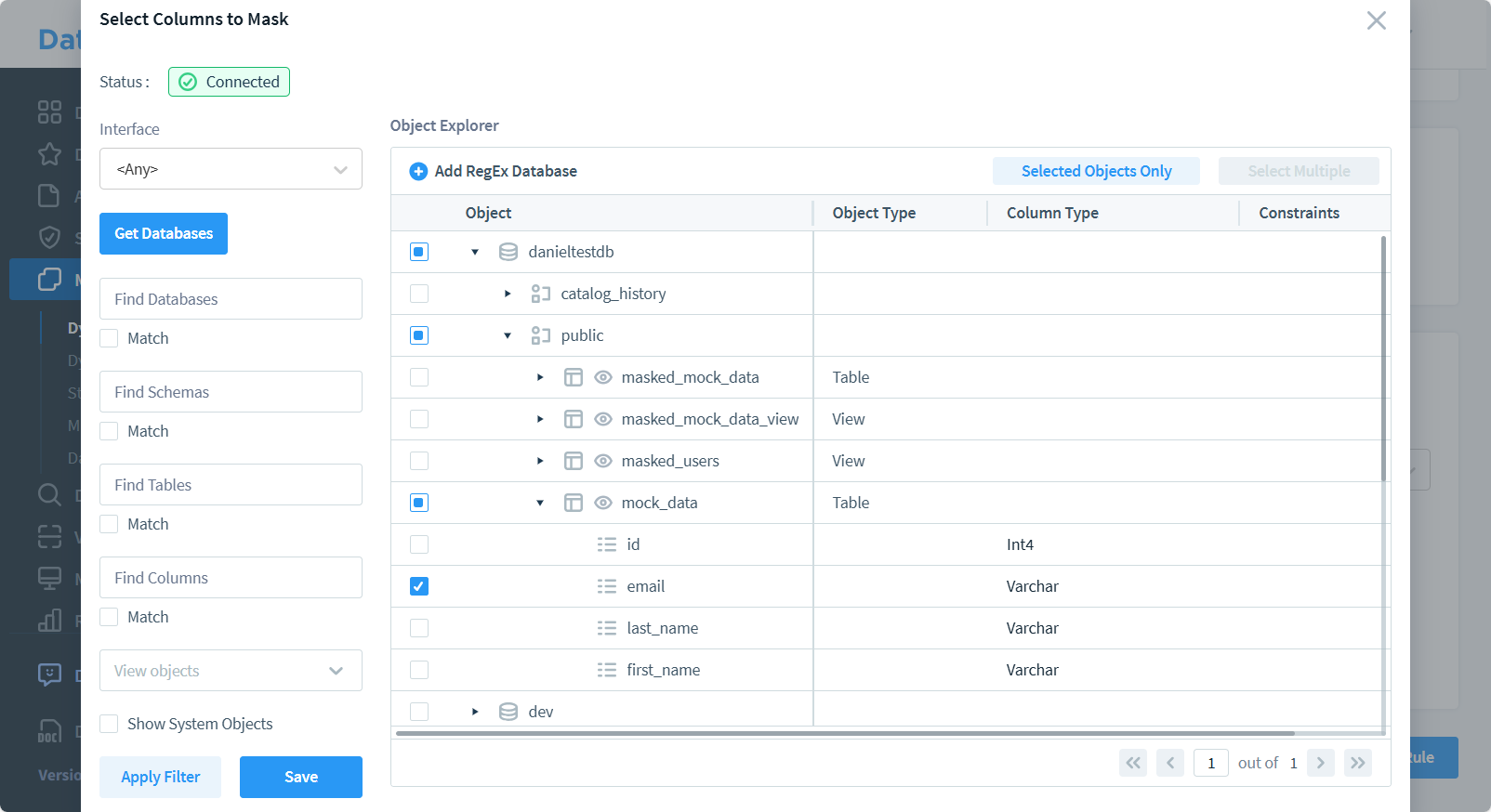

- Configure las reglas de enmascaramiento para columnas sensibles

- Guarde y aplique la configuración

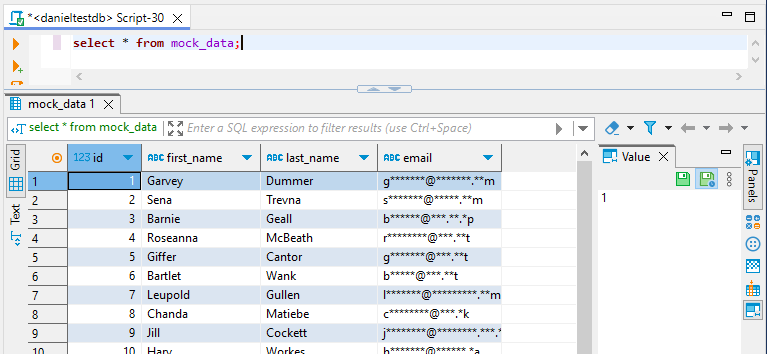

Una vez configurado, puede ver los datos enmascarados dinámicamente consultando su instancia de Redshift a través del proxy de DataSunrise.

Note que la columna de correo electrónico está enmascarada. Esto demuestra una regla de enmascaramiento dinámico en acción. Los datos se ofuscan en tiempo real a medida que se ejecuta la consulta, protegiendo la información sensible sin alterar los datos subyacentes.

Mejores Prácticas para el Enmascaramiento de Datos en Amazon Redshift

Para asegurar una protección efectiva de los datos, siga estas mejores prácticas:

- Identifique y clasifique los datos sensibles

- Utilice una combinación de técnicas de enmascaramiento

- Revise y actualice regularmente las reglas de enmascaramiento

- Monitoree el acceso a los datos enmascarados

- Capacite a los empleados sobre las políticas de privacidad de datos

Garantizar el Cumplimiento Regulatorio con el Enmascaramiento de Datos

El enmascaramiento de datos juega un papel crucial en el cumplimiento de los requisitos normativos. Al implementar estrategias robustas de enmascaramiento, las organizaciones pueden:

- Proteger la información de identificación personal (PII)

- Garantizar los principios de minimización de datos

- Mantener la integridad de los datos mientras preservan la privacidad

- Demostrar diligencia debida en los esfuerzos de protección de datos

Desafíos y Consideraciones

Aunque el enmascaramiento de datos ofrece beneficios significativos, es importante ser consciente de los posibles desafíos:

- Impacto en el rendimiento de las consultas

- Mantener la consistencia de los datos en todos los sistemas

- Equilibrar la seguridad con la usabilidad de los datos

- Manejar relaciones de datos complejas

Tendencias Futuras en el Enmascaramiento de Datos para Almacenes de Datos en la Nube

A medida que la adopción de la nube sigue creciendo, podemos esperar ver avances en las tecnologías de enmascaramiento de datos:

- Algoritmos de enmascaramiento impulsados por IA

- Integración con plataformas de gobernanza de datos

- Compatibilidad mejorada entre nubes

- Reportes de cumplimiento automatizados

DataSunrise ya ha implementado todas las tendencias mencionadas aquí, convirtiendo a nuestro producto en la solución líder para entornos de almacenamiento múltiples.

Conclusión

El enmascaramiento de datos para Amazon Redshift es un componente crítico de una estrategia integral de protección de datos. Al implementar técnicas de enmascaramiento efectivas, las organizaciones pueden proteger la información sensible, garantizar el cumplimiento regulatorio y mitigar los riesgos asociados con las violaciones de datos. A medida que el panorama de amenazas evoluciona, es crucial mantenerse informado sobre las últimas tecnologías y mejores prácticas de enmascaramiento de datos.

Para aquellos que buscan soluciones avanzadas de protección de datos, DataSunrise ofrece herramientas fáciles de usar y de última generación para la seguridad de bases de datos, incluyendo funciones de auditoría y descubrimiento de datos. Para experimentar el poder del conjunto completo de protección de datos de DataSunrise, visite nuestro sitio web para una demostración en línea y dé el primer paso hacia la seguridad de sus valiosos activos de datos.

Siguiente