Protegiendo Información Sensible con el Enmascaramiento de Datos Estáticos en SQL Server

Las bases de datos de SQL Server contienen información valiosa para las empresas. Sin embargo, estos datos a menudo incluyen detalles sensibles que necesitan protección. El enmascaramiento de datos estáticos en SQL Server ofrece una solución robusta para salvaguardar la información confidencial mientras se mantiene la funcionalidad de la base de datos. Este artículo explora el enmascaramiento de datos estáticos, su importancia para SQL Server y cómo implementarlo eficazmente.

¿Qué es el Enmascaramiento de Datos Estáticos?

El enmascaramiento de datos estáticos es una técnica que reemplaza permanentemente la información sensible con datos ficticios pero realistas. Crea una copia desinfectada de la base de datos, preservando su estructura y utilidad mientras protege los detalles confidenciales. En SQL Server, el enmascaramiento de datos estáticos asegura que los usuarios no autorizados no puedan acceder o ver la información sensible, incluso si consiguen acceso a la copia enmascarada de la base de datos.

Las bases de datos de SQL Server a menudo almacenan información personal, registros financieros y otros datos sensibles. Sin la debida protección, esta información se vuelve vulnerable a incursiones y accesos no autorizados. El enmascaramiento de datos estáticos en SQL Server aborda estas inquietudes de seguridad al oscurecer permanentemente los detalles sensibles en la copia de la base de datos.

Muchas industrias enfrentan estrictas regulaciones con respecto a la protección de datos. El enmascaramiento de datos estáticos en SQL Server ayuda a las organizaciones a cumplir con leyes como el GDPR, HIPAA y el PCI DSS. Al implementar técnicas de enmascaramiento, las empresas demuestran su compromiso con la privacidad de los datos y evitan posibles problemas legales.

El desarrollo y pruebas de software requieren datos realistas. Sin embargo, el uso de datos de producción en estos entornos plantea riesgos significativos. El enmascaramiento de datos estáticos para SQL Server permite a los equipos trabajar con versiones seguras y enmascaradas de las bases de datos. Este enfoque mantiene la integridad de los datos mientras elimina el peligro de exponer información sensible durante el desarrollo y los procesos de prueba.

Implementación del Enmascaramiento de Datos Estáticos en SQL Server

SQL Server ofrece varias técnicas de enmascaramiento para adaptarse a diferentes tipos de datos y requisitos de seguridad. Algunos métodos populares incluyen sustitución (reemplazo de valores sensibles con alternativas realistas), mezclamiento (reorganización de datos existentes dentro de una columna), cifrado (conversión de datos sensibles en un formato ilegible) y nulificación (reemplazo de valores sensibles con NULL).

Una vez que has identificado los datos sensibles y elegido las técnicas apropiadas, es hora de crear reglas de enmascaramiento. En SQL Server, puedes usar funciones integradas o scripts personalizados para aplicar estas reglas. Por ejemplo, para enmascarar una columna de números de Seguridad Social:

UPDATE Empleados

SET SSN = CONCAT(

REPLICATE('X', 3),

'-',

REPLICATE('X', 2),

'-',

RIGHT(SSN, 4)

)

Esta regla cambiaría los SSN de “123-45-6789” a “XXX-XX-6789,” revelando solo los últimos cuatro dígitos.

Después de definir las reglas de enmascaramiento, crea una copia de la base de datos fuente y aplica las reglas a esta nueva copia. Este paso asegura que los datos originales permanezcan intactos mientras se crea una versión completamente enmascarada para su uso en entornos no productivos.

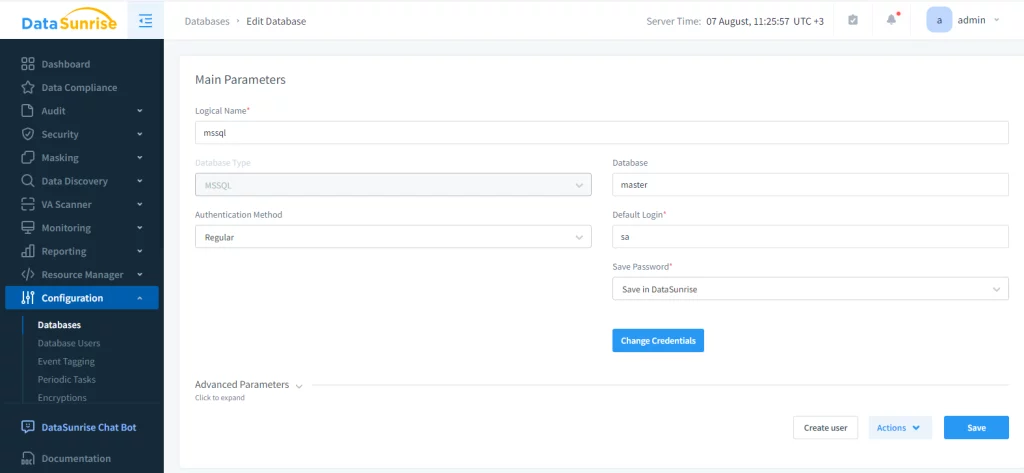

El uso de estos métodos puede ser tedioso para un usuario inexperto y extremadamente lento para bases de datos grandes. DataSunrise simplifica enormemente el proceso de enmascaramiento estático. Primero, un usuario debe crear una instancia de la base de datos MSSQL para crear reglas y tareas para ella.

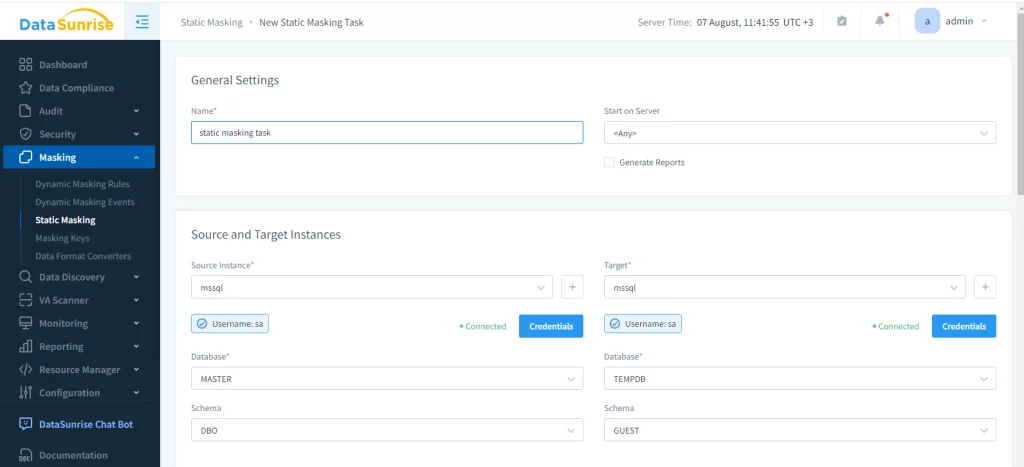

A continuación, se debe crear una tarea de enmascaramiento estático. Primero, selecciona la base de datos y el esquema fuente a enmascarar, luego especifica la base de datos de destino. El destino, obviamente, también debe ser MSSQL. Antes de enmascarar, todos los datos en el esquema de destino serán truncados, por lo que el usuario debe tener cuidado antes de proceder.

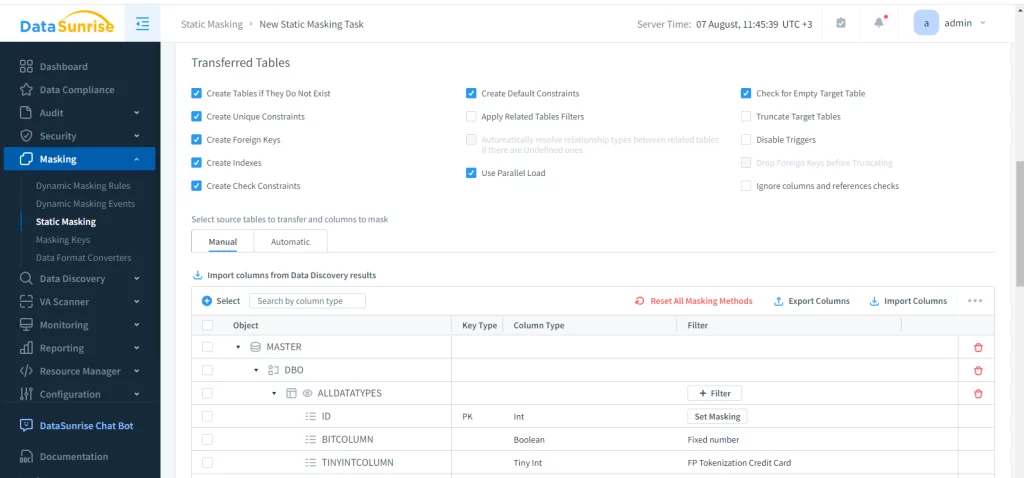

Finalmente, se deben configurar las reglas de enmascaramiento. Al igual que en el enmascaramiento dinámico, un usuario selecciona las tablas a enmascarar y el algoritmo de enmascaramiento.

Todo lo que queda es configurar las reglas de enmascaramiento y ejecutar la tarea. Esto creará un almacenamiento ficticio completamente funcional con relaciones intactas, pero los datos necesarios ocultos.

Mejores Prácticas y Desafíos

Al implementar el enmascaramiento de datos estáticos, es importante seguir las mejores prácticas. Asegúrate de que los datos relacionados se enmascaren de manera coherente en diferentes tablas para mantener la integridad referencial. Esfuérzate por preservar el formato de datos original para ayudar a que las aplicaciones sigan funcionando correctamente. Elige valores de enmascaramiento que se asemejen a datos reales para pruebas y análisis más precisos.

Documenta claramente tus procedimientos de enmascaramiento de datos estáticos en SQL Server. Esta práctica asegura consistencia y ayuda con los esfuerzos de auditoría y cumplimiento. Revisa y actualiza regularmente tus reglas de enmascaramiento, especialmente cuando cambian las estructuras de las bases de datos o se introducen nuevos tipos de datos sensibles.

Sin embargo, el enmascaramiento de datos estáticos también presenta desafíos. Las relaciones de datos complejas pueden dificultar el aseguramiento del enmascaramiento coherente en tablas relacionadas. Encontrar el equilibrio adecuado entre la protección de datos y la usabilidad es crucial, ya que un enmascaramiento excesivamente agresivo podría hacer que los datos sean inútiles para ciertos propósitos. Para bases de datos muy grandes, el proceso de creación de una copia enmascarada podría requerir recursos significativos de almacenamiento y procesamiento.

Herramientas y Soluciones

Aunque los scripts personalizados pueden manejar el enmascaramiento de datos estáticos, varias herramientas pueden agilizar el proceso. SQL Server Data Tools (SSDT) incluye capacidades de enmascaramiento de datos que se integran con proyectos de SQL Server. Varias soluciones de terceros proporcionan características avanzadas para el enmascaramiento de datos estáticos en SQL Server. Para organizaciones con requisitos específicos, los scripts personalizados de PowerShell pueden automatizar el proceso de enmascaramiento de datos estáticos.

A medida que las necesidades de protección de datos continúan evolucionando, podemos esperar avances en las capacidades de enmascaramiento de datos estáticos. Los desarrollos potenciales incluyen algoritmos de enmascaramiento impulsados por IA, mejor integración con instancias basadas en la nube de SQL Server y rendimiento mejorado para el enmascaramiento de bases de datos a gran escala.

No olvides visitar el sitio web de DataSunrise y programar una sesión de demostración para conocer todo lo que nuestro equipo tiene para ofrecer.

Conclusión

El enmascaramiento de datos estáticos en SQL Server proporciona una herramienta poderosa para proteger la información sensible mientras se mantiene la funcionalidad de la base de datos en entornos no productivos. Al comprender diferentes técnicas de enmascaramiento, implementar mejores prácticas y abordar los desafíos potenciales, las organizaciones pueden mejorar significativamente su postura de seguridad de los datos. A medida que las amenazas a la privacidad de los datos continúan evolucionando, el enmascaramiento de datos estáticos en SQL Server sigue siendo un componente esencial de una estrategia de seguridad integral para la gestión de bases de datos.

Siguiente