Historial de Actividad en la Base de Datos Qdrant

Introducción

Qdrant sobresale como motor de búsqueda de similitud de vectores, impulsando sistemas de recomendación y análisis impulsados por inteligencia artificial. Sin embargo, mantener un historial de actividad integral en la base de datos de Qdrant presenta desafíos significativos debido a su falta de funciones de auditoría y gestión de usuarios integradas. Aunque el rendimiento de Qdrant es impresionante, sus capacidades nativas son insuficientes cuando se trata de seguir las actividades en la base de datos, lo que dificulta monitorear interacciones y detectar accesos no autorizados.

La violación de datos de Uber en 2016 demostró cómo un registro de actividad de base de datos inadecuado puede impactar severamente en la seguridad y la respuesta a incidentes, destacando por qué los sistemas de seguimiento robustos son esenciales.

Para abordar esto, se puede implementar Control de Acceso Basado en Roles (RBAC) utilizando tokens JWT, lo que permite a los administradores gestionar permisos específicos de colecciones. Aunque este enfoque proporciona un control de acceso básico, las organizaciones todavía necesitan soluciones adicionales para un registro de actividades más detallado. En esta guía, exploraremos cómo implementar RBAC basado en JWT puede mejorar la seguridad de Qdrant y proporcionar estrategias para mantener un historial de actividad detallado en Qdrant con fines de auditoría y cumplimiento.

Configuración de Qdrant con JWT para Control de Acceso Basado en Roles

Paso 1: Configurar Instancia Local de Qdrant

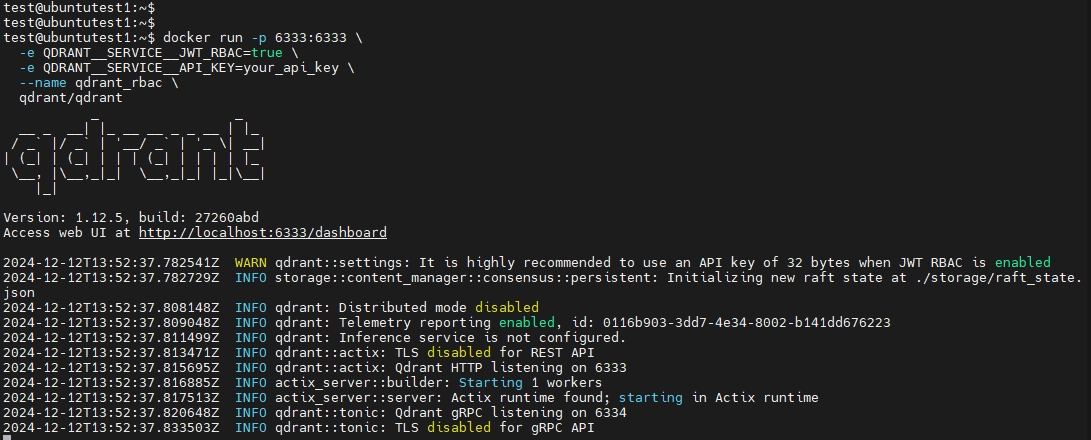

Para comenzar, asegúrate de que Docker esté instalado en tu sistema. Luego, ejecuta el siguiente comando para iniciar una instancia de Qdrant con autenticación JWT habilitada:

Ejecutar Qdrant Usando Docker:

docker run -p 6333:6333 \

-e QDRANT__SERVICE__JWT_RBAC=true \

-e QDRANT__SERVICE__API_KEY=your_api_key \

--name qdrant_rbac \

qdrant/qdrant

Este comando inicia Qdrant en localhost:6333 con RBAC basado en JWT habilitado. Sustituye your_api_key por tu clave API deseada.

Configuración Manual de Qdrant

Si no estás usando Docker, puedes habilitar JWT RBAC modificando el archivo de configuración qdrant.yaml:

jwt_rbac: true

api_key: "your_api_key"

Reinicia Qdrant para aplicar estos cambios.

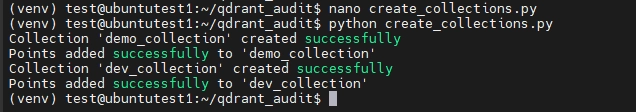

Paso 2: Crear Colecciones

Para fines de prueba, utiliza el siguiente script para crear colecciones con capacidades de control de acceso:

create_collections.py

import requests

base_url = "http://localhost:6333"

headers = {"Authorization": "Bearer your_api_key"}

def create_collection(name):

r = requests.put(

f"{base_url}/collections/{name}",

json={"vectors": {"size": 4, "distance": "Dot"}},

headers=headers

)

print(f"Collection '{name}' {'created successfully' if r.status_code == 200 else f'error: {r.status_code}'}")

def add_points(name):

r = requests.put(

f"{base_url}/collections/{name}/points",

json={"points": [{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}}]},

headers=headers

)

print(f"Points {'added successfully' if r.status_code == 200 else f'error: {r.status_code}'} to '{name}'")

for name in ["demo_collection", "dev_collection"]:

create_collection(name)

add_points(name)

Paso 3: Generar Tokens JWT con Niveles de Acceso

Instalar PyJWT para Generar JWTs:

Necesitas instalar PyJWT para Python para generar los JWTs. Ejecuta el siguiente comando:

pip install pyjwt`

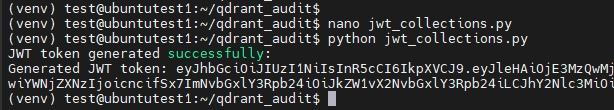

Los tokens JWT definen permisos de acceso para colecciones. Usa el siguiente script para generar un token JWT con niveles de acceso personalizados:

jwt_collections.py

import jwt

import datetime

api_key = "your_api_key"

payload = {

"exp": datetime.datetime.now(datetime.timezone.utc) + datetime.timedelta(hours=1),

"access": [

{"collection": "dev_collection", "access": "rw"},

{"collection": "demo_collection", "access": "r"}

]

}

token = jwt.encode(payload, api_key, algorithm="HS256")

print("JWT token generated successfully:")

print(token)

Este script genera un token JWT proporcionando:

- Acceso de lectura y escritura a

dev_collection. - Acceso solo de lectura a

demo_collection.

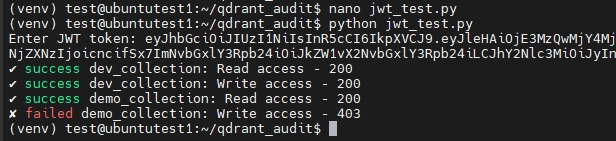

Paso 4: Probar Controles de Acceso

Usa este script para probar los tokens JWT generados:

jwt_test.py

import requests

QDRANT_URL = 'http://localhost:6333'

JWT_TOKEN = input("Enter JWT token: ")

headers = {'Authorization': f'Bearer {JWT_TOKEN}'}

def test_collection_access(collection_name):

response = requests.post(

f'{QDRANT_URL}/collections/{collection_name}/points/scroll',

json={"limit": 10, "with_payload": True, "with_vector": True},

headers=headers

)

print(f"{'✓ success' if response.status_code == 200 else '✗ failed'} {collection_name}: Read access - {response.status_code}")

return response

def test_add_points(collection_name):

points_data = {

"points": [

{"id": 1, "vector": [0.1, 0.9, 0.3, 0.7], "payload": {"city": "New York"}},

{"id": 2, "vector": [0.4, 0.5, 0.8, 0.1], "payload": {"city": "Los Angeles"}}

]

}

response = requests.put(

f'{QDRANT_URL}/collections/{collection_name}/points',

json=points_data,

headers=headers

)

print(f"{'✓ success' if response.status_code == 200 else '✗ failed'} {collection_name}: Write access - {response.status_code}")

return response

collections = ['dev_collection', 'demo_collection']

for col in collections:

test_collection_access(col)

test_add_points(col)

Cuando se ejecuta, este script:

- Intenta leer puntos de

dev_collectionydemo_collection. - Intenta añadir puntos a ambas colecciones.

Resultados Esperados:

dev_collection: Ambas operaciones de lectura y escritura tienen éxito.demo_collection: Solo las operaciones de lectura tienen éxito; las operaciones de escritura fallan.

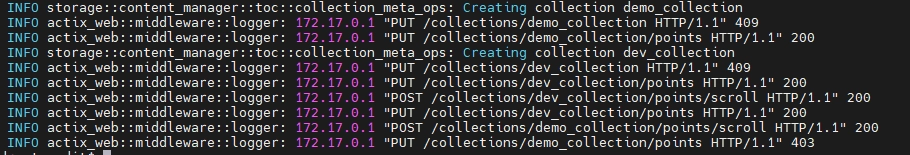

Paso 5: Verificar los Registros del Sistema

Para validar aún más el comportamiento de control de acceso y monitorear la actividad del sistema, puedes revisar los registros del sistema de Qdrant.

docker logs qdrant_rbac

Para más información sobre los controles de acceso en Qdrant, puedes consultar la página de seguridad en la documentación oficial.

Desafíos de Seguir el Historial de Actividad en la Base de Datos Qdrant

Qdrant, aunque sobresale como una base de datos de búsqueda de similitud de vectores y aprendizaje automático, carece de herramientas nativas robustas para seguir el historial de actividades en la base de datos. Esta limitación presenta desafíos significativos para organizaciones que requieren un registro detallado para cumplimiento, seguridad o visibilidad operativa.

1. Funcionalidad de Auditoría Nativa Limitada

Qdrant no proporciona registros de auditoría integrados. Los usuarios deben confiar en registros del sistema básicos, que son:

- Mínimos en detalle: Los registros carecen de granularidad, lo que dificulta seguir consultas, modificaciones o interacciones de usuarios.

- No aptos para auditorías: Ofrecen poca información sobre acciones de usuarios, acceso no autorizado o comportamiento sospechoso, dejando necesidades de cumplimiento insatisfechas.

2. Limitaciones de Control de Acceso con Tokens JWT

Aunque los tokens JWT habilitan el control de acceso basado en roles (RBAC), no son suficientes como solución de auditoría:

- Complejos de gestionar: Configurar y mantener tokens para diferentes usuarios y roles consume tiempo y es propenso a errores.

- Sin información de actividades: Los tokens restringen el acceso pero no registran acciones, dejando vacíos en la visibilidad.

- Problemas de escalabilidad: Gestionar el acceso entre muchos usuarios y colecciones puede volverse rápidamente abrumador.

3. Riesgos de Seguridad y Cumplimiento

Sin un seguimiento detallado de la actividad o monitoreo de sesiones, las organizaciones enfrentan desafíos significativos:

- Visibilidad limitada: Qdrant no registra acciones críticas como consultas, adiciones de vectores o modificaciones de colecciones en un formato accesible.

- Obstáculos de cumplimiento: Cumplir con estándares como GDPR, HIPAA o SOC 2 es difícil sin rastros de auditoría completos.

En resumen, las capacidades actuales de Qdrant son inadecuadas para un seguimiento robusto de actividades. Mientras que los tokens JWT abordan algunas necesidades de control de acceso, requieren experiencia para implementarse y mantenerse, ofreciendo un alcance limitado para fines de auditoría y cumplimiento.

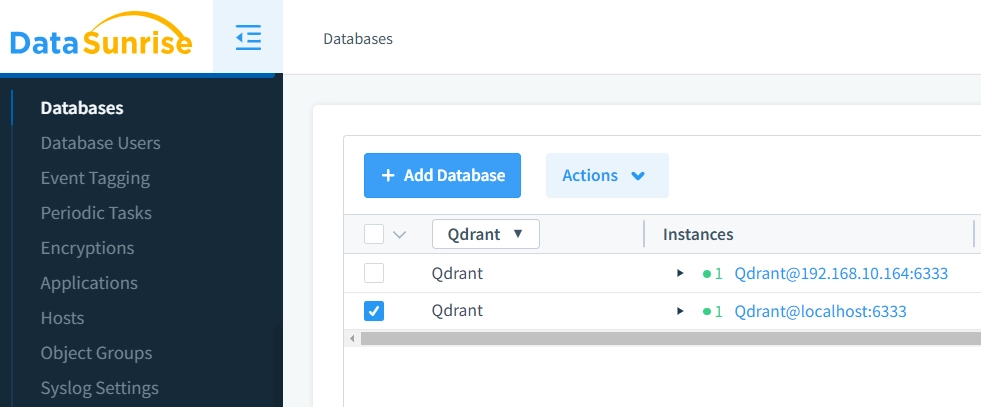

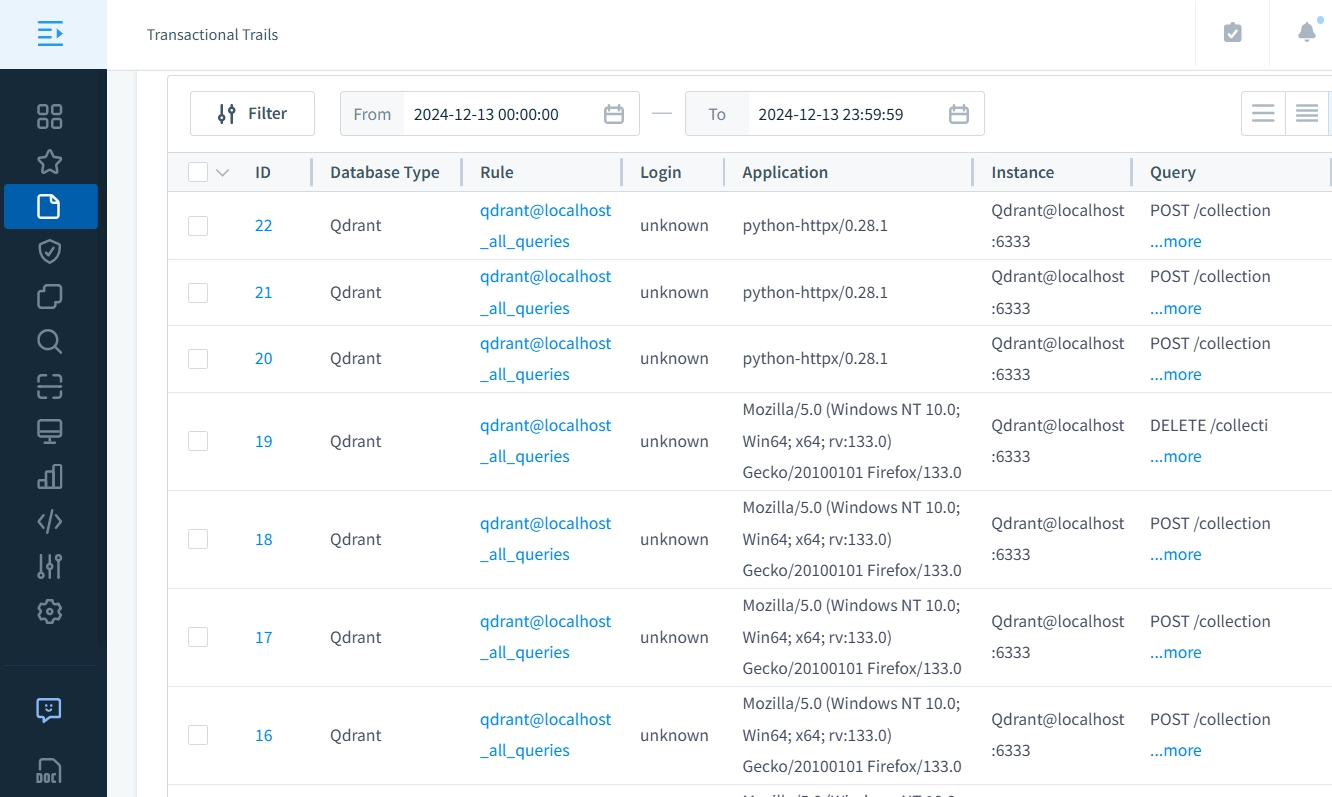

Simplifica el Historial y Seguridad de Actividad en la Base de Datos Qdrant con DataSunrise

Aunque implementar autenticación y control de acceso JWT en Qdrant proporciona seguridad básica, requiere un esfuerzo significativo de configuración. DataSunrise, con sus capacidades de seguridad robustas, ofrece una alternativa más completa y eficiente.

DataSunrise ofrece:

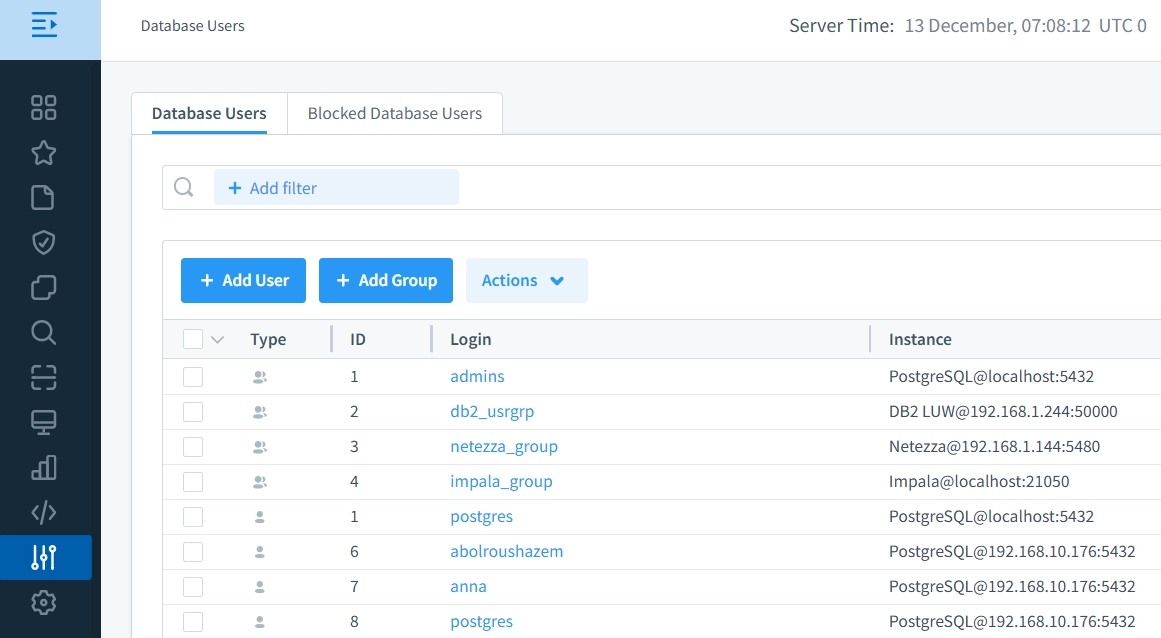

- Gestión Granular de Roles: Implementa políticas de control de acceso a datos granulados que definen con precisión quién puede acceder a colecciones y datos específicos, permitiendo a las organizaciones aplicar el principio de privilegio mínimo en su infraestructura de bases de datos.

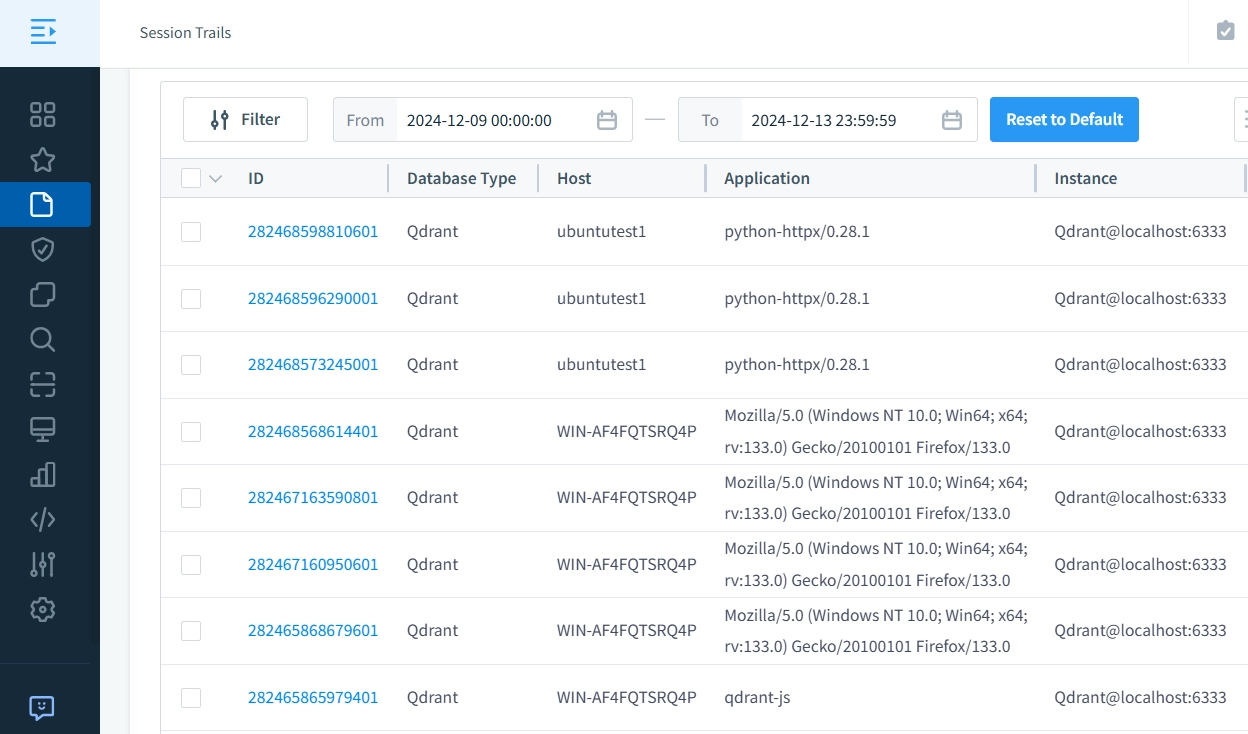

- Seguimiento Detallado de Sesiones: Rastrea sesiones de usuarios en tiempo real para obtener información sobre quién está accediendo a tu base de datos Qdrant y qué acciones están realizando. Esta función permite monitorear las actividades de usuarios individuales, garantizando visibilidad completa de operaciones en la base de datos y aumentando la responsabilidad.

- Rastros de Auditoría Completos: Genera registros detallados de actividad de base de datos, incluyendo rastros de auditoría extensos, para monitorear y analizar cada acción realizada en tu base de datos Qdrant.

Ventajas de DataSunrise

DataSunrise unifica la gestión de seguridad de bases de datos proporcionando rastros de auditoría completos y políticas de seguridad a través de una única interfaz, eliminando la necesidad de configuración manual de JWT, análisis de registros o múltiples herramientas de monitoreo. Este enfoque consolidado ofrece a los administradores visibilidad completa en las operaciones de la base de datos mientras simplifica la auditoría, el control de acceso y la gestión de cumplimiento.

Mejorando el Historial de Actividad en la Base de Datos Qdrant con DataSunrise

A medida que la adopción de Qdrant se acelera, abordar sus limitaciones en funcionalidad de usuarios y seguridad se vuelve vital. Mientras que RBAC basado en JWT establece una base para el control de acceso, no es suficiente para proporcionar seguridad robusta y seguimiento integral de actividades en bases de datos. Aquí es donde DataSunrise brilla, ofreciendo soluciones avanzadas para cerrar estas brechas.

La integración de DataSunrise puede permitir a las organizaciones lograr un control de acceso preciso y mantener un extenso historial de actividades en la base de datos Qdrant. Con detallados rastros de auditoría y opciones de filtrado multifacéticas, DataSunrise asegura que las bases de datos Qdrant sean seguras y cumplan totalmente con los estándares regulatorios.

Da el siguiente paso hacia la redefinición de la gestión de tu historial de actividades en la base de datos Qdrant: agenda una demostración en línea hoy y experimenta los beneficios inigualables de las capacidades avanzadas de monitoreo y auditoría de DataSunrise.

Siguiente