Prácticas Esenciales para la Seguridad de Aplicaciones para Proteger tu Software y Datos

Introducción

En el mundo digital de hoy, las aplicaciones de software son la columna vertebral de muchos negocios. Desde aplicaciones web hasta aplicaciones móviles, el software ayuda a las organizaciones a operar de manera más eficiente y a llegar a más clientes. Sin embargo, con la creciente dependencia del software también aumenta el riesgo. La seguridad de aplicaciones protege el código de software y los datos contra amenazas cibernéticas. Importante para las organizaciones que crean o utilizan software.

¿Por qué es Importante la Seguridad de Aplicaciones?

La seguridad de aplicaciones es importante por varias razones clave:

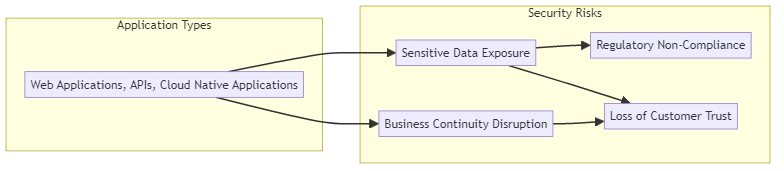

- Protección de datos sensibles: Las aplicaciones a menudo manejan datos sensibles como información de clientes, registros financieros y propiedad intelectual. Una brecha de seguridad podría exponer estos datos, llevando al robo de identidad, pérdidas financieras y daños a la reputación.

- Mantenimiento de la continuidad del negocio: Si un equipo tiene que arreglar una aplicación hackeada, podría tener que cerrarla temporalmente. Este tiempo de inactividad puede interrumpir las operaciones comerciales y conducir a la pérdida de ingresos.

- Cumplimiento de normativas: Varios sectores tienen reglas para proteger los datos, como el GDPR en la UE y HIPAA en el sector salud. No asegurar las aplicaciones puede llevar a incumplimientos y fuertes multas.

- Preservación de la confianza del cliente: Las brechas de datos pueden dañar gravemente la confianza de los clientes. Si los clientes no sienten que sus datos están seguros con una empresa, pueden llevar su negocio a otro lado.

Tipos de Aplicaciones que Necesitan Seguridad

Seguridad de Aplicaciones Web

Las aplicaciones web son software que se ejecuta en un servidor web y es accesible a través de Internet. Enfrentan una variedad de vulnerabilidades al aceptar conexiones de clientes a través de redes inseguras. Las aplicaciones web que son importantes para los negocios y tienen datos de clientes son una prioridad para los programas de seguridad cibernética.

OWASP tiene una lista de vulnerabilidades comunes en aplicaciones web llamada el OWASP Top 10. Estas incluyen ataques de inyección, autenticación rota y exposición de datos sensibles.

Las organizaciones pueden proteger las aplicaciones web utilizando herramientas como firewalls de aplicaciones web (WAF) para detener los ataques a nivel de aplicación.

La seguridad de sitios web es un aspecto crítico de la seguridad general de aplicaciones. Las vulnerabilidades en aplicaciones web pueden llevar a brechas de datos, robo de identidad y otras consecuencias graves. Para garantizar una seguridad web robusta, los desarrolladores deben implementar prácticas de codificación segura, actualizar regularmente el software y las bases, y realizar pruebas exhaustivas.

La validación de entradas, mecanismos adecuados de autenticación y autorización, y la encriptación de datos sensibles son componentes esenciales de la seguridad de sitios web.

Además, la implementación de encabezados de seguridad, como HTTP Strict Transport Security (HSTS) y Content Security Policy (CSP), puede ayudar a mitigar ataques web comunes como la secuencias de comandos en sitios cruzados (XSS) y clickjacking. Las auditorías de seguridad regulares y las pruebas de penetración pueden identificar vulnerabilidades potenciales antes de que sean explotadas por atacantes.

Al priorizar la seguridad de sitios web durante todo el ciclo de desarrollo y mantenerse informado sobre las últimas amenazas y mejores prácticas de seguridad web, las organizaciones pueden proteger sus aplicaciones web y los datos sensibles que manejan.

Seguridad de API

Las Interfaces de Programación de Aplicaciones (API) permiten que diferentes sistemas de software se comuniquen entre sí. Son la base de las arquitecturas modernas de microservicios y permiten el intercambio de datos y funcionalidades entre organizaciones.

Sin embargo, las API también pueden ser un punto débil de seguridad. Las vulnerabilidades en las API pueden exponer datos sensibles y alterar operaciones comerciales críticas. Las debilidades comunes de seguridad en API incluyen autenticación débil, exposición excesiva de datos y falta de limitación de tasas.

Existen herramientas especializadas para identificar vulnerabilidades en las API y asegurar su protección en entornos de producción.

Seguridad de Aplicaciones Nativas en la Nube

Los desarrolladores construyen aplicaciones nativas en la nube utilizando tecnologías como contenedores y plataformas sin servidor. Asegurar estas aplicaciones es complejo debido a su naturaleza distribuida y a la naturaleza efímera de sus componentes.

En entornos nativos de la nube, los desarrolladores suelen definir la infraestructura como código. Esto significa que los desarrolladores son responsables de construir configuraciones seguras, no solo código de aplicación seguro. La escaneo automatizado de todos los artefactos, especialmente las imágenes de los contenedores, es crucial en todas las etapas del desarrollo.

Las herramientas de seguridad para aplicaciones en la nube pueden monitorear los contenedores y funciones sin servidor, identificar problemas de seguridad y proporcionar retroalimentación rápida a los desarrolladores.

Mejores Prácticas para la Seguridad de Aplicaciones

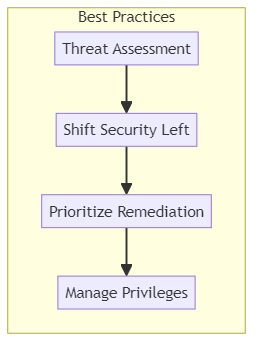

Realiza una Evaluación de Amenazas

Entender las amenazas que enfrentan tus aplicaciones es el primer paso para una seguridad efectiva de aplicaciones. Piensa en cómo los atacantes podrían hackear tus aplicaciones, qué seguridad ya tienes y dónde podrías necesitar más protección.

Comprueba si los hackers pueden fácilmente hackear tu sitio web con inyección SQL si contiene información importante de clientes. Si tus medidas de seguridad no son suficientes, considera agregar validación de entradas o usar un firewall de aplicaciones web para mejorar la protección.

Cambia la Seguridad hacia la Izquierda

En el pasado, los desarrolladores a menudo dejaban las pruebas de seguridad hasta el final del proceso de desarrollo. Sin embargo, con el ritmo creciente del desarrollo de software, esto ya no es factible. Integra las pruebas de seguridad en el ciclo de desarrollo desde el principio: los desarrolladores se refieren a este proceso como “cambiar la seguridad hacia la izquierda”.

Para lograr esto, los equipos de seguridad necesitan trabajar en estrecha colaboración con los equipos de desarrollo. Necesitan entender las herramientas y procesos que usan los desarrolladores para integrar la seguridad sin problemas. Usa herramientas automatizadas de pruebas de seguridad en la tubería de CI/CD para ayudar a los desarrolladores a encontrar y solucionar problemas rápidamente.

Por ejemplo, los desarrolladores pueden analizar el código estático cada vez que comprometen el código para recibir retroalimentación inmediata sobre posibles vulnerabilidades de seguridad.

Prioriza los Esfuerzos de Remediación

Con el creciente número de vulnerabilidades, no siempre es posible que los desarrolladores aborden cada problema individual. Priorizar es clave para garantizar que se solucionen primero las vulnerabilidades más críticas.

Una priorización efectiva implica evaluar la gravedad de cada vulnerabilidad, a menudo utilizando el Sistema de Calificación de Vulnerabilidad Común (CVSS). Considera la importancia operativa de la aplicación afectada.

Un problema significativo en un sitio web para clientes es más crucial que un problema menor en una herramienta interna.

Gestiona los Privilegios

El principio del menor privilegio es una piedra angular de la seguridad de aplicaciones. Afirma que los usuarios y sistemas deben tener solo el nivel mínimo de acceso necesario para desempeñar sus funciones.

Limitar los privilegios es importante por dos razones. En primer lugar, si un atacante compromete una cuenta con bajos privilegios, tendrá una capacidad limitada para causar daños. En segundo lugar, reduce el impacto potencial de las amenazas internas.

Por ejemplo, una aplicación de base de datos debería ejecutarse con los mínimos privilegios necesarios para funcionar, en lugar de como superusuario. Si el atacante compromete la aplicación, tendrá una capacidad limitada para interactuar con la base de datos de esta manera.

Resumen y Conclusión

La seguridad de aplicaciones es una consideración crítica en el panorama digital actual. Si estás creando sitios web, API o aplicaciones en la nube, es importante prioritizar la seguridad de tu código y datos.

La seguridad efectiva de aplicaciones implica entender las amenazas que enfrentas, integrar la seguridad en el proceso de desarrollo, priorizar los esfuerzos de remediación y gestionar los privilegios. Seguir las mejores prácticas ayuda a las organizaciones a reducir el riesgo de brechas de datos. También ayuda a mantener operaciones comerciales fluidas.

Además, ayuda a cumplir con las normativas. Finalmente, ayuda a ganar la confianza de los clientes.

En DataSunrise, ofrecemos herramientas flexibles y fáciles de usar para la seguridad de bases de datos, el descubrimiento de datos (incluyendo OCR) y el cumplimiento. Nuestras soluciones pueden ayudarte a asegurar tus aplicaciones y proteger tus datos sensibles. Contacta a nuestro equipo hoy para una demostración en línea y observa cómo podemos ayudar a fortalecer tu postura de seguridad de aplicaciones.

Algunos puntos clave para recordar:

- La seguridad de aplicaciones protege el código de software y los datos contra amenazas cibernéticas

- Los tipos comunes de aplicaciones que necesitan seguridad incluyen aplicaciones web, API y aplicaciones nativas en la nube

- Los desarrolladores deben integrar la seguridad en el proceso de desarrollo desde el principio.

- Priorizar los esfuerzos de remediación es clave para abordar primero las vulnerabilidades más críticas

- Limitar los privilegios es un principio importante en la seguridad de aplicaciones

La seguridad de aplicaciones es un campo complejo y en constante evolución. Para proteger las aplicaciones y los datos, las organizaciones deben mantenerse actualizadas sobre las amenazas, usar las herramientas adecuadas y seguir las mejores prácticas.