Implementación de una Política de Eliminación de Datos Robusta

Introducción

A medida que las empresas se han trasladado en línea y la automatización del análisis de datos se ha vuelto más asequible y fácil de usar, los datos se han convertido en un recurso crucial para las empresas de todos los tamaños. Es por eso que la gestión efectiva de la información es crucial para las empresas y organizaciones. Un aspecto a menudo pasado por alto de la gestión de datos es la implementación de una política de eliminación robusta. Este artículo explorará los fundamentos de la eliminación de información sensible, cómo implementar una política de eliminación efectiva y los requisitos legales para las empresas que cumplen con la normativa.

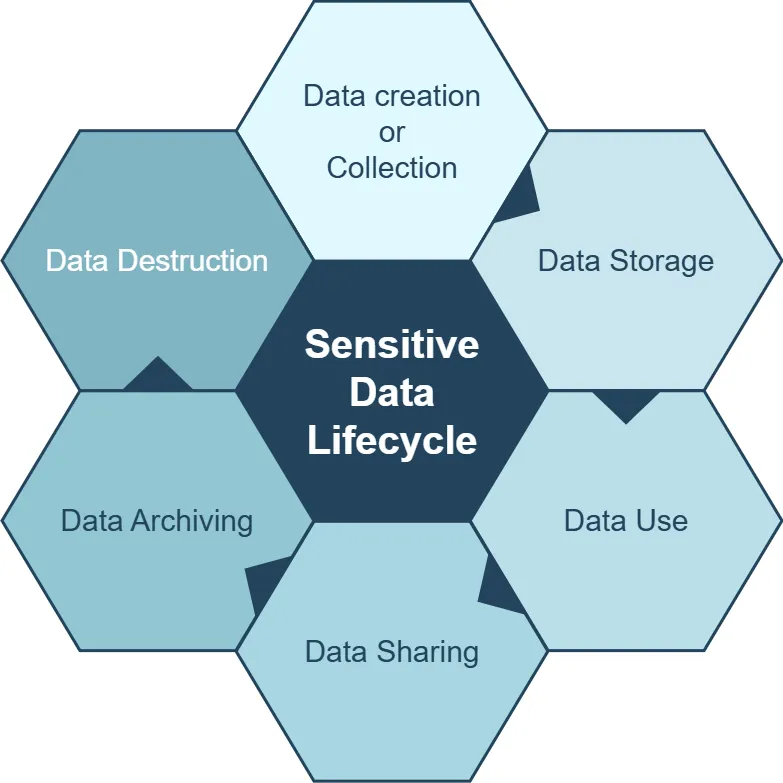

¿Qué es un Procedimiento de Eliminación de Datos?

Internet sigue creciendo rápidamente, y las empresas lo utilizan para proporcionar mejores servicios a sus clientes. Sin embargo, esto a menudo requiere la recopilación y el procesamiento de datos sensibles.

Un procedimiento de eliminación de datos sensibles es un enfoque sistemático para eliminar información innecesaria o desactualizada de los sistemas de una organización. Un componente crítico de la gestión de datos asegura la privacidad, reduce los costos de almacenamiento y mantiene la precisión de los datos.

Componentes Clave de un Procedimiento de Eliminación de Datos

- Identificación de datos innecesarios

- Clasificación de tipos de datos

- Métodos de eliminación segura

- Documentación y auditoría

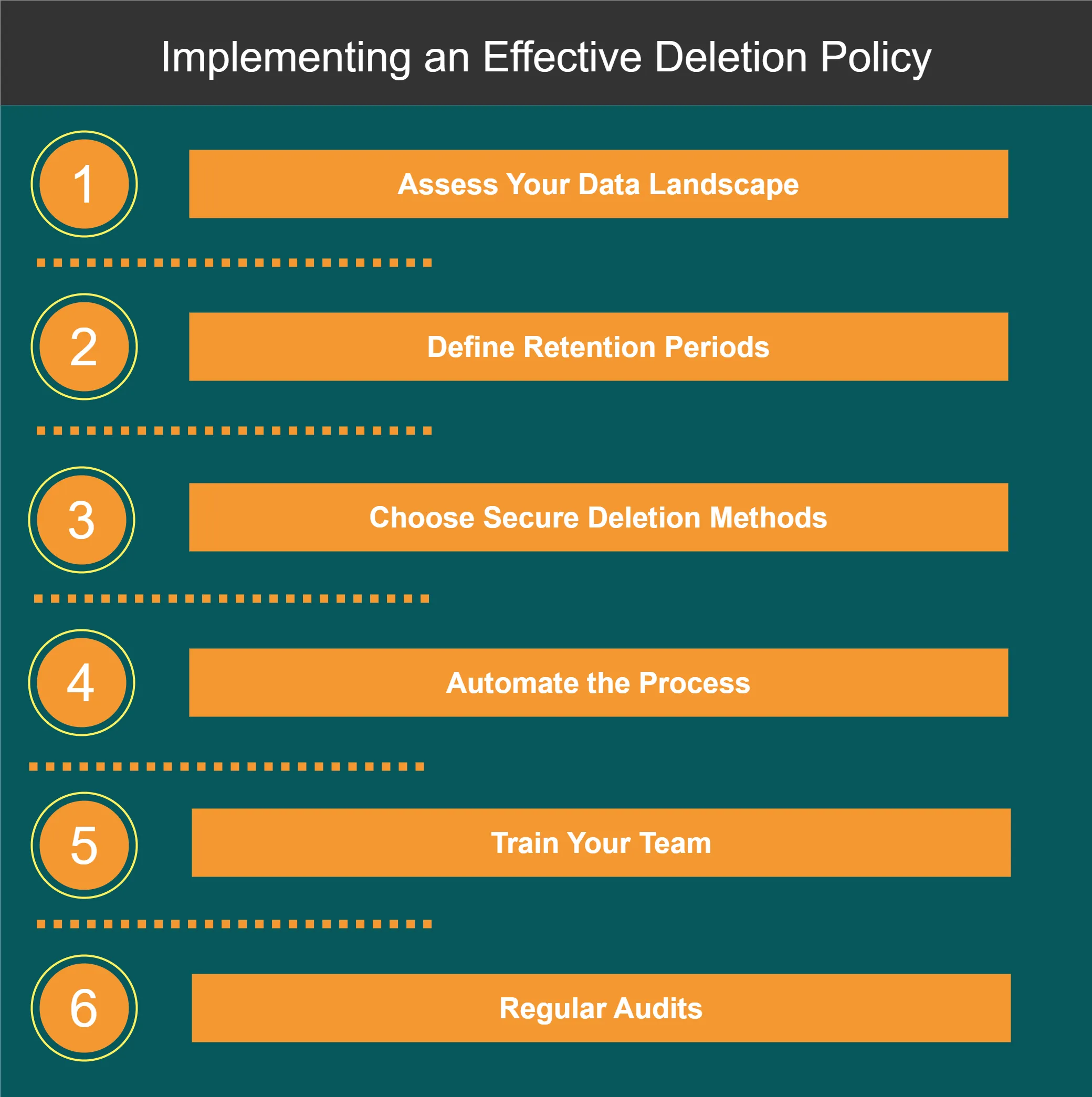

Implementación de una Política de Eliminación Efectiva

Crear una política de eliminación integral requiere una planificación y ejecución cuidadosa. Estos son los pasos para implementar una política efectiva:

1. Evalúe su Panorama de Datos

Antes de implementar una política de eliminación, necesita entender sus datos:

- ¿Qué tipos de datos recopila?

- ¿Dónde almacena los datos sensibles?

- ¿Cuánto tiempo necesita conservar estos datos?

2. Defina Períodos de Retención

Establezca períodos claros de retención para diferentes tipos de datos. Por ejemplo:

- Datos de clientes: 7 años después de la última interacción

- Registros financieros: 10 años

- Registros de empleados: 3 años después de finalizada la relación laboral

3. Elija Métodos de Eliminación Segura

Seleccione métodos de eliminación apropiados según la sensibilidad de los datos:

- Eliminación estándar para datos no sensibles

- Borrado seguro para información confidencial

- Destrucción física para datos altamente sensibles

4. Automatice el Proceso

Implemente herramientas automáticas para agilizar el proceso de eliminación:

import os

from datetime import datetime, timedelta

def delete_old_files(directory, days_threshold):

current_time = datetime.now()

for filename in os.listdir(directory):

file_path = os.path.join(directory, filename)

file_modified = datetime.fromtimestamp(os.path.getmtime(file_path))

if current_time - file_modified > timedelta(days=days_threshold):

os.remove(file_path)

print(f"Deleted: {filename}")

# Usage

delete_old_files("/path/to/directory", 30)Este script elimina archivos más antiguos que un número especificado de días en un directorio dado.

5. Capacite a su Equipo

Eduque a los empleados sobre la importancia de la eliminación de datos y su papel en el mantenimiento de la política.

6. Auditorías Regulares

Realice auditorías periódicas para asegurar el cumplimiento de su política de eliminación.

Requisitos Legales para Empresas Cumplidoras

Las empresas deben adherirse a varias regulaciones al implementar políticas de eliminación:

GDPR (Reglamento General de Protección de Datos)

El GDPR requiere que las organizaciones:

- Eliminen los datos personales cuando ya no sean necesarios

- Respondan a las solicitudes de los usuarios para la eliminación de datos (Derecho al Olvido).

CCPA (Ley de Privacidad del Consumidor de California)

Según la CCPA, las empresas deben:

- Eliminar la información personal del consumidor previa solicitud

- Divulgar las prácticas de eliminación de datos en su política de privacidad

HIPAA (Ley de Portabilidad y Responsabilidad de Seguros de Salud)

Las entidades cubiertas por HIPAA deben:

- Implementar políticas para la eliminación de información de salud electrónica protegida

- Asegurarse de que nadie pueda recuperar los datos eliminados.

Mejores Prácticas para la Gestión de Datos Innecesarios

Gestionar datos innecesarios es crucial para mantener un entorno de datos eficiente y cumpliendo con las normativas:

- Auditorías de datos regulares

- Estrategias de minimización de datos

- Directrices claras de clasificación de datos

- Capacitación de empleados sobre la gestión de datos

Privacidad de Datos Eliminados: Asegurando la Remoción Completa

Cuando elimina datos sensibles, debe asegurarse de que nadie pueda recuperarlos.

Métodos de Borrado Seguro

- Reescritura: Reemplazar datos con patrones aleatorios múltiples veces

- Desmagnetización: Usar campos magnéticos para borrar datos de almacenamiento magnético

- Borrado criptográfico: Encriptar datos y luego destruir la clave de encriptación

Ejemplo de reescritura segura de archivos en Python:

import os

def secure_delete(filename, passes=3):

with open(filename, "ba+") as f:

length = f.tell()

with open(filename, "br+") as f:

for i in range(passes):

f.seek(0)

f.write(os.urandom(length))

os.remove(filename)

print(f"File {filename} securely deleted.")

# Usage

secure_delete("archivo_sensible.txt")Este script sobreescribe el archivo con datos aleatorios varias veces antes de eliminarlo.

Sobre el Software para Borrado Seguro

Los desarrolladores diseñan herramientas de software especializadas para el borrado seguro de datos. Estas herramientas van más allá de la eliminación simple para garantizar que nadie pueda recuperar los datos.

Esta es una lista de algunas herramientas de software populares para el borrado seguro:

CCleaner:

- Ofrece una característica de borrado seguro de unidades

- Puede sobrescribir el espacio libre y unidades enteras

Eraser:

- Herramienta de código abierto para Windows

- Permite programar eliminaciones seguras

- Soporta varios métodos de borrado

DBAN (Darik’s Boot and Nuke):

- Programa iniciable que borra unidades de disco duro de forma segura

- Usado a menudo para desmantelar computadoras

Disk Wipe:

- Herramienta gratuita para Windows

- Soporta múltiples algoritmos de sobrescritura

Secure Eraser:

- Interfaz fácil de usar

- Ofrece borrado de archivos, carpetas y unidades

BleachBit:

- Limpiador de código abierto para Windows y Linux

- Incluye características de eliminación segura

HDDErase:

- Utiliza el comando ATA Secure Erase

- Particularmente efectivo para SSDs

Apple’s Disk Utility (para macOS):

- Herramienta incorporada para borrar de manera segura unidades en sistemas Mac

Comando shred de Linux:

- Herramienta incorporada de línea de comando Unix/Linux

- Sobrescribe archivos para hacer que sean más difíciles de recuperar

BitRaser:

- Software de borrado de grado profesional

- Cumple con varios estándares de protección de datos

Estas herramientas utilizan métodos como la reescritura de datos múltiples veces con patrones aleatorios para asegurar que los datos no puedan ser recuperados. Considere la sensibilidad de sus datos al elegir una herramienta. Además, piense si usa un disco duro o una unidad de estado sólido. Adicionalmente, considere cualquier regulación de la industria que necesite cumplir.

Tenga en cuenta que para las SSDs, el borrado seguro puede ser más complejo debido a nivelación de desgaste y otras características específicas de las SSDs. En tales casos, herramientas que soportan ATA Secure Erase o comandos de borrado seguro específicos del fabricante generalmente son más efectivas.

Estudio de Caso: Implementación de una Política de Eliminación en una Organización de Salud

Un proveedor de atención médica de gran tamaño implementó una política de eliminación integral para cumplir con las regulaciones de HIPAA:

- Clasificaron los datos en registros de pacientes, datos administrativos y datos de investigación.

- Períodos de retención: 10 años para registros de pacientes, 7 años para datos administrativos y 5 años para datos de investigación.

- Implementaron un sistema automatizado para señalar los datos para revisión cuando expiraban los períodos de retención.

- El personal utiliza métodos de eliminación segura para todos los datos de pacientes.

- Las auditorías regulares aseguran el cumplimiento de la política.

Resultado: La organización redujo los costos de almacenamiento en un 30% y mejoró significativamente su postura de cumplimiento.

Desafíos en la Implementación de Políticas de Eliminación

Aunque esenciales, implementar políticas de eliminación puede presentar desafíos:

- Sistemas heredados con capacidades limitadas de eliminación

- Equilibrar la retención de datos para necesidades comerciales vs. preocupaciones de privacidad

- Asegurar la aplicación consistente de la política en todas las ubicaciones de almacenamiento de datos

- Gestionar la eliminación en entornos distribuidos y en la nube

El Futuro de las Políticas de Eliminación de Datos

A medida que crecen las preocupaciones sobre la privacidad de los datos, podemos esperar:

- Requisitos regulatorios más estrictos

- Herramientas avanzadas de gestión de datos impulsadas por IA

- Mayor enfoque en tecnologías que mejoran la privacidad

- Mayor énfasis en la minimización de datos desde el principio

Resumen y Conclusión

Una política de eliminación de datos bien implementada es crucial para las empresas modernas. Asegura el cumplimiento de las regulaciones, protege la privacidad del usuario y optimiza el almacenamiento de datos. Las organizaciones pueden mantener su gestión de datos fuerte siguiendo mejores prácticas y actualizándose continuamente en las regulaciones.

Recuerde, una política de eliminación efectiva no se trata solo de borrar datos; se trata de fomentar una cultura de gestión responsable de los datos en toda su organización.

Para herramientas amigables y flexibles para la seguridad y cumplimiento de bases de datos, considere explorar las ofertas de DataSunrise. Visite nuestro sitio web para una demostración en línea y descubra cómo podemos ayudar a simplificar sus procesos de gestión de datos.

Siguiente