Pruebas de Seguridad: Implementación y Mejores Prácticas

Proteger tus sistemas, aplicaciones y datos en la era digital es crucial. Las amenazas cibernéticas están cada vez más sofisticadas. Mantener tu información segura es esencial. Aquí es donde entran en juego las pruebas de seguridad.

Al identificar proactivamente vulnerabilidades y debilidades, las pruebas de seguridad ayudan a las organizaciones a fortalecer sus defensas contra posibles ataques. Este artículo discutirá los conceptos básicos de las pruebas, diferentes tipos y consejos para una implementación exitosa.

¿Qué son las Pruebas de Seguridad?

Las pruebas de seguridad verifican cuán segura es una aplicación, sistema o red simulando ataques del mundo real. El objetivo principal de las pruebas es descubrir vulnerabilidades, evaluar el impacto potencial de esas vulnerabilidades y proporcionar recomendaciones para su remediación.

Las organizaciones pueden identificar y abordar proactivamente fallos de seguridad antes de que actores maliciosos los exploten realizando pruebas exhaustivas.

Tipos de Pruebas de Seguridad

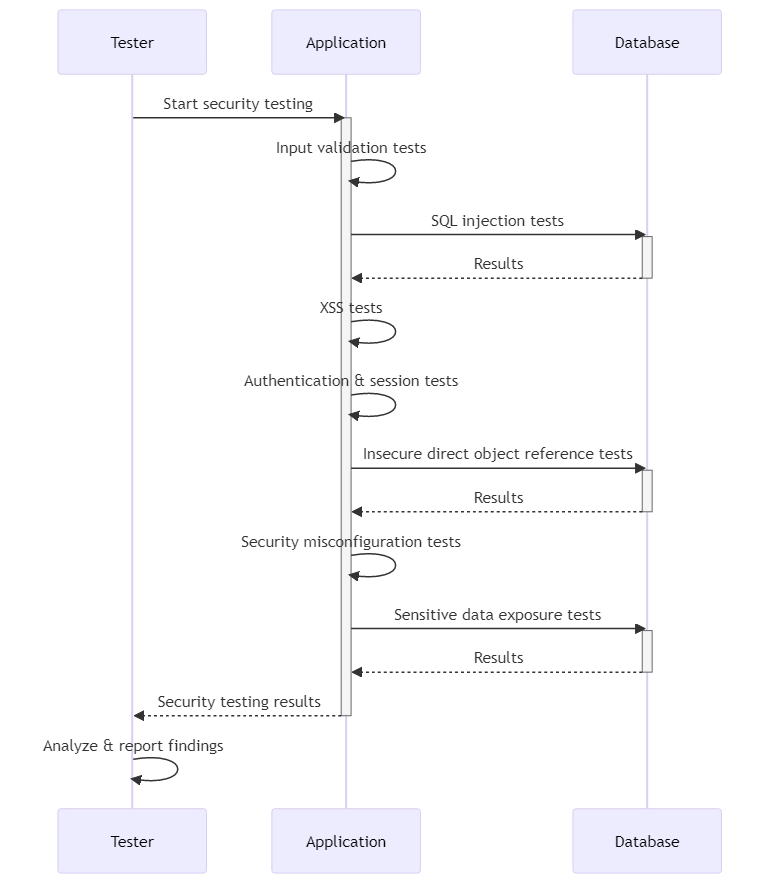

Las pruebas de seguridad abarcan una amplia gama de técnicas y metodologías. Exploremos algunos de los tipos más comunes de pruebas:

1. Escaneo de Vulnerabilidades

El escaneo de vulnerabilidades implica el uso de herramientas automatizadas para escanear sistemas y aplicaciones en busca de vulnerabilidades conocidas. Estas herramientas buscan problemas de seguridad en el sistema y generan un informe de cualquier debilidad encontrada.

El escaneo de vulnerabilidades es una forma eficiente de identificar posibles debilidades rápidamente. Use Nessus para verificar un sitio web en busca de problemas comunes de seguridad como la inyección SQL o scripting entre sitios (XSS).

2. Pruebas de Penetración

Las pruebas de penetración, también conocidas como hacking ético, imitan ataques del mundo real para evaluar la efectividad de las medidas de seguridad de una organización. Los evaluadores utilizan una combinación de herramientas automatizadas y técnicas manuales para intentar penetrar las defensas del sistema. El equipo busca identificar vulnerabilidades que los atacantes podrían explotar y ofrece recomendaciones para su remediación.

Evaluar la red de una empresa para encontrar contraseñas débiles, problemas de firewall o sistemas obsoletos que los hackers podrían utilizar para ingresar.

3. Pruebas de Aplicaciones Web

Las aplicaciones web son un objetivo común para los ataques cibernéticos debido a su uso generalizado y potencial para explotar vulnerabilidades. Las pruebas se centran en identificar vulnerabilidades específicas de aplicaciones basadas en web, como la inyección SQL, scripting entre sitios (XSS) y la autenticación rota.

Evaluar la funcionalidad de inicio de sesión de una aplicación web para asegurarse de que valida correctamente la entrada del usuario y previene accesos no autorizados.

4. Pruebas de Aplicaciones Móviles

Con la creciente popularidad de los dispositivos móviles, asegurar la seguridad de las aplicaciones móviles es crucial. Las pruebas de aplicaciones móviles implican evaluar la seguridad de las aplicaciones móviles, incluyendo sus prácticas de almacenamiento de datos, protocolos de comunicación y mecanismos de autenticación.

Verificar una aplicación bancaria móvil para asegurarse de que mantiene los datos del usuario seguros y protegidos en el dispositivo.

5. Pruebas de API

Las Interfases de Programación de Aplicaciones (APIs) se han convertido en un componente crítico del desarrollo de software moderno. Las pruebas de API se centran en evaluar la seguridad de las APIs, incluyendo autenticación, autorización y validación de entradas.

Evaluar un endpoint de API para asegurarse de que valida y sanitiza correctamente las entradas del usuario para prevenir ataques de inyección.

Mejores Prácticas de Pruebas de Seguridad

Para asegurar pruebas de seguridad efectivas, tenga en cuenta las siguientes mejores prácticas:

- Adoptar un enfoque basado en riesgos: Priorice las pruebas de los activos más críticos y considere cómo las vulnerabilidades podrían afectarlos.

- Usar pruebas tanto manuales como automatizadas. Las herramientas automatizadas encuentran rápidamente problemas básicos, pero las vulnerabilidades complejas requieren pruebas manuales.

- Realizar pruebas regulares: las pruebas no deben ser una actividad de una sola vez. Realice evaluaciones regulares para asegurar la seguridad continua de sus sistemas y aplicaciones.

- Manténgase al día sobre los riesgos de seguridad y adapte las estrategias de prueba para estar informado sobre las últimas amenazas.

- Trabajar con el equipo de desarrollo para integrar la seguridad a lo largo del proceso de desarrollo de software.

Conclusión

Las pruebas de seguridad son un componente vital de la estrategia de ciberseguridad de cualquier organización. Al identificar y abordar proactivamente las vulnerabilidades, las organizaciones pueden reducir significativamente el riesgo de ataques cibernéticos y proteger sus activos críticos.

Descubra los diferentes tipos de pruebas y las mejores prácticas para establecer un programa de pruebas robusto. Este programa ayudará a salvaguardar su entorno digital.

DataSunrise proporciona herramientas fáciles de usar para la seguridad de bases de datos, el descubrimiento de datos y el cumplimiento para ayudar a las organizaciones a proteger sus datos sensibles de manera efectiva. Únase a DataSunrise para una demostración en línea y vea cómo nuestras soluciones pueden mejorar la seguridad y asistir con el cumplimiento.