Mejores Prácticas para Gestionar Registros de Acceso y Mejorar la Seguridad

Introducción

Los registros de acceso son una herramienta importante para monitorizar y asegurar tus bases de datos y aplicaciones. Proporcionan un registro detallado de quién accedió a tus sistemas, cuándo, desde dónde y qué acciones realizaron. Estos datos son invaluables para la solución de problemas, identificación de actividad sospechosa y cumplimiento de requisitos regulatorios.

Factores importantes a considerar al usar registros de acceso con diferentes fuentes de datos incluyen. También veremos algunos ejemplos de registros de acceso en acción.

¿Qué Contiene un Registro de Acceso?

Una entrada típica de registro de acceso contiene varias piezas clave de información:

- Marca de tiempo – cuándo ocurrió el acceso

- Usuario – quién accedió al sistema (nombre de usuario, ID de usuario, etc.)

- Origen – de dónde se originó el acceso (dirección IP, nombre de host, etc.)

- Acción – qué hizo el usuario (consulta ejecutada, registro accedido, inicio/cierre de sesión, etc.)

- Estado – si la acción fue exitosa o no

- Detalles adicionales – texto de la consulta, tablas/registros afectados, método de acceso, etc.

El contenido exacto puede variar dependiendo de la configuración del registro de acceso. Aquí hay un ejemplo simple de cómo podría verse una entrada de registro de acceso de un servidor web:

127.0.0.1 - jane [21/Abr/2023:13:05:11 -0700] "GET /index.html HTTP/1.1" 200 2326

Esto muestra una solicitud exitosa para la página index.html por el usuario “jane” desde la dirección IP 127.0.0.1.

Los registros de acceso a bases de datos generalmente contienen información más detallada. Aquí hay un ejemplo de un registro de PostgreSQL:

2023-04-21 13:28:17.159 PDT [2347] jane@mydb LOG: statement: SELECT * FROM users;

En este caso, podemos ver que el usuario “jane” ejecutó una consulta SELECT en la tabla “users” en la base de datos “mydb”.

¿Por Qué Son Importantes los Registros de Acceso?

Los registros de acceso cumplen varias funciones importantes:

- Monitoreo de seguridad – Los registros pueden ayudar a identificar actividad sospechosa como intentos de inicio de sesión fallidos, acceso no autorizado o patrones de consultas inusuales. Esto es crucial para prevenir brechas y minimizar daños.

- Solución de problemas – Cuando surgen problemas, los registros de acceso suelen ser el primer lugar donde buscar. Pueden ayudar a identificar la fuente de errores, problemas de rendimiento o comportamientos inesperados.

- Auditoría y cumplimiento – Muchas regulaciones requieren un registro detallado de la actividad de las bases de datos. Los registros de acceso proporcionan una pista de auditoría para ayudar a cumplir con estos requisitos.

- Análisis de uso – Los datos de acceso pueden ofrecer valiosas ideas sobre cómo los usuarios están utilizando tus sistemas y datos. Esto puede informar la planificación de capacidad, el desarrollo de características y más.

Trabajando con Múltiples Almacenes de Datos

Las aplicaciones modernas a menudo dependen de múltiples bases de datos y almacenes de datos, cada uno con sus propios mecanismos de registro. Esto puede crear desafíos al intentar consolidar y analizar los datos de acceso.

Algunas consideraciones clave:

- Registro centralizado – Redirige los registros de todas las fuentes de datos a una ubicación central. Esto podría ser un sistema dedicado de gestión de registros o un bucket de almacenamiento en la nube.

- Formato consistente – Asegúrate de que las entradas de registro de diferentes fuentes utilicen un formato consistente. Esto puede requerir pre-procesamiento o transformación.

- Sincronización de tiempo – Asegúrate de que las marcas de tiempo sean consistentes en todos los sistemas. Esto es crucial para correlacionar eventos e identificar patrones.

- Retención y archivo – Determina cuánto tiempo conservar los registros de acceso y establece una estrategia de archivo para cumplir con requisitos de cumplimiento y análisis.

Varias herramientas y plataformas pueden ayudar a agilizar la recopilación y el análisis de registros de acceso de múltiples fuentes. Exploraremos algunos ejemplos en las siguientes secciones.

Arquitectura de Registros de Acceso

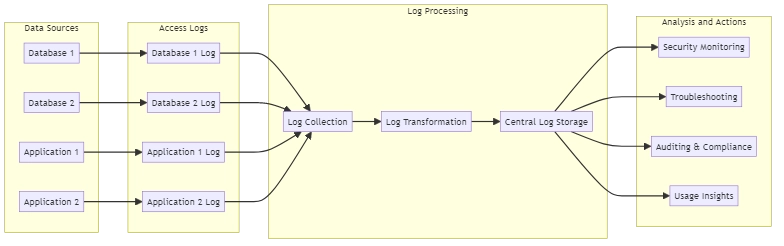

Para comprender mejor cómo se pueden gestionar y utilizar los registros de acceso en un entorno de múltiples fuentes, veamos un posible ejemplo de una arquitectura de registros de acceso:

Fuentes de Datos: Varias bases de datos y aplicaciones generan registros de acceso.

Registros de Acceso: Cada fuente de datos produce su propio registro de acceso, capturando actividades de usuario, consultas y otra información relevante.

Procesamiento de Registros:

- Recopilación de Registros: Se recopilan y centralizan los registros de acceso de diferentes fuentes.

- Transformación de Registros: Se procesan los registros para asegurar un formato y estructura consistentes.

- Almacenamiento Central de Registros: Los registros transformados se almacenan en una ubicación central para un análisis posterior.

Análisis y Acciones:

- Monitoreo de Seguridad: Se analizan los registros para identificar actividades sospechosas y posibles amenazas de seguridad.

- Solución de Problemas: Se utilizan los registros para investigar y resolver problemas o errores en el sistema.

- Auditoría y Cumplimiento: Se mantienen registros para cumplir con requisitos regulatorios y respaldar auditorías.

- Perspectivas de Uso: Se analizan los registros para obtener información sobre el comportamiento de los usuarios, el uso del sistema y el rendimiento.

Registros de Acceso en Acción

Veamos algunos ejemplos de cómo podemos usar registros de acceso con diferentes bases de datos y aplicaciones.

Ejemplo 1: Monitoreo de Inicios de Sesión Fallidos en MySQL

Supongamos que deseas monitorizar intentos fallidos de inicio de sesión en tu servidor de base de datos MySQL. Primero, asegúrate de haber habilitado el registro adecuado en el archivo de configuración de MySQL.

[mysqld] log-error=/var/log/mysql/error.log log-warnings=2

Esto registrará todos los errores de conexión en el archivo especificado. La configuración log-warnings captura los inicios de sesión fallidos.

Ahora, puedes escanear periódicamente el registro en busca de intentos fallidos. Por ejemplo, para ver un resumen de los inicios de sesión fallidos en la última hora:

bash

grep "Access denied" /var/log/mysql/error.log | grep -oP '\d{6} \d{2}:\d{2}:\d{2}' | uniq -cEsto utiliza grep para encontrar mensajes de “Access denied”, extrae la marca de tiempo y proporciona un conteo de marcas de tiempo únicas. El resultado podría verse algo así:

14 230421 13:00:07

27 230421 13:15:23

9 230421 13:45:42Esto indica que hubo tres grupos de intentos fallidos de inicio de sesión en la última hora. Podrías investigar más para determinar la fuente y tomar medidas apropiadas.

Ejemplo 2: Análisis de Patrones de Consultas en PostgreSQL

Los registros de acceso también pueden proporcionar información valiosa sobre patrones de consultas y uso de la base de datos. En este ejemplo, analizaremos cómo identificar las consultas más frecuentes en una base de datos PostgreSQL.

Primero, habilita el registro de consultas configurando el parámetro log_statement en postgresql.conf:

log_statement = 'all'

Esto registrará todas las consultas en el archivo de registro estándar de PostgreSQL. Usar esto puede ralentizar el rendimiento y ocupar espacio de almacenamiento, por lo que no recomendamos su uso para entornos de producción.

Luego, puedes usar una herramienta como pgbadger para analizar el registro y generar un informe. Por ejemplo:

bash

pgbadger /var/log/postgresql/postgresql-11-main.log

Esto creará un informe HTML con varias estadísticas e ideas. Una sección mostrará las consultas más frecuentes, que podrían verse algo así:

Rank | Consulta | Llamadas

------|-----------------------------------------------------------------------------|-------

1 | SELECT id, name FROM users WHERE email = ? | 3492

2 | UPDATE products SET price = price * 1.1 WHERE category_id = ? | 2841

3 | SELECT * FROM orders WHERE user_id = ? AND status = ? ORDER BY created_at | 2239Esto puede ayudar a encontrar consultas que necesitan mejoras, comprender patrones de uso y mejorar el diseño de la base de datos.

Mejores Prácticas para el Registro de Accesos

Aquí hay algunas mejores prácticas a tener en cuenta al trabajar con registros de acceso:

- Habilitar el registro juiciosamente: Captura suficiente detalle para ser útil, pero no tanto que afecte el rendimiento o se vuelva inmanejable.

- Asegura los datos de registro: Los registros de acceso pueden contener información sensible. Asegúrate de que estén almacenados y accesibles solo por personal autorizado.

- Automatiza el análisis de registros: Con grandes volúmenes de datos de registros, el análisis manual es impráctico. Utiliza herramientas y scripts para analizar, filtrar y analizar registros.

- Actúa sobre las perspectivas: El valor de los registros proviene de las acciones que tomas basadas en la información que proporcionan. Ten procesos en lugar de responder a problemas y oportunidades que surjan de los datos de registros.

Resumen y Conclusión

Los registros de acceso son una herramienta vital para gestionar y asegurar bases de datos y aplicaciones. Ofrecen registros detallados de acceso y uso del sistema para monitorización de seguridad, solución de problemas, auditoría y otros propósitos.

Gestionar registros de acceso de diversas fuentes de datos puede ser difícil. Sin embargo, usar herramientas y seguir mejores prácticas puede simplificar el proceso de organización y análisis de datos. Al aprovechar adecuadamente los registros de acceso, puedes obtener valiosas ideas sobre tus sistemas y datos.

¿Buscas una solución integral para la gestión de registros y seguridad de bases de datos? Visita nuestro sitio web para una demostración en línea y ve cómo DataSunrise puede ayudarte a asegurar y optimizar tus bases de datos.