Servidor MySQL

Introducción

Anteriormente escribimos sobre proteger su servidor MySQL. Ahora, exploremos un tema práctico: configurar MySQL con DataSunrise para enmascaramiento y pruebas de auditoría. Este proceso es similar para todas las bases de datos y almacenamientos compatibles. Puede encontrar nuestra cobertura completa de bases de datos en nuestra guía de usuario.

En este artículo, instalaremos el servidor MySQL en Ubuntu 24.04 Server (EOS en junio de 2029) y crearemos una regla de auditoría en DataSunrise. Suponemos que ya tiene instalado el servidor DataSunrise 10.1. Si no, descargue una prueba gratuita desde nuestro sitio web y siga nuestra guía de instalación. La guía abarca sistemas operativos comunes como Windows, Oracle Linux, CentOS y Ubuntu.

Para simplificar, desactivaremos el firewall en la máquina del servidor MySQL. Tenga en cuenta que esto no se recomienda para configuraciones de producción.

Configuración del Caso

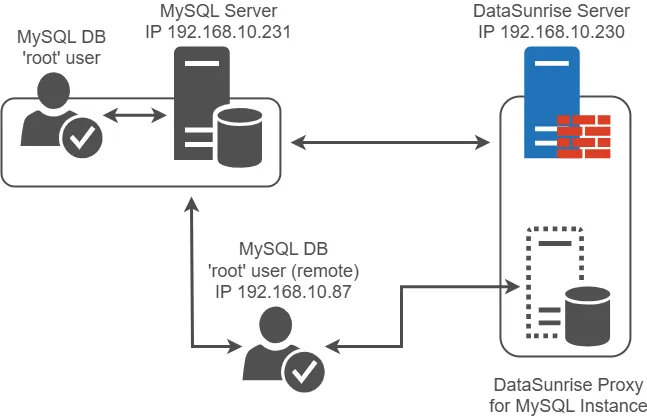

A continuación puede ver el diagrama que muestra los componentes de la configuración de prueba.

Nuestra configuración incluye tres máquinas con direcciones IP distintas:

- 192.168.10.231 – servidor MySQL

- 192.168.10.230 – servidor DataSunrise

- 192.168.10.87 – PC del usuario de la base de datos

Estas máquinas deben hacer ping entre sí con éxito.

Durante la configuración del servidor MySQL, creamos un usuario ‘root’. Este usuario puede conectarse de forma remota desde dos hosts:

- 192.168.10.230 – Para configurar el proxy DataSunrise

- 192.168.10.87 – Para conexiones directas a la base de datos

Nota: La auditoría y el enmascaramiento no funcionan con conexiones directas.

Instalar el servidor de base de datos en Ubuntu

Un consejo rápido antes de comenzar: Use MobaXTerm para simplificar la entrada de comandos. Siga estos pasos:

- Asegúrese de que SSH esté disponible en su servidor Ubuntu.

- Abra una sesión de consola en MobaXTerm.

- Conéctese a su servidor a través de SSH en MobaXTerm.

- Copie y pegue los comandos directamente en el terminal SSH.

Este enfoque ahorra tiempo y reduce errores de tipeo. Funciona si activó SSH durante la instalación de Ubuntu o lo agregó posteriormente. Ahora procedamos a la instalación de la base de datos.

1. Actualizar listas de paquetes:

sudo apt update

2. Instalar el servidor MySQL:

sudo apt install mysql-server

3. Iniciar el servicio MySQL:

sudo systemctl start mysql

4. Habilitar MySQL para iniciar al arrancar:

sudo systemctl enable mysql

5. Asegurar la instalación de MySQL:

sudo mysql_secure_installation

Este paso ejecuta scripts de configuración de seguridad. Responderá preguntas con Y o N. Sus respuestas no afectarán nuestra instalación porque:

- Nosotros mismos configuraremos el acceso remoto.

- No utilizamos usuarios anónimos.

- No necesitamos bases de datos de ejemplo.

6. Iniciar sesión en MySQL como root:

sudo mysql

Crear un nuevo usuario root con acceso remoto desde los hosts 230 (acceso remoto a la base de datos a través del proxy) y 87 (acceso remoto directo a la base de datos):

CREATE USER 'root'@'192.168.10.230' IDENTIFIED BY 'su_contraseña_fuerte'; GRANT ALL PRIVILEGES ON *.* TO 'root'@'192.168.10.230' WITH GRANT OPTION; FLUSH PRIVILEGES; CREATE USER 'root'@'192.168.10.87' IDENTIFIED BY 'su_contraseña_fuerte'; GRANT ALL PRIVILEGES ON *.* TO 'root'@'192.168.10.87' WITH GRANT OPTION; FLUSH PRIVILEGES; EXIT;

7. Editar el archivo de configuración de MySQL:

sudo nano /etc/mysql/mysql.conf.d/mysqld.cnf

8. Cambiar la línea de bind-address a 0.0.0.0 (MySQL aceptará conexiones desde cualquier interfaz de red):

bind-address = 0.0.0.0

9. Reiniciar el servicio MySQL:

sudo systemctl restart mysql

10. Desactivar el firewall:

sudo ufw disable

Ahora tenemos el servidor MySQL Community instalado en Ubuntu 24.04 con acceso root remoto desde 192.168.10.230 y 192.168.10.87.

Instalé MySQL desde los repositorios del servidor Ubuntu. Esto es lo que obtuve: versión de MySQL: 8.0.37 con fin de soporte: 2026

Puede verificar esta información usted mismo. Solo ejecute el comando mysql -V:

DataSunrise y Configuración de Datos de Prueba

Instancia de Base de Datos

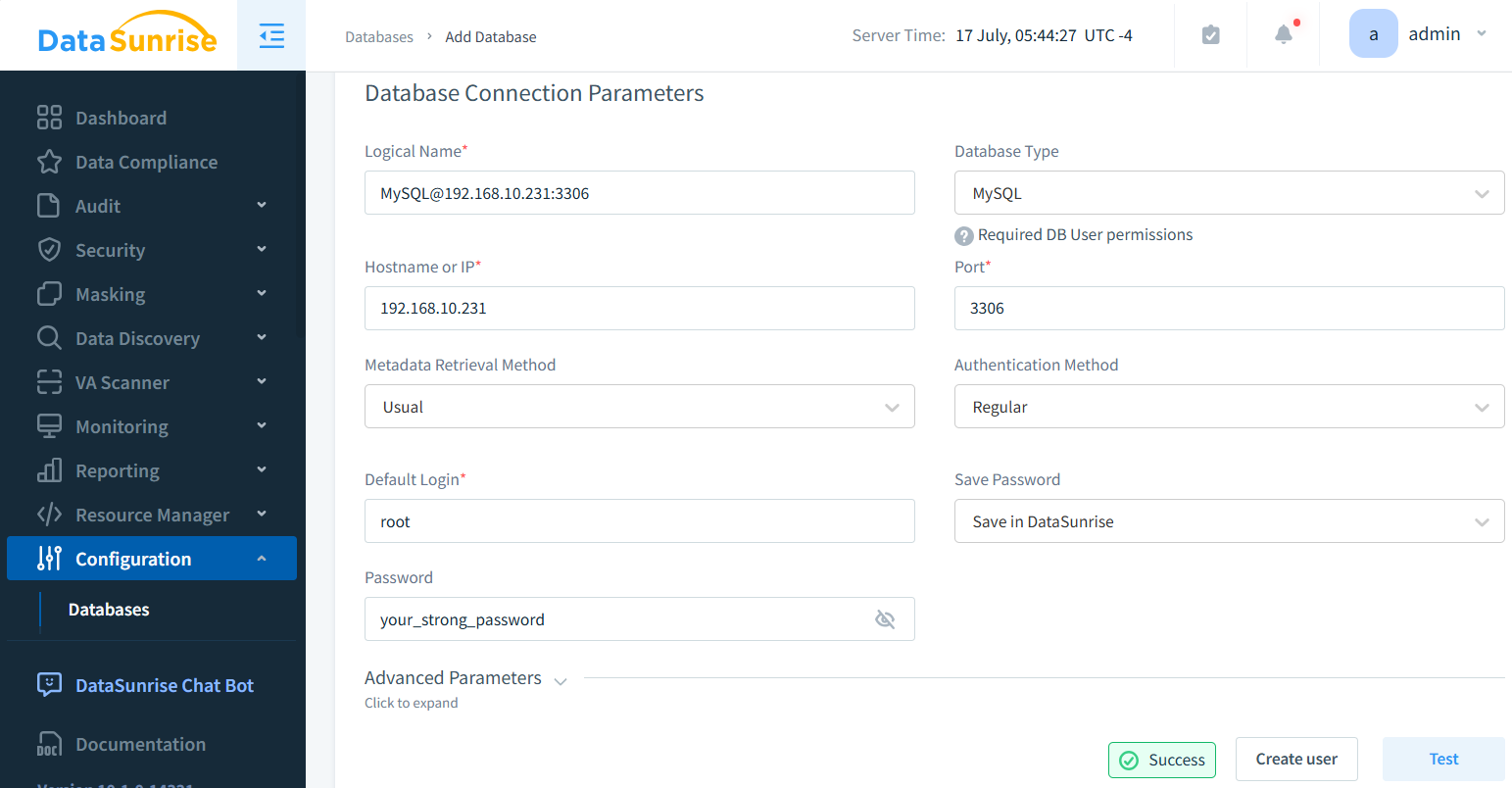

Agregar una instancia de base de datos:

- Vaya a Configuración > Bases de Datos.

- Agregue los detalles de su base de datos.

- Haga clic en el botón Probar para verificar la conexión.

- Si tiene éxito, aparecerá el botón Guardar en la parte inferior.

- Haga clic en Guardar para finalizar.

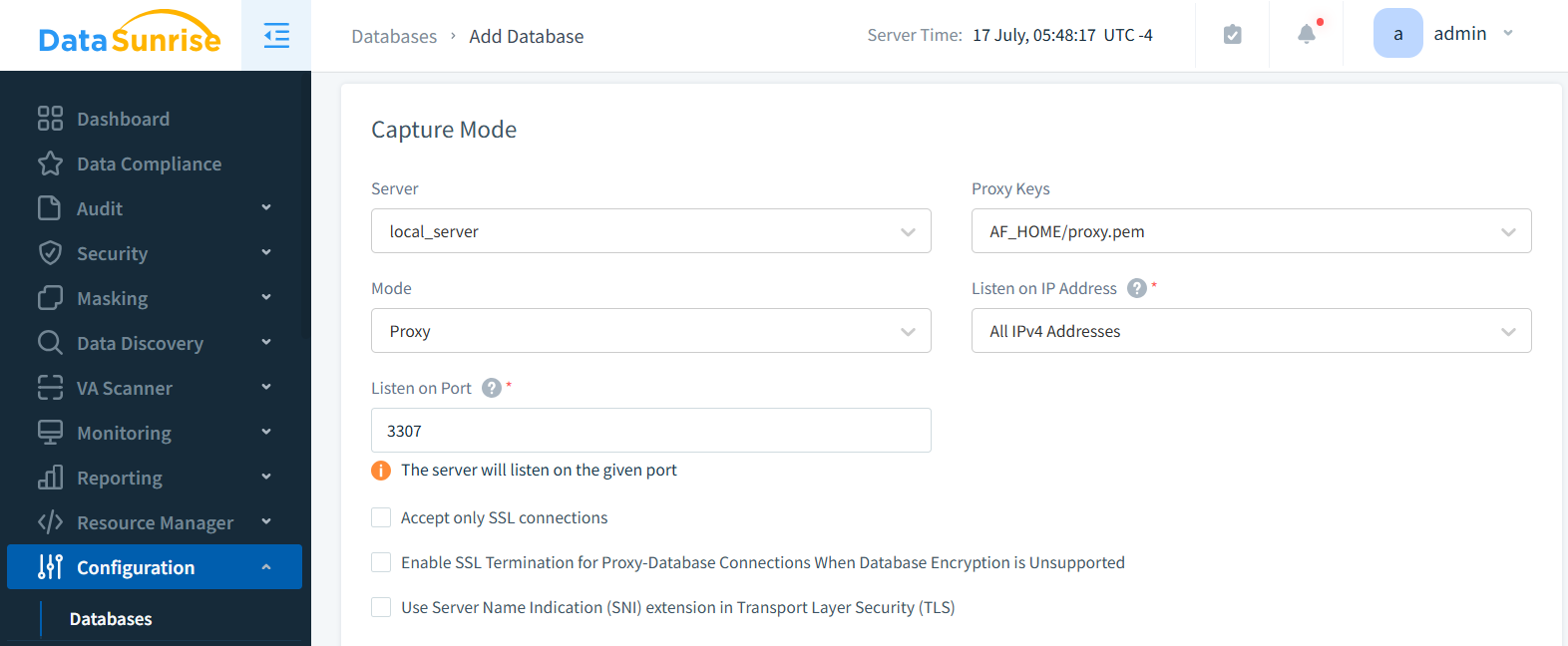

Preste atención al número de puerto del proxy (figura siguiente). A menudo difiere del puerto de la base de datos, siendo típicamente el puerto de la base de datos más 1,2, etc. (dependiendo de cuántas instancias de base de datos MySQL haya). Necesitará esta información para conectarse al proxy de la base de datos más adelante.

Trabajar en el Contenido de la Base de Datos: Crear y Rellenar una Tabla

Ahora tenemos la instancia de la base de datos lista para pruebas de seguridad. Puede usar el siguiente SQL de ejemplo para crear una base de datos con datos sensibles. Si necesita más datos, visite Mockaroo.com. Este sitio web le permite generar hasta 1000 filas de datos de forma gratuita en formato SQL. El SQL generado puede incluir declaraciones CREATE TABLE, lo que facilita la configuración de su base de datos de prueba.

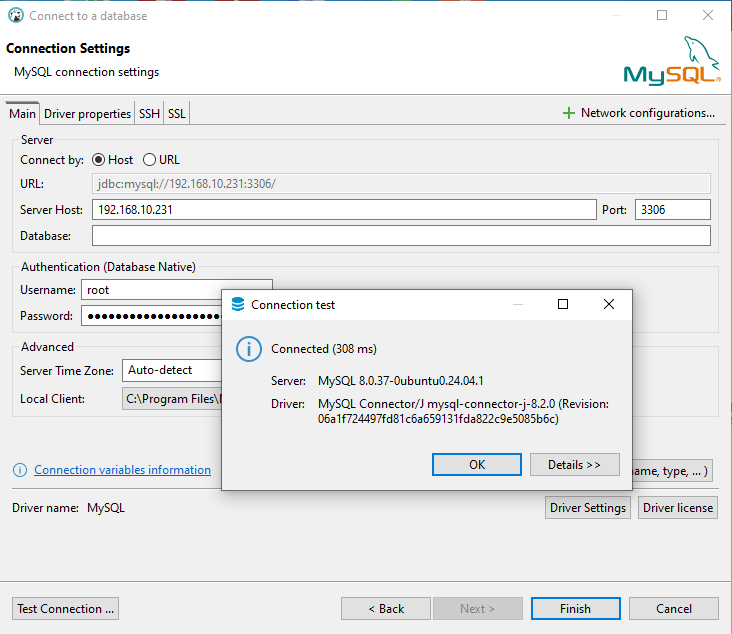

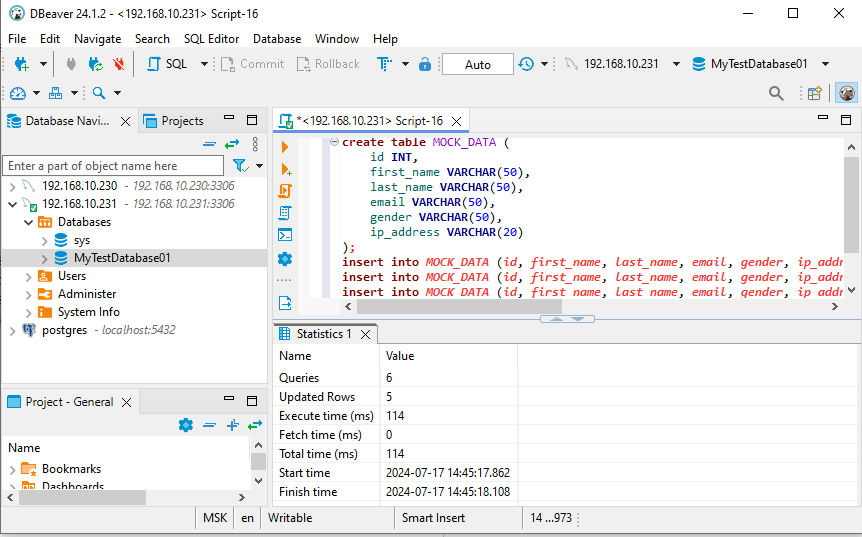

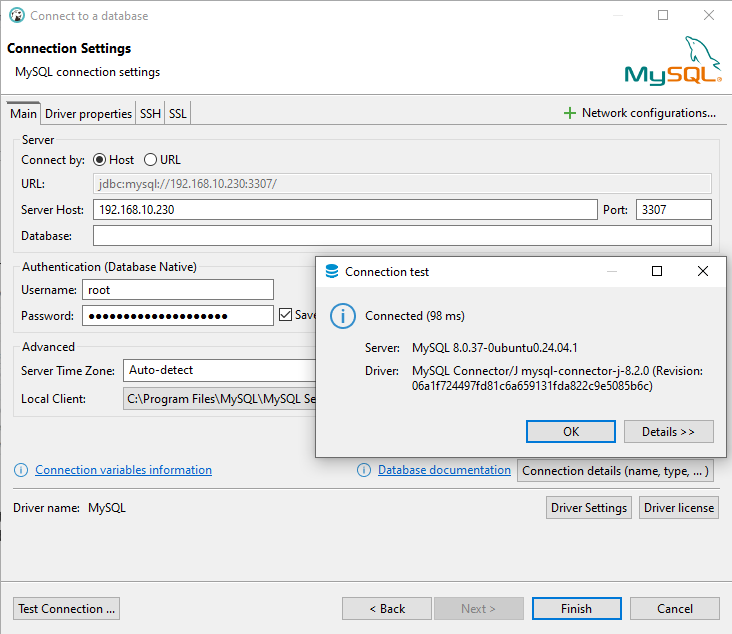

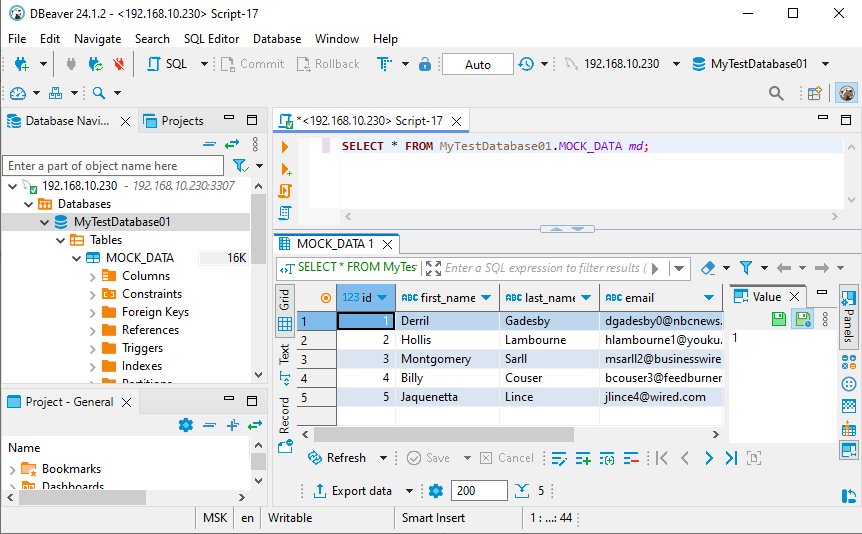

Puede conectarse directamente al servidor MySQL instalado utilizando DBeaver Community Edition. Utilice la dirección IP del servidor (192.168.10.231) y el puerto (3306). Si es necesario, habilite “Permitir recuperación de clave pública” en las propiedades del Controlador. Para probar la conexión, haga clic en el botón Probar. Una vez que tenga éxito, haga clic en Terminar para completar la configuración de la Conexión de DBeaver.

Crear una base de datos (como MyTestDatabase01 en la figura a continuación) en el servidor MySQL utilizando la interfaz gráfica de DBeaver o la herramienta mysql en el terminal SSH de MobaXTerm. Luego, agregue la siguiente tabla a su nueva base de datos:

create table MOCK_DATA ( id INT, first_name VARCHAR(50), last_name VARCHAR(50), email VARCHAR(50), gender VARCHAR(50), ip_address VARCHAR(20) ); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (1, 'Derril', 'Gadesby', 'dgadesby0@nbcnews.com', 'Male', '150.125.29.137'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (2, 'Hollis', 'Lambourne', 'hlambourne1@youku.com', 'Male', '214.158.239.175'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (3, 'Montgomery', 'Sarll', 'msarll2@businesswire.com', 'Male', '112.76.38.229'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (4, 'Billy', 'Couser', 'bcouser3@feedburner.com', 'Male', '18.60.157.23'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (5, 'Jaquenetta', 'Lince', 'jlince4@wired.com', 'Female', '101.128.60.87');

En la figura anterior puede ver la conexión directa a la base de datos en 192.168.10.231 (una máquina con el servidor MySQL).

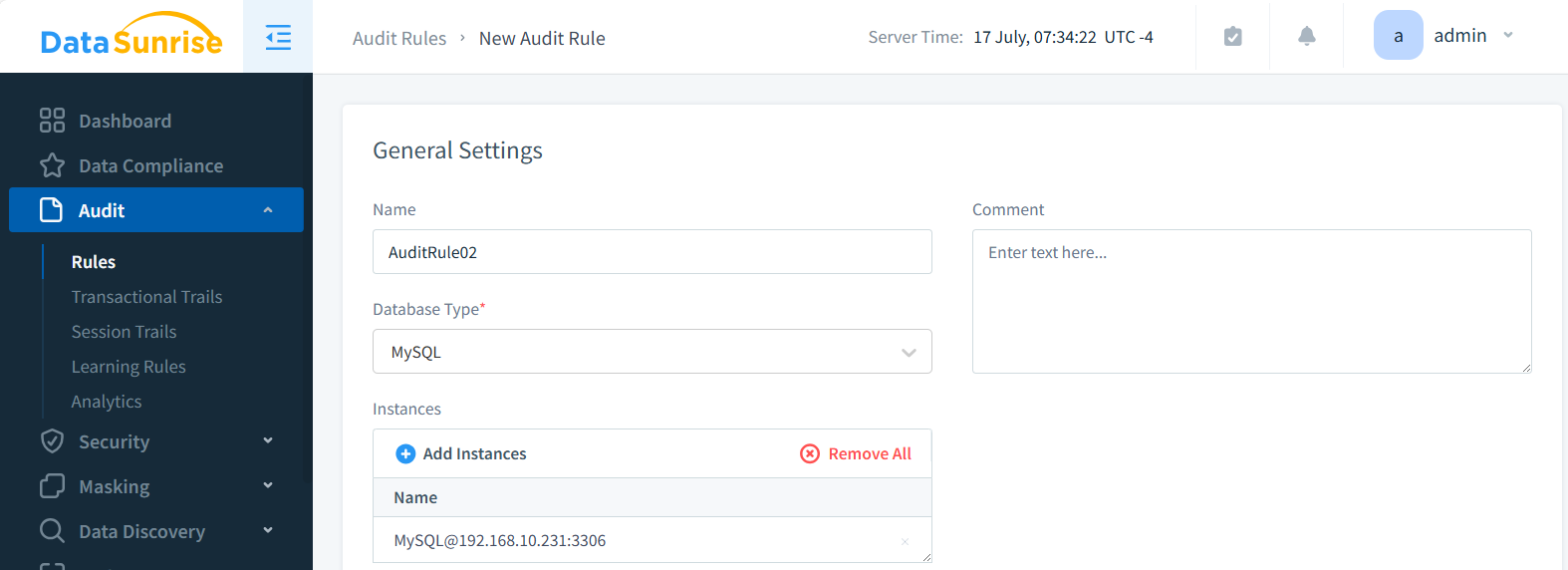

Regla de Auditoría para Monitoreo de Instancia

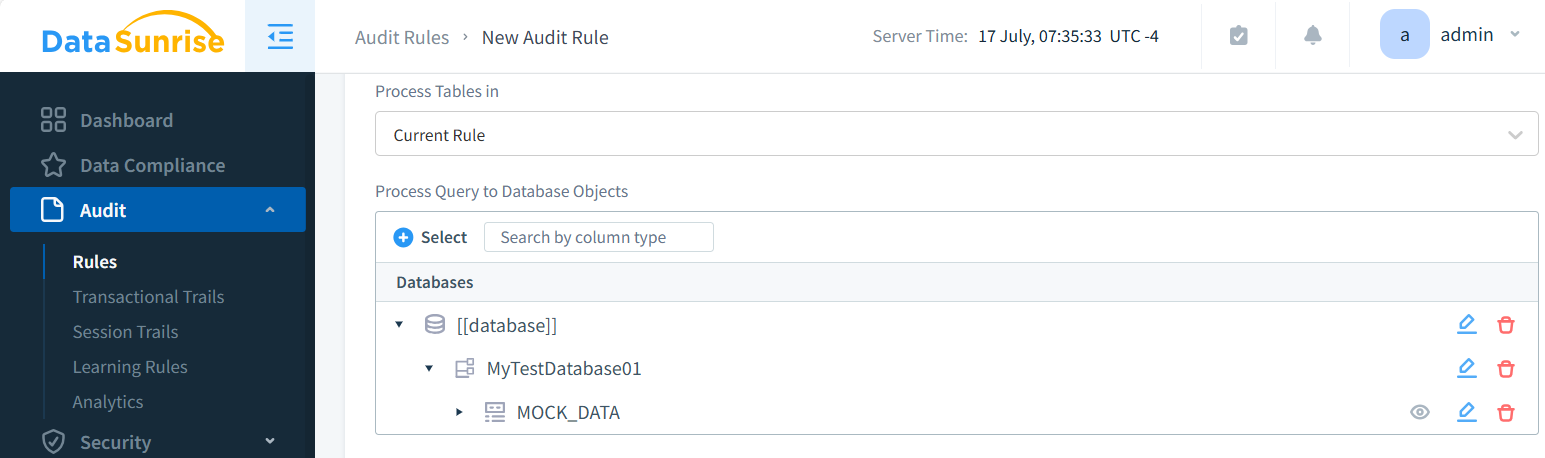

Ahora creamos una regla de Auditoría para la instancia MySQL en DataSunrise:

Y seleccionamos las filas apropiadas que acabamos de crear directamente hace unos pasos:

No olvide guardar la regla.

Monitoreo de Conexiones DBeaver a través del Proxy

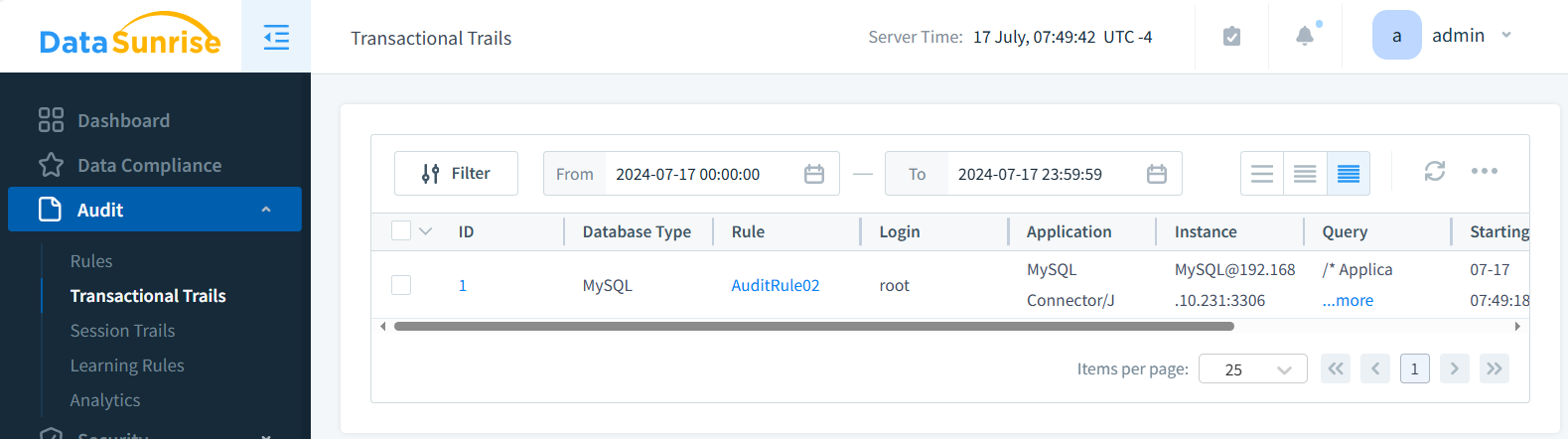

Crear una conexión DBeaver al proxy de la misma manera que creó una directa. La IP será 192.168.10.230 y el número de puerto es 3307.

Y haga un SELECT con DBeaver para esta tabla MOCK_DATA:

Ahora, como puede ver, nos conectamos a la base de datos MySQL a través del proxy DataSunrise. Por eso la dirección es 192.168.10.230.

Ahora los Trails Transaccionales contienen el evento de su consulta SELECT:

Conclusión

En este artículo, hemos cubierto los pasos esenciales para configurar el servidor MySQL con DataSunrise en el último Servidor Ubuntu. Nosotros:

- Instalamos y configuramos MySQL

- Conectamos la base de datos a DataSunrise

- Establecimos conexiones remotas, tanto directas como a través del proxy

- Demostramos la auditoría básica con un evento de Trail Transaccional

Esta configuración es solo el comienzo. DataSunrise ofrece mucho más, incluidos enmascaramientos de datos avanzados, reglas de seguridad robustas y descubrimiento de datos integral.

Para las organizaciones que buscan proteger sus datos, ya sea localmente o en la nube, recomendamos programar un demo en línea con nuestro equipo. DataSunrise se destaca con su amplia cobertura de bases de datos y su interfaz web intuitiva, ofreciendo tanto control granular como basado en políticas para sus activos de datos.

Explore cómo DataSunrise puede mejorar su estrategia de seguridad de datos y ayudarlo a cumplir con los requisitos de cumplimiento de manera efectiva.

Siguiente