Tipos de Enmascaramiento de Datos: Cómo Proteger Datos Sensibles

Proteger datos sensibles es primordial para cualquier organización. El enmascaramiento de datos emerge como una técnica crucial para asegurar la privacidad y seguridad de los datos. Este artículo profundiza en los diversos tipos de enmascaramiento de datos, explicando sus aplicaciones y diferencias. Al comprender estos métodos, las empresas pueden proteger mejor su información crítica contra accesos no autorizados.

El enmascaramiento de datos consiste en crear una versión falsa de los datos de una empresa para mantener segura la información importante. Esta técnica es crucial para cumplir con las leyes de privacidad y proteger los datos en entornos que requieren pruebas y análisis.

Tipos de Enmascaramiento de Datos

Enmascaramiento de Datos Estáticos (SDM)

El Enmascaramiento de Datos Estáticos implica crear una copia de los datos y aplicar técnicas de transformación para enmascarar información sensible. Esta copia luego reemplaza los datos originales en entornos no productivos. Los datos permanecen seguros incluso si el entorno se ve comprometido porque se transforman antes de salir de la base de datos.

Ejemplo de Enmascaramiento de Datos Estáticos: Imagina una base de datos de salud con registros de pacientes. Antes de usar estos datos para pruebas de software, un proceso de enmascaramiento de datos estáticos reemplaza todos los nombres e identificaciones de pacientes con entradas ficticias pero realistas. La estructura y el formato de los datos se mantendrán igual, por lo que las aplicaciones pueden funcionar normalmente sin revelar datos reales de los pacientes.

Enmascaramiento de Datos Dinámicos (DDM)

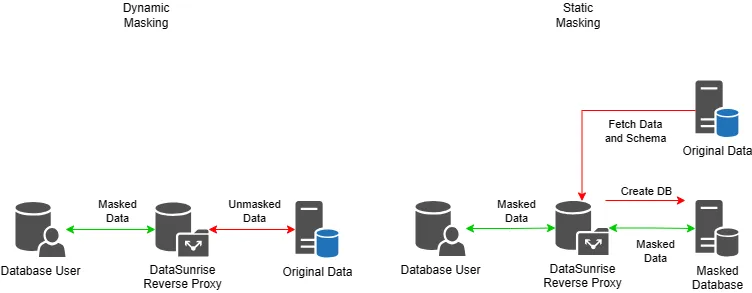

El sistema aplica el enmascaramiento de datos dinámicos en tiempo real mientras procesa las solicitudes de datos. A diferencia del SDM, no crea una copia física de los datos. Al consultar los datos, el sistema aplica reglas de enmascaramiento de datos para asegurar que los datos originales en la base de datos permanezcan intactos.

Ejemplo de Enmascaramiento de Datos Dinámicos: Un analista financiero consulta una base de datos que contiene registros financieros de clientes. DDM oculta automáticamente los números de cuenta y saldos en los resultados de la consulta. Esto asegura que los analistas solo puedan ver la información que necesitan para su análisis sin exponer datos sensibles.

Enmascaramiento de Datos In-situ

Aunque no es un tipo de enmascaramiento independiente, el enmascaramiento in-situ vale la pena mencionarse como un caso excepcional para el enmascaramiento estático. El enmascaramiento in-situ ocurre cuando la base de datos de producción original y la base de datos enmascarada de destino son la misma. Esto significa que partes sensibles de sus datos existentes se eliminan o enmascaran intencionalmente. Este procedimiento conlleva riesgos y solo debe intentarse si el administrador de la base de datos está seguro del resultado final.

¿Cuándo se Produce el Enmascaramiento?

- El Enmascaramiento de Datos Estáticos enmascara los datos antes de moverlos a un entorno no productivo.

- El Enmascaramiento de Datos Dinámicos ocurre sobre la marcha, durante la recuperación de datos.

Naturaleza de los Cambios de Datos en el Enmascaramiento

El enmascaramiento de datos puede ser reversible o irreversible según el método utilizado:

- Enmascaramiento Reversible: A menudo se usa cuando se necesita revertir a los datos originales, típicamente bajo condiciones seguras.

- Enmascaramiento Irreversible: Este método se usa cuando no hay necesidad de acceder de nuevo a los datos originales, mejorando la seguridad.

Tenga en cuenta que el software dedicado como DataSunrise no cambia los datos en reposo para el enmascaramiento de datos dinámicos. Este tipo de enmascaramiento funciona en modo proxy inverso. En lugar de la base de datos real, las consultas a la base de datos son procesadas por el proxy de DataSunrise. El software del usuario final trabaja con la conexión de la base de datos como de costumbre.

En el caso del enmascaramiento estático, DataSunrise copia los datos a una base de datos diferente por defecto. Esto minimiza el riesgo de pérdida de datos.

Métodos de Enmascaramiento

Estos no son tipos de enmascaramiento, pero debes tener cuidado con los métodos de enmascaramiento en algunas situaciones. Los datos falsos deben imitar el formato no solo para confundir al atacante. Esto también es una forma de soportar software antiguo que es sensible al formato de los datos.

Sustitución

La sustitución implica reemplazar los datos originales con valores ficticios pero realistas. Debes generar datos ficticios de antemano. Esta técnica mantiene el formato y la estructura de los datos mientras asegura que los valores enmascarados no sean reversibles. Ejemplo:

Datos Originales: John Doe Datos Enmascarados: James Smith

Mezclado

El mezclado reordena los valores dentro de una columna, rompiendo la relación entre los datos enmascarados y los datos originales. Esta técnica es útil cuando necesitas mantener la distribución y la unicidad de los datos. Ejemplo:

Datos Originales: John Doe, Jane Smith, Alice Johnson Datos Enmascarados: Alice Johnson, John Doe, Jane Smith

Encriptación

La encriptación implica convertir los datos originales en un formato ilegible usando un algoritmo criptográfico y una clave secreta. Solo puedes desencriptar los datos enmascarados con la clave correspondiente, lo que lo hace reversible. La gente utiliza la encriptación comúnmente cuando necesita recuperar los datos originales. Ejemplo:

Datos Originales: John Doe Datos Enmascarados: Xk9fTm1pR2w=

Tokenización

La tokenización reemplaza los datos sensibles con un token único, generado aleatoriamente. El sistema almacena de forma segura los datos originales en un almacén de tokens. El token sirve como referencia para recuperar los datos cuando sea necesario.

Las empresas utilizan comúnmente la tokenización para proteger números de tarjetas de crédito y otros datos financieros sensibles. Ejemplo:

Datos Originales: 1234-5678-9012-3456 Datos Enmascarados: TOKEN1234

En la imagen de abajo puedes ver la selección de métodos de enmascaramiento en DataSunrise. Esto aparece cuando creas una regla de enmascaramiento dinámico usando la interfaz web de DataSunrise. Los métodos de enmascaramiento disponibles pueden variar desde ‘Cadena Vacía’ hasta el más avanzado ‘Encriptación FF3’ que preserva el formato.

Enmascaramiento con Herramientas Nativas del DBMS: Pros y Contras

Los sistemas de gestión de bases de datos (DBMS) a menudo proporcionan herramientas nativas, como vistas y procedimientos almacenados. Puedes usarlas para implementar el enmascaramiento de datos. Aunque estas herramientas ofrecen algunas ventajas, también tienen limitaciones en comparación con las soluciones de enmascaramiento de datos dedicadas. Exploremos los pros y contras de usar herramientas nativas del DBMS para crear enmascaramiento.

Pros

Familiaridad: Los administradores de bases de datos (DBA) y los desarrolladores a menudo tienen experiencia en el uso de herramientas nativas del DBMS. Esta familiaridad puede facilitarles implementar el enmascaramiento usando estas herramientas sin requerir capacitación adicional.

Integración: El sistema de base de datos integra nativamente las herramientas del DBMS. Esto permite una interacción fluida con los datos. Esta integración puede simplificar el proceso de implementación y asegurar la compatibilidad con las operaciones existentes de la base de datos.

Performance: Puedes ejecutar vistas y procedimientos almacenados directamente dentro del motor de la base de datos. Esto proporciona un mejor rendimiento en comparación con soluciones de enmascaramiento externas. Esto es especialmente beneficioso cuando se trata de conjuntos de datos grandes o reglas de enmascaramiento complejas.

Contras

Funcionalidad Limitada: Las herramientas nativas del DBMS pueden no ofrecer el mismo nivel de funcionalidad que las soluciones dedicadas de enmascaramiento de datos. Pueden carecer de técnicas avanzadas de enmascaramiento, como la encriptación que preserva el formato o el enmascaramiento condicional. Esto puede limitar la efectividad del proceso de enmascaramiento.

Sobrecarga de Mantenimiento: Implementar el enmascaramiento utilizando vistas y procedimientos almacenados requiere desarrollo personalizado y mantenimiento continuo. A medida que evoluciona el esquema de la base de datos, necesitamos actualizar las vistas y procedimientos almacenados. Esto puede ser tiempo-consumidor y propenso a errores, especialmente en entornos complejos de bases de datos.

Desafíos de Escalabilidad: Al usar herramientas nativas del DBMS para enmascarar, la lógica de enmascaramiento está estrechamente acoplada al esquema de la base de datos. Escalar la solución de enmascaramiento en múltiples bases de datos o adaptarse a cambios en la estructura de datos puede ser difícil. Las soluciones dedicadas de enmascaramiento a menudo proporcionan más flexibilidad y escalabilidad para manejar diversas fuentes de datos y requisitos en evolución.

Problemas de Seguridad: Las vistas y los procedimientos almacenados son parte del sistema de base de datos. Los usuarios con los privilegios adecuados pueden acceder a ellos. Si no se aseguran adecuadamente, existe el riesgo de acceso no autorizado a la lógica de enmascaramiento o a los datos sin enmascarar. Las soluciones dedicadas de enmascaramiento a menudo proporcionan medidas de seguridad adicionales y controles de acceso para mitigar estos riesgos.

Consistencia y Estandarización: Al confiar en herramientas nativas del DBMS, la implementación del enmascaramiento puede variar entre diferentes bases de datos y equipos. Esta falta de consistencia puede llevar a disparidades en los datos enmascarados y hacer que sea difícil mantener un enfoque estandarizado del enmascaramiento en toda la organización. Las soluciones dedicadas de enmascaramiento ofrecen un enfoque centralizado y consistente para el enmascaramiento, asegurando uniformidad y cumplimiento con las políticas de protección de datos.

Creación de Reglas de Enmascaramiento en DataSunrise

Para implementar el enmascaramiento de datos con DataSunrise, puedes usar la interfaz gráfica de usuario basada en la web o la interfaz de línea de comandos (CLI).

Ejemplo usando CLI para la regla de enmascaramiento dinámico (una sola línea):

executecommand.bat addMaskRule -name script-rules -instance aurora -login aurorauser -password aurorauser -dbType aurora -maskType fixedStr -fixedVal XXXXXXXX -action mask -maskColumns 'test.table1.column2;test.table1.column1;'

Este comando crea una regla de enmascaramiento llamada “script-rules” que sustituye valores en las columnas “test.table1.column2” y “test.table1.column1” de la tabla “table1”. Puedes ver la Guía CLI de DataSunrise para más detalles.

Conclusión y Resumen

El enmascaramiento de datos es una medida de seguridad vital que ayuda a las organizaciones a proteger información sensible. Comprender los diferentes tipos de enmascaramiento de datos y cuándo usarlos puede mejorar significativamente tu estrategia de seguridad de datos. El Enmascaramiento de Datos Estáticos y Dinámicos tienen su rol dependiendo de la sensibilidad de los datos.

Mientras que las herramientas nativas del DBMS como vistas y procedimientos almacenados pueden usarse para crear enmascaramiento, tienen limitaciones en comparación con las soluciones dedicadas de enmascaramiento de datos. Las organizaciones deben evaluar cuidadosamente sus requisitos de enmascaramiento, considerando factores como funcionalidad, escalabilidad, seguridad y mantenibilidad, antes de decidir el enfoque adecuado.

Las soluciones dedicadas de enmascaramiento, como DataSunrise, ofrecen características integrales, flexibilidad y facilidad de uso. Esto las convierte en una opción preferida para las organizaciones que buscan implementar prácticas de enmascaramiento de datos robustas y de confianza. DataSunrise proporciona una amplia gama de técnicas de enmascaramiento, soporta múltiples bases de datos y ofrece una consola de gestión centralizada basada en la web para definir y aplicar reglas de enmascaramiento de manera consistente en toda la empresa.

Únete a nuestro equipo para una demostración en línea para ver cómo nuestras soluciones pueden proteger eficazmente tus datos.

Nota sobre DataSunrise: Las herramientas excepcionales y flexibles de DataSunrise no solo proporcionan una seguridad robusta, sino también aseguran el cumplimiento y una gestión eficiente de los datos. Únete a nosotros para una demo en línea para explorar cómo podemos ayudarte a proteger tus activos de datos.