Descubrimiento de Datos Sensibles de DataSunrise para MS SQL Server

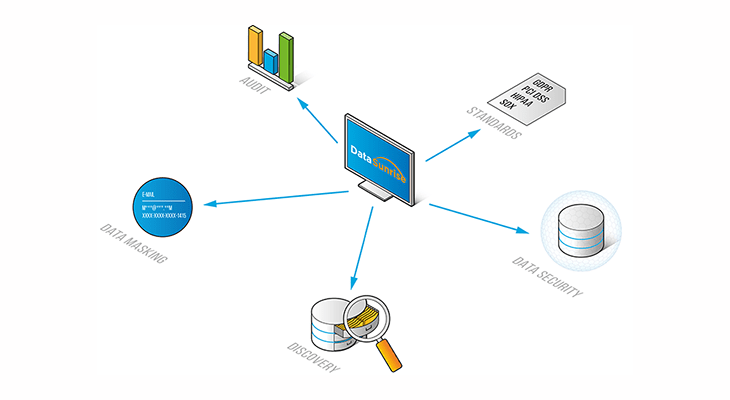

Cuando buscas soluciones para asegurar la privacidad de datos sensibles, la confiabilidad y precisión están en la parte superior de tu lista de prioridades, decide por DataSunrise, la solución con el componente integral incorporado de Descubrimiento de Datos Sensibles. Junto con la identificación fácil y rápida de datos sensibles en MS SQL Server, podrás asegurarlos mediante reglas de protección estrictas y confiables.

La búsqueda exhaustiva de objetos de base de datos que contienen información confidencial realizada por el avanzado mecanismo de Descubrimiento de Datos Sensibles de DataSunrise ofrece una forma muy consistente y precisa de controlar efectivamente los procesos con datos sensibles en MS SQL Server, incluidos el desarrollo, las pruebas u otros procesos no productivos mediante la aplicación de ciertas Reglas de Auditoría, Máscara y Seguridad.

El Descubrimiento de Datos permite a sus usuarios buscar cuidadosamente la información requerida de acuerdo con filtros preestablecidos y detectar los datos que necesitan protección.

El proceso de búsqueda se realiza según el siguiente algoritmo: DataSunrise localiza objetos utilizando un filtro especial. La información se identifica según varios Tipos de Datos establecidos por defecto o especificados por el usuario.

La clasificación del Tipo de Datos incluye diversos datos financieros (por ejemplo, códigos, números de tarjetas de crédito, etc.), datos médicos y personales, información geográfica (por ejemplo, países, ciudades, códigos postales), nombres, números de cuenta, certificados, direcciones de correo electrónico, números de teléfono/fax, credenciales de sitios web, fechas, SSNs, URLs, etc.

El producto también permite crear nuevos filtros indicando los atributos que DataSunrise utilizará para buscar datos sensibles en MS SQL Server, principalmente plantillas para un nombre de columna y/o un nombre de contenido.

El proceso de ubicación de datos sensibles puede reducirse especificando un lugar determinado para la búsqueda: una base de datos, esquema o tabla.

Las columnas necesarias en una lista de resultados de búsqueda se asegurarán según las Reglas de Seguridad, Auditoría o Máscara indicadas.

Esto permite controlar y auditar el acceso a datos sensibles, protegiéndolos y asegurando su confidencialidad.