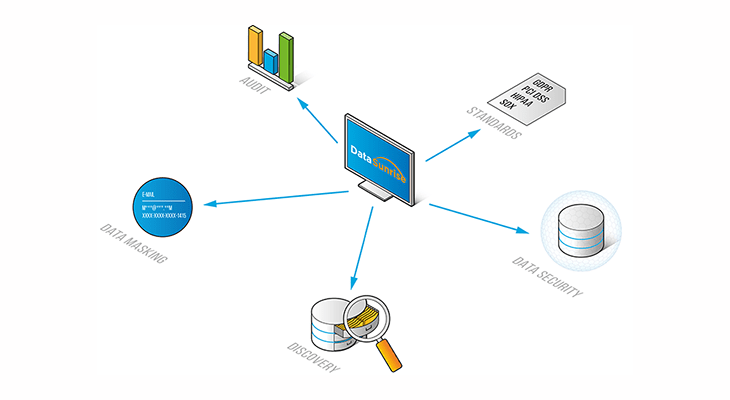

Descubrimiento de Datos Sensibles de DataSunrise para Vertica

El Descubrimiento de Datos de DataSunrise para Vertica permite a los equipos de seguridad localizar información empresarial sensible para protegerla de manera eficaz. También ayuda a las empresas a demostrar el cumplimiento de las regulaciones industriales y gubernamentales. Los usuarios pueden aplicar filtros de búsqueda predefinidos o crear sus propios filtros para rastrear varios tipos de datos sensibles y regulados.

La prevención de pérdida de datos, fugas de datos y violaciones de datos comienza con la identificación y localización de información sensible en toda la organización. Esto hace que el Descubrimiento de Datos sea una de las características más críticas de cualquier solución de seguridad de datos. El Descubrimiento de Datos Sensibles asegura que una empresa mantenga un firme control sobre los requisitos de seguridad de la organización y cumpla con las regulaciones de la industria.

El Descubrimiento de Datos de DataSunrise para Vertica permite a las empresas evaluar continuamente la imagen completa de los datos que procesan e implementar una estrategia de seguridad adecuada para mantenerlos protegidos. La función permite realizar búsquedas y análisis de datos en todas las bases de datos de la empresa. Los objetos de la base de datos pueden contener datos confidenciales o propietarios, así como datos protegidos como información de identificación personal (PII), información sanitaria protegida electrónicamente (ePHI), etc.

Por defecto, la herramienta incluye búsqueda de las siguientes categorías de datos:

- Fechas

- Correo electrónico

- Financiero (códigos, números de tarjetas de crédito, códigos PIN, etc.)

- Geográfico (nombres de ciudades, países, códigos postales, etc.)

- Médico (búsqueda de registros médicos)

- Nombres

- Números (números de cuenta, certificados, matrículas, etc.)

- Número de Seguridad Social

- Teléfono/Fax

Los usuarios también pueden crear y editar sus propios filtros de búsqueda.

La búsqueda de datos sensibles y regulados se realiza en todos los elementos disponibles de la base de datos o se puede aplicar a una base de datos o tabla en particular. Después de identificar las columnas que contienen los tipos de datos especificados, se crean reglas de enmascaramiento y seguridad de datos. Las reglas de seguridad y enmascaramiento permiten a los usuarios hacer que los datos sensibles estén disponibles para un grupo limitado de empleados y reducir la exposición de las bases de datos de producción al personal no autorizado.