Enmascaramiento de DataSunrise para Cloudberry Database

DataSunrise enmascaramiento para Cloudberry Database ofusca los datos sensibles reales por otros ficticios. El enmascaramiento de datos oculta los datos reales a usuarios no autorizados y muestra los datos reales solo a usuarios con ciertos accesos. Existen dos tipos de enmascaramiento de datos: dinámico y estático. El enmascaramiento dinámico ofusca los datos en el momento de una consulta, y el enmascaramiento estático realiza una copia de la base de datos y enmascara los datos allí.

DataSunrise proporciona enmascaramiento de datos para Cloudberry para una protección eficaz contra fugas de datos sensibles. Las herramientas de enmascaramiento de datos de Cloudberry se pueden utilizar para evitar brechas de seguridad al reemplazar los datos reales de columnas seleccionadas sin alterar la estructura original de los datos. Esto es útil cuando las empresas proveen acceso a datos a terceros, como desarrolladores y evaluadores. DataSunrise utiliza los mismos algoritmos para el enmascaramiento de datos dinámico y estático, pero tienen algunas diferencias en la forma en que se emplean.

Para el enmascaramiento de datos estático, DataSunrise realiza una copia de la base de datos de Cloudberry y enmascara las columnas seleccionadas de acuerdo con reglas preestablecidas. No existe forma de recuperar los datos originales a partir de los datos enmascarados de forma estática, pero esto podría proporcionar una puerta trasera para una brecha cuando se extraen los datos de la base de datos. Además, puede ser necesario actualizar los datos diariamente.

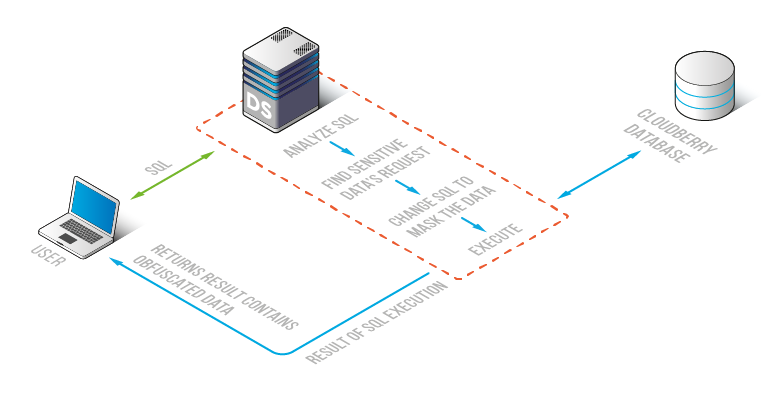

El enmascaramiento de datos dinámico se realiza en el momento de la solicitud, por lo que se realizan cambios en la base de datos. La funcionalidad de enmascaramiento de datos de Cloudberry intercepta la consulta y la modifica de acuerdo con reglas de enmascaramiento preestablecidas, por lo que el solicitante recibirá datos enmascarados.

La herramienta de enmascaramiento de datos de Cloudberry oculta las entradas de la base de datos de acuerdo con las Reglas de enmascaramiento establecidas por los propietarios o administradores de la base de datos. Puede utilizar esta herramienta para ofuscar más de 20 tipos de datos sensibles, incluyendo pero no limitándose a correos electrónicos, números de tarjetas de crédito, direcciones, etc. Las Reglas de enmascaramiento son altamente ajustables para asegurar que cumplan con los requerimientos de cualquiera de nuestros clientes.