Objetivo de un Sistema de Seguridad de Base de Datos

¿Qué es la seguridad de base de datos?

La seguridad de base de datos se refiere a los medios dedicados utilizados para proteger los datos almacenados en bases de datos o en software de gestión de bases de datos contra ataques de hackers y amenazas internas. Incluye una multitud de procesos, herramientas y estrategias que aseguran la seguridad de un entorno de base de datos.

¿Por qué es importante la Seguridad de la Base de Datos?

Como muestra la práctica, las brechas de seguridad y las fugas de datos pueden ser muy costosas no solo para la reputación de su empresa, sino también para el resultado final.

Según el Informe de Costos de Brechas de Datos de IBM de 2019, el coste promedio global de una brecha de datos en 2019 es de 3.92 millones de dólares, un aumento del 1.5 por ciento respecto al estudio de 2018. El coste total promedio de una brecha de datos aumentó de 3.5 millones en 2014, mostrando un crecimiento del 12 por ciento entre 2014 y 2019. Al igual que el año pasado, el país más caro en términos del coste total promedio de una brecha de datos es los EE.UU., con 8.19 millones de dólares, más del doble del promedio global. La atención sanitaria fue nuevamente la industria más costosa para los costes de brechas de datos, con un coste total de una brecha de datos en 2019 promediando 6.45 millones de dólares.

¿Qué es un Riesgo de Seguridad? ¿A qué Riesgos Puedo Enfrentarme?

Las amenazas a la base de datos pueden ser causadas desde dentro y desde fuera. Las amenazas externas son principalmente ataques de hackers. Esto incluye la explotación de errores de la base de datos y debilidades del sistema, Inyecciones SQL, etc. Las amenazas internas incluyen fugas de datos no intencionadas y abuso intencional de los derechos de acceso, etc.

Algunos riesgos de seguridad para los sistemas de base de datos incluyen:

- Actividad intencional o no intencional o mal uso por parte de usuarios autorizados de la base de datos, usuarios privilegiados o por usuarios no autorizados o hackers (acceso no autorizado a datos sensibles, metadatos o funciones dentro de las bases de datos, o cambios inapropiados en los programas de la base de datos, estructuras o configuraciones de seguridad);

- Infecciones de virus que causan incidentes como acceso no autorizado, fuga o divulgación de datos personales o propietarios, daño a los datos o programas, ataques DDoS, ataques a otros sistemas;

- Sobrecargas, disminución del rendimiento y problemas de capacidad que resultan en la imposibilidad de que los usuarios autorizados utilicen las bases de datos según lo previsto;

- Corrupción y/o pérdida de datos causada por la entrada de datos o comandos inválidos, procesos inapropiados de administración de bases de datos o sistemas, sabotaje, etc.

¿Qué Puedo Hacer para Prevenir una Brecha de Seguridad?

Todas las amenazas relacionadas con el software pueden mitigarse con software de seguridad dedicado, como DataSunrise.

DataSunrise incluye tres componentes de seguridad de bases de datos: Cortafuegos de Base de Datos, Enmascaramiento de Datos Dinámico y Estático, y Monitoreo de Actividad de Base de Datos.

El Cortafuegos de Base de Datos protege la base de datos objetivo de amenazas de seguridad como ataques de inyección SQL (ataques de hackers) y abuso de derechos de acceso. Bloquea consultas prohibidas por el administrador del cortafuegos basándose en el código de consulta y la fuente de la consulta (usuario de la base de datos, host, dirección IP, etc.).

El Enmascaramiento Dinámico de Datos protege los datos en la base de datos objetivo de fugas de datos impulsadas internamente. Reemplaza las entradas reales de la base de datos con algunos datos neutrales pero realistas. Esto le permite restringir a ciertos usuarios de la base de datos de ver el contenido real de la base de datos sin advertirles. El Enmascaramiento Estático le permite prevenir una fuga de datos cuando necesita dar acceso a su base de datos a desarrolladores o analistas de terceros. Crea una copia de su base de datos con datos ofuscados en su interior. Dicha copia puede ser entregada a terceros sin ninguna amenaza de filtración de datos.

El componente de Auditoría de Datos de DataSunrise le permite realizar monitoreo y auditoría de la actividad de la base de datos. En términos de seguridad, puede ayudarle a revelar una brecha en progreso, comportamiento sospechoso de usuarios, crear listas de permitidos y denegados.

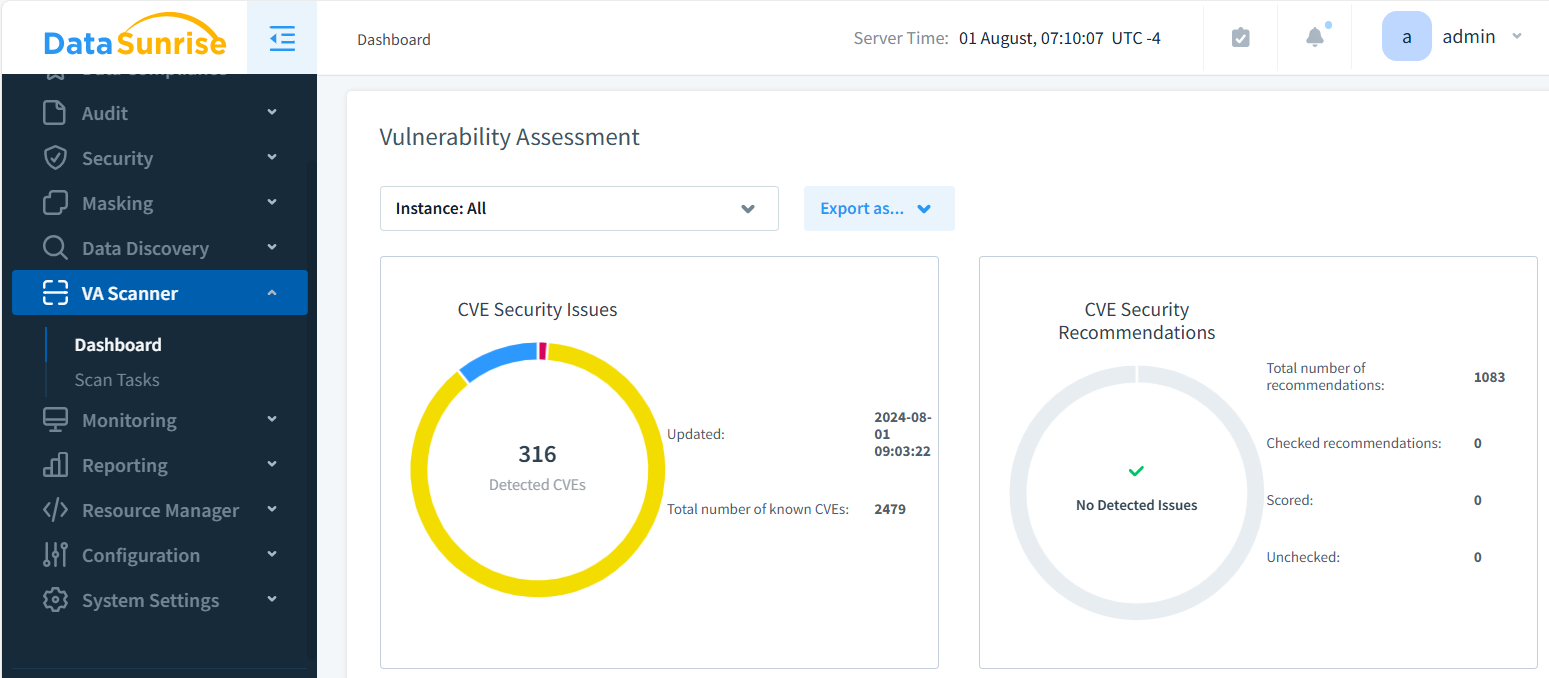

Evaluación de Vulnerabilidades de DataSunrise

Esta función le permite ver todas las vulnerabilidades conocidas para las bases de datos incluidas en la configuración de DataSunrise. La lista de vulnerabilidades se puede descargar desde el sitio web de DataSunrise en forma de un archivo de base de datos SQLite. Primero, debe crear una tarea periódica dedicada para verificar la disponibilidad de la base de datos de vulnerabilidades y descargar los archivos requeridos. Si hay una nueva versión del archivo de la base de datos disponible y la conexión a internet está disponible, DataSunrise la descarga desde update.datasunrise.com y la guarda en la carpeta AF_HOME. Luego, la tarea periódica navega por la configuración de DataSunrise y forma una lista de vulnerabilidades para cada una de las bases de datos incluidas en la configuración. Esta información se guarda en los resultados de la tarea.