Enmascaramiento de Datos Simple con DataSunrise

La característica de Enmascaramiento de Datos trata sobre proteger datos sensibles de cualquier tipo reemplazándolos con caracteres especiales o datos ficticios inútiles. Es una medida comúnmente aplicada al trabajar con números de tarjetas de crédito. La mayoría de los recibos solo proporcionan los últimos cuatro números de la tarjeta, reemplazando otros números con asteriscos (*) o X.

Como su nombre lo sugiere, la herramienta de Enmascaramiento de Datos de DataSunrise se usa para enmascarar los datos que contiene una base de datos. En este artículo destacaremos algunos puntos relacionados con el enmascaramiento de datos.

¿Por Qué Necesitamos Enmascaramiento?

La razón principal para aplicar enmascaramiento de datos dinámico es proteger datos de identificación personal o datos comercialmente sensibles. Las empresas que almacenan datos críticos tienen la responsabilidad de la privacidad y confidencialidad de los datos de sus clientes. Las leyes y regulaciones federales como el GDPR, SOX, HIPAA y PCI DSS imponen demandas rigurosas a las organizaciones para mantener los datos seguros. El enmascaramiento de datos es una de las formas de cumplir con estos requisitos. Especialmente cuando trabajas con empleados de terceros que necesitan acceder a tu base de datos para informes, pruebas o propósitos de desarrollo.

En la mayoría de los casos, los desarrolladores de software no necesitan los datos reales de la base de datos, una base de datos “dummy” con datos ficticios consistentes es suficiente. También es una herramienta útil cuando necesitas enmascarar solo ciertas columnas de la base de datos. Los algoritmos de enmascaramiento sofisticados hacen imposible que un usuario recupere los datos originales por medio de ingeniería inversa.

En comparación con la encriptación, los datos enmascarados siguen siendo parcialmente legibles. Con la ayuda de patrones de enmascaramiento, puedes elegir qué parte del contenido debe ser enmascarada.

Comparación de las Principales Características del Enmascaramiento de Datos Dinámico y Estático

DataSunrise puede realizar Enmascaramiento de Datos Estático. Estas son las características del Enmascaramiento de Datos Estático:

- Se crea una copia completa de la base de datos con la información enmascarada.

- Se requiere espacio adicional para la copia de la base de datos.

- La base de datos puede estar desactualizada si se editan los datos originales. Puede ser necesario actualizar periódicamente la copia de la base de datos.

- Es completamente imposible recuperar los datos originales, ya que el contenido de la base de datos se cambia, no solo se enmascara. Pero antes de enmascarar, los datos reales deben ser extraídos de la base de datos, lo que representa una amenaza de exposición.

DataSunrise puede realizar Enmascaramiento de Datos Dinámico. Estas son las características del Enmascaramiento de Datos Dinámico:

- Los datos se enmascaran en tiempo real en el momento de la solicitud. El software de Enmascaramiento de Datos Dinámico intercepta la consulta del cliente y cambia la respuesta de la base de datos.

- No requiere recursos adicionales del servidor.

- La base de datos está siempre actualizada.

- No es necesario extraer toda la base de datos. El contenido original se cambia antes de salir de la base de datos.

Desventajas del Enmascaramiento de Datos Dinámico y Estático

El Enmascaramiento de Datos Dinámico tiene sus desventajas. No se pueden enmascarar dinámicamente los procedimientos almacenados porque sus algoritmos de ejecución se almacenan dentro de la base de datos y las aplicaciones del cliente solo solicitan la ejecución según un plan ya existente. Por lo tanto, el enmascaramiento de procedimientos almacenados requiere reescribir los resultados de la consulta, no la consulta en sí, como lo hace actualmente DataSunrise.

La desventaja del Enmascaramiento de Datos Estático es la necesidad de recuperar datos de la base de datos para su análisis antes de comenzar el enmascaramiento. Al mismo tiempo, existe el riesgo de divulgación de datos, por lo tanto, el nivel de seguridad del procedimiento se reduce. Otra desventaja es que crear una base de datos grande puede ser costoso, ya que puede ser necesario un servidor adicional.

Enmascaramiento de Datos Dinámico con DataSunrise

Como puedes ver, el método de enmascaramiento dinámico es mucho más versátil y por eso lo usamos en nuestro producto.

La Suite de Seguridad de Bases de Datos de DataSunrise funciona como un proxy — intercepta las consultas SQL a la base de datos protegida y modifica estas consultas de tal manera que la base de datos no emita datos actuales, sino datos aleatorios o predefinidos.

Antes de usar el Enmascaramiento de Datos Dinámico de DataSunrise, necesitas determinar qué entradas de la base de datos necesitan protección y dónde están ubicadas. Ten en cuenta que DataSunrise puede enmascarar una base de datos completa, así como datos en columnas separadas. DataSunrise registra todas las acciones, por lo que puedes comprobar lo que está sucediendo en cualquier momento.

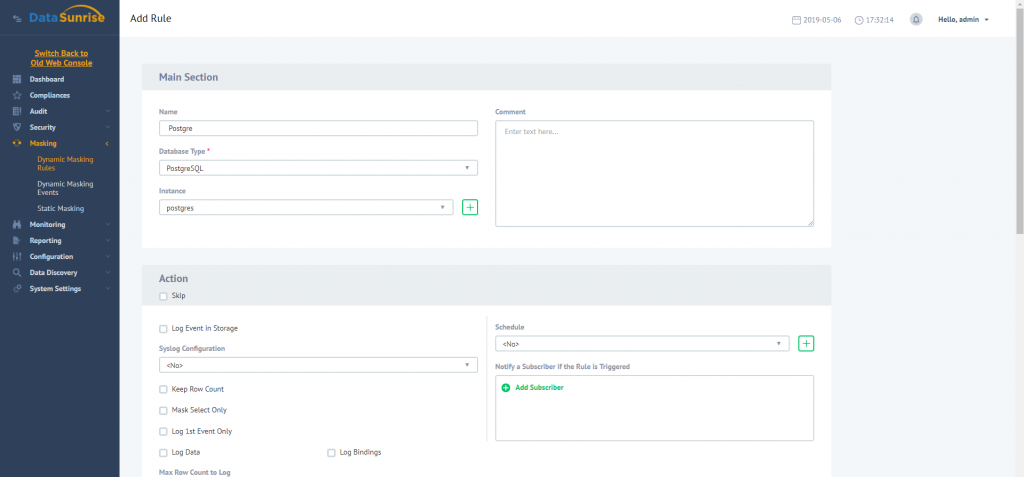

Usar la herramienta de enmascaramiento de DataSunrise es muy fácil. Todo lo que necesitas hacer es ingresar al panel de control de DataSunrise y crear algunas políticas de enmascaramiento.

Aquí necesitas ingresar la información requerida para crear una regla de enmascaramiento. Puedes definir la aplicación cuyas solicitudes serán procesadas por el firewall. Luego necesitas definir las sentencias SQL a filtrar y seleccionar el tipo de enmascaramiento a implementar. Esto significa que puedes seleccionar un método de generación de entradas falsas.

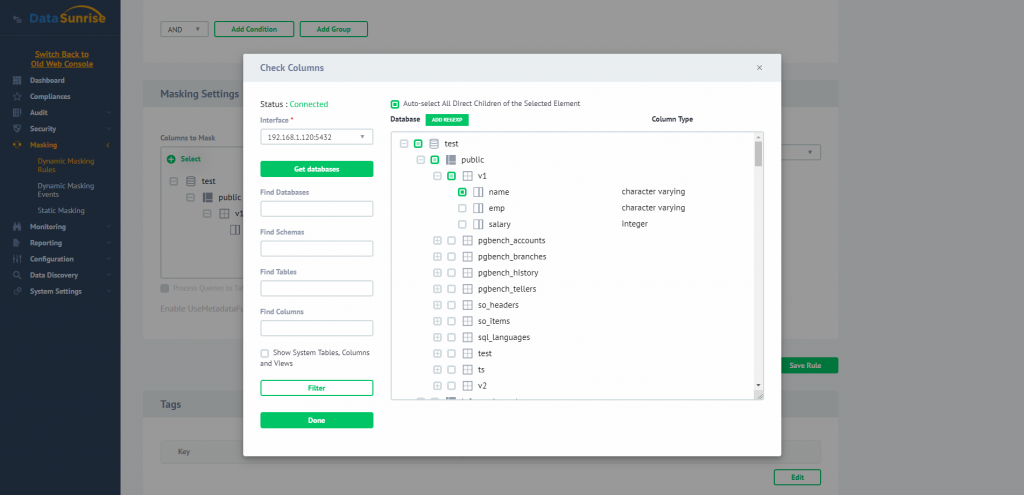

Luego deberías seleccionar los elementos de la base de datos (esquemas, tablas o columnas) a proteger. Se puede realizar manualmente mediante un explorador de elementos de base de datos práctico o utilizando expresiones regulares.

Y eso es todo. Muy simple.

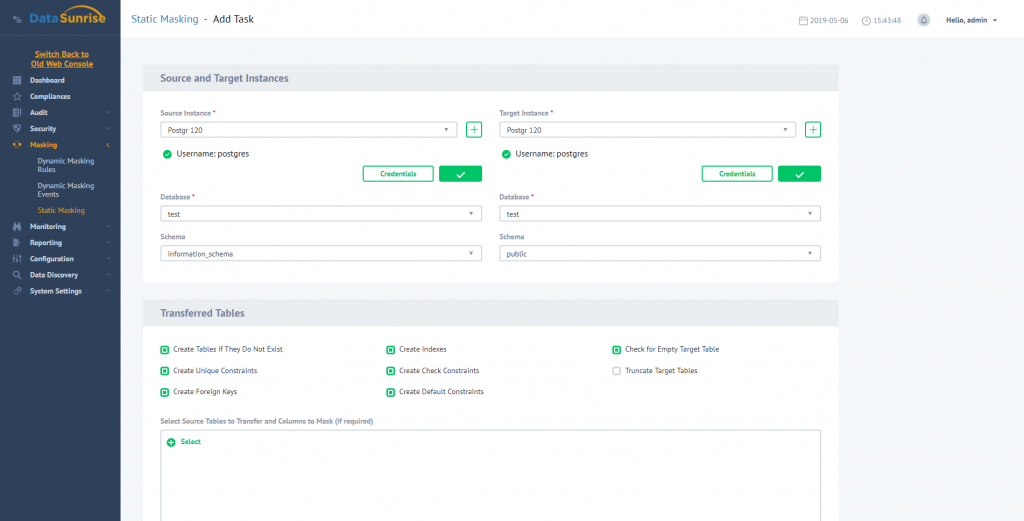

Enmascaramiento de Datos Estático con DataSunrise

DataSunrise también tiene la capacidad de enmascaramiento de datos estático.

Como se mencionó anteriormente, el enmascaramiento estático te permite crear una copia completamente funcional de una base de datos de producción pero con datos enmascarados dentro. Puedes usar dicha copia para propósitos de prueba o desarrollo.

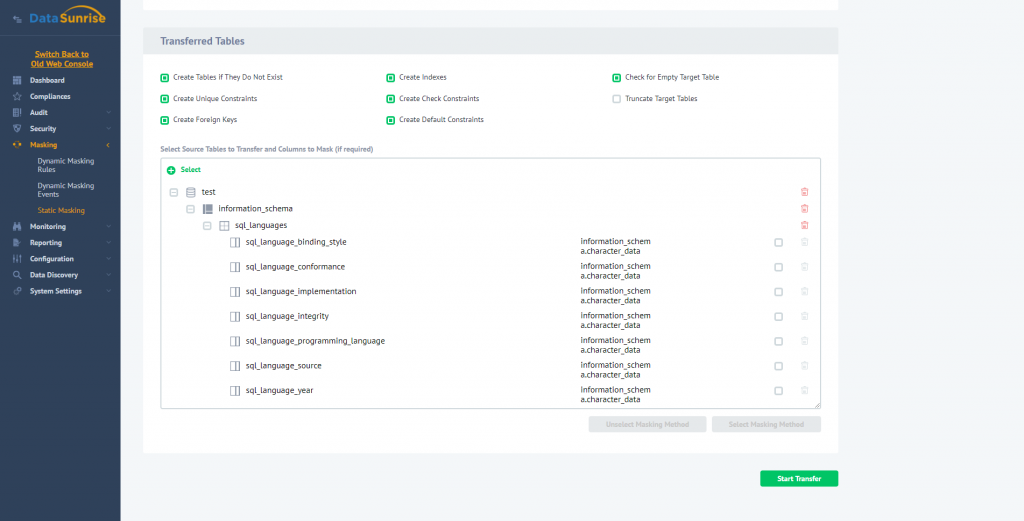

Primero, para emplear el enmascaramiento estático necesitas crear una copia vacía de la base de datos objetivo. Luego abre la Consola Web de DataSunrise, subsección de Enmascaramiento de Datos Estático.

Aquí necesitas especificar qué base de datos se debe usar como fuente de datos y cuál es la base de datos objetivo (el “dummy”).

Selecciona las columnas a enmascarar y los tipos de enmascaramiento. Una vez hecho esto, especifica una tabla que deba transferirse a la nueva base de datos, y los algoritmos de enmascaramiento a aplicar (columnas “Card” y “Email” aquí). Luego, puedes comenzar el proceso de enmascaramiento y comparar los datos originales y enmascarados. Original:

| Orden | Nombre | Apellido | Dirección | Estado | ZIP | Tarjeta | |

|---|---|---|---|---|---|---|---|

| 4667 | Alma | Wade | 21 Green Lane, Newport | NE | 21771 | almwa@nprt.com | 6011-0551-9875-8094 |

| 6768 | Patric | Chang | 7 Marina View, Bergenfield | OR | 46368 | changgg@cheu.com | 5529-9038-2746-5861 |

| 5356 | Mona | Cherry | 31 The Village, Cranford | GA | 60515 | cherry@vill.com | 4539-7765-7903-5426 |

Y con la ofuscación aplicada:

| Orden | Nombre | Apellido | Dirección | Estado | ZIP | Tarjeta | |

|---|---|---|---|---|---|---|---|

| 4667 | Alma | Wade | 21 Green Lane, Newport | NE | 21771 | a****@****.**m | XXXX-XXXX-XXXX-8094 |

| 6768 | Patric | Chang | 7 Marina View, Bergenfield | OR | 46368 | c******@****.**m | XXXX-XXXX-XXXX-XXXX |

| 5356 | Mona | Cherry | 31 The Village, Cranford | GA | 60515 | c*****@****.**m | XXXX-XXXX-XXXX-5426 |

Nota: por supuesto, en realidad querrías usar más ofuscación, pero es un ejemplo simple solo para tener la idea.

Conclusión

El Enmascaramiento de Datos de DataSunrise te proporciona otra herramienta confiable para la protección de datos. Junto con el firewall de bases de datos DataSunrise y la capacidad de prevención de inyecciones SQL, puede convertirse en una línea adicional de defensa contra amenazas digitales.

DataSunrise es compatible con todas las bases de datos y almacenes de datos principales, como Oracle, IBM DB2, IBM Netezza, MySQL, MariaDB, Greenplum, Amazon Aurora, Amazon Redshift, Microsoft SQL Server, Microsoft SQL Azure, Teradata y más. Te invitamos a descargar una prueba gratuita si deseas instalarlo en tus instalaciones. En caso de que seas un usuario de la nube y ejecutes tu base de datos en Amazon AWS o Microsoft Azure, puedes obtenerlo desde el mercado de AWS o el mercado de Azure.

Para más información sobre las capacidades de Seguridad de Bases de Datos de DataSunrise, consulta la guía del usuario de DataSunrise o programa una demostración en línea.